چگونه یک برنامه هکر بنویسیم. مشترک شدن در اخبار

یادداشت کوچک

اخیراً به این فکر افتادم که مقالات ولادوخا "مبانی هک" را بازسازی کنم و شاید دنباله آن را بنویسم.

موضوع این است که اطلاعات مقالات کمی قدیمی است، بنابراین تصمیم گرفتم مقالات موجود را ویرایش کنم.

برخی از موضوعات به طور کامل بازنویسی می شود، برخی از آنها باقی می ماند. خوب بیایید شروع کنیم.

مبانی.

سلام خواننده. یک سال پیش به HZ آمدم و واقعاً می خواستم هکر شوم.

هیچ کس نمی توانست بسیاری از چیزهای ساده را برای من توضیح دهد، من بسیاری را با تجربه دیدم

اما به معنای واقعی کلمه فقط چند نفر به من کمک کردند تا راه یک هکر را در پیش بگیرم. و من می توانم آنها را نام ببرم: PinkPanther، DrWeb، R_a_ID_e_R.

من به تنهایی مطالعه کردم، بدون امید به کمک کسی، سعی کردم دانش خود را در مقالاتی برای مبتدیان شرح دهم.

پس زمان گذشت، نسلها تغییر کردند... من نمیخواهم زندگی تازهکارها را پیچیده کنم، همیشه با آنها خوب رفتار کردهام و معتقدم تازهواردها حق دارند بدانند.

کسی که میگوید من اشتباه میکنم، «بگذار خودشان بفهمند، این تنها راهی است که رشد میکنند،»

هم درست و هم غلط بله، افراد مداوم به هدف خود می رسند، اما فردی که به این نیاز ندارد این مقاله را نخواهد خواند.

برای کسانی که هنوز موتورهای جستجو را با سوالاتی مانند "چگونه هکر شویم" عذاب می دهند، تصمیم گرفتم یک سری درس و شاید حتی یک کتاب اختصاص دهم.

شما از لامر به هکر میروید، فناوریهای برنامهنویسی، هک و خیلی چیزهای دیگر را یاد میگیرید. طبق درس های من این مسیر را دنبال کنید، و همه چیز درست خواهد شد،

این اولین درس است که به اصول هک اختصاص داده شده است، نسبتاً فریبنده است. به یاد داشته باشید، اینها همه فقط اسباب بازی هستند، هک واقعی بعداً رخ خواهد داد. و در این مرحله باید تصمیم بگیرید

آیا به آن نیاز داری یا نه به تدریج فناوری های شبکه را مطالعه خواهیم کرد، شما یاد خواهید گرفت که اینترنت چگونه کار می کند، چه چیزهای جالبی را می توانید در آن بیابید،

چه چیزی ممکن است و چه چیزی نیست. به دنیای ما خوش آمدید!

- بنابراین، موضوعات درس امروز:

- ایدئولوژی هکرها

- مسئولیت

مسیر هکر

ایدئولوژی هک هک تقریبا یک دین است. وقتی وارد این دنیا شوید، هرگز نمی توانید آن را ترک کنید. هک کردن استنه

سرگرمی،

این حتی یک شغل نیست (اگرچه بسیاری از مردم از آن درآمد کسب می کنند)، هک زندگی است!

بسیاری از مردم کلمه "هکر" را با نوعی آدم قلابی مرتبط می دانند که شبانه روز بانک ها را هک می کند و پول زیادی را به خود منتقل می کند.

اشتباه در این درس ما هنوز قوطی ها را باز نمی کنیم (خوب، شاید یک قوطی آبجو :)) ، ما در مورد آنها صحبت خواهیم کرد.

هکرها، آنچه انجام می دهند و انگیزه هایی که دنبال می کنند.

ابتدا باید بدانید که چگونه از موتورهای جستجو استفاده کنید. در اینترنت

می گویند گوگل بهترین دوست شماست. اگر سوالی دارید، عجله نکنید به انجمن، به دنبال پاسخ های آماده باشید.

پس از همه، شما احتمالا اولین کسی نیستید که آن را می پرسید. اگر استفاده از موتور جستجو را یاد بگیرید، مطالعه بیشتر مشکلی نخواهد داشت. 90 درصد سوالات شما در اینترنت پاسخ دارند.

البته در انجمن ها همیشه به یک سوال کافی پاسخ داده می شود. همیشه می توانید از افراد با تجربه تر کمک بخواهید.

اما دیر یا زود زمان تصمیم گیری به تنهایی، یافتن راه هایی برای خروج از موقعیت ها فرا می رسد. این دقیقاً همان چیزی است

من به شما یاد می دهم - شما باید تفکر خلاق داشته باشید، بتوانید با شرایط جدید سازگار شوید.

همه مبتدیان یک سوال دارند - "از کجا شروع کنیم؟"

من توصیه می کنم با یادگیری زبان انگلیسی شروع کنید، زیرا ... زبان اصلی ماشین ها انگلیسی است. اگر در این زمینه مشکل دارید، به شما توصیه می کنم بلافاصله کتاب درسی را دانلود کنید یا در دوره ها ثبت نام کنید.

بسیاری از مردم می گویند که شما باید نحوه تایپ سریع را یاد بگیرید. این درست است. اما شما نباید هیچ برنامه خاصی را دانلود کنید. با گذشت زمان، حتی متوجه نخواهید شد که چگونه متن را کورکورانه تایپ می کنید.

مسئولیت.

این چه نوع مسئولیتی است؟ به نظر من حدس زدن آن آسان است.

موادی از قانون جزا وجود دارد که مجازات هایی را برای آن شرح می دهد

جرایم رایانه ای اجازه بدهید به شما تعدادی بدهم:

ماده 159. کلاهبرداری

ماده 165. ایجاد خسارت مالی

با فریب یا نقض اعتماد

ماده 187. تولید یا فروش تقلبی

کارت های اعتباری یا پرداخت و غیره

اسناد پرداخت

اطلاعات کامپیوتری

توزیع بدافزار برای

کامپیوتر

مواد قانون تخلفات اداری RSFSR

ماده 137. تولید و استفاده

دستگاه های فرستنده رادیویی بدون مجوز

ماده 138. نقض مقررات تملک

نصب، ساخت و بهره برداری

وسایل رادیویی الکترونیکی

ماده 139. تخلف از ضوابط حفاظتی خطوط و

امکانات ارتباطی

مواد قانون جزایی فدراسیون روسیه

ماده 137. نقض مصونیت

حریم خصوصی

ماده 138. نقض محرمانه بودن مکاتبات،

مکالمات تلفنی، پستی،

تلگراف یا پیام های دیگر

ماده 183. قبض غیرقانونی و

افشای اطلاعات تشکیل دهنده

اسرار تجاری یا بانکی

ماده 272. دسترسی غیرقانونی به

اطلاعات کامپیوتری

ماده 273. ایجاد، استفاده و

توزیع بدافزار کامپیوتری

فرض کنید سرور را هک کرده اید. اما از آنجایی که شما تازه کار هستید، فراموش کرده اید که سیاهه ها را پاک کنید. و آدرس IP شما روی سرور باقی می ماند.

اکنون اگر مدیر نفوذی را تشخیص دهد، می تواند با خیال راحت به ارائه دهنده شما شکایت کند.

ارائهدهنده این آدرس را در زمان مشخص شده بررسی میکند. آنها شماره تلفن و آدرس منزل شما را در دست دارند.

در مرحله بعد، اگر اظهارنامه ای در پلیس ثبت شود، یکی از مقالات بالا در انتظار شماست.

اما ممکن است بیانیه ای وجود نداشته باشد. ارائه دهنده به سادگی اتصال شما را از اینترنت قطع می کند. این بهترین حالت است.

به طور کلی می توانم بگویم که بهتر است داده های محرمانه ذخیره شود

در یک سی دی در یک آرشیو محافظت شده با رمز عبور با یک رمز عبور بسیار پیچیده و یک پسوند تغییر یافته یا در یک درایو فلش، از بین بردن هر دو مورد اول و دوم دشوار نخواهد بود.

مسیر هکر.

اینجا و اکنون، از این لحظه، مسیر شما برای تبدیل شدن به یک هکر آغاز می شود. جایی در اینترنت یک ضرب المثل جالب دیدم: بهترین ادمین یک هکر است و بالعکس - بهترین هکر یک ادمین شیطانی است.

این تا حدی درست است. همانطور که یک جنگنده خوب باید با یک سلاح خوب باشد، یک هکر نیز باید با یک کامپیوتر خوب باشد. آنها چندین زبان برنامه نویسی را می دانند و عملکرد را درک می کنند

سیستم ها، می دانند یک کامپیوتر چگونه کار می کند و می تواند آن را در 45 ثانیه مونتاژ و جدا کند). برای یافتن موفقیت آمیز آسیب پذیری ها در

اسکریپت ها، شما باید بدانید که آنها بر اساس چه اصولی کار می کنند، و برای درک این موضوع، باید زبانی که به آن نوشته شده اند را بدانید.

لازم نیست همه چیز را بدانید، اما باید از هر گروه از زبان ها چیزی جایگزین انتخاب کنید. در اینجا زبان های اصلی آمده است

که هکرها از آن استفاده می کنند. از هر گروه یک یا دو زبان را انتخاب کنید:

مونتاژ کننده

دلفی | با/C++ | ویژوال بیسیک

HTML, XML, WML

PHP| ASP | JSP | پرل

SQL و شرکت

لازم نیست همه چیز را یکدفعه یاد بگیرید، تا نگویید که من شما را می ترسانم. زبان های مورد نیاز با پررنگ مشخص شده اند. در صورت امکان

تا حد امکان کتاب های درسی را برای مطالعه بیشتر پیدا کنید.

اسمبلر برای هک کردن برنامههای اشتراکافزار، ایجاد کرکها و کیجنها استفاده میشود.

بیشتر HTML، PHP، ASP، Perl، JavaScript، VBS، JSP، و بسیاری دیگر در یک گروه ترکیب می شوند - این

"زبان های وب". از آنها برای ایجاد وب سایت استفاده می شود، به عنوان مثال HackZona با PHP نوشته شده است.

HTML یک زبان برنامه نویسی نیست. نام آن به عنوان "زبان نشانه گذاری فرامتن" - "زبان نشانه گذاری فرامتن" ترجمه می شود. آن ها برای برنامه نویسی استفاده نمی شود

اما فقط سند را علامت گذاری کنید و به رایانه نشان دهید که چه داده هایی باید باشد. همانطور که در درس قبل بحث شد، اگر

هنگام نوشتن یک وب سایت، خود را فقط به این زبان محدود کنید، سپس ما به سادگی می پرسیم: اینجا یک عکس است، و اینجا یک لینک، و اینجا فلان متن است.

بنابراین، هر بار که صفحه بارگذاری می شود، همان چیزی را خواهیم دید: تصویر، لینک، متن. اما اگر آن را به یک سند پیوست کنید

اسکریپت نوشته شده با PHP، می توانیم نشان دهیم که هنگام بارگذاری یک عکس، می توانید از پایگاه داده انتخاب کنید، به عنوان مثال، تصویری که

کاربر آن را دوست دارد.

بنابراین، آنها مکمل یکدیگر هستند. شما باید به وضوح تفاوت بین طراحی وب و برنامه نویسی وب را درک کنید.

XML همچنین یک زبان نشانه گذاری فرامتن است که انعطاف پذیری بیشتری نسبت به HTML می دهد، با این حال، هنوز نباید آن را یاد بگیرید. WML انواع XML است که برای ایجاد سایت های wap استفاده می شود.

PHP و Perl رایج ترین زبان های برنامه نویسی تحت وب هستند.

CSS - برگه های سبک آبشاری. این یک افزونه HTML است که برای تزئین بصری یک سند - بدون خطدار استفاده میشود

پیوندها، رنگ نوار اسکرول، فریم ها، انیمیشن ها، و خیلی، خیلی بیشتر. نسخه اصلی این مقاله توسط

با استفاده از css اگر در حال خواندن مقاله ای از HackZona.ru هستید، پیوندها، عناصر لیست، فریم های کد و قوانین و غیره تزئین شده اند.

پس این یک مقاله اصلی نیست، اگرچه این به هیچ وجه بر ماهیت درس تأثیر نمی گذارد.

دلفی، C/C++/C#، جاوا، ویژوال بیسیک، کیو بیسیک، دارک بیسیک، پاسکال، فرترن و غیره. اینها زبانهای "کاربردی" هستند. برنامه های کاربردی ایجاد شده است

در این محیط های توسعه، پسوند *.exe را دارند. (+ اگرچه فایل های php نیز برنامه کاربردی هستند +)

SQL یک زبان پایگاه داده است. احتمالاً اصطلاح SQL injection را شنیده اید؟ در چند درس به آن باز خواهیم گشت. این آسیب پذیری است

به یک هکر اجازه می دهد تا داده ها را از پایگاه داده با انتقال آن همراه با درخواست PHP استخراج کند. و برای این شما نیاز به یادگیری SQL دارید.

خودت می فهمی که من این زبان ها را به تو یاد نمی دهم، استفاده از آنها را به تو یاد می دهم. شما خودتان آنچه را که به آن علاقه دارید پیدا خواهید کرد.

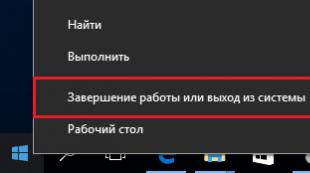

حالا بیایید کمی در مورد سیستم عامل (سیستم عامل) صحبت کنیم.

حالا احتمالا ویندوز دارید.

علاوه بر ویندوز، سیستم هایی از خانواده یونیکس نیز وجود دارد که به آنها *nix (nix) نیز می گویند.

سیستم های یونیکس زیادی وجود دارد که در اینجا به چند مورد اشاره می کنیم:

لینوکس، BSD، سولاریس.

در حال حاضر فقط خواندن در مورد آن ارزش دارد، اما در آینده به شما توصیه می کنم که نوعی توزیع لینوکس را نصب کنید، زیرا این سیستم بیش از هر سیستم دیگری برای هک مناسب است.

انواع مختلفی از هکرها وجود دارد که در انواع مختلفی از فعالیت ها شرکت می کنند:

هک کردن

ترک خوردن

دیوانگی

مهندسی اجتماعی/فیشینگ

کارتینگ

کد نویسی

هر کس کار خودش را می کند.

اما، برای مثال، هک وب، مهندسی اجتماعی و کدنویسی را می توان با هم ترکیب کرد. زیرا در تجارت، یک چیز می تواند مکمل دیگری باشد. بیایید همه اینها را با جزئیات بیشتری بررسی کنیم:

هک کردن- این همان کاری است که هکرها انجام می دهند. این بخش شامل هک کردن سایت های سرور، جستجوی آسیب پذیری ها در اسکریپت ها و برنامه ها،

اکسپلویت های نوشتن (یا نام دیگری برای اکسپلویت ها)

کراکر(این یک کوکی نیست؛)) در حال تحقیق روی نرم افزار، به ویژه به دست آوردن یک الگوریتم هستند

تولید شماره سریال در برنامه های پولی، استفاده کنید. برای ایجاد کلیدهای تولید کننده برای انجام این کار، باید اسمبلر را بشناسید تا متوجه شوید که برنامه چگونه ساختار یافته است.

فریکرهااغلب با الکترونیک مرتبط است. فریکر یک عاشق رایگان است که عادت دارد برای خدمات مربوط به الکترونیک پولی نپردازد. این شامل هک تلفن های عمومی، متر، دستگاه های تلویزیون و غیره می شود. و غیره

طبیعتا برای این کار باید دانش عمیقی از الکترونیک داشته باشید. پدر من یک مهندس الکترونیک است. من در همان آپارتمان زندگی می کردم

بزرگترین فریکر بدون اینکه بداند.

مهندسی اجتماعی تنها علمی از همه موارد ذکر شده است که هدفش هک کردن رایانه نیست، بلکه هک کردن یک شخص است.

امروزه لاممرهای زیادی در اینترنت وجود دارد و به سادگی کلاهبرداری از رمز عبور آنها بسیار ساده است. مثلا جعل هویت

مدیر خدمات پستی یا فنی مشاور سازمان و بگویید که از صندوق پست شما شکایتی مبنی بر هرزنامه دریافت کرده اند

اگر نمی خواهید آن را حذف کنید، فلان نامه را به ربات پست الکترونیکی فلان ارسال کنید، نام کاربری، رمز عبور و این کد دسترسی خود را مشخص کنید:

46655529 (اعداد تصادفی)، و او آن را باور خواهد کرد. مهندسی اجتماعی (از این پس SI) در جایی استفاده می شود که تنها نقطه ضعف سیستم باشد

کاربر. مثال: اگر می توانید کاربر را فریب دهید، چرا mail.ru را خراب کنید؟

کارتینگ- دستکاری کارت های اعتباری، خرابکاری - تخریب شیدایی سیستم های هک شده. ما در این نقاط توقف خواهیم کرد

به دلایل واضح این کار را نمی کنیم.

البته برخی از این تقسیم بندی انتقاد خواهند کرد، اما مبتدیان باید این مفاهیم را بدانند. اینطور نیست که یک هکر فقط تجربه داشته باشد

در یک منطقه و بی تفاوت نسبت به مناطق دیگر. این تقسیم بندی کاملا مشروط است.

کد نویسی- برنامه نویسی از نقطه نظر هک.

همین، شما قبلاً مسیر هک را در پیش گرفته اید. دروس مقدماتی تمام شد، دفعه بعد در مورد چیزهای جدی تر صحبت خواهیم کرد.

من شروع می کنم به شما در مورد اینکه اینترنت چگونه کار می کند، نوع آدرس دهی آن، IP، پورت ها، پروکسی ها و غیره چیست.

برنامه

خواندن کتاب "HTML. First Steps" را به شما توصیه می کنم. این یک یافته خوب برای شروع کار با HTML است. کتاب درسی با زبانی روشن نوشته شده است

نمونه کد، تصاویر با احترام به نویسنده

برای یادگیری PHP کتاب PHP به صورت اصلی مناسب است.

برای لینوکس کتاب "مقدمه ای بر لینوکس" مناسب است.

تمام موارد فوق را می توان با استفاده از موتور جستجوی گوگل در اینترنت یافت.

تمرین جستجوی اطلاعات مفید خواهد بود.

این آموزش دو مبحث زیر را پوشش می دهد: مقدمه و ابزارهای هکر.

مقدمه

سلام خواننده. یک سال پیش به HZ آمدم و واقعاً می خواستم هکر شوم. هیچ کس نمی توانست بسیاری از چیزهای ساده را برای من توضیح دهد، من افراد باتجربه زیادی دیدم، اما به معنای واقعی کلمه فقط تعداد کمی به من کمک کردند تا راه یک هکر را در پیش بگیرم. و من می توانم آنها را نام ببرم: PinkPanther، DrWeb، R_a_ID_e_R. من به تنهایی مطالعه کردم، بدون امید به کمک کسی، سعی کردم دانش خود را در مقالاتی برای مبتدیان شرح دهم. پس زمان گذشت، نسلها تغییر کردند... من نمیخواهم زندگی تازهکارها را پیچیده کنم، همیشه با آنها خوب رفتار کردهام و معتقدم تازهواردها حق دارند بدانند. هرکسی که بگوید من اشتباه می کنم، «بگذار خودشان بفهمند، این تنها راهی است که رشد خواهند کرد»، هم درست است و هم اشتباه. بله، افراد مداوم به هدف خود می رسند، اما فردی که به این نیاز ندارد این مقاله را نخواهد خواند. برای کسانی که هنوز موتورهای جستجو را با سوالاتی مانند "چگونه هکر شویم" عذاب می دهند، تصمیم گرفتم یک سری درس و شاید حتی یک کتاب اختصاص دهم. شما از لامر به هکر میروید، فناوریهای برنامهنویسی، هک و خیلی چیزهای دیگر را یاد میگیرید. طبق درس های من این مسیر را دنبال کنید و همه چیز درست می شود. این اولین درس است که به اصول هک اختصاص داده شده است، نسبتاً فریبنده است. به یاد داشته باشید، اینها همه فقط اسباب بازی هستند، هک واقعی بعداً رخ خواهد داد. و در این مرحله باید تصمیم بگیرید که آیا به آن نیاز دارید یا خیر. به تدریج ما فناوری های شبکه را مطالعه خواهیم کرد، شما یاد خواهید گرفت که اینترنت چگونه کار می کند، چه چیزهایی می توانید در آن جالب بیابید، چه چیزی ممکن است و چه چیزی نیست. به دنیای ما خوش آمدید!

ابزارهای هکر

در این بخش کیت هکر آقایان را شرح خواهم داد. گاهی اوقات در آینده از این ابزارها استفاده خواهیم کرد.

نیروی بی رحم

- اسکنر پورت

- اسکنر امنیتی

- جوینر

- بمب افکن پستی

- شکستن پسورد ویندوز

- مشاهده رمزهای عبور

- تروجان

-KeyLogger

- مخفی کننده IP (پراکسی/سوکس)

- جعل درخواست HTTP

بیایید به ترتیب شروع کنیم:

[نیروی بی رحم]. Bruteforce (ترجمه شده از انگلیسی به عنوان "بی رحم") برای انتخاب رمز عبور از ایمیل و سرورهای ftp استفاده می شود. انواع مختلفی از برنامه های بروت فورس وجود دارد، اما توانایی های آنها مشابه است. هنگام استفاده از چنین برنامه هایی در اتصالات شماره گیری، که در آن سرعت از 56 کیلوبیت در ثانیه تجاوز نمی کند، هنگام استفاده از اینترنت پرسرعت (ADSL، فیبر نوری، ماهواره و غیره) انتخاب می تواند طولانی و خسته کننده باشد. پس از آن ترافیک زیادی مصرف می شود. بهترین گزینه انتخاب از دیکشنری است. هکر یک سند متنی از رمزهای عبور احتمالی قربانی میسازد، برنامه به سرور اختصاص داده شده به آن متصل میشود و به نوبت رمزهای فایل را جستجو میکند. اگر گذرواژههای صندوق پستی انتخاب میشوند، باید به زور بیرحمانه سرور پیامهای دریافتی قربانی را نشان دهید، به عنوان مثال، اگر صابون را بشکنیم، اغلب سرور pop.pupkin.ru خواهد بود. اگر ما نه یک ایمیل، بلکه یک سایت pupkin.ru را بشکنیم، باید یک سرور ftp را مشخص کنیم، آن ftp.pupkin.ru خواهد بود. Brute force نیز تنظیمات مفید زیادی دارد، برای مثال، اگر متوجه شدید که دوست شما رمز عبور 5 کاراکتری را وارد می کند و اولین کاراکتر آن L است، باید از انتخاب ماسک استفاده کنید. ماسک به این شکل خواهد بود: L####. من توضیحات کلی داده ام و برای آشنایی بیشتر به شما توصیه می کنم wwwHack را دانلود کنید.

[اسکنر پورت]

از آنجایی که این درس یک مقدمه است، یک بار دیگر شما را با فناوری های شبکه عذاب خواهم داد، اما شما هنوز باید این را بدانید.

اسکنرهای پورت محدوده مشخصی از آدرس های IP را در یک پورت باز مشخص بررسی می کنند. اگر پورت باز باشد، این IP به لیست اضافه می شود.

این کجا اعمال می شود؟ سازندگان به اصطلاح "تروجان" گاهی اوقات یک اسکنر پورت را در ساخته های خود قرار می دهند. نکته این است که سرور

هنگامی که یک تروجان بر روی یک ماشین قرار می گیرد، درگاهی را در سیستم باز می کند که از طریق آن دستورات مشتری را دریافت می کند. برای کسانی که هنوز حدس نزده اند، توضیح می دهم: دانستن،

تروجان ما چه پورتی را باز می کند، از هر رایانه ای در محدوده می پرسیم که آیا این پورت باز است یا خیر، و اگر چنین است، پس در این دستگاه

تروی ما نشسته است - می توانید با خیال راحت این رایانه را متصل و کنترل کنید. من توصیه می کنم از Essentional Net Tools استفاده کنید

اسکنر خوب با مجموعه ای از عملکردهای اضافی. این فقط یک اسکنر نیست - این را در نظر داشته باشید. در طول وجود خود شد

افسانه ای، و هنوز ارتباط خود را از دست نداده است. پرداخت شده است. برادرم شماره سریال ورژن 1.1 را خرید و به من داد:

نام:یان کلاسن

S/N: 2957888021

[اسکنر امنیتی]

دو نوع صفحه در اینترنت وجود دارد: استاتیک (HTML) و پویا (PHP، ASP، CGI). اگر پسوند صفحه htm، html باشد، به این معنی است که محتوای صفحه به کاربر بستگی ندارد و همیشه بدون تغییر است - "ایستا". صفحات پویا داده های دریافتی از کاربر را به طور کلی پردازش می کنند، آنها می توانند فکر کنند. طبیعتاً هیچ حفره ای در صفحات html وجود ندارد. رایج ترین آسیب پذیری ها XSS هستند. آنها به خوبی توسط DrWeb در مقاله "XSS برای مبتدیان" توصیف شده اند، بنابراین من ماهیت آنها را توضیح نمی دهم. برای خودکار کردن جستجوی آسیبپذیریهای XSS (و بیشتر)، هکرها از اسکنرهای امنیتی استفاده میکنند. من XSpider را توصیه می کنم.

[جوینر] - (انگلیسی Join - Connect, Unite).

Joyner برنامه ای است که به شما امکان می دهد چندین فایل را در یک فایل ترکیب کنید و یک نماد دلخواه را به فایل به دست آمده متصل کنید. بنابراین، با استفاده از جوینر، یک هکر می تواند اسب تروا را با ابزار مفیدی بچسباند و آن را به سمت قربانی هل دهد. این به نوبه خود، هنگام باز کردن یک فایل، معتقد است که برنامه خود را راه اندازی می کند، اگرچه در واقع دو تا از آنها راه اندازی شده اند (سه، چهار و غیره)، تروجان به سادگی خود را نشان نمی دهد. نقطه ضعف این روش این است که اکثر جوینرها توسط آنتی ویروس ها شناسایی می شوند.

این نوع برنامه برای بمباران ایمیل طراحی شده است. بمباران با تعداد زیادی حروف بمب افکن های ایمیل به طور گسترده توسط ارسال کنندگان هرزنامه استفاده می شود. من شخصاً اسپمر نیستم، اما از Ganja Spammer برای جعل آدرس فرستنده استفاده می کنم. برای فیشینگ بسیار راحت است. بعدا بهت میگم چیه

[گذرواژه های ویندوز]

من به محصولات InsidePro احترام می گذارم و توصیه می کنم آنها را دانلود کنید. اینها عبارتند از: PasswordsPro، MD5Inside، PWLInside، SAMINside. هدف برنامه ها قبلاً در نام آنها آمده است، اما من در مورد هر یک جداگانه صحبت خواهم کرد.

SAMinside برنامه ای برای هک فایل SAM است. در ویندوز 2k/XP، رمزهای عبور کاربر در دایرکتوری windowssystem32config ذخیره می شود و resp نامیده می شود. SAM و SYSTEM، بدون پسوند. برای کپی کردن آنها برای رمزگشایی، باید از DOS یا یک سیستم عامل جایگزین مانند Windows PE استفاده کنید. بنابراین رمزهای عبور به صورت رمزگذاری شده ذخیره می شوند و برای رمزگشایی آنها باید کپی هایی از این فایل ها داشته باشید. باید آنها را وارد SAminside کنید، روش brute force را تنظیم کنید و منتظر بمانید.

PWLinside - مشابه، فقط این برای ویندوز 95/98 که اکنون مرده است، که در آن رمزهای عبور (از جمله برای اینترنت) در پوشه ویندوز در فایل هایی با پسوند *.PWL ذخیره می شود.

MD5inside - هش MD5 مورد استفاده در بسیاری از سیستم های مجوز را رمزگشایی می کند. با رمزگشایی هش، می توانید رمز عبور را دریافت کنید. به هر حال، در انجمن های IPB تقریباً این هش در کوکی ها ذخیره می شود.

PasswordsPro یک ابزار قدرتمند برای کار با رمزهای عبور است، تمام عملکردهای MD5inside، ایجاد هش را دارد و همچنین می تواند رمزهای عبور پنهان شده در پشت ستاره ها را نشان دهد، برای این کار باید موارد مربوطه را فعال کنید. حالت دهید و موس ها را به سمت قسمت رمز عبور قرار دهید.

[مشاهده رمزهای عبور]

اگر دوست دارید بدانید دوستتان از طریق ایمیل برای نامزدتان چه می نویسد، کافی است به خانه او بروید و او را بفرستید تا قهوه درست کند و در این زمان یک فلاپی دیسک را بیرون می آوریم و برنامه ای را اجرا می کنیم که تمام پاس های او را نشان می دهد. از جمله صابون جادو؟ نه! نکته اصلی این است که برای راحتی، هر بار که وارد سایت، ICQ و غیره می شوید از هیجان نجات پیدا کنید. رمز عبور را وارد کنید، مرورگرها/ICQ/ارائه دهندگان ایمیل آن را به خاطر بسپارند. به همین دلیل مجازات می شوند). برنامه های زیادی وجود دارند که انواع رمزهای عبور ذخیره شده را نشان می دهند. برای مشاهده آنچه که IE و Outgluk Express در آنجا ذخیره کرده اند، می توانید از برنامه PSPV استفاده کنید. برای TheBat - TheBatPasswordViewer، برای ICQ/Trillian/Miranda و غیره. - Advanced Instant Messenger Password Recovery که به اختصار AIMPR نامیده می شود.

[اسب تروا]

حالا به جالب ترین قسمت می رسیم). این زیرگونه از حیوانات به این دلیل نامیده می شود که مانند اسب تروا معروف عمل می کند. با نفوذ به سیستم کاربر، به آن عادت می کند و برای مالک کار می کند. منظورم چیست؟ بر خلاف ویروس، اگر آنلاین نباشید، تروجان بی ضرر است. زمانی فعال می شود که سازنده آن از طریق LAN یا اینترنت دستوراتی را برای آن ارسال کند، مثلاً می تواند رمزهای عبور شما را با دستور برای مالک بفرستد، و بسیاری چیزهای جالب دیگر، همچنین به مهاجم اجازه می دهد تا به طور کلی از فایل ها و رجیستری شما عبور کند. ، شما نکته را دریافت می کنید، و آنها قابلیت هایی دارند که هر کس متفاوت است. محبوب ترین تروجان ها: ALB، NetBus، LamerDeath. اما همه آنها برای مدت طولانی در حال سوختن هستند. و مال من LamerHack نام دارد، می توانید در وب سایت من جستجو کنید و رایت نمی شود، اما در حال حاضر یک نسخه بتا ضعیف موجود است و علاوه بر این، کمبود آتش با اندازه سرور جبران می شود.

Keylogger روسی به معنای "keylogger" است. تمام کلیدهای شما را می گیرد و آنها را در یک فایل می نویسد، پس از آن می تواند آنها را برای سازنده خود ارسال کند یا آن را در یک پیچ ذخیره کند. نصب آن با یک دوست مفید است - او همه چیزهایی را که او در ICQ می نویسد، یادداشت می کند.

اگر کاری انجام میدهید که کاملاً قانونی نیست، بعید است از این واقعیت که آدرس IP شما روی سروری که هک کردهاید باقی میماند و نمیتوانید از آن شناسایی شوید، خوشحال باشید. پس چی؟ چیزی به نام سرور پروکسی یا سرور sox وجود دارد. من وارد جزئیات نمی شوم و برای شما توضیح نمی دهم که چگونه آنها تفاوت دارند - در این مرحله برای شما مهم نیست. ماهیت یکسان است - آدرس IP شما با آدرس سرور پروکسی جایگزین می شود. این زمانی استفاده می شود که محدودیت هایی در IP شما وجود داشته باشد، به عنوان مثال، میزان موسیقی برای دانلود، یا تعداد محدودی از تلاش ها برای ثبت ICQ. و برای اولین مورد، باید از پراکسی های ناشناس یا نخبه استفاده کنید. نقطه ضعف آنها بی ثباتی است. هر n ساعت یکبار تغییر می کنند. همیشه لیست جدیدی از پروکسی ها وجود دارد. من به عنوان یک برنامه برای استفاده از پروکسی توصیه می کنم.

[جعل بسته های HTTP]

همچنین در درس های آینده این موضوع را با جزئیات بیشتری شرح خواهم داد. تمام اطلاعات در اینترنت به اصطلاح منتقل می شود. "بسته ها". مانند بستههای اطلاعات مخفی در جنگ، بستههای HTTP دارای یک پر کردن و یک نوشته هستند: به who/where و غیره. ، تنها با این تفاوت که این اطلاعات به خصوص محرمانه تلقی نمی شود، اما مورد توجه است. هدر بسته حاوی اطلاعاتی در مورد مرورگر است، از کجا آمده ایم و چه داده هایی به کدام اسکریپت ها منتقل می شود. همانطور که متوجه شدید، ما در مورد جایگزینی این داده ها صحبت خواهیم کرد. این سوال پیش می آید: "چرا؟" . و سپس. بیایید به یک مثال بهتر نگاه کنیم. در Dnepropetrovsk ما یک ارائه دهنده اینترنت بسیار محبوب "Alkar Teleport" داریم. این شامل چندین سایت با منابع جالب است که فقط در دسترس کاربران آن است. هنگام ورود از استان های دیگر پیام می دهند. این سایت ها چگونه بررسی می کنند که من از کجا آمده ام؟ توسط IP اگر مثلاً IP 212.15.x.x باشد، دسترسی مجاز است. و اگر ارجاع دهنده (جایی که من از آنجا آمده ام) را با آدرس خود سرور جایگزین کنیم، به احتمال زیاد ما را از انجام کاری منع نخواهد کرد. از برنامه InetCrack استفاده شده است، آن را دانلود کنید.

البته در این قسمت همه برنامه ها توضیح داده نشد، بلکه اصلی ترین آنها توضیح داده شد.

ولادیسلاو نوویک با نام مستعار VladUha::HackZona.Ru

کار هکرها پوشیده از عشق است. هک کردن وب سایت های پنتاگون با افشای اسناد محرمانه، سرقت شیک مبالغ هنگفت از بانک، امکان نفوذ به هر دری و کشف هر رازی... امکانات آنها تقریبا نامحدود است و نام آنها به دقت پنهان شده است. فرصت پیوستن به "طایفه نخبگان" افراد زیادی را به خود جلب می کند، به ویژه نوجوانانی که تصور کمی از مسئولیت هک وب سایت دیگران، سرقت و افشای اطلاعات دارند. بیایید بگوییم که قانون جزا لیست کاملی از مقالات را برای هکرها در نظر گرفته است.

با این حال، همیشه نمی توان بین کلمات "هکر" و "فعالیت غیرقانونی" علامت مساوی گذاشت. اگر قاطعانه تصمیم گرفته اید که می خواهید هکر شوید، ممکن است خدمات شما تقاضای زیادی داشته باشد. یک هکر اساساً یک متخصص فناوری اطلاعات در بالاترین سطح است. و همه بانکها و شرکتهای بزرگی که از فناوری رایانه برای محافظت از دادهها استفاده میکنند، رویای استخدام چنین متخصصان بسیار ماهر را دارند. یک هکر خوب چنین حفاظتی را برای "شکاف" آزمایش می کند. هر گونه ضعف در یک برنامه امنیتی می تواند منجر به زیان های مالی جدی برای یک بانک یا شرکت شود، بنابراین فردی که می داند چگونه از قبل "شکاف ها" را پیدا کند، برای خدمات خود پاداش بسیار خوبی دریافت می کند.

برای هکر شدن چه چیزی لازم است؟

در پاسخ به این سوال که "چگونه یک هکر تازه کار شویم؟" تنها یک پاسخ وجود دارد: در توسعه خود شرکت کنید. مهارت های اساسی یک هکر عبارتند از:

- دانش عالی از اینترنت، اما نه در سطح یک کاربر مطمئن. تعامل بین سرور و مرورگر را به تنهایی درک کنید، مفاهیم اولیه را مطالعه کنید، معنی هدرهایی را که توسط مشتری به سرور ارسال می شود و غیره بیابید. تمام اطلاعات را می توان در اینترنت یافت.

- آشنایی با زبان های برنامه نویسی پایه. اگر می خواهید بدانید چگونه می توانید یک هکر حرفه ای شوید، بدون داشتن مهارت های برنامه نویسی عالی نمی توانید این کار را انجام دهید. شما می توانید با مطالعه کتابچه های راهنمای متعدد، نوشتن برنامه ها را در سطح پایه یاد بگیرید. کافی است صبور باشید و حداقل چند روز را صرف انجام این فعالیت کنید تا مهارت های برنامه نویسی را به دست آورید که بعداً آن را بهبود خواهید بخشید.

- فردی که به دنبال راهی برای تبدیل شدن به یک هکر از ابتدا است، باید زبان نشانه گذاری فرامتن (HTML ترکیب شده با CSS) را یاد بگیرد.

- دانش زبان انگلیسی. چگونه می توانید بدون دانستن زبانی که در اینترنت به طور کلی پذیرفته شده و در تمام سرویس های دنیا استفاده می شود، یک هکر خوب تبدیل شوید؟ به هیچ وجه.

با تسلط بر مهارت های اساسی که به شما ایده می دهد چگونه از ابتدا یک هکر شوید، می توانید به سمت مسائل "حرفه ای" بروید. امروزه اطلاعات زیادی در اینترنت در مورد نحوه انجام حمله به ICQ وجود دارد، تفاوت های ظریف فناوری حمله XSS و غیره آشکار می شود.

کد هکر

اگر به دنبال راهی برای تبدیل شدن سریع به یک هکر حرفه ای هستید، متحدان شما در این زمینه زمان و پشتکار هستند. شما باید بر اطلاعات زیادی تسلط داشته باشید و تنها در یک هفته تجربه کسب نخواهید کرد. وقت خود را با بازی های رایانه ای تلف نکنید، بلکه دانشی به دست آورید که به شما کمک می کند سریعتر حرفه ای شوید.

بله، و یک چیز دیگر: از قبل با قانون کیفری آشنا شوید.

فقط به فکر وارد شدن به کدنویسی هستید؟ آیا در انواع زبان ها و فناوری ها گم شده اید؟ شاد باشید، روز شما فرا رسیده است: ما کمی به خود فشار آوردیم و کل تیم تحریریه یک راهنمای تعاملی برای انتخاب یک زبان برنامه نویسی بسته به نیاز شما برای شما ارائه کرده است. فرقی نمیکند که بخواهید بازیهای موبایل بنویسید، به دنبال درهای پشتی در میانافزار ZTE باشید یا فقط با کدنویسی امرار معاش کنید، ما همه گزینهها را در اختیار داریم. نمودار را آشکار کنید، به سوالات پاسخ دهید، فناوری خود را انتخاب کنید... و فراموش نکنید که درصدی از اولین حقوق خود را به ما منتقل کنید. بنابراین، برای نکته!

صرف نظر از اینکه کدام جهت را ترجیح می دهید، اگر اصلاً تجربه برنامه نویسی ندارید، باید از همان ابتدا شروع کنید. اصطلاحات را بیاموزید، یاد بگیرید چگونه الگوریتم ها را بنویسید و آنها را به کد تبدیل کنید. و در این امر به شما کمک خواهد کرد - یک پلتفرم آنلاین که برای آموزش برنامه نویسی طراحی شده است.

شامل چهار کلاس و دو هفته است. در این مدت، اصول اولیه برنامه نویسی را یاد می گیرید، اولین برنامه خود را می نویسید و همچنین متوجه می شوید که چه زبان هایی وجود دارد و یک برنامه نویس می تواند در آن ها تخصص داشته باشد. و برای تثبیت شما، مواد لازم در اختیار شما قرار می گیرد: همچنان فیلم های ضبط شده از درس ها و دستورالعمل ها را خواهید داشت. علاوه بر این، اگر ناگهان بخواهید به کسی لاف بزنید، حتی گواهی پایان درس را دریافت خواهید کرد!

اگر تسلط بر اصول اولیه پشت سر شماست، می توانید یکی از حرفه ها را انتخاب کنید و از چندین دوره آموزش کامل را طی کنید.

توسعه دهنده وب

https://geekbrains.ru/professions/web_developer

آیا توسعه دهنده وب آسان است؟ ممکن است خیلی سخت به نظر نرسد - بالاخره هر کسی می تواند یک وب سایت بسازد. با این حال، برای تبدیل شدن به یک توسعه دهنده واقعی فول استک، امروزه باید خیلی بیشتر از HTML و برخی زبان های سمت سرور بدانید. در ده ماه، این مجموعه از دوره های Geekbrains شما را از تسلط بر HTML و CSS تا یادگیری PHP - از همان ابتدا تا توسعه حرفه ای وب با استفاده از چارچوب YII2، هدایت می کند. علاوه بر این، این شامل دورههای یادگیری جاوا اسکریپت - هم کلاینت و هم سرور (Node.js) و همچنین چارچوبهای Angular و D3.js میشود.

توسعه دهنده موبایل

https://geekbrains.ru/professions/mobile_developer

آیا می خواهید اپلیکیشن موبایل برای iOS و اندروید بسازید؟ این مجموعه از دوره ها به طور خاص برای افرادی مانند شما طراحی شده است و 11 ماه طول می کشد. این شامل دو دوره در مورد جاوا (از مقدماتی تا پیشرفته OOP، شبکه و چند رشته ای) و دو دوره در مورد اندروید (توسعه رابط، کار با گرافیک و حسگرها و غیره) است. نیمه دوم دوره ها به Objective-C اختصاص دارد - این زبان برای کسانی که قصد ایجاد برنامه های کاربردی برای iOS را دارند ضروری است. یک دوره آموزشی در مورد Swift، یک زبان جدید اپل که در حال حاضر شروع به استفاده در توسعه نرم افزار کرده است، نیز به آن اضافه شده است.

برنامه نویس جاوا

https://geekbrains.ru/professions/java_developer

سازندگان زبان جاوا فکر می کردند آنقدر خوب است که همه جا از آن استفاده می شود. این اتفاق نیفتاد: در نتیجه، جاوا در اندروید و در توسعه سرور جدی استفاده می شود - پس زمینه برنامه های کاربردی پر بار و بازی های چند کاربره به این زبان نوشته شده است. از این رو نتیجه گیری: برنامه نویسان جاوا هنوز هم زندگی بسیار خوبی دارند! این بسته دوره شش ماهه Geekbrains به شما کمک می کند یکی از آنها شوید. دو دوره جاوا در آن همزمان با طرح درس برای توسعه دهندگان نرم افزار اندروید است، اما این دوره سوم است که به شما کمک می کند تا یک گورو واقعی جاوا شوید. این برنامه بر روی پایگاههای داده، ساخت رابطهای گرافیکی و همچنین موارد پیچیده مانند multithreading، مکانیسمهای بازتاب و کلاسهای داخلی تمرکز دارد.

برنامه نویس پایتون

https://geekbrains.ru/professions/python_developer

آنها می گویند که شما می توانید بدون هیچ آموزشی برنامه نویسی را در پایتون شروع کنید، اما در عین حال چند نکته مهم ساکت می ماند: فقط کسی که قبلاً چند زبان می داند واقعاً می تواند این کار را انجام دهد و شما تبدیل به یک زبان نخواهید شد. حرفه ای از این طریق دوره پنج ماهه Geekbrains نه تنها پایتون را از اصول اولیه تا پیچیدگی هایی مانند دکوراتورها پوشش می دهد، بلکه HTML/CSS، جاوا اسکریپت و چارچوب جنگو را نیز پوشش می دهد. بنابراین نه تنها برنامه نویسی در پایتون را یاد خواهید گرفت، بلکه می توانید وب سایت های پویا کاملی را با استفاده از آن ایجاد کنید.

برنامه نویس روبی

https://geekbrains.ru/professions/ruby_developer

زبان روبی برای مدت طولانی به عنوان یک کنجکاوی جالب در نظر گرفته می شد تا اینکه چارچوب Ruby on Rails ظاهر شد. Ruby اکنون یکی از بهترین زبان ها برای توسعه وب است و به لطف Rails، توسعه برنامه های پیچیده وب را بسیار سریعتر و آسان تر می کند. این دوره شش ماهه Geekbrains به شما HTML/CSS و جاوا اسکریپت سمت کلاینت را آموزش می دهد و Ruby را به طور خاص برای استفاده از Rails به شما آموزش می دهد. کنترلرها و موتورهای قالب منتظر شما هستند، توسعه دهنده وب آینده!

پروژه ویژه با GeekBrains

چگونه هکر شویم؟ احتمالاً بیش از یک بار این سؤال را پرسیده اید، بنابراین HelpU تصمیم گرفت این موضوع را بررسی کند و دیدگاه خود را در مورد آن بنویسد.

هکر فقط یک کلمه رایج نیست، بلکه نام یک خرده فرهنگ است. نوعی نخبه در میان دانشمندان کامپیوتر. برای شک در این کلمه عجله نکنید. فقط یک نظر وجود دارد که یک هکر مزاحمی است که فقط می خواهد به کسی آسیب برساند و کاری ناخوشایند انجام دهد. در واقع این کاملا اشتباه است! سازندگان ویروس ها، دزدان اطلاعات محرمانه، هکرهای برنامه ها و وب سایت ها دقیقاً هکر نیستند. هکر یک آفت نیست، بلکه یک کمک کننده است. در واقع می توان گفت که هکرها اینترنت و شبکه جهانی وب، سیستم عامل یونیکس را ایجاد کردند. آنها به توسعه دهندگان برنامه کمک می کنند تا خطاها را پیدا کنند و بخش های نادرست کد برنامه را تصحیح کنند. بیایید نگاهی دقیقتر به این بیندازیم که یک هکر کیست، چه تفاوتی با سایر افراد دارد و چگونه میتوانید به یک هکر تبدیل شوید. چگونه حتی از ابتدا هکر شویم؟

نشان هکر نمادی از نگرش به فرهنگ هکر است. این نشان یک "گلایدر" را به تصویر می کشد - یکی از چهره های بازی "زندگی".

بنابراین، یک کرکر برنامه یک هکر نیست، در زبان عامیانه کامپیوتری او یک کرکر است. از کلمه ترک - شکستن. هر کسی که یک برنامه یا وب سایت را خراب می کند را می توان یک کرکر نامید، اما از یک هکر واقعی بسیار دور خواهد بود. تفاوت اصلی بین آنها: یک کرکر باعث آسیب می شود، یک هکر سود می آورد. جدا از این واقعیت که هک یک جرم کیفری است و می تواند منجر به یک حکم کیفری واقعی شود، چنین اقدامات هک نمی تواند ذره ای احترام را برانگیزد. به همین دلیل است که هکرها، به زبان ساده، کرکرها را دوست ندارند.

با این حال، بیایید جزئیات بیشتری را اضافه کنیم و در مورد آنچه برای هکر شدن لازم است صحبت کنیم. از آنجایی که یک هکر یک برنامه نویس عالی است، بنابراین دانش زبان های برنامه نویسی مورد نیاز است. اگر هنوز چنین دانشی ندارید، اشکالی ندارد، همه چیز قابل تسلط است، اگرچه نه در یک روز. و نه حتی در یک سال. اما می توانید از همین حالا شروع کنید و به تدریج مهارت های خود را ارتقا دهید. چی میتونم بگم بعضی وقتا باید خودت رو در تمام زندگیت پیشرفت کنی تا همیشه در اوج باشی. پایتون به عنوان اولین زبان برنامه نویسی انتخاب خوبی خواهد بود. این یک ابزار کاملا قدرتمند و انعطاف پذیر است. جاوا برای زبان دوم عالی است.

برای تبدیل شدن به یک استاد واقعی، یادگیری یک یا دو زبان برنامه نویسی کافی نیست. برای این کار باید الگوریتمی فکر کنید. یک زبان برنامه نویسی فقط یک ابزار است. چنگال پاستا. نکته اصلی داشتن ماکارونی است و می توانید آن را با هر چنگالی بخورید. در حالت ایدهآل، تسلط بر زبان فقط چند ماه طول میکشد تا عملگرها را یاد بگیرید و آنها را با سبک نوشتن الگوریتم شما مرتبط کنید. بنابراین، یادگیری دو یا چند زبان بسیار متفاوت با یکدیگر برای تسلط بر همه جنبه های ایجاد الگوریتم مهم است.

یک گام جدی در بهبود مهارت های حرفه ای و برنامه نویسی، تسلط بر زبان C - زبان اصلی سیستم عامل یونیکس است. با این حال، شما نباید با آن شروع کنید، بسیار دشوار خواهد بود. Perl به طور فعال برای مدیریت سیستم و مدیریت وب سایت استفاده می شود. حتی اگر نوشتن آن از ابتدا یک کار اولویت نیست، خواندن و تغییر کد روی آن ضروری است. خوب، زبان LISP نیز بسیار مهم است. در نهایت، با تسلط بر آن، مهارت های جدی در الگوریتم سازی به دست خواهید آورد.

در حالت ایده آل، شما باید به هر 4 زبان برنامه نویسی لیست شده - Python، C، Perl، LISP تسلط داشته باشید. علاوه بر اهمیت دانستن این زبان ها، آنها در رویکردهای خود به کسب و کار برنامه نویسی بسیار متفاوت هستند و هر یک از آنها سهم مهمی در توسعه خود خواهند داشت.

در واقع، آموزش تکنیک های برنامه نویسی بسیار دشوار است. اکثر هکرها خودآموخته هستند. ما فقط می توانیم توصیه های کلی ارائه دهیم. مهارت برنامه نویسی از دو بخش مهم تشکیل شده است - توانایی خواندن کد و توانایی نوشتن آن. آموزش در هر دو فرآیند می تواند ترکیب شود. از منابع خوب استفاده کنید، بخوانید، نحوه کار آنها را درک کنید، منابع خود را بر اساس آنها بنویسید. هیچ مشکلی در این مورد وجود ندارد، زیرا یک هکر یک فرد خوش اخلاق است که با خوشحالی پیشرفت های خود را با دیگران به اشتراک می گذارد. شما می توانید بسیاری از برنامه ها، ابزارهای کمکی، حتی سیستم عامل های ایجاد شده توسط هکرها و کد منبع آنها را پیدا کنید. قابل خواندن، تجزیه و تحلیل و اصلاح است.

از آنجایی که ما در مورد سیستم عامل صحبت می کنیم، اجازه دهید به موضوع چیدمان محل کار هکرها بپردازیم. البته این کامپیوتری است که باید روی آن یک سیستم عامل نصب کنید. این نه تنها عملکرد ابزارهای دیگر را تضمین می کند، بلکه به خودی خود می تواند به عنوان منبع دانش عمل کند. بنابراین، یک سیستم عامل منبع بسته برای این کار کاملاً نامناسب است. بهتر است از یک توزیع مبتنی بر یونیکس استفاده کنید - می تواند لینوکس یا سیستمی مبتنی بر هسته BSD باشد. علاوه بر این، اکثر سرورهای اینترنتی مبتنی بر یونیکس هستند. بنابراین، اگر می خواهید یک هکر اینترنت شوید، بدون دانش یونیکس، کار نمی کند. علاوه بر این، در یونیکس می توانید هر سیستم عامل دیگری - ویندوز، مک و غیره را در صورت نیاز اجرا کنید.

اینترنت و WWW بخشی از زندگی ما هستند، ما اکنون نمی توانیم بدون آنها زندگی کنیم. بنابراین، تسلط بر شبکه جهانی وب بسیار مهم است. نه فقط از طریق آن سفر کنید، بلکه با آن کار کنید. قبل از تسلط بر زبان های برنامه نویسی جدی، می توانید زبان نشانه گذاری فرامتن صفحات وب - HTML را یاد بگیرید. یادگیری آن بسیار آسان است و روند تسلط بر آن در آینده به شما کمک خواهد کرد. علاوه بر این، راهنماهای معقول زیادی در مورد یادگیری HTML وجود دارد. یک وب سایت خانگی یا فقط یک صفحه برای خود ایجاد کنید. پس از آن، همراه با رشد دانش و مهارت های خود، می توانید سایت خود را مدرن کرده و آزمایش هایی را روی آن انجام دهید.

نکته مهم دیگر. باید انگلیسی بلد باشید برخی از هکرهایی که انگلیسی زبان مادری آنها نیست ترجیح می دهند در مورد مسائل فنی به زبان انگلیسی صحبت کنند و اگر شما آن را نمی دانید، دسترسی به بسیاری از اطلاعات مسدود می شود. علاوه بر زبان انگلیسی، البته دانش زبان مادری شما باید پنج امتیاز باشد. بدیهی است که نامه ای با اشتباهات گرامری امتیازی به شهرت شما اضافه نمی کند.

هکر فقط یک حرفه یا سرگرمی نیست. این یک سبک زندگی است. بنابراین یک هکر باید در محیط هکر، در بین همکاران و همکاران باشد. و برای اینکه آنها شما را به عنوان یک برابر بپذیرند، باید احترام و شناخت کسب کنید. شما می توانید هر چقدر که دوست دارید به خود بگویید "من یک هکر هستم"، اما فقط زمانی یک هکر واقعی خواهید بود که دیگران در مورد شما بگویند "تو هکر هستی".

البته مهمترین چیز برای یک هکر-برنامه نویس برنامه نویسی است. برنامه های جالب و مفید بنویسید و به همراه کد منبع به صورت رایگان توزیع کنید. خودت یاد گرفتی به یکی دیگه بگو افرادی که بیشترین احترام را در جامعه هکرها به دست می آورند، نویسندگان نرم افزارهای قدرتمند و مفیدی هستند، آنها برنامه های واقعا مفیدی را ایجاد کردند که اکنون توسط میلیون ها نفر استفاده می شود و آنها را به صورت رایگان، منبع باز توزیع می کنند، به طوری که هر کسی که به چنین برنامه ای نیاز دارد می تواند بدست بیار .

همچنین کمک به سایر هکرها برای اشکال زدایی برنامه های آنها بسیار مهم است. خطاها را پیدا و رفع کنید، برنامه های منبع باز را آزمایش کنید. اشکال زدایی یک برنامه همیشه زمان زیادی می برد. و موفقیت بستگی به این دارد که همه خطاها چقدر سریع و کارآمد پیدا شده اند. یک آزمایشگر خوب همیشه کاری برای انجام دادن با خودش پیدا می کند. اگر یک هکر جدید هستید، بهترین راه برای ایجاد روابط و بهبود دانش خود، یافتن یک برنامه منبع باز است که نیاز به اشکال زدایی و آزمایش دارد. در این فرآیند چیزهای زیادی یاد خواهید گرفت و برای خود شهرت خواهید داشت.

علاوه بر این، در بین هکرها همیشه میتوانید کاری را به نفع جامعه پیدا کنید و نمیتوانید خود را فراموش کنید. حتماً اطلاعاتی را که دریافت میکنید یا پیدا میکنید، مانند راهنماها، سؤالات متداول و سایر مطالب به اشتراک بگذارید. توسعه اسناد برای برنامه ها، تعدیل لیست های پستی و لیست های اشتراک. همه اینها به اندازه کار با کدهای منبع هیجان انگیز نیست، اما برای تشخیص توسط جامعه هکرها نیز بسیار مفید است.

در مورد ویژگی های حرفه ای - ما به طور خلاصه آنها را مرور کردیم، همچنین می توانیم حوزه شخصی هکر آینده را لمس کنیم. برای تبدیل شدن به یک هکر نیازی نیست که یک آدم عنکبوتی عینکی باشید. شما می توانید یک زندگی اجتماعی کاملاً سنجیده داشته باشید. اما اگر به دلیل شکست در زندگی شخصی خود تصمیم به هک گرفتید، چرا که نه. سپس هیچ چیز شما را از تمرکز بر این حوزه از فعالیت باز نمی دارد. خوب است اگر اهل داستان های علمی تخیلی هستید، علاوه بر موضوعات مستقیم هکر، چیزی برای صحبت در مورد آن وجود خواهد داشت.

و شاید آخرین مورد. با نام واقعی خود امضا کنید کسانی که چیزی برای پنهان کردن دارند از نام مستعار استفاده می کنند، به عنوان مثال کراکر. هکر آفت نیست، کارهای مفیدی انجام می دهد و کسی را ندارد که از او پنهان شود.

سلب مسئولیت: این مقاله فقط برای اهداف آموزشی نوشته شده است. نویسنده یا ناشر این مقاله را برای اهداف مخرب منتشر نکرده است. اگر خوانندگان مایلند از اطلاعات برای منافع شخصی استفاده کنند، نویسنده و ناشر مسئولیتی در قبال آسیب یا خسارت وارده ندارند.