محدود کردن حقوق دسترسی در 1s 8.3. اطلاعات حسابداری

به داده ها. وقتی از محدودیت ها صحبت می کنیم، منظور لیستی از کاربرانی است که با اطلاعات کار می کنند و حقوق خاصی به آنها اختصاص می دهند. این چه می دهد؟ اول از همه، ایجاد می کند امنیت اطلاعاتسازمان، ثانیا، کار را برای کاربران اطلاعات آسانتر و سادهتر میکند و آنها را تنها به اسناد لازم دسترسی میدهد.

لیست برنامه های 1C: Enterprise 8 دارای دو نوع حقوق است → آنها را پایه و تعاملی می نامند. بدون توجه به روش باز کردن اشیاء پایگاه اطلاعاتی، حقوق اولیه همیشه بررسی می شود. اصلی ترین آنها حقوق "خواندن"، "تغییر" و غیره است.

حقوق تعاملی به عنوان حقوق "مشاهده" و "ویرایش" در نظر گرفته می شود. حقوق تعاملی هنگام انجام اقدامات تعاملی توسط کاربر بررسی می شود ← هنگام مشاهده داده ها در فرم، هنگام ویرایش داده ها در فرم و غیره. اگر کاربر سعی کند عملی را انجام دهد که برای آن حقوقی ندارد، سیستم یک هشدار صادر می کند: "نقض حقوق دسترسی!"

فهرست حقوق دارای یک سلسله مراتب است که در نتیجه زنجیره ای از روابط است که توسط سیستم نظارت می شود. این بدان معنی است که پس از حذف مجوز برای یک حق خاص، سیستم مجوزهای مربوط به حقوقی را که به آن وابسته است حذف می کند و بالعکس. به عنوان مثال، یک شی دارای حقوق "View" و "Edit" است. وقتی حقوق «مشاهده» را حذف میکنید، حق «ویرایش» بهطور خودکار حذف میشود.

در "1C: حسابداری 8 برای اوکراین" چندین لیست از حقوق ایجاد شده است که هر کدام برای یک نقش خاص ضروری هستند. هنگام باز کردن پایگاه داده، مجموعه ای از نقش ها را می توان در Configurator مشاهده کرد که در "پیکربندی پایگاه داده" نمایش داده می شود.

در سمت چپ پنجره درختی از پارامترهای راه حل برنامه وجود دارد. در سمت راست پنجره → لیست حقوقی که برای شی انتخاب شده در سمت چپ پنجره مجاز است. تمام عملیات با علامت چک در کنار آنها مجاز است. یعنی برای نقش "حسابدار" ، هنگام کار با سند "گزارش پیشرفته" ، اقدامات "خواندن" ، "افزودن" ، "تغییر" و غیره مجاز است.

اگر کاربر حق دسترسی به دایرکتوری خاصی را نداشته باشد، همچنین حق مشاهده و ویرایش تمام فیلدهای اشیاء برنامه کاربردی که از عنصری از این دایرکتوری استفاده می کند را ندارد. به عنوان مثال، ممنوعیت دسترسی به دایرکتوری "Counterparties" به کاربر اجازه می دهد اسنادی را که نشان دهنده طرف مقابل است مشاهده و ویرایش کند، اما نمی تواند اطلاعات مربوط به طرف مقابل را مشاهده یا تغییر دهد. در این اسناد به جای اطلاعات طرف معامله، پیغام Object not found در قسمت مورد نیاز نمایش داده می شود.

پیکربندی پایگاه داده

برنامه های ایجاد شده بر اساس پلت فرم 1C: Enterprise 8 تنظیماتی را برای حقوق دسترسی به اطلاعات ذخیره شده در پایگاه داده مشخص کرده اند. این تنظیم توسط متخصصان به زبان پرس و جو "1C: Enterprise 8" در فیلدهای "محدودیت دسترسی به داده" ("پیکربندی پایگاه داده") انجام می شود.

لیست کاربران

برای محدود کردن دسترسی به پایگاه داده برای افراد غیرمجاز، باید لیستی از کاربرانی که مجوز کار با سیستم را دارند ایجاد کنید. این را می توان هم در Configurator و هم در حالت 1C: Enterprise انجام داد. در Configurator، با دستور "Administration - Users"، در حالت "1C: Enterprise" → در فهرست "Users" از طریق منوی "Tools - User and Access Management - List of Users" باز می شود.

هر دو لیست با نام کاربری (کد دایرکتوری) مرتبط هستند و داده های یکسانی دارند. مدیریت تنظیمات اولیه را می توان در هر دو حالت انجام داد. "فهرست کاربران" پنجره ای را برای لیست کاربران در Configurator نمایش می دهد و پنجره ای برای تغییر تنظیمات برای کاربر Bondarenko (مدیر) نیز باز است.

در تب "Basic" در قسمت "Name" یک نام کاربری کوتاه وارد می شود. این همان چیزی است که در هنگام راه اندازی در گفتگوی انتخاب نمایش داده می شود و توسط آن کاربر که در Configurator مشخص شده است با عنصر دایرکتوری "Users" در قسمت "نام کامل" شناسایی می شود .

لیست کاربران

احراز هویت کاربر

این برنامه دو گزینه برای احراز هویت کاربر دارد: استفاده از خود سیستم 1C (چک باکس کنار "1C Authentication: Enterprise"، "List of Users") و زمانی که کاربر مجاز به استفاده از آن است. سیستم عامل(چک باکس کنار "Windows Authentication")، سپس هیچ گونه عملیات کاربر برای وارد کردن "نام کاربری" و رمز عبور نیازی نیست، زیرا در این حالت، هنگام راه اندازی راه حل برنامه، سیستم نام کاربری MS Windows را انتخاب می کند و سپس بر اساس آن روی آن، 1C: کاربر سازمانی مورد نیاز را انتخاب می کند.

علاوه بر این، پنجره تغییر تنظیمات کاربر امکان وارد کردن رمز عبور برای حق شروع برنامه از طرف این کاربر و فعال کردن ممنوعیت تغییرات را فراهم می کند. رمز عبور مشخص شده(باکس کنار «کاربر مجاز به تغییر رمز عبور نیست»). چک باکس کنار تنظیمات "نمایش در لیست انتخاب" کاربر جدیدی را هنگام شروع پیکربندی به لیست انتخاب اضافه می کند.

انتخاب نقش

با تشکیل لیستی از کاربران، یک کاربر می تواند چندین نقش را دریافت کند که در حین کار با آنها موجود است راه حل کاربردی. این را می توان در برگه "سایر" با علامت زدن کادر کنار نقش های مورد نیاز در لیست "نقش های موجود" ("انتخاب یک شی. رابط") انجام داد. همچنین به یاد داشته باشید: اگر حداقل یک نقش کاربر اجازه یک عمل خاص را بر روی یک شی بدهد، پس دسترسی مجاز است.

سه نقش اصلی در پیکربندی وجود دارد: "حسابدار"، "حسابدار ارشد" و "حقوق کامل". نقشهای دیگر («حق مدیریت»، «فرمهای اضافی و حق پردازش» و دیگران) کمکی هستند و میتوانند برای اعطای حقوق به کاربری که حقوق کامل ندارند (نقشهای «حسابدار» و «حسابدار ارشد») استفاده شوند.

نقشهای «حسابدار» و «حسابدار ارشد» در حقوقشان برای تغییر دادههای مربوط به سیاستهای حسابداری سازمان متفاوت است. به عنوان مثال، "حسابدار" نمی تواند پارامترهای حسابداری، سیاست های حسابداری و غیره را وارد کند.

برای شروع یک برنامه به طور معمول، به حداقل لیست حقوق نیاز دارید. این مجموعه نقش «حسابدار» را دارد. اگر یک کاربر معمولی از حقوق کامل برخوردار نیست (و معمولاً چنین است) حداقل باید به او اختصاص داده شود.

انتخاب یک شی رابط

هر گروه دایرکتوری توانایی تعیین لیستی از کاربران را دارد که در جدول عنصر دایرکتوری ("گروه های کاربر") ذخیره می شود. در این حالت، یک کاربر می تواند عضو چندین گروه کاربری باشد و گروه های کاربری ایجاد شده را می توان در هنگام تنظیم حقوق دسترسی به اشیاء مختلف به همراه عناصر دایرکتوری "Users" استفاده کرد. یعنی در مکانیسم تنظیم حقوق دسترسی در دایرکتوری "سازمان ها" به جای اختصاص دسترسی به کاربران خاص، ارزش آن را دارد که نه یک کاربر، بلکه گروهی از کاربران را وارد کنید. با تشکر از این، همه کاربرانی که عضو گروه هستند به شرکت انتخاب شده دسترسی خواهند داشت.

علاوه بر این، دایرکتوری حاوی یک عنصر از پیش تعریف شده "AllUsers" است که لیست کاربران آن قابل تغییر نیست و خالی است.

گروه های کاربری

تاریخ ممنوعیت داده

مکانیسم دیگری وجود دارد که به اطمینان از داده ها در برابر تصحیح تصادفی یا عمدی (حذف) کمک می کند. این "تاریخ ممنوعیت تغییر داده" در برگه "سرویس → کاربر و مدیریت دسترسی" است. در کادر محاوره ای پاپ آپ، شما این فرصت را دارید که تاریخی را وارد کنید که قبل از آن نمی توانید اسناد را در پایگاه داده اضافه، تصحیح یا حذف کنید. "تاریخ ممنوعیت تغییر داده ها" یک نمونه آزمایشی را نشان می دهد که در آن تاریخ ممنوعیت به روز رسانی اطلاعات روی "01/31/2011" تنظیم شده است. این به دلیل اجرایی شدن بخش سوم قانون مالیات است.

تاریخ ممنوعیت داده

چندین راه برای وارد کردن تاریخ ممنوعیت تغییر داده وجود دارد:

→ "تاریخ کلی"

→ "توسط سازمان ها"

→ "توسط سازمان ها و کاربران."

توجه! کاربر با نقش "حسابدار" نمی تواند تاریخ ممنوعیت را برای تغییر اطلاعات تنظیم کند و محدودیت در تاریخ ممنوعیت برای کاربرانی که به نقش "حقوق کامل" دسترسی دارند اعمال نمی شود.

سپس پس از وارد کردن تاریخ ممنوعیت، هنگام وارد کردن سند جدید با تاریخ دوره بسته، نرم افزار این پیام را نمایش می دهد: «ویرایش داده های این دوره ممنوع است. تغییرات را نمی توان ثبت کرد..."

آنها ما را پیدا می کنند: تنظیم حقوق کاربر در 1s 8 2, ویرایش حقوق کاربر 1s 8 2، محدود کردن حقوق در حسابداری 1c 8 2 ، تنظیم محدودیت در ویرایش اسناد در 1c ، محدود کردن دسترسی به داده ها در حسابداری 1c 8 2 ، 1c راه اندازی نقش ها ، حقوق مشاهده در حسابداری ، نحوه تنظیم حقوق کاربر محدود در 1s 8 2 ، به عنوان در پیکربندی برنامه 1 p 8 3 محدودیت حقوق کاربر، نحوه تغییر دوره کار کاربر در پیکربندی

در این مقاله در مورد تنظیم حقوق دسترسی کاربر به اشیاء سیستم 1C صحبت خواهیم کرد.

در 1C 8، برای کنترل دسترسی کاربر، از یک شی فراداده جداگانه استفاده می شود که نامیده می شود نقش ها

توجه کن! این مقاله برای کمک به برنامه نویسان نوشته شده است. تنظیم حقوق در حالت کاربر با استفاده از مثال حسابداری 1C در مورد بحث قرار گرفته است.

یک نقش مجموعه حقوقی را که کاربر دارد تعریف می کند. مکانیسم نقش بسیار شبیه به مکانیسم های حقوق ویندوز است اکتیو دایرکتوری. برای هر یک از اشیاء (دایرکتوری ها، اسناد)، توسعه دهنده مجموعه ای از حقوق خود را تنظیم می کند - خواندن / نوشتن / اضافه کردن / تغییر / ...

مجموعه ای از حقوق موجود - مجموعه ای از تمام مجوزها در نقش های کاربر.

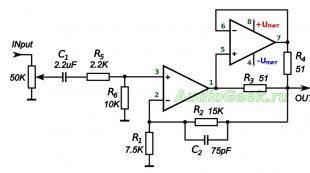

اگر شیء فراداده Role را باز کنیم، میتوانیم تصویر زیر را ببینیم:

شی دارای دو برگه است - الگوهای حقوق و محدودیت. حقوق - برگه اصلی، الگوها - برگه برای تنظیم حقوق در سطح رکورد در 1C ( RLS). این موضوع بسیار مهمی است که در مقالات بعدی سعی خواهم کرد به شرح آن بپردازم.

ما فقط تب را در نظر خواهیم گرفت حقوق.

- اشیاء- فهرستی که حقوق برای آن تنظیم خواهد شد.

- حقوق- فهرستی از تنظیمات حقوق ممکن برای تنظیم.

- محدود کردن دسترسی به داده ها- زمینه های نقش برای سفارشی سازی

لطفا به چک باکس های پایین توجه کنید:

- تنظیم حقوق برای اشیاء جدید- اگر پرچم برای نقش تنظیم شده باشد، حقوق مجاز به طور خودکار روی اشیاء ابرداده جدید تنظیم می شود. توصیه می کنم اگر اغلب فراموش می کنید حقوق اشیاء جدید را تنظیم کنید، آن را نصب کنید.

- مجوزها را برای جزئیات و قسمت های جدولی به طور پیش فرض تنظیم کنید- یک پرچم، هنگام تنظیم، جزئیات و قطعات جدولی حقوق مالک (دایرکتوری، سند و غیره) را به ارث خواهند برد.

- حقوق مستقل اشیاء تابع- اگر پرچم تنظیم شده باشد، سیستم حقوق شی والد را هنگام تعیین حقوق یک شی پیکربندی در نظر می گیرد.

تنظیمات مجوز برای کل پیکربندی

اگر Role را باز کرده و روی root configuration کلیک کنیم، تنظیمات زیر را مشاهده خواهیم کرد:

جزئیات بیشتر در مورد هر کدام حقوق کل پیکربندی:

267 درس ویدیویی را در 1C به صورت رایگان دریافت کنید:

- اداره- مدیریت پایگاه اطلاعاتی (نیازمند حق "مدیریت داده ها" است)

- مدیریت داده ها- حق اقدامات اداری بر روی داده ها

- به روز رسانی پیکربندی پایگاه داده- حق

- حالت انحصاری- استفاده از حالت انحصاری

- کاربران فعال- مشاهده لیست کاربران فعال

- - دفترچه ثبت نام

- - حق راه اندازی تین کلاینت

- - حق راه اندازی سرویس گیرنده وب

- مشتری چاق- حق به نقش راه اندازی مشتری ضخیم

- پیوستن بیرونی- حق شروع یک اتصال خارجی

- اتوماسیون- حق استفاده از اتوماسیون

- حالت همه عملکردها- در حالت برنامه مدیریت شده

- ذخیره اطلاعات کاربر- اجازه یا ممنوعیت ذخیره داده های کاربر (تنظیمات، موارد دلخواه، سابقه). این به ویژه برای فرم های مدیریت شده 1C صادق است.

- کشف تعاملی درمان های خارجی - باز کردن پردازش خارجی

- باز کردن تعاملی گزارش های خارجی- باز کردن گزارش های خارجی

- نتیجه گیری- چاپ، ضبط و کپی در کلیپ بورد

راه اندازی حقوق 1C 8.2 برای سایر اشیاء ابرداده

برای سایر اشیاء اصلی (دایرکتوری ها، ثابت ها، اسناد، رجیسترها...)، مجموعه حقوق برای نقش کاملا استاندارد است:

- خواندن- خواندن (نرم افزار)

- اضافه- اضافه کردن (نرم افزار)

- تغییر دهید- تغییر (نرم افزار)

- حذف- حذف (نرم افزار)

- مشاهده کنید- مشاهده

- علاوه بر تعاملی- علاوه بر تعاملی

- در حال ویرایش- ویرایش

- پرچم حذف تعاملی- علامت تعاملی برای حذف

- به صورت تعاملی علامت حذف را بردارید- برداشتن علامت برای حذف

- حذف تعاملی علامت گذاری شده- حذف اشیاء علامت گذاری شده

- ورودی خط- با استفاده از حالت ورودی خط

- حذف تعاملی- حذف مستقیم (shift + del)

حقوق فقط برای اسناد:

- هدایت تعاملی- انجام دادن

- لغو- ابطال اسناد

- انجام تعاملی غیر عملی- نگه داشتن (با دستورات فرم استاندارد) یک سند در حالت غیر عملیاتی

- لغو تعاملی- لغو تعاملی

- تغییر تعاملی هزینه ها- ویرایش سند ارسال شده اگر حق نقش تنظیم نشده باشد، کاربر نمی تواند یک سند ارسال شده را حذف کند، یک پرچم حذف تنظیم کند، آن را مجددا ارسال کند، یا آن را پست نشود. فرم چنین سندی در حالت مشاهده باز می شود

P.S.اگر هنوز نمی توانید نقش های کاربر را بفهمید، می توانید سفارش دهید.

ویدئو با نمونه ای از راه اندازی حقوق در 1C Accounting 3.0:

این مقاله را به ایمیل من ارسال کنید

در این مقاله به نحوه پیکربندی حقوق کاربر در 1C UT خواهیم پرداخت. به طور خلاصه، تنظیم حقوق کاربر در 1C 8.3 به شرح زیر است: نقش های استفاده شده در نمایه گروه دسترسی نشان داده شده است، سپس این نمایه به گروه دسترسی اختصاص داده می شود و کاربر فردی در گروه دسترسی قرار می گیرد.

به عنوان مثال، تنظیم حقوق کاربر در 1C، یک نمایه Storekeeper ایجاد شد، نقش هایی برای ایجاد مواد مصرفی و دریافت سفارشاتبرای کالا، سفارش دریافت کالا و غیره در مرحله بعد، به گروه دسترسی انبار انبار، پروفایل مدیر انبار اختصاص داده می شود و کاربران ایوانوف، سیدوروف و ... به این گروه اضافه می شوند. در این صورت، ایوانوف نیز می تواند در گروه دسترسی مدیر خرید قرار گیرد و بر این اساس حقوقی را به پروفایل گروه دسترسی مدیر خرید اختصاص دهد.

دایرکتوری های مورد استفاده در 1C UT برای پیکربندی حقوق کاربر در بخش Master Data and Administration موجود است.

بیایید شروع کنیم به تنظیم حقوق کاربر 1C با پروفایل های گروه دسترسی. اینجاست که نقش ها (حقوق) تعیین می شوند. اگر متن بالا را به دقت مطالعه کرده باشید، ممکن است سوالی در مورد اینکه پروفایل های گروه دسترسی با خود گروه های دسترسی متفاوت است و چرا نمی توانید فقط از یکی از آنها استفاده کنید، برایتان سوال پیش می آید. بگذارید توضیح بدهم، اولین ها نشان دهنده نوعی الگو هستند که می تواند برای گروه های مختلف اعمال شود و در گروه می توانید محدودیت هایی را برای کار با داده های یک نوع خاص مشخص کنید. به عنوان مثال، نمایه Storekeeper برای گروههای Storekeepers of Warehouse 1، Storekeepers of Warehouse 2 و غیره استفاده میشود، و در این گروهها محدودیتی وجود دارد - توانایی کار فقط با یک انبار خاص.

وقتی دایرکتوری ها را باز می کنیم، می بینیم که لیستی از مقادیر از پیش تعریف شده قبلاً در آن وارد شده است و آنها به پوشه ها تقسیم می شوند.

برای کار، می توانید مقادیری را که از قبل وارد کرده اید را بردارید، اما اگر آنها مناسب شما نیستند، می توانید مقادیر جدیدی ایجاد کنید. درک این نکته مهم است که همیشه تعیین نقش های خاص کافی نیست، باید در نظر گرفت که نقش های کمکی وجود دارد که بدون آنها کار با نقش های اصلی امکان پذیر نخواهد بود. بنابراین، اگر هنگام تنظیم حقوق کاربر در 1C 8.3 نیاز به ایجاد نمایه ای دارید که کمی با نمایه موجود متفاوت است، می توانید با کپی کردن یک عنصر موجود، از ایجاد یک عنصر جدید استفاده کنید و به سادگی اصلاحات کوچکی در آن ایجاد کنید.

بنابراین، هنگام تنظیم حقوق کاربر 1C پروفایل جدیداین کار یا با کپی کردن آنچه قبلاً وارد شده است انجام می شود یا با استفاده از دستور Create یک عنصر خالی جدید اضافه می شود. بیایید پر کردن آن را در نظر بگیریم.

در هدر باید فیلدهای نام و پوشه را پر کنید.

در برگه اقدامات مجاز، کادرها را علامت بزنید تا مواردی را که باید ارائه شوند انتخاب کنید.

در تب محدودیتهای دسترسی، ترکیب انواع دسترسی مشخص میشود (منظور از آنها قوانین خاصی است که اجازه دسترسی به دادههای برنامه را میدهد).

در ادامه به بررسی Access Groups می رویم. این مجموعه ای از اقدامات با داده را تعریف می کند که می تواند توسط کاربران آن انجام شود. عناصر این فهرست را می توان به پوشه ها نیز تقسیم کرد.

اضافه گروه جدیدتوسط دستور Add اجرا می شود. شی شامل جزئیات زیر است:

نام؛

نمایه

شرکت کنندگان – لیستی از کاربرانی که حقوق این گروه را خواهند داشت با استفاده از دستور Select پر می شود

با توجه به نمایه انتخاب شده، لیستی از انواع دسترسی پر می شود (به طور خودکار) و مقادیر آنها باید تنظیم شود.

و دایرکتوری سوم Users است. بسته به وجود پرچم گروه های کاربر، عناصر از هم جدا می شوند یا یک لیست پیوسته ارائه می دهند.

برای معرفی یک عنصر جدید، از دستور Create استفاده کنید. در پنجره باز شده باید اطلاعات زیر را وارد کنید:

نام کامل - نامی که در لیست ها و گزارش های مختلف نمایش داده می شود.

فردی;

بخشی که او در آن تعلق دارد.

اگر کاربر اخراج شود، چک باکس Invalid انتخاب می شود، اما نمی توان آن را حذف کرد زیرا می توان آن را توسط اشیاء دیگر در پایگاه داده ارجاع داد.

برای دسترسی به پایگاه داده، باید پرچم ورود مجاز برنامه را تنظیم کنید، همچنین می توانید محدودیت هایی را تعیین کنید، به عنوان مثال، مهلتی که پس از آن ورود رد می شود.

هنگام راه اندازی پایگاه داده، نام ورود در لیست انتخاب نمایش داده می شود. اگر خودتان آن را وارد نکنید، هنگام ضبط کارت با علامت اختصاری نام کامل پر می شود.

1C: احراز هویت سازمانی - رمز عبور کاربر انتخاب شده را بررسی می کند. در اینجا شما باید قوانین انتساب و توانایی تغییر رمز عبور را ایجاد کنید.

هنگام کار در سرویس گیرنده وب، احراز هویت با استفاده از پروتکل OpenID شامل استفاده از یک واحد است حساب کاربریاز طریق پروتکل OpenID

شناسایی کاربر احراز هویت سیستم عامل بر اساس کاربر در حال اجرا سیستم عامل. در تب Addresses, Phones اطلاعات تماس وارد می شود.

و مهمترین چیز در هنگام تنظیم حقوق کاربر در 1C 8.3، البته تخصیص حقوق دسترسی است، این با استفاده از پیوندی به همین نام انجام می شود. در اینجا کاربر در گروه های دسترسی گنجانده شده است که بر اساس آن حقوق کار در پایگاه داده به او اعطا می شود.

لطفاً توجه داشته باشید که اگر هنگام ایجاد یک کاربر، قبلاً او را در یک گروه کاربری قرار داده باشید، گروه های دسترسی معتبر برای این گروه کاربری به طور خودکار به او اضافه می شوند. گنجاندن یک کاربر در یک گروه یا حذف از آن با استفاده از دستورات در پانل فرمان انجام می شود.

مطابق با گروه های انتخاب شده، لیستی از همه نقش ها در تب Allowed Actions پر می شود. شما همچنین می توانید چنین لیستی را از گزارش تهیه کنید.

پس از تکمیل این تنظیمات حقوق کاربر در 1C 8.3، می توانید کار با برنامه را شروع کنید.

01.06.2018

نحوه پیکربندی حقوق دسترسی کاربر در پیکربندی استاندارد "1C: Enterprise Accounting" نسخه 3.0 به طوری که هر کاربر بتواند تنها اسناد سازمان های خاصی را ایجاد، مشاهده و ویرایش کند.

عملکرد پیکربندی استاندارد "1C: حسابداری سازمانی" نسخه PROF به شما امکان می دهد سوابق را از طرف چندین سازمان (اشخاص حقوقی یا کارآفرینان فردی) در یک واحد نگهداری کنید. پایگاه اطلاع رسانی، که به شما امکان می دهد از دایرکتوری های عمومی استفاده کنید و اطلاعات تحلیلی خلاصه ای را برای چندین سازمان که بخشی از گروهی از شرکت ها هستند به دست آورید.به طور طبیعی، این نیاز به برخی از کاربران این امکان را ایجاد می کند که فقط از طرف یک یا چند سازمان کاملاً تعریف شده کار کنند و دسترسی به داده های سایر سازمان ها را محدود کنند.

در برنامه های پلت فرم فناوری 1C: Enterprise 8.3 این وظیفهبا استفاده از مکانیزم محدود کردن دسترسی به داده ها در سطح رکورد RLS، که می تواند به عنوان امنیت سطح رکورد (امنیت سطح رکورد) یا امنیت سطح ردیف (امنیت سطح ردیف) رمزگشایی شود، حل می شود.

پیش از این، این مکانیسم باید در حالت پیکربندی با کمک برنامه نویسان ساخته می شد. در پیکربندی استاندارد "1C: Enterprise Accounting" نسخه 3.0 عملکردمکانیزمی برای محدود کردن دسترسی بین سازمانها قبلاً در عملکرد استاندارد گنجانده شده است و میتوان آن را فعال و پیکربندی کرد. کاربر معمولی(با حقوق مدیر) به طور مستقل و بدون کمک متخصصان.

این روشتنظیمات مربوط به حقوق دسترسی RLS توسط سازمان را می توان در پیکربندی استاندارد "Enterprise Accounting" نسخه 3.0، هم در نسخه محلی نصب شده بر روی رایانه کاربر و هم در نسخه ابری 1C: حسابداری استفاده کرد.

بیایید به راه اندازی RLS با استفاده از مثالی از پیکربندی استاندارد "1C: Enterprise Accounting 8" نسخه 3.0 (رابط "Taxi") نگاه کنیم.

داده های اولیه

یک پایگاه اطلاعاتی وجود دارد که در آن سوابق چهار سازمان نگهداری می شود که یکی از آنها یک کارآفرین فردی و سه شرکت LLC هستند (شکل را ببینید)

این پایگاه اطلاعاتی دارای یک مدیر و سه کاربر خواهد بود: یک حسابدار ارشد، یک مدیر بخش و یک مدیر فروش.

شما باید حقوق کاربر را به صورت زیر پیکربندی کنید:

تنظیمات

اولین قدم، فعال کردن توانایی تمایز حقوق دسترسی توسط سازمان است. برای انجام این کار، در بخش "اداره"، "تنظیم کاربران و حقوق" را انتخاب کنید.

در فرم باز شده، در زیربخش «دسترسی به گروهها»، کادر کنار «محدود کردن دسترسی در سطح رکورد» را علامت بزنید.

لطفا توجه داشته باشید که فعال کردن این مکانیسمتمایز حقوق می تواند منجر به کاهش قابل توجه سرعت سیستم (به خصوص اگر قبلاً به سرعت کار نمی کرد) و افزایش الزامات برای عملکرد رایانه و تجهیزات سرور مورد استفاده منجر شود.

دلیل کاهش سرعت عملکرد این است که هنگام دسترسی به داده ها، انتخاب های اضافی به پرس و جوهای استاندارد اضافه می شود و هر بار که کاربر به هر داده پایگاه اطلاعاتی دسترسی پیدا می کند، برنامه بررسی های اضافی را انجام می دهد.

بنابراین، قبل از فعال کردن این تنظیم، توصیه می کنیم ابتدا تأثیر آن را بر روی سرعت برنامه در یک نسخه آزمایشی از پایگاه اطلاعاتی خود بررسی کنید.

پس از این، در فهرست "کاربران"، کاربری را که حقوق او را پیکربندی خواهیم کرد انتخاب کنید و روی دکمه "حقوق دسترسی" کلیک کنید.

نمایه "Administrator" اجازه دسترسی به تمام داده های همه سازمان ها را می دهد. سیستم باید حداقل یک کاربر با حقوق سرپرست داشته باشد.

ابتدا، اجازه دهید حقوق حسابدار ارشد "ایوانووا آنا سرگیونا" را تنظیم کنیم، که باید به همه سازمان ها دسترسی کامل داشته باشد.

پنجره تنظیمات حقوق باز می شود.

شما باید پروفایل کاربری "حسابدار ارشد" را انتخاب کنید.

حسابدار ارشد باید به تمام سازمان ها دسترسی کامل داشته باشد، بنابراین در پنجره سمت راست، در ستون «ارزش دسترسی»، «همه مجاز» را انتخاب کنید.

برای منصفانه بودن، می توان اشاره کرد که می توان به "حسابدار ارشد" حقوق "مدیر" اختصاص داد - این امر به طور خودکار به داده های همه سازمان ها دسترسی پیدا می کند، اما پس از آن حسابدار ارشد نیز موارد مدیریت سیستم را در رابط خواهد داشت.

اگر مدیر جداگانه ای وجود نداشته باشد و نقش او توسط حسابدار ارشد انجام شود، می توان این کار را انجام داد، اما نباید بیش از یک نقش را به یک کاربر اختصاص دهید.

اگر پیکربندی چندین نقش را با محدودیتهای دسترسی سطح رکورد (RLS) توصیف میکند، توصیه نمیکنیم که بیش از یک نقش را به یک کاربر (مثلاً حسابدار و افسر منابع انسانی) اختصاص دهید، زیرا وقتی همه درخواست ها اجرا می شوند، شرایط هر دو RLS با استفاده از OR منطقی به شرایط آنها اضافه می شود که می تواند منجر به کاهش سرعت پردازش درخواست و در نهایت کاهش کل برنامه شود.

اگر تنظیم در سرویس ابری"1C:Fresh"، سپس هنگام ذخیره تنظیمات، برنامه ممکن است تأیید تغییرات در حقوق دسترسی را درخواست کند، که برای آن لازم است رمز عبور کاربری که تنظیمات از طرف او انجام می شود وارد کنید.

کاربر بعدی ولادیمیر ایوانوویچ پوپوف است که باید به اسناد یک سازمان "IP Popov V.I" دسترسی کامل داشته باشد.

محدود کردن دسترسی به داده ها را می توان به دو صورت پیکربندی کرد: با توجه به اصل "سفید" یا "لیست سیاه"، به عنوان مثال. کاربر میتواند دسترسی به لیست سازمانهای مجاز را پیکربندی کند و سپس کاربر به دادههای سازمانی که در این لیست فهرست شده است دسترسی داشته باشد یا برعکس، فهرست سازمانهای ممنوعه را پیکربندی کند و سپس کاربر به داده های همه سازمان ها در پایگاه اطلاعاتی به جز مواردی که در این لیست مشخص شده است.

نمایه "حسابدار ارشد" را انتخاب کنید، در ستون "نوع دسترسی" در پنجره بالا سمت راست، "همه ممنوع" را انتخاب کنید. پس از آن، در پنجره "مقادیر مجاز"، روی دکمه "افزودن" کلیک کنید و IP Popov V.I را از منوی کشویی انتخاب کنید.

تنظیمات را ذخیره کنید.

بیایید به تنظیم حقوق کاربر بعدی، پتر نیکولاویچ سیدوروف بپردازیم، که فقط باید از طرف دو سازمان به عصاره اسناد اولیه بخش فروش دسترسی داشته باشد: Leader LLC و Furniture Man LLC.

نمایه «مدیر فروش» را انتخاب کنید. مقدار دسترسی "همه رد شده" را انتخاب کنید. در پنجره "مقادیر مجاز" ابتدا LLC "Leader" را انتخاب کنید و سپس دوباره روی دکمه افزودن کلیک کنید و دومین سازمان LLC "Furniture Man" را انتخاب کنید.

تنظیمات را ذخیره کنید.

اگر این اطلاعاتمعلوم شد برای شما مفید است، سپس مقاله را در شبکه های اجتماعی لایک کنید و پیوند را در انجمن های مورد علاقه خود به اشتراک بگذارید))).

شرکت آنلاین، 2018

نحوه پیکربندی حقوق کاربر توسط سازمان در 1C: Accounting Enterprise edition 3.0، محدود کردن حقوق دسترسی کاربر در سطح رکورد به داده های تنها یک سازمان در 1C: حسابداری با استفاده از مکانیزم RLS (Record Level Security)، کاربر باید فقط اسناد مربوط به آن را ببیند. سازمان او در پایگاه اطلاعاتی چند شرکتی 1C:Accounting، چگونه در 1C:Accounting می توانم از مکانیزم محدود کردن دسترسی در سطح رکورد (RLS - Record Level Securiy) برای پیکربندی حقوق کاربر برای اسناد تنها یک سازمان استفاده کنم؟ تنظیم مکانیزمی برای جداسازی حقوق در سطح رکورد RLS (Record Level Security) در 1C: حسابداری 8.3 در یک شرکت، در یک پایگاه اطلاعاتی از پیکربندی 1C: Enterprise Accounting 3.0، سوابق برای چندین سازمان و کاربران پایگاه داده نگهداری می شود. برای پیکربندی دسترسی به طوری که هر کاربر بتواند فقط اسناد سازمان های لازم را ببیند؟ نحوه اجازه دادن به کاربر برای دسترسی به اطلاعات تنها از یک سازمان در 1C:Accounting 8.3، پیکربندی سیستم RLS برای محدود کردن حقوق کاربر برای دسترسی به اسناد تنها یک سازمان در پیکربندی 1C: Enterprise Accounting نسخه 3.0، نحوه پیکربندی محدودیت دسترسی در سطح رکوردهای RLS در یک پیکربندی معمولی 1C: Accounting 8.3، محدودیت های دسترسی توسط سازمان در 1C:Accounting 8.3. با استفاده از مکانیزم RLS، نحوه پیکربندی حقوق دسترسی کاربر به داده های تنها یک سازمان در 1C: حسابداری 8.3، نحوه پنهان کردن سازمان ها برای برخی از کاربران در 1C: حسابداری 8، راه اندازی سیستم RLS (سطح ردیف امنیت) در 1C: Enterprise نسخه حسابداری 3.0، محدود کردن دسترسی به داده های تنها یک سازمان برای یک کاربر خاص در 1C: حسابداری 8.3، نحوه پیکربندی حقوق دسترسی کاربر توسط سازمان در یک پیکربندی معمولی 1C: Enterprise Accounting edition 3.0، نحوه فعال کردن قابلیت پیکربندی دسترسی محدودیت در سطح رکورد در پیکربندی معمولی 1C: Enterprise Accounting rev.3.0، نحوه دسترسی کاربر به اسناد تنها یک سازمان در حسابداری چند شرکتی در 1C: حسابداری، نحوه پیکربندی حقوق دسترسی کاربر به اسناد تنها یک سازمان در 1C: پیکربندی Enterprise Accounting 3.0، راه اندازی سیستم RLS (Record) سطح امنیت - محدودیت حقوق در سطح رکورد) در 1C: پیکربندی Enterprise Accounting ed.3.0، پیکربندی مکانیزم های RLS برای محدود کردن حقوق دسترسی کاربر به داده ها تنها یک سازمان در 1C: Enterprise Accounting ed. 3.0، محدود کردن دسترسی به اسناد تنها یک سازمان برای یک کاربر خاص در 1C: Enterprise Accounting 3.0، نحوه مخفی کردن اسناد یک سازمان در پایه مشترک 1C: حسابداری برای یک کاربر در یک پایگاه اطلاعاتی 1C: Accounting، سوابق چندین سازمان نگهداری می شود، چگونه RLS را پیکربندی کنیم تا کاربر بتواند فقط اسناد سازمان خود را ببیند؟ یک شرکت حسابداری چند شرکتی را در یک پایگاه اطلاعاتی 1C:Accounting نگهداری می کند و کاربران پایگاه داده باید دسترسی را به گونه ای پیکربندی کنند که هر کاربر بتواند اسناد سازمان های خاصی را ایجاد، مشاهده و ویرایش کند؟ چگونه در 1C: حسابداری 8.3 با استفاده از مکانیسم RLS (امنیت سطح رکورد - محدودیت حقوق در سطح رکورد) محدودیت دید اسناد را برای یک کاربر خاص در زمینه سازمان های انتخاب شده پیکربندی کنیم؟

برچسب ها: راه اندازی RLS در 1C: حسابداری 8.3، نحوه تنظیم حقوق محدود در سطح رکورد در 1C BP 3.0

چگونه حقوق دسترسی را در 1C 8.3 پیکربندی کنیم؟

در این مقاله نحوه کار با کاربران در حسابداری 1C 8.3 را بررسی خواهیم کرد:

- یک کاربر جدید ایجاد کنید

- پیکربندی حقوق - پروفایل ها، نقش ها و گروه های دسترسی

- نحوه پیکربندی محدودیت حقوق در سطح رکورد (RLS) در 1C 8.3 - به عنوان مثال، توسط سازمان

دستورالعمل ها نه تنها برای برنامه حسابداری، بلکه برای بسیاری از برنامه های دیگر که بر اساس BSP 2.x ساخته شده اند نیز مناسب است: 1C Trade Management 11، مدیریت حقوق و دستمزد و پرسنل 3.0، ERP 2.0، مدیریت شرکت های کوچک و دیگران.

در رابط برنامه 1C، مدیریت کاربر در بخش "اداره"، در مورد "تنظیم کاربران و حقوق" انجام می شود:

نحوه ایجاد یک کاربر جدید در 1C

برای ایجاد یک کاربر جدید در 1C Accounting 3.0 و اختصاص حقوق دسترسی خاصی به او، در منوی "Administration" مورد "User and Rights Settings" وجود دارد. بیایید به آنجا برویم:

لیست کاربران در بخش "کاربران" مدیریت می شود. در اینجا می توانید یک کاربر جدید (یا گروهی از کاربران) ایجاد کنید یا یک کاربر موجود را ویرایش کنید. فقط یک کاربر با حقوق مدیریت می تواند لیست کاربران را مدیریت کند.

بیایید یک گروه کاربری به نام "حسابداری" ایجاد کنیم و دو کاربر در آن وجود داشته باشد: "حسابدار 1" و "حسابدار 2".

برای ایجاد یک گروه، روی دکمه مشخص شده در شکل بالا کلیک کنید و یک نام وارد کنید. اگر کاربران دیگری در پایگاه اطلاع رسانی هستند که برای نقش حسابدار مناسب هستند، می توانید بلافاصله آنها را به گروه اضافه کنید. در مثال ما هیچ کدام وجود ندارد، بنابراین روی "Record and close" کلیک می کنیم.

حالا بیایید کاربران ایجاد کنیم. مکان نما را روی گروه خود قرار دهید و روی دکمه "ایجاد" کلیک کنید:

در نام کاملبیایید "حسابدار 1" را وارد کنید، نام ورود به سیستم را روی "حسابدار1" تنظیم کنید (این همان چیزی است که هنگام ورود به برنامه نمایش داده می شود). رمز عبور "1" خواهد بود.

مطمئن شوید که چک باکس های "ورود به برنامه مجاز است" و "نمایش در لیست انتخاب" علامت زده شده است، در غیر این صورت کاربر در حین مجوز، خود را نخواهد دید.

"Startup mode" را به عنوان "Auto" بگذارید.

تنظیم حقوق دسترسی - نقش ها، نمایه ها

اکنون باید «حقوق دسترسی» را مشخص کنید به این کاربر. اما ابتدا باید آن را یادداشت کنید، در غیر این صورت یک پنجره هشدار مانند تصویر بالا ظاهر می شود. روی «ضبط» و سپس «حقوق دسترسی» کلیک کنید:

نمایه حسابدار را انتخاب کنید. این نمایه استاندارد و با حقوق اولیه مورد نیاز یک حسابدار پیکربندی شده است. روی "Record" کلیک کنید و پنجره را ببندید.

در پنجره «کاربر (ایجاد)»، روی «ذخیره و بستن» کلیک کنید. ما همچنین در حال ایجاد یک حسابدار دوم هستیم. ما مطمئن می شویم که کاربران فعال هستند و می توانند کار کنند:

لازم به ذکر است که یک کاربر می تواند به چندین گروه تعلق داشته باشد.

ما حقوق دسترسی را برای حسابداران از بین مواردی که به طور پیش فرض در برنامه گنجانده شده بودند انتخاب کردیم. اما شرایطی وجود دارد که لازم است مقداری حق اضافه یا حذف شود. برای انجام این کار، می توان پروفایل خود را با مجموعه ای از حقوق لازمدسترسی داشته باشید.

بیایید به بخش "دسترسی به پروفایل های گروه" برویم.

فرض کنید باید به حسابداران خود اجازه دهیم مدخل مجله را مشاهده کنند.

ایجاد یک نمایه از ابتدا کار بسیار سختی است، بنابراین بیایید نمایه "حسابدار" را کپی کنیم:

و اجازه دهید تغییرات لازم را در آن ایجاد کنیم - نقش "View log" را اضافه کنید:

بیایید نمایه جدید را نام دیگری بگذاریم. به عنوان مثال، "حسابدار با اضافات". و تیک "مشاهده گزارش ثبت نام" را علامت بزنید.

اکنون باید پروفایل کاربرانی را که قبلا ایجاد کرده بودیم تغییر دهیم.

محدود کردن حقوق در سطح ضبط در 1C 8.3 (RLS)

بیایید بفهمیم که منظور از محدود کردن حقوق در سطح رکورد یا همانطور که در 1C - RLS (امنیت سطح رکورد) نامیده می شود، چیست. برای به دست آوردن این فرصت، باید کادر مربوطه را علامت بزنید:

این برنامه به تأیید عمل نیاز دارد و به شما اطلاع می دهد که چنین تنظیماتی می تواند تا حد زیادی سرعت سیستم را کاهش دهد. اغلب لازم است که برخی از کاربران اسناد سازمان های خاص را مشاهده نکنند. دقیقاً برای چنین مواردی است که یک تنظیم دسترسی در سطح رکورد وجود دارد.

دوباره به بخش مدیریت نمایه می رویم، روی نمایه "حسابدار با موارد اضافه" دوبار کلیک می کنیم و به برگه "محدودیت های دسترسی" می رویم:

«نوع دسترسی» «سازمانها» را انتخاب کنید، «مقادیر دسترسی» را انتخاب کنید «همه مجاز، استثناها در گروههای دسترسی اختصاص داده میشوند». روی «ذخیره و بستن» کلیک کنید.

اکنون به بخش "کاربران" باز می گردیم و به عنوان مثال کاربر "حسابدار 1" را انتخاب می کنیم. روی دکمه «حقوق دسترسی» کلیک کنید:

با استفاده از دکمه "افزودن"، سازمانی را انتخاب کنید که داده های آن توسط "حسابدار 1" مشاهده می شود.

توجه کن! استفاده از مکانیزمی برای جداسازی حقوق در سطح رکورد می تواند بر عملکرد برنامه به عنوان یک کل تأثیر بگذارد. نکته برای برنامه نویس: ماهیت RLS این است که سیستم 1C یک شرط اضافی را به هر درخواست اضافه می کند و اطلاعاتی را در مورد اینکه آیا کاربر مجاز به خواندن این اطلاعات است درخواست می کند.

تنظیمات دیگر

بخشهای «تنظیمات کپی» و «پاک کردن تنظیمات» هیچ سؤالی را مطرح نمیکنند. اینها تنظیمات ظاهر برنامه و گزارش ها هستند. به عنوان مثال، اگر شما یک زیبا راه اندازی کنید ظاهرکتاب مرجع "Nomenclature" - می توان آن را برای کاربران دیگر تکرار کرد.

در قسمت "تنظیمات کاربر" می توانید ظاهر برنامه را تغییر دهید و بسازید تنظیمات اضافیبرای سهولت استفاده

چک باکس "اجازه دسترسی به کاربران خارجی" به شما امکان می دهد کاربران خارجی را اضافه و پیکربندی کنید. به عنوان مثال، شما می خواهید یک فروشگاه آنلاین بر اساس 1C سازماندهی کنید. مشتریان فروشگاه خواهند بود کاربران خارجی. حقوق دسترسی به همان روشی که کاربران عادی پیکربندی می شوند.

بر اساس مطالب از: programmist1s.ru