WPA2-Enterprise neboli správný přístup k zabezpečení Wi-Fi sítě

V poslední době se objevilo mnoho „odhalujících“ publikací o hacknutí nějakého dalšího protokolu nebo technologie, která ohrožuje bezpečnost bezdrátových sítí. Je to skutečně tak, čeho byste se měli bát a jak maximálně zabezpečit přístup do vaší sítě? Neříkají vám slova WEP, WPA, 802.1x, EAP, PKI málo? Tento krátký přehled pomůže shromáždit všechny technologie používané pro šifrování a autorizaci rádiového přístupu. Pokusím se ukázat, že správně nakonfigurovaná bezdrátová síť je pro útočníka nepřekonatelnou bariérou (samozřejmě do určité hranice).

Základy

Jakákoli interakce mezi přístupovým bodem (sítí) a bezdrátovým klientem je postavena na:- Autentizace- jak se klient a přístupový bod vzájemně představí a potvrdí, že mají právo spolu komunikovat;

- šifrování- jaký šifrovací algoritmus se používá pro přenášená data, jak je generován šifrovací klíč a kdy se mění.

Parametry bezdrátové sítě, především její název (SSID), jsou pravidelně oznamovány přístupovým bodem v paketech broadcast beacon. Kromě očekávaného nastavení zabezpečení jsou přenášena přání pro QoS, pro parametry 802.11n, podporované rychlosti, informace o dalších sousedech a tak dále. Autentizace určuje, jak klient vypadá k věci. Možné možnosti:

- OTEVŘENO- tzv. otevřená síť, ve které jsou všechna připojená zařízení autorizována najednou

- sdílené- pravost připojeného zařízení musí být ověřena klíčem/heslem

- EAP- pravost připojeného zařízení musí být ověřena prostřednictvím protokolu EAP externím serverem

- Žádný- žádné šifrování, data jsou přenášena v čistém stavu

- WEP- Šifra založená na RC4 s různými délkami statického nebo dynamického klíče (64 nebo 128 bitů)

- CKIP- Proprietární náhrada společnosti Cisco za WEP, ranou verzi TKIP

- TKIP- vylepšená náhrada za WEP s dodatečnými kontrolami a ochranou

- AES/CCMP- nejpokročilejší algoritmus založený na AES256 s dalšími kontrolami a ochranou

Kombinace Otevřené ověřování, žádné šifrováníširoce používané v systémech přístupu pro hosty, jako je poskytování přístupu k internetu v kavárně nebo hotelu. Pro připojení potřebujete znát pouze název bezdrátové sítě. Často se takové připojení kombinuje s dodatečným ověřením na Captive Portal přesměrováním HTTP požadavku uživatele na další stránku, kde si můžete vyžádat potvrzení (login-heslo, souhlas s pravidly atd.).

Šifrování WEP kompromitovat a nelze je použít (ani v případě dynamických klíčů).

Běžně používané výrazy WPA A WPA2 ve skutečnosti určit šifrovací algoritmus (TKIP nebo AES). Vzhledem k tomu, že klientské adaptéry podporují WPA2 (AES) již delší dobu, nemá smysl používat šifrování pomocí algoritmu TKIP.

Rozdíl mezi WPA2 Osobní A WPA2 Enterprise odtud pocházejí šifrovací klíče používané v mechanice algoritmu AES. Pro privátní (domácí, malé) aplikace se používá statický klíč (heslo, kódové slovo, PSK (Pre-Shared Key)) o minimální délce 8 znaků, který se nastavuje v nastavení přístupového bodu, a je stejný pro všechny klienty této bezdrátové sítě. Kompromitace takového klíče (vyblbnutí sousedovi, vyhození zaměstnance, odcizení notebooku) vyžaduje okamžitou změnu hesla pro všechny zbývající uživatele, což je reálné jen v případě malého počtu z nich. Pro firemní aplikace se, jak už z názvu vyplývá, používá dynamický klíč, který je pro každého aktuálně pracujícího klienta individuální. Tento klíč lze v průběhu práce pravidelně aktualizovat bez přerušení spojení a za jeho generování je zodpovědná další komponenta - autorizační server a téměř vždy je to server RADIUS.

Všechny možné bezpečnostní parametry jsou shrnuty na tomto štítku:

| Vlastnictví | Statické WEP | Dynamický WEP | WPA | WPA2 (Enterprise) |

| Identifikace | Uživatel, počítač, karta WLAN | uživatel, počítač |

uživatel, počítač |

uživatel, počítač |

| Oprávnění |

Sdílený klíč |

EAP |

EAP nebo sdílený klíč |

EAP nebo sdílený klíč |

Integrita |

32bitová hodnota kontroly integrity (ICV) |

32bitové ICV |

64bitový kód integrity zprávy (MIC) |

CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code – CCM) Součást AES |

Šifrování |

statický klíč |

klíč relace |

Na klíč paketu přes TKIP |

CCMP (AES) |

Distribuce klíčů |

Jednoduché, manuální |

Segment PMK (Pair-wise Master Key). |

Odvozeno od PMK |

Odvozeno od PMK |

Inicializační vektor |

Text, 24 bitů |

Text, 24 bitů |

Rozšířený vektor, 65 bitů |

48bitové číslo paketu (PN) |

Algoritmus |

RC4 |

RC4 |

RC4 |

AES |

Délka klíče, bit |

64/128 |

64/128 |

128 |

až 256 |

Požadovaná infrastruktura |

Ne |

POLOMĚR |

POLOMĚR |

POLOMĚR |

Pokud je u WPA2 Personal (WPA2 PSK) vše jasné, vyžaduje podnikové řešení další zvážení.

WPA2 Enterprise

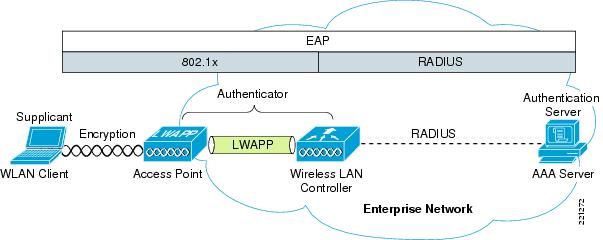

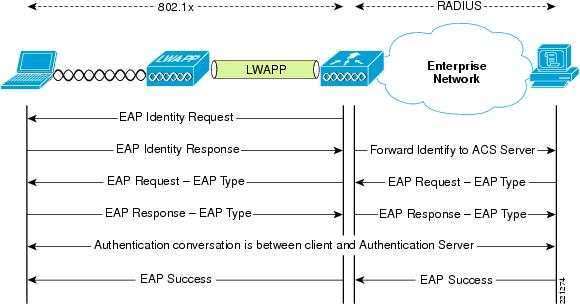

Zde se zabýváme další sadou různých protokolů. Na straně klienta, speciální softwarová komponenta, žadatel (obvykle součást OS) spolupracuje s autorizující částí, serverem AAA. Tento příklad ukazuje provoz jednotné rádiové sítě postavené na lehkých přístupových bodech a řadiči. V případě použití přístupových bodů „s mozkem“ může samotný bod převzít celou roli prostředníka mezi klienty a serverem. Data klientského žadatele jsou zároveň přenášena rádiem formovaným do protokolu 802.1x (EAPOL) a na straně řadiče jsou zabalena do paketů RADIUS.

Použití autorizačního mechanismu EAP ve vaší síti vede k tomu, že po úspěšné (téměř jistě otevřené) autentizaci klienta přístupovým bodem (spolu s řadičem, pokud existuje), tento požádá klienta o autorizaci (ověření jeho přihlašovacích údajů) z infrastrukturního RADIUS serveru:

Používání WPA2 Enterprise vyžaduje ve vaší síti server RADIUS. K dnešnímu dni jsou nejúčinnější následující produkty:

- Microsoft Network Policy Server (NPS), dříve IAS- konfigurovatelné přes MMC, zdarma, ale musíte si koupit Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- konfigurovatelný přes webové rozhraní, bohatý na funkce, umožňuje vytvářet distribuované systémy odolné proti chybám, je drahý

- FreeRADIUS- zdarma, konfigurováno pomocí textových konfigurací, není vhodné pro správu a sledování

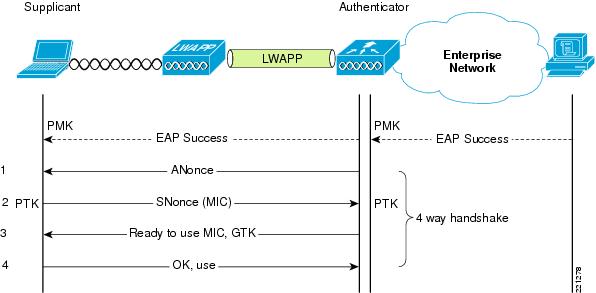

Správce zároveň pečlivě sleduje probíhající výměnu informací a čeká na úspěšnou autorizaci, případně zamítnutí. V případě úspěchu je RADIUS server schopen odeslat další parametry do přístupového bodu (například do které VLAN umístit účastníka, jakou IP adresu mu přidělit, QoS profil atd.). Na konci výměny umožňuje server RADIUS klientovi a přístupovému bodu generovat a vyměňovat si šifrovací klíče (individuální, platné pouze pro tuto relaci):

EAP

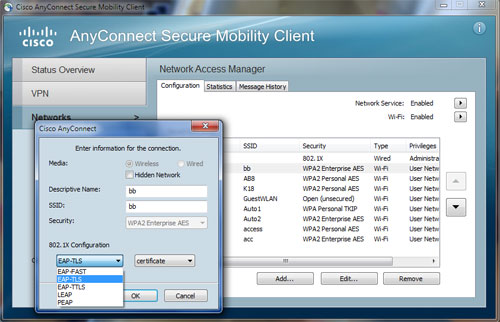

Samotný protokol EAP je kontejnerizován, to znamená, že skutečný autorizační mechanismus je dán na milost a nemilost interním protokolům. V současné době získaly významnou distribuci následující:- EAP-RYCHLE(Flexible Authentication via Secure Tunneling) – vyvinuto společností Cisco; umožňuje autorizaci pomocí přihlašovacího hesla přenášeného v tunelu TLS mezi žadatelem a serverem RADIUS

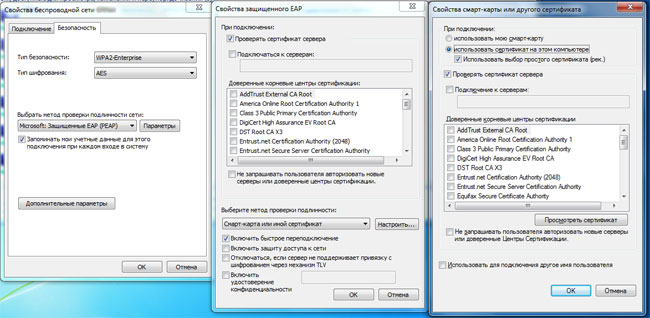

- EAP-TLS(Zabezpečení transportní vrstvy). Používá infrastrukturu veřejných klíčů (PKI) k autorizaci klienta a serveru (žadatele a serveru RADIUS) prostřednictvím certifikátů vydaných důvěryhodnou certifikační autoritou (CA). Vyžaduje vydání a instalaci klientských certifikátů pro každé bezdrátové zařízení, takže je vhodný pouze pro spravované firemní prostředí. Certifikační server Windows má zařízení, která umožňují klientovi generovat vlastní certifikát, pokud je klient členem domény. Zablokování klienta lze snadno provést zrušením jeho certifikátu (nebo prostřednictvím účtů).

- EAP-TTLS(Tunneled Transport Layer Security) je podobný EAP-TLS, ale při vytváření tunelu není vyžadován žádný klientský certifikát. V takovém tunelu se podobně jako u SSL připojení prohlížeče provádí dodatečná autorizace (pomocí hesla nebo něčeho jiného).

- PEAP-MSCHAPv2(Protected EAP) – podobný EAP-TTLS, pokud jde o počáteční vytvoření šifrovaného tunelu TLS mezi klientem a serverem, který vyžaduje certifikát serveru. Následně v takovém tunelu probíhá autorizace pomocí známého protokolu MSCHAPv2.

- PEAP-GTC(Generic Token Card) – podobná předchozí, ale vyžaduje karty s jednorázovým heslem (a související infrastrukturu)

Všechny tyto metody (kromě EAP-FAST) vyžadují certifikát serveru (na serveru RADIUS) vydaný certifikační autoritou (CA). V tomto případě musí být na klientském zařízení v důvěryhodné skupině přítomen samotný certifikát CA (což lze snadno implementovat pomocí nástrojů zásad skupiny ve Windows). EAP-TLS navíc vyžaduje individuální klientský certifikát. Autentizace klienta se provádí jak digitálním podpisem, tak (volitelně) porovnáním certifikátu poskytnutého klientem serveru RADIUS s certifikátem, který server získal z infrastruktury PKI (Active Directory).

Podporu pro kteroukoli z metod EAP musí poskytovat žadatel na straně klienta. Standardní vestavěný Windows XP/Vista/7, iOS, Android poskytuje alespoň EAP-TLS a EAP-MSCHAPv2, díky čemuž jsou tyto metody populární. Klientské adaptéry Intel pro Windows jsou dodávány s nástrojem ProSet, který rozšiřuje dostupný seznam. Cisco AnyConnect Client dělá totéž.

Jak je to spolehlivé

Koneckonců, co potřebuje útočník, aby se naboural do vaší sítě?Pro Open Authentication není No Encryption nic. Připojeno k síti a vše. Vzhledem k tomu, že rádiové prostředí je otevřené, signál se šíří různými směry, není snadné jej blokovat. Pokud máte příslušné klientské adaptéry, které vám umožňují poslouchat vzduch, síťový provoz je viditelný stejným způsobem, jako kdyby se útočník připojil k drátu, k rozbočovači, k portu SPAN přepínače.

Šifrování založené na WEP vyžaduje pouze IV hrubou silou a jeden z mnoha volně dostupných skenovacích nástrojů.

Pro šifrování založené na TKIP nebo AES je přímé dešifrování teoreticky možné, ale v praxi se nevyskytly žádné případy hackování.

Samozřejmě můžete zkusit uhodnout klíč PSK, případně heslo pro některou z metod EAP. Běžné útoky na tyto metody nejsou známy. Můžete zkusit aplikovat metody sociálního inženýrství, popř