نشت اطلاعات محرمانه: مشخصات تهدید. حفاظت از اطلاعات سازماندهی کار برای جلوگیری از اطلاعات محرمانه

اطلاعات منبع همیشه به یک محیط خارجی گسترش می یابد. کانال های توزیع هدف، مشخص شده توسط فعالیت هستند و عبارتند از: کسب و کار، مدیریت، تجارت، علمی، ارتباطات تنظیم مقررات. شبکه های اطلاعاتی؛ کانال های فنی طبیعی

کانال توزیع اطلاعات یک راه برای انتقال اطلاعات ارزشمند از یک منبع به دیگری در حالت تحریم (مجاز) یا به موجب الگوهای عینی یا به موجب الگوهای هدف (83، ص 48) است.

اصطلاح "نشت اطلاعات محرمانه" احتمالا بیشتر احتقانی نیست، بلکه هیجان بیشتری نسبت به سایر اصطلاحات است، نشان دهنده ماهیت پدیده است. این مدت طولانی در ادبیات علمی ثابت شده است، اسناد قانونی (99، p.11). نشت اطلاعات محرمانه غیرقابل پیش بینی است، I.E. خروجی قطع شده از چنین اطلاعاتی فراتر از منطقه حفاظت شده از عملیات خود و یا دایره ثابت افراد با حق کار با آن، اگر این خروجی منجر به به دست آوردن اطلاعات (آشنا با آن) توسط افرادی که دسترسی مجاز به آن را ندارند. نشت اطلاعات محرمانه به این معنی نه تنها دریافت افرادی است که در شرکت کار نمی کنند، آشنایی غیر مجاز با اطلاعات محرمانه افراد این شرکت (104، PP 75) منجر به نشت می شود.

از دست دادن و نشت اطلاعات محرمانه محرمانه به علت آسیب پذیری اطلاعات است. آسیب پذیری اطلاعات باید به عنوان عدم توانایی اطلاعات به طور مستقل مقاومت در برابر اثرات بی ثبات کننده، I.E. چنین اثراتی که وضعیت ثابت خود را نقض می کند (94، ص 89). نقض وضعیت هر گونه اطلاعات مستند، نقض ایمنی فیزیکی آن (به طور کلی، هر یک از صاحب حجم کامل یا جزئی)، ساختار منطقی و محتوای، در دسترس بودن برای کاربران واجد شرایط است. نقض وضعیت اطلاعات مستند محرمانه شامل نقض محرمانه بودن آن (بسته شدن برای افراد غیر مجاز) است. آسیب پذیری اطلاعات مستند، یک مفهوم جمعی است. این وجود ندارد، اما در اشکال مختلف ظاهر می شود. این موارد عبارتند از: سرقت رسانه های اطلاعاتی یا اطلاعات نمایش داده شده در آن (سرقت)؛ از دست دادن حامل اطلاعات (از دست دادن)؛ تخریب غیر مجاز رسانه های اطلاعاتی یا اطلاعات نمایش داده شده در آن (تخریب، اعوجاج اطلاعات (تغییر غیر مجاز، اصلاح غیر مجاز، جعلی، جعلی)؛ مسدود کردن اطلاعات؛ افشای اطلاعات (توزیع، افشاگری).

اصطلاح "تخریب" به طور عمده در ارتباط با اطلاعات مربوط به رسانه های مغناطیسی استفاده می شود. گزینه های عنوان موجود: اصلاح، جعلی، جعل، به اصطلاح "تحریف" کاملا مناسب نیست، آنها ظریف، اما ذات آنها یکسان است - تغییر جزئی یا کامل جزئی در ترکیب اطلاعات اولیه (36، p.59) .

مسدود کردن اطلاعات در اینجا به معنی مسدود کردن دسترسی به کاربران واجد شرایط و نه مزاحمان نیست.

افشای اطلاعات، شکل تظاهرات آسیب پذیری ها تنها اطلاعات محرمانه است.

این یا این شکل از آسیب پذیری اطلاعات مستند می تواند به عنوان یک نتیجه از تاثیر بی ثبات سازی عمدی یا تصادفی راه های مختلف به حامل اطلاعات یا اطلاعات از منابع قرار گرفتن در معرض، متوجه شود. چنین منابع می تواند مردم، ابزار فنی پردازش و انتقال اطلاعات، ارتباطات، بلایای طبیعی و غیره باشد. روش های بی ثبات سازی بر اطلاعات، کپی کردن آن (عکسبرداری)، ضبط، انتقال، حذف، عفونت برنامه های پردازش اطلاعات با ویروس، نقض می شود از پردازش و ذخیره سازی اطلاعات فناوری، برداشت (یا خروجی) به منظور و نقض نحوه بهره برداری از روش های فنی پردازش و انتقال اطلاعات، تاثیر فیزیکی بر اطلاعات و غیره

آسیب پذیری اطلاعات ثبت شده منجر می شود یا می تواند منجر به از دست دادن یا نشت اطلاعات شود. (97، p.12).

به از دست دادن اطلاعات مستند، اختلاس و از دست دادن حامل های اطلاعات، تخریب غیر مجاز حامل های اطلاعاتی یا تنها اطلاعات نمایش داده شده در آنها، اعوجاج و اطلاعات مسدود شده. از دست دادن می تواند کامل یا جزئی، غیر قابل برگشت یا موقت باشد (هنگام مسدود کردن اطلاعات)، اما در هر صورت، آن را به صاحب اطلاعات آسیب می رساند.

نشت اطلاعات محرمانه محرمانه منجر به افشای آن می شود. به گفته برخی از نویسندگان (77، p.94، 94، p.12) در ادبیات و حتی در اسناد قانونی، اصطلاح "نشت اطلاعات محرمانه" اغلب جایگزین یا شناسایی شده با شرایط: "افشای اطلاعات محرمانه"، " توزیع اطلاعات محرمانه ". چنین رویکردی، از منظر متخصصان، غیرقانونی است. افشای یا انتشار اطلاعات محرمانه به معنای غیر مجاز آن به مصرف کنندگان است که به آن دسترسی ندارند. در این مورد، این باید توسط کسی از کسی انجام شود. نشت زمانی رخ می دهد که (توزیع غیر مجاز) اطلاعات محرمانه افشا شده است، اما نه تنها به آن کاهش می یابد. نشت می تواند به عنوان یک نتیجه از دست دادن اطلاعات مستقل محرمانه، و همچنین اختلاس حامل اطلاعات یا اطلاعات نمایش داده شده در آن در حالی که حفظ حامل در صاحب آن (صاحب) رخ می دهد، رخ می دهد. این بدان معنا نیست که چه اتفاقی خواهد افتاد. حامل از دست رفته می تواند به دست دیگران دست یابد، و شاید "صعود" کامیون زباله و به ترتیب نصب شده برای زباله ها تخریب شده است. در مورد دوم، نشت اطلاعات محرمانه رخ نمی دهد. اختلاس اطلاعات محرمانه محرمانه نیز با افرادی که دسترسی به آن ندارند، همواره مرتبط نیستند. بسیاری از نمونه ها زمانی که تنظیم حامل های اطلاعات محرمانه در همکاران خود در مورد کار پذیرفته شده به این اطلاعات توسط افراد با هدف "زیر پوشه ها" انجام شد، باعث آسیب رساندن به یک همکار شد. چنین حامل ها معمولا هستند توسط افرادی که آنها را ربوده اند، جدا شده اند. اما در هر صورت، از دست دادن و سرقت اطلاعات محرمانه، اگر منجر به نشت آن نباشد، همیشه تهدیدی برای نشت ایجاد کنید. بنابراین، ما می توانیم بگوییم که نشت اطلاعات محرمانه منجر به افشای آن می شود و می تواند اختلاس و ضرر را به ارمغان بیاورد. پیچیدگی این است که اغلب غیرممکن است که تقسیم شود، در ابتدا، واقعیت افشای اطلاعات محرمانه، در حالی که حفظ حامل اطلاعات از صاحب آن (صاحب)، و دوم، اطلاعات را به دلیل اختلاس و یا از دست دادن آن، اطلاعاتی دارد افراد غیر مجاز

صاحب محرمانه تجاری یک فرد فیزیکی یا حقوقی است که دارای یک بنیاد مشروع با اطلاعاتی است که اسرار تجاری را تشکیل می دهد و حقوق مربوطه به طور کامل (91، p.123).

اطلاعاتی که یک راز تجاری را تشکیل می دهد، به خودی خود وجود ندارد. این در رسانه های مختلف نمایش داده می شود که می تواند آن را ذخیره کند، انباشت، انتقال دهد. با کمک آنها، استفاده از اطلاعات نیز انجام می شود. (8؛ 91، p.123)

اطلاعات رسانه ای یک شیء فردی یا مادی است، از جمله زمینه فیزیکی که در آن اطلاعات صفحه نمایش آن را به صورت نمادها، تصاویر، سیگنال ها، راه حل های فنی و فرآیندها پیدا می کند (8؛ 68، ص 37).

از این تعریف پیروی می کند، اولا، این اشیاء مواد نه تنها آنچه را که می توان دید و یا لمس، بلکه همچنین زمینه های فیزیکی، و همچنین مغز انسان، دوم، اطلاعات در رسانه ها نه تنها توسط شخصیت ها نمایش داده می شود، نه تنها توسط شخصیت ها نمایش داده می شود. حروف، اعداد، نشانه ها، اما همچنین تصاویر به صورت نقشه ها، نقشه ها، طرح ها، سایر مدل های نمادین، سیگنال ها در زمینه های فیزیکی، راه حل های فنی در محصولات، فرایندهای فنی در تکنولوژی تولید محصول (39، ص 65).

انواع اشیاء مواد به عنوان رسانه ها متفاوت هستند. آنها ممکن است نوارهای مغناطیسی، دیسک های مغناطیسی و لیزر، عکس، فیلم، ویدئو و صوتی، انواع مختلف محصولات صنعتی، فرایندهای تکنولوژیکی و غیره باشند، اما محبوب ترین نوع حامل های کاغذی (46، p.11) بیشتر هستند نوع جرم اطلاعات در آنها توسط روش های دست نوشته، تایپ شده، الکترونیکی، تایپوگرافی به صورت متن، طراحی، نمودارها، نقاشی، فرمول، گرافیک، نقشه ها و غیره ثابت شده است. در این رسانه ها، اطلاعات به عنوان شخصیت ها و تصاویر نمایش داده می شود. چنین اطلاعاتی FZ "در مورد ..." (8) مربوط به دسته اطلاعات مستند شده است و انواع مختلف اسناد را نشان می دهد.

به تازگی، تنظیمات قابل توجهی در فرم ها و به دست آوردن اطلاعات غیر رسمی اطلاعات محرمانه رخ داده است. البته، این امر عمدتا به تاثیر انسان به عنوان حامل اطلاعات محرمانه اعمال می شود.

یک فرد به عنوان یک شیء تأثیر بیشتر به تأثیرات غیر رسمی نسبت به ابزارهای فنی و سایر رسانه های اطلاعات محرمانه، به دلیل ناامنی قانونی خاص در زمان کنونی، نقاط ضعف انسان و شرایط زندگی فردی (64، ص 82)، بیشتر حساس تر است.

چنین تاثیر غیر رسمی، به عنوان یک قانون، شخصیت پنهان، غیرقانونی و می تواند به صورت جداگانه و توسط گروهی از افراد انجام شود.

فردی که حامل اطلاعات محرمانه است، ممکن است انواع کانال های نشت اطلاعات زیر باشد: کانال گفتار، کانال فیزیکی و کانال فنی.

نشت کانال گفتار - اطلاعات از کسانی که اطلاعات محرمانه را از طریق کلمات شخصی به دست آورده اند، انتقال می یابد (29).

کانال نشت فیزیکی - اطلاعات از کسانی که اطلاعات محرمانه (حامل) را از طریق کاغذ، الکترونیکی، مغناطیسی (رمزگذاری شده یا باز) یا سایر ابزارها به دست آوردن این اطلاعات (36، ص 62) منتقل می شود، انتقال می یابد.

کانال نشت فنی - اطلاعات از طریق روش فنی انتقال می یابد (29).

اشکال تاثیر بر شخص، که یک حامل اطلاعات محافظت شده است، می تواند باز و پنهان باشد (33).

تأثیر باز بر داشتن (رسانه ها) اطلاعات محرمانه برای به دست آوردن یک شی مورد علاقه، شامل تماس مستقیم (101، p.256) است.

تأثیر پنهان بر روی خود (رسانه ها) اطلاعات محرمانه برای رسید آن توسط شیء علاقه مند به طور غیر مستقیم (به طور غیر مستقیم) (101، ص 2556) انجام می شود.

ابزار تأثیر غیر رسمی متعلق به مالکیت اطلاعات محرمانه برای به دست آوردن اطلاعات خاصی از آن از طریق کانال سخنرانی باز، یک فرد یا گروهی از افرادی است که از طریق آن تعامل می کنند: وعده های چیزی، درخواست ها، پیشنهادات (107، p.12) .

در نتیجه، خود (حامل) اطلاعات محرمانه مجبور به تغییر رفتار خود، تعهدات رسمی آنها و انتقال اطلاعات مورد نیاز (91، p.239) است.

تاثیر پنهان از طریق کانال گفتار به خود (حامل) اطلاعات محرمانه با استفاده از اجبار غیر مستقیم انجام می شود - Blackmail از طریق یک شخص ثالث، گوش دادن غیر عمدی یا عمدی و غیره

معیارهای ذکر شده در معرض قرار گرفتن در معرض، در نهایت، در غالب (حامل) اطلاعات محرمانه به تحمل آن (تحمل) اثرات ارائه شده بر روی آن (85، p.220) دخیل هستند.

اشکال تأثیر بر داشتن (رسانه ها) اطلاعات محرمانه از طریق کانال نشت فیزیکی نیز می تواند باز و پنهان باشد.

قرار گرفتن در معرض باز با استفاده از (ضرب و شتم) یا نیروی کشنده، پس از دریافت (ضرب و شتم) یا نیروی کشنده، پس از دریافت اطلاعات (95، p.78) انجام می شود.

تأثیر پنهانی از لحاظ استفاده از وجوه، پیچیده تر و گسترده تر است. این را می توان به عنوان ساختار زیر قرار گرفتن در معرض (95، p.79) نشان داد. شیء علاقه مند منافع و نیازهای رسانه های اطلاعات محرمانه است.

در نتیجه، شیء علاقه مند به منافع و نیازهای فردی که دارای اطلاعات محرمانه است، بر محرمانه (به طور غیر مستقیم) تحت تأثیر قرار می دهد.

چنین تاثیر پنهانی می تواند بر اساس: ترس، تهدید، دستکاری حقایق، رشوه، رشوه، رشوه، فساد، اعتقاد، ارائه خدمات، اطمینان از آینده فردی که حامل اطلاعات محرمانه است. (94، ص 87)

شکل نفوذ بر داشتن (رسانه ها) اطلاعات محرمانه در مورد کانال های فنی نیز می تواند باز و پنهان باشد.

باز (مستقیم) بودجه - فکس، تلفن (از جمله سیستم های تلفن همراه)، اینترنت، ارتباطات رادیویی، ارتباطات راه دور، رسانه ها.

معنی پنهان را می توان به آن اشاره کرد: گوش دادن به استفاده از ابزار فنی، مشاهده از صفحه نمایش صفحه نمایش و سایر وسایل نمایش، دسترسی غیر مجاز به کامپیوتر و نرم افزار و نرم افزار.

تمامی تأمین مالی به طور مستقل از فرم های آنها، تأثیر غیر رسمی بر فردی را که حامل اطلاعات محرمانه است، تأثیر غیر رسمی دارد و با روش های غیرقانونی و جنایی برای به دست آوردن اطلاعات محرمانه همراه است (72).

امکان دستکاری ویژگی های فردی متعلق به مالکیت (رسانه ها) با اطلاعات محرمانه با نیازهای اجتماعی آن برای به دست آوردن آن لازم است که در صورت برگزاری، انتخاب پرسنل و سیاست پرسنل در سازماندهی کار با اطلاعات محرمانه، لازم باشد.

همیشه باید به یاد داشته باشید که واقعیت اسناد اطلاعات (کاربرد برای هر حامل مادی) خطر تهدید به نشت اطلاعات را افزایش می دهد. حامل مادی همیشه به آدم ربایی آسان تر است، در حالی که درجه بالایی از این واقعیت است که اطلاعات لازم تحریف نشده است، همانطور که اتفاق می افتد زمانی که اطلاعات به صورت خوراکی افشا می شود.

تهدیدات امنیت، یکپارچگی و محرمانه بودن محرمانه بودن) اطلاعات دسترسی محدود عملا از طریق خطر ابتلا به کانال های دریافتی غیر مجاز (معدنکاری) توسط مهاجم اطلاعات و اسناد ارزشمند اجرا می شود. این کانال ها مجموعه ای از مسیرهای محافظت نشده یا ضعیف محافظت شده برای نشت احتمالی اطلاعاتی هستند که مهاجم از اطلاعات لازم، دسترسی غیر قانونی عمدی به اطلاعات محافظت شده و محافظت شده استفاده می کند.

هر شرکت خاص دارای مجموعه ای از کانال های دسترسی غیر بانکی به اطلاعات است، در این مورد هیچ شرکت ایده آل وجود ندارد.

این بستگی به مجموعه ای از عوامل: حجم اطلاعات محافظت شده و محافظت شده؛ گونه های محافظت شده و محافظت شده (جزء دولت راز یا چه نوع مخفی، تجاری، تجاری، بانکداری و غیره)؛ سطح حرفه ای پرسنل، محل ساختمان ها و محل ها و غیره

عملیات کانال های دسترسی غیر مجاز به اطلاعات باید لزوما به نشت اطلاعات، و همچنین ناپدید شدن حامل آن، مستلزم آن باشد.

اگر ما در مورد نشت اطلاعات در مورد گسل پرسنل صحبت می کنیم، اصطلاح "افشای اطلاعات" استفاده می شود. یک فرد می تواند اطلاعات را به صورت خوراکی، نوشتن، اخذ اطلاعات با استفاده از ابزار فنی (کپی، اسکنر ها، و غیره)، با کمک حرکات، عبارات صورت، سیگنال های متعارف، افشا کند. و آن را شخصا از طریق واسطه ها، بیش از کانال های ارتباطی، و غیره انتقال دهید. (56، ص 458).

نشت اطلاعات (افشای) اطلاعات با دو شرایط مشخص می شود:

1. اطلاعات به طور مستقیم به صورت علاقه مند به آن، مهاجم؛

2. اطلاعات به صورت تصادفی، شخص ثالث حرکت می کند.

تحت یک شخص ثالث، در این مورد، آن را به عنوان هر شخص دیگری که اطلاعات را به دلیل شرایطی که به این فرد بستگی ندارد یا بی مسئولیتی پرسنل که حق ندارند اطلاعات را نداشته باشند، درک می کنند، و مهمتر از همه این موارد شخص به این اطلاعات علاقه مند نیست (37، p.5). با این حال، اطلاعات از یک شخص ثالث به راحتی می تواند به مهاجم تغییر کند. در این مورد، شخص ثالث به موجب شرایطی که توسط مهاجم تنظیم شده است، به عنوان "مرطوب" عمل می کند تا اطلاعات لازم را از بین ببرد.

انتقال اطلاعات به شخص ثالث به نظر می رسد بسیار مکرر است و می توان آن را ناخواسته نامید، طبیعی، اگر چه واقعیت افشای اطلاعات صورت می گیرد.

انتقال اطلاعات ناخواسته به یک شخص ثالث منجر به نتیجه می شود:

1. گوش دادن یا نابودی نادرست سند در هر حامل، یک بسته با اسناد، موارد، پرونده های محرمانه؛

2. نادیده گرفتن یا عدم انطباق با نیازهای کارمند برای حفاظت از اطلاعات مستند؛

3. مکالمه بیش از حد از کارکنان در غیاب مهاجم - با همکاران در محل کار، خویشاوندان، دوستان، افراد دیگر در مناطق عمومی: کافه ها، حمل و نقل و غیره (به تازگی، آن را با گسترش ارتباطات تلفن همراه قابل توجه است)؛

4. کار با اطلاعات مستند شده با دسترسی محدود به سازمان ها در افراد غیر مجاز، انتقال غیر مجاز به کارمند دیگر آن؛

5. استفاده از اطلاعات با دسترسی محدود در اسناد باز، نشریات، مصاحبه ها، سوابق شخصی، خاطرات و غیره؛

6. فقدان حیرت انگیز از محرمانه (محرمانه بودن) اطلاعات در مورد اسناد، برچسب گذاری با گرانشی های مناسب در رسانه های فنی؛

7. دسترسی به متون اسناد باز از اطلاعات بیش از حد با دسترسی محدود؛

8. کپی غیر مجاز (اسکن) توسط کارمند اسناد، از جمله الکترونیکی، در اهداف رسمی یا جمع آوری نشده است.

بر خلاف شخص ثالث، مهاجم یا همدستان به طور هدفمند اطلاعات خاصی را استخراج می کند و به طور عمدی، به طور غیرقانونی تماس با منبع این اطلاعات را ایجاد می کند یا کانال های توزیع هدف خود را به کانال ها یا کانال های نشتی تبدیل می کند.

کانال های سازمانی نشت اطلاعات با انواع مختلفی از گونه ها مشخص می شود و بر اساس استقرار انواع، از جمله روابط قانونی، مهاجم با یک شرکت یا کارکنان شرکت برای دسترسی غیرمجاز به اطلاعاتی که شما علاقه مند هستید، مشخص می شود.

انواع اصلی کانال های سازمانی می تواند باشد:

1. پذیرش به کار مهاجم به شرکت، به عنوان یک قاعده، به عنوان یک قانون، در یک موقعیت فنی یا کمکی (اپراتور بر روی کامپیوتر، حمل و نقل حمل و نقل، پیک، پاک کننده، نگهبان، نگهبان، راننده، و غیره)؛

2. مشارکت در کار یک شرکت به عنوان یک شریک، واسطه، مشتری، استفاده از روش های مختلف تقلبی؛

3. پیدا کردن یک مهاجم یک همدست (دستیار ابتکار عمل) کار در یک سازمان که شریک آن می شود؛

4. ایجاد یک مهاجم روابط اعتماد با یک کارمند سازمان (برای منافع مشترک، تا روابط مشترک و روابط دوستانه) و یا یک بازدید کننده منظم، یک کارمند سازمان دیگری با اطلاعاتی که منافع علاقه مند به مهاجم است؛

5. استفاده از روابط ارتباطی سازمان، مشارکت در مذاکرات، جلسات، نمایشگاه ها، سخنرانی ها، مکاتبات، از جمله الکترونیکی، با سازمان یا کارکنان خاص و غیره.

6. استفاده از اقدامات نادرست پرسنل یا عمدا تحریک مهاجم این اقدامات؛

7. نفوذ اسناد مخفی و یا فریبنده به ساختمان های شرکت و محل، جنایتکاران، دسترسی به قدرت به اطلاعات، یعنی سرقت اسناد، دیسک های فلاپی، درایوهای سخت (هارد دیسک ها) یا رایانه های خود، تهدید و کاهش همکاری فرد کارگران، رشوه خواری و کارگران جنگنده، ایجاد موقعیت های شدید و غیره؛

8. بدست آوردن اطلاعات لازم از شخص سوم (تصادفی).

کانال های سازمانی توسط یک مهاجم به صورت جداگانه مطابق با مهارت حرفه ای خود، یک وضعیت خاص انتخاب شده یا شکل گرفته است و پیش بینی آنها بسیار دشوار است. تشخیص کانال های سازمانی نیاز به جستجوی جدی و کار تحلیلی دارد (75، ص 32).

فرصت های گسترده ای از اطلاعات غیر مجاز با دسترسی محدود توسط پشتیبانی فنی فن آوری های مدیریت اسناد مالی مالی سازمان ایجاد می شود. هر گونه فعالیت مدیریتی و مالی همیشه با بحث در مورد اطلاعات در کابینت ها یا خطوط و کانال های ارتباطی (جلسات ویدئویی و انتخابی)، محاسبات و تجزیه و تحلیل موقعیت های کامپیوتری، تولید، بازتولید اسناد و غیره همراه است.

کانال های فنی اطلاعات نشت اطلاعات هنگام استفاده از محصولات ویژه جاسوسی صنعتی که به شما اجازه می دهد اطلاعات محافظت شده را بدون تماس مستقیم با کارکنان سازمان، اسناد، امور و پایگاه های داده (59، p.58) دریافت کنید، بوجود می آیند.

کانال فنی یک مسیر فیزیکی نشت اطلاعات از منبع یا توزیع اطلاعات کانال اطلاعات به مهاجم است. این کانال در هنگام تجزیه و تحلیل مهاجم زمینه های فیزیکی و اشعه هایی که در فرآیند بهره برداری از محاسبات و سایر تجهیزات اداری ظاهر می شود، رخ می دهد، اطلاعاتی را که دارای یک فرم صوتی، بصری یا دیگر نمایش داده می شود، اتفاق می افتد. کانال های فنی اصلی آکوستیک، تصویری نوری، الکترومغناطیسی و غیره هستند. این کانال های پیش بینی شده است , آنها استاندارد هستند و توسط استانداردهای ضد ضد ضد مخالف قطع می شوند. به عنوان مثال، مطابق با GOST RV 50600-93. "حفاظت از اطلاعات مخفی از اطلاعات فنی. سیستم سند. مقررات عمومی" (26).

صالح معمول و حرفه ای، ترکیبی خلاقانه از مهاجم کانال های هر دو نوع کانال است، مانند ایجاد روابط اعتماد با کارکنان سازمان و دستگیری اطلاعات مربوط به کانال های فنی با این کارمند.

گزینه ها و ترکیبی از کانال ها را می توان تنظیم کرد، بنابراین خطر از دست دادن اطلاعات همیشه به اندازه کافی بزرگ است. با یک سیستم حفاظت موثر اطلاعات، مهاجم عناصر خاصی از حفاظت را از بین می برد و اطلاعاتی را که برای کسب اطلاعات نیاز دارید (64، p.80) را از بین می برد.

به منظور اجرای وظایف، مهاجم نه تنها کانال های دسترسی غیر مجاز به اطلاعات سازمان را تعیین می کند، بلکه مجموعه ای از روش های دریافت این اطلاعات را نیز تعیین می کند.

به منظور محافظت از اطلاعات در سطح مناسب، لازم است که "دشمن را بدانید" و روش های استخراج اطلاعات مورد استفاده قرار گیرد.

روش های قانونی (61، P.74) در محتوای مفاهیم و "هوش آنها در کسب و کار" گنجانده شده است، با امنیت قانونی متفاوت است و به عنوان یک قاعده، وقوع علاقه به سازمان را تعیین می کند. مطابق با این، ممکن است از کانال های دسترسی غیر مجاز به اطلاعات مورد نیاز استفاده شود. در قلب "هوش او"، کار تحلیلی دقیق از مزاحمان و رقبای متخصصان متخصص را بر روی مواد منتشر شده و عمومی در سازمان منتشر می کند. در عین حال، فعالیت ها و خدمات سازمان ها، نشریات تبلیغاتی، اطلاعات به دست آمده در فرآیند مکالمات رسمی و غیر رسمی و مذاکرات با کارکنان شرکت ها، مواد کنفرانس های مطبوعاتی، ارائه شرکت ها و خدمات، سمپوزیوم های علمی و سمینارها را ارائه می دهد دریافت شده از شبکه های اطلاعاتی، از جمله از جمله اینترنت. روش های حقوقی یک مهاجم به بخش عمده ای از اطلاعات مورد علاقه خود را ارائه می دهد و به شما اجازه می دهد تا ترکیب اطلاعات گم شده را با روش های غیرقانونی به دست آورید، و برخی از آنها در حال حاضر در ارتباط با تجزیه و تحلیل دقیق اطلاعات باز نیستند.

روش های غیرقانونی برای به دست آوردن اطلاعات ارزشمند همیشه غیرقانونی است و برای دسترسی به اطلاعات محافظت شده استفاده می شود که غیر ممکن است روش های قانونی را به دست آورد. اساس اطلاعات غیرقانونی بر اساس جستجو برای مهاجم موجود در سازمان موثر ترین در شرایط خاص کانال های سازمانی و فنی غیر مجاز دسترسی غیر مجاز به اطلاعات است. شکل گیری این کانال ها در غیاب آنها و اجرای طرح استفاده عملی از این کانال ها.

روش های غیرقانونی نشان می دهد: سرقت، فریب متفکرانه، گوش دادن به گفتگوها، اسناد شناسایی جعلی، رشوه خواری، رشوه دادن، تکان دادن، دراماتیک یا سازماندهی موقعیت های شدید، استفاده از پذیرش های جنایی مختلف و غیره در فرایند اجرای روش های غیرقانونی، یک کانال عامل استخراج اطلاعات مالی ارزشمند اغلب شکل می گیرد. روش های غیرقانونی همچنین عبارتند از: اطلاعات تعاملی به طور عینی بر روی کانال های فنی، مشاهده بصری از ساختمان ها و محل های بانک و کارکنان منتشر شده، تجزیه و تحلیل اشیاء حاوی آثار حفاظت شده، تجزیه و تحلیل ویژگی های معماری اشیاء حفاظت، تجزیه و تحلیل زباله های کاغذی، و صادر و صادر شده از شرکت (50، ص 32).

بنابراین، نشت اطلاعات با دسترسی محدود ممکن است رخ دهد:

1. اگر منافع سازمان افراد، رقبا به اطلاعات خاص وجود دارد؛

2. اگر خطر رخ دهد، تهدید سازماندهی شده توسط مهاجم یا با شرایط تصادفی به طور تصادفی؛

3. در حضور شرایطی که به مهاجم اجازه می دهد اقدامات لازم و اطلاعات اصلی را انجام دهند. (71، ص 47).

این شرایط ممکن است شامل موارد زیر باشد:

1. عدم وجود سیستم تحلیلی و تست سیستم بر شناسایی و مطالعه تهدیدات و کانال های نشت اطلاعات، میزان خطر نقض امنیت اطلاعات سازمان؛

2. سیستم بی اثر، ضعیف سازمان یافته برای حفاظت از شرکت اطلاعات یا عدم وجود این سیستم؛

3. تکنولوژی غیر حرفه ای سازمان یافته از گردش مالی مالی بسته (محرمانه)، از جمله پرونده های الکترونیکی و کاغذی در اطلاعات مستند شده با دسترسی محدود؛

4. انتخاب پرسنل اختلال و گردش کارکنان، آب و هوای روانشناسی پیچیده در تیم؛

5. عدم وجود یک سیستم از قوانین آموزش کارکنان برای کار با اطلاعات مستند شده با دسترسی محدود؛

6. عدم کنترل مدیریت شرکت برای انطباق با کارکنان الزامات اسناد قانونی در کار با اطلاعات مستند با دسترسی محدود؛

7. بازدید غیرقابل کنترل از سازمان توسط افراد غیر مجاز. (50، ص 33).

کانال های دسترسی غیر مجاز و نشت اطلاعات می تواند از دو نوع باشد: سازمانی و فنی. آنها روش های قانونی و غیرقانونی را ارائه می دهند (63، ص 39).

بنابراین، به دست آوردن اسناد یا اطلاعات با دسترسی محدود ممکن است یک پدیده تک یا یک روند منظم جریان بیش از مدت زمان نسبتا طولانی باشد.

بنابراین، هر گونه منابع اطلاعاتی سازمان یک دسته بسیار آسیب پذیر است و با علاقه ای که از مهاجم به آنها منجر شد، خطر نشت آنها کاملا واقعی می شود.

ارزیابی اولیه از تحلیلگران آماده شده برای انتشار مواد در شرکت، نمایشگاه های نمایشگاه، نشریات تبلیغاتی، و غیره، مشارکت آنها در سخنرانی ها، نمایشگاه ها، جلسات سهامداران، مذاکرات، و همچنین مصاحبه ها و آزمایشات نامزدها برای موقعیت ها. این دومین یکی از وظایف اصلی و مهم ترین خدمات اطلاعاتی و تحلیلی است، زیرا در این مرحله وجود دارد که ممکن است یکی از کانال های اصلی سازمانی را با سهم خاصی از احتمال - پذیرش یک مهاجم به کار کند در شرکت (84، ص 35).

نشت اطلاعات یک روش غیر مجاز از اطلاعات محرمانه فراتر از منطقه حفاظت شده از عملیات خود و یا دایره ای از اشخاص تعیین شده است که نتیجه دریافت اطلاعات توسط افرادی است که دسترسی به آن را مجاز نمی دانند.

مطابق با مقررات مربوط به روش گردش اطلاعات خدمات توزیع محدود (تصویب فرماندهی شورای وزیران جمهوری بلاروس از 19/02/199 شماره 237)، نیاز به رعایت رژیم محرمانه بودن اطلاعات ممکن است شامل اطلاعاتی باشد که اقدامات قانونی موجود در سازمان ناخواسته در منافع حصول اطمینان از فعالیت های شما را نادیده می گیرد.

نشت اطلاعات محرمانه ممکن است در از دست دادن مزایای رقابتی، مزایای تجاری از دست رفته، تحریم ها از سوی مقامات نظارتی، مسئولیت اداری و کیفری برای افشای اطلاعات شخصی، وخامت اخلاقی اخلاقی در تیم به علت افشای از دست رفته، بیان شود اطلاعات مربوط به دستمزد کارگران برنامه های کاربردی پرسنل را برنامه ریزی کرده و غیره، با وجود این واقعیت که افشای غیر مجاز اطلاعات در بسیاری از موارد اداری و جنایتکارانه عمل می کند، در شرایطی که قوانین اطلاعاتی جمهوری بلاروس هنوز به طور کامل تشکیل نشده است و فرآیندهای آن قانونگذاری دور از سطح توسعه فناوری اطلاعات دور است، در حصول اطمینان از حمایت قانونی از منافع، مشکلات قابل توجهی وجود دارد. صاحبان اطلاعات محرمانه

لازم به ذکر است که برای سازمان های دولت های دولتی و غیر دولتی مالکیت، راه های محافظت از اطلاعات محرمانه ممکن است نه تنها به موجب این شیوه های کاری، بلکه به دلیل این واقعیت که اطلاعات محافظت شده ممکن است به اعمال قانونی برسد، متفاوت باشد که دارای نقاط قوت مختلف برای سازمان ها و شرکت های دولتی و غیر دولتی هستند. به عنوان مثال، ارائه در مورد درمان اطلاعات خدمات توزیع محدود (تصویب شده توسط قطعنامه شورای وزیران جمهوری بلاروس شماره 237) تنها به مستند سازی سازمان های دولتی مرتبط است. قوانین حفاظت از اطلاعات محرمانه در سازمان های تجاری در اکثر موارد توسط صاحب آنها (مالک) تاسیس شده است و بر اساس سایر اقدامات قانونی قانونی مانند، به عنوان مثال، ارائه یک راز تجاری است.

تعداد کانال های نشت کانال بالقوه بسیار بزرگ است. شایع ترین آنها متعلق به دسته بندی افشای ناخواسته توسط کارکنان به دلیل جهل یا اختلال است. فقدان ایده ها در مورد قوانین برای کار با اسناد محرمانه، ناتوانی در تعیین اینکه کدام اسناد محرمانه و فقط گفتگوهای عادی بین کارکنان هستند - این همه می تواند منجر به پوسیدگی داده شود.

عمدی "تخلیه" اطلاعات بسیار کمتر رایج است، اما به طور هدفمند انجام می شود و با خطرناک ترین پیامدهای سازمان انجام می شود.

با توجه به چندگانگی دسته بندی ها و کانال های نشت اطلاعات، واضح است که در اغلب موارد، مشکل نشت را نمی توان به هیچ وجه حل کرد، بیشتر از آن خلاص شدن از شر آن. علاوه بر این، پیاده سازی هر گونه اقداماتی برای محدود کردن دسترسی به اطلاعات یا توزیع آن به طور بالقوه اثربخشی فرآیندهای اصلی کسب و کار سازمان را کاهش می دهد. این بدان معنی است که یک سیستم اقدامات سازمانی و فنی مورد نیاز است، اجازه می دهد تا کانال های اصلی نشت اطلاعات را با درجه خاصی از قابلیت اطمینان و به حداقل رساندن خطرات موجود بدون کاهش قابل توجهی در اثربخشی فرآیندهای کسب و کار، همپوشانی داشته باشد. بدون چنین نظام، حق حفاظت قانونی از منافع سازمان به عنوان صاحب اطلاعات غیر قابل اعتماد است.

سیستم پیشگیری از نشت اطلاعات محرمانه شامل سه جزء اصلی است: کار با پرسنل، سیاست های امنیتی، خدمات امنیتی.

منبع اصلی نشت اطلاعات از سازمان، کارکنان آن است. فاکتور انسانی قادر است "هیچ کدام از مکانیسم های ایمنی پیچیده را کاهش دهد. این توسط داده های آماری متعددی تایید شده است که نشان می دهد اکثریت قریب به اتفاق از حوادث امنیتی با فعالیت های کارکنان سازمان مرتبط است. تعجب آور نیست که کار با پرسنل مکانیسم اصلی حفاظت است.

اصول کلیدی و مقررات مدیریت پرسنل، با توجه به الزامات امنیت اطلاعات، در استاندارد بین المللی ISO / IEC 17799: 2000 تعریف می شود و به نیاز به برآورده ساختن نیازهای ایمنی خاص، افزایش آگاهی کارکنان و استفاده از آن، کاهش می یابد اقدامات پیشگیرانه به نقض کنندگان.

هنگام کار با پرسنل، الزامات امنیتی زیر باید دنبال شود:

- 1. مسئولیت امنیت اطلاعات باید در مسئولیت های کارمند، از جمله مسئولیت اجرای سیاست های امنیتی، برای منابع، فرآیندها و اقدامات ایمنی، شامل شود.

- 2. در هنگام پذیرش کار، از جمله ویژگی ها و توصیه ها، کامل بودن و دقت رزومه، آموزش و صلاحیت، و همچنین اسناد هویت، باید چک های مناسب کارکنان را بررسی کنید.

- 3. امضای توافقنامه ای در مورد عدم افشای نامزد اطلاعات محرمانه باید پیش شرط لازم برای پذیرش کار باشد.

- 4. نیازهای امنیتی اطلاعات برای یک کارمند باید در موافقت نامه های کار منعکس شود. همچنین باید مسئولیت نقض امنیت را بیان کرد.

در برخی از سازمان ها، ادارات برای کار با اسناد محرمانه وجود دارد. برای رئیس این بخش، یک توصیف شغلی ویژه در حال توسعه است. (ضمیمه 3)

همچنین، این سازمان باید یک فرآیند انضباطی مربوطه را علیه متخلفان امنیتی انجام دهد و تحقیقات را در مورد حذف اثرات حوادث و اندازه گیری های کافی تأثیر بگذارد.

در تعیین اقدامات پیشگیرانه، لازم است بر روی مقررات قانون فعلی تمرکز کنیم.

گاهی اوقات "مجازات" کارگران سابق به منظور انتقام گرفتن از کارفرمایان، اطلاعات ارزشمندی از شرکت را در اینترنت یا رسانه ها انتقام می گیرند، آنها را به صورت عمومی به صورت عمومی در دسترس قرار می دهند. به هر حال، خصومت شخصی (در موارد برنامه های کاربردی به کارمند مجازات های انضباطی یا تمایل به انتقام گرفتن از هر چیزی) و سود اقتصادی کارمند و / یا رقیب - انگیزه های معمول نشت اطلاعات. مواردی وجود دارد که کارمند قادر به مدیریت اطلاعات ارزشمند نیست، با توجه به اینکه او است، و نه کارفرمای او حقوق او را ندارد.

اطلاعات فعلی باید محافظت شود (اقدامات قانونی، سازمانی، فنی)، و از لحظه ای از درک آن، از زمان هنر. 140 قانون مدنی جمهوری بلاروس، اطلاعات ارزشمند را می توان تنها زمانی که دسترسی آزاد به صورت قانونی وجود ندارد، محافظت می شود و صاحب اطلاعات اقدامات لازم را برای محافظت از محرمانه بودن آن انجام می دهد.

یک لیست خاص از اطلاعاتی که می تواند با کمک هنجارهای قانون در اطلاعات غیر نامعتبر محافظت شود، ایجاد نمی شود. با توجه به ماده 140 قانون مدنی جمهوری بلاروس، اطلاعاتی که دارای ارزش تجاری معتبر یا بالقوه تجاری به دلیل عدم اطمینان از اشخاص ثالث خود است، که دسترسی آزاد به صورت قانونی وجود ندارد و صاحب آن اقدامات لازم را انجام نمی دهد برای محافظت از محرمانه بودن آن. در ماده 1010 قانون مدنی جمهوری بلاروس، گفته شده است که اطلاعات فنی، سازمانی یا تجاری، از جمله اسرار تولید ("دانش شناختی") می تواند از استفاده غیرقانونی محافظت شود، در صورتی که به اشخاص ثالث ناشناخته باشد و اگر شرایط تعیین شده توسط پاراگراف 1 ماده 140، GK جمهوری بلاروس مشاهده شود.

از این هنجارها روشن است که طیف گسترده ای از اطلاعات می تواند توسط قانون محافظت شود. اگر یک یا چند اطلاعات دیگر طبقه بندی شده باشد، توصیه می شود از اموال خود مفید باشد تا مفید باشد. با این حال، لازم است که با توجه به بند 3 هنر، مورد توجه قرار گیرد. 1010 GK از جمهوری بلاروس، قوانین حفاظت از اطلاعات بی نظیر در رابطه با اطلاعاتی که مطابق با قانون، نمی تواند یک سرویس یا راز تجاری باشد (اطلاعات مربوط به اشخاص حقوقی، حقوق مالکیت و معاملات با این، با توجه به ثبت نام دولتی، و غیره).

در بند 4 هنر. 1010 GK از جمهوری بلاروس متوجه شد که حق حفاظت از اطلاعات بی نظیر معتبر است تا زمانی که اطلاعات به دلیل اشخاص ثالث آن، ارزش تجاری معتبر یا بالقوه تجاری داشته باشد، دسترسی آزاد به اساس قانونی و صاحب آن نخواهد بود اطلاعات اقدامات لازم را برای محافظت از محرمانه بودن آن انجام خواهد داد.

با توجه به آخرین شرایط، پیچیده ای از اقدامات قانونی و واقعی باید انجام شود. اول از همه، در درجه اول برای ایجاد یک سیستم از اقدامات نظارتی محلی است که اطلاعات محرمانه یا نشانه های اطلاعاتی را به محرمانه، که حق استفاده از آن را دارد، و غیره می شود، شرایط و شرایط مرتبط را باید در قرارداد استخدامی ارائه دهد قرارداد با کارمند امکان شناسایی شرایط مربوطه و در قرارداد قانون مدنی وجود دارد.

توانایی اتخاذ اقدامات قانونی به طور مستقیم از قانون کار و مدنی مستلزم است. مطابق با پاراگراف 10 هنر. 53 قانون کار جمهوری بلاروس، کارمند موظف است "نگه داشتن یک دولت و رسمی راز، نه به افشای بدون اجازه درست به رمز و راز تجاری کارفرما". با توجه به بخش 2 پاراگراف 2 هنر. 140 GK از بلاروس، افرادی که روش های غیرقانونی دریافت کرده بودند اطلاعات دریافت کردند، که یک سرویس یا راز تجاری است، موظف به جبران خسارت هستند.

همان وظیفه به کارگران اختصاص داده شده است که اسرار رسمی یا تجاری را به رغم قرارداد استخدامی، از جمله قرارداد، و در برابر قراردادی هایی که این امر را علیه یک قرارداد مدنی انجام دادند، افشا می کنند.

لازم به ذکر است که به اندازه کافی برای قرار دادن یک سند تمبر "محرمانه" یا "غیر کپی" نیست، زیرا هر کارمند می تواند خود را با محتوای آن آشنا کند. واضح است که در این مورد اقدامات واقعی برای حفاظت از اطلاعات پذیرفته نشده است. بنابراین، نیاز به ایجاد در شرکت از "کار دفتر محرمانه" و سیستم اقدامات فنی است که می تواند با دسترسی به اطلاعات ارزشمند کنترل شود.

توانایی اعمال مسئولیت افشای یا استفاده غیرقانونی از اطلاعات undischarged توسط بخش 2 هنر ارائه شده است. 53 قانون کار بلاروس و پاراگراف 2 هنر. 140، هنر. 1011 GK جمهوری بلاروس، هنر. 167-9 قانون جرایم اداری جمهوری بلاروس، بخش 2-3 هنر. 201، مقالات 254، 255، 375 قانون کیفری بلاروس.

در اغلب موارد، می تواند در مورد جبران خسارت یا بهبودی مجازات (اگر آن را توسط قرارداد ارائه شده)، در صورت جرم اداری یا جرم - در مورد جریمه یا حبس.

امکانات برای اثبات حقایق افشای غیرقانونی یا استفاده از اطلاعات محافظت شده، باعث تلفات، و همچنین رابطه علی بین آنها همانند در هر گونه ظریف دیگر - شهادت شاهدان، توضیحات احزاب، نتیجه گیری از کارشناسان ، و غیره.

قوانین کنجکاو برخی از کشورها در این زمینه. به عنوان مثال، در تعدادی از ایالت ها، کارفرما حق دارد که ممنوعیت برای کارکنان خود را برای کار در شرکت ها، به طور مستقیم با شرکت خود (و شرکت های خاص) در طول یک دوره خاص پس از اخراج کارمند، نیز رقابت کنند. به عنوان ممنوعیت ارائه اطلاعات خاص به این شرکت ها (به عنوان مثال، لیست مشتریان، شرکا).

همانطور که قبلا ذکر شد، سازمان باید برای محافظت از اطلاعات محرمانه و دستورالعمل های مربوطه توسعه یابد. این اسناد باید قوانین و معیارهای طبقه بندی منابع اطلاعات را با توجه به میزان حفظ حریم خصوصی (به عنوان مثال، اطلاعات باز، محرمانه، محرمانه محرمانه)، قوانین برچسب گذاری اسناد محرمانه و قوانین برای تماس با اطلاعات محرمانه، از جمله ذخیره سازی، تعریف کنند حالت ها، روش های تبدیل، محدودیت های استفاده و انتقال سومین و بین تقسیمات سازمان.

توجه ویژه باید به حفاظت از اطلاعات محرمانه الکترونیکی پرداخت شود. برای اسناد تهدید الکترونیکی، از دست دادن اطلاعات محرمانه به ویژه خطرناک است، زیرا سرقت کارخانه تقریبا دشوار است برای تشخیص. از دست دادن اطلاعات محرمانه پردازش شده و ذخیره شده در رایانه ها می تواند ناشی از عوامل زیر باشد:

- · اشتباهات ناخواسته کاربران، اپراتورها، ارجاع، مدیران، مدیران، کارکنان خدمات مستندات محرمانه (خدمات پس از آن - خدمات سی دی)، مدیران سیستم و سایر افراد خدمت سیستم های اطلاعاتی (شایع ترین و بیشتر خطر)؛

- · سرقت و سازندگان اطلاعات؛

- · تهدیدات ناشی از شرایط زیست محیطی طبیعی؛

- · تهدید به عفونت با ویروس ها.

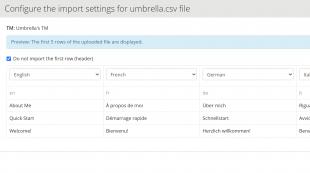

در حال حاضر، کارهای بزرگ در بلاروس و خارج از کشور برای ایجاد سیستم های پردازش داده های خودکار با استفاده از اسناد قابل خواندن کامپیوتری (MCD) وجود دارد، یکی از گونه های آن اسناد با کدهای نوار است. تسلط شامل اسناد حمل و نقل، میانبرها و کالاهای بسته بندی، چک های چک و کارت های پلاستیکی برای پرداخت خدمات، رسانه های مغناطیسی. در این راستا، اصطلاحات "الکترونیک vedomosti"، "پول الکترونیکی"، و غیره.

بزرگترین توزیع توسط فونت های گرافیکی مورد نظر برای رمزگذاری و ثبت اطلاعات در محدوده نوری به دست می آید. سه نوع وجود دارد: علامت های گرافیکی، فونت های تلطیف شده، فونت های کدگذاری (بارکد).

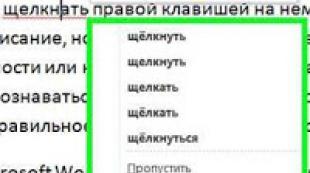

کد خطی جایگزینی نوار های تاریک و روشن عرض های مختلف است. اطلاعات توسط عرض نسبی نوارهای سبک و تاریک و ترکیب آنها انجام می شود، در حالی که عرض این نوارها به شدت تعریف شده است. نوارهای تیره سکته مغزی نامیده می شوند و فضای نور (فواصل).

کدهای سکته مغزی توسط خوانندگان ویژه نوری (دستگاه های خواندن) از انواع مختلفی از جمله لیزر، که، سکته مغزی، فضاها و ترکیب آنها را درک می کنند، یک کد بارکد را با استفاده از دستگاه های ریزپردازنده رمزگشایی می کنند و روش های کنترل را در کدهای انجام می دهند و بر روی صفحه نمایش داده می شوند ، رایانه یا سایر دستگاه ها مقادیر این کدها را در الفبای خاص (دیجیتال، الفبایی، و غیره).

در حال حاضر، کدهای نوار به طور گسترده ای در تولید و تجارت کالاها، در بسیاری از بخش های صنعتی صنعتی برای شناسایی فرم ها، محصولات، بسته بندی، مکان های ذخیره سازی، در بخش های پستی، حمل و نقل و غیره استفاده می شود.

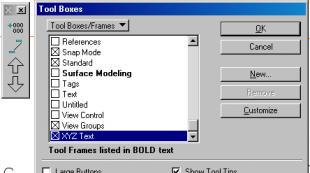

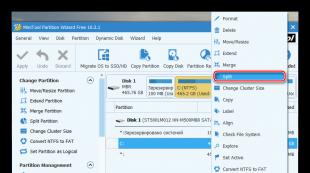

برای محافظت از اطلاعات الکترونیکی، قوانین برای دسترسی به منابع اطلاعاتی باید تعریف شود، رویه های مربوطه و مکانیسم های کنترل، از جمله مجوز و حسابرسی دسترسی، معرفی شده اند.

مسئولیت امنیت اطلاعات سازمان، رهبر خود را رهبری می کند که این مسئولیت را به یکی از مدیران منتقل می کند.

تصمیم به ارائه دسترسی به منابع اطلاعات خاص باید صاحبان این منابع باشد که از میان سران بخش هایی که از این منابع استفاده می کنند، منصوب شده اند. علاوه بر این، مسائل مربوط به دسترسی به کارکنان خاص باید با رهبران فوری خود موافقت شود.

جمع کردن، شما می توانید نتیجه های زیر را جلب کنید:

- - منبع اصلی نشت اطلاعات از سازمان، کارکنان آن است؛

- - برای افشای هدفمند از اطلاعات محرمانه، کارمند را می توان به مسئولیت اداری یا کیفری جذب کرد؛

- - رهبر برای امنیت اطلاعات در سازمان سپرده شده است.

برای بسیاری از شرکت ها یک خطر جدی وجود دارد. این می تواند به عنوان یک نتیجه از قصد اشخاص ثالث یا کارکنان غفلت رخ دهد. یک سازمان نشت عمدی با دو هدف انجام می شود: اول از آنها آسیب به دولت، جامعه یا یک شرکت خاص است، این هدف مشخصه تظاهرات سایبریوریسم است؛ هدف دوم این است که از مزایای رقابت استفاده کنیم.

نشت ناخواسته اغلب با غفلت کارکنان سازمان رخ می دهد، اما همچنین ممکن است منجر به عواقب جدی ناشی شود. ایجاد یک سیستم برای حفاظت از دارایی های اطلاعاتی از دست دادن در شرکت های مختلف باید در سطح حرفه ای با استفاده از روش های فنی مدرن انجام شود. برای انجام این کار، لازم است که یک ایده از کانال های نشت و روش های مسدود کردن این کانال ها و همچنین الزامات سیستم های امنیتی مدرن داشته باشیم.

حفاظت از حفاظت حفاظت حفاظت از حفاظت

اصول خاصی وجود دارد که سیستم جامع برای حفاظت از اطلاعات محرمانه از نشت ها باید بر اساس:

- تداوم سیستم در فضا و زمان. روش های دفاعی باید کل و مواد را کنترل کنند و محیط اطلاعاتی را در اطراف ساعت کنترل کند، به این ترتیب امکان وقوع نقایص خاص یا کاهش سطح کنترل را فراهم نمی کند؛

- حفاظت چند نوری. اطلاعات باید بر اساس درجه اهمیت رتبه بندی شود و روش های مختلف باید به حفاظت از آن اعمال شود؛

- اولویت بندی بنابراین تمام اطلاعات به همان اندازه مهم نیست، بنابراین، باید جدی ترین اقدامات حفاظتی برای اطلاعات با بالاترین مقدار مورد استفاده قرار گیرد؛

- ادغام. تمام اجزای سیستم باید با یکدیگر ارتباط برقرار کنند و از یک مرکز واحد مدیریت شوند. اگر شرکت برگزاری یا دارای چندین شاخه باشد، لازم است مدیریت سیستم های اطلاعاتی از شرکت مادر را پیکربندی کنیم؛

- تکثیر. مضاعف شدن. تمام مهمترین بلوک ها و سیستم های ارتباطی باید تکرار شود تا در صورت دستیابی به یک پیشرفت یا از بین بردن یکی از پیوندهای حفاظت، آن را به تغییر کنترل تبدیل شده است.

سیستم های ساختمانی چنین سطح همیشه توسط شرکت های تجاری کوچک مورد نیاز نیست، بلکه برای شرکت های بزرگ، به خصوص همکاری با مشتری دولتی، نیاز فوری است.

اقدامات اداری و سازمانی

برای رعایت آنها باید مسئول رئیس شرکت، و همچنین یکی از نمایندگان او، که در انجام آن خدمات امنیتی است. تقریبا 70٪ از ایمنی کلی اطلاعات به اقدامات اداری و فنی بستگی دارد، زیرا در فعالیت های خدمات جاسوسی تجاری، استفاده از موارد کارکنان رشوه دادن بسیار بیشتر از استفاده از ابزار فنی خاص برای جاسازی اطلاعاتی که نیاز به مدارک تحصیلی دارد و نیاز دارد افشای به اشخاص ثالث به طور مستقیم در مبارزه رقابتی شرکت کردند.

توسعه اسناد

تمام اقدامات قانونی قانونی سازمان در حفاظت از اسرار تجاری و سایر اطلاعات باید با الزامات سختگیرانه ای برای اسناد مشابه مورد نیاز برای به دست آوردن مجوز مطابقت داشته باشد. این به این دلیل است که نه تنها به این واقعیت که آنها بیشتر کار می کنند، بلکه با این واقعیت است که آماده سازی کیفی این نوع اسناد در آینده امکان حفاظت از موقعیت شرکت در دادگاه در صورت اختلافات در مورد نشت اطلاعات

کار با پرسنل

کارکنان پیوند ضعیف در هر سیستم حفاظت از اطلاعات از نشت است. این منجر به نیاز به اختصاص دادن به کار با حداکثر توجه آن می شود. برای شرکت هایی که با راز دولتی کار می کنند، سیستم پذیرش ارائه شده است. سازمان های دیگر باید اقدامات مختلفی را برای اطمینان از محدود کردن کار با داده های محرمانه انجام دهند. لازم است فهرستی از اطلاعاتی را که یک راز تجاری را تشکیل می دهند، تهیه کنید و آن را به عنوان یک درخواست برای قرارداد استخدامی ترتیب دهید. هنگام کار با اطلاعات موجود در پایگاه داده، سیستم های پذیرش باید توسعه یابد.

شما باید تمام کپی و دسترسی به ایمیل خارجی را محدود کنید. همه کارکنان باید با دستورالعمل هایی در مورد چگونگی کار با اطلاعاتی که حاوی اسرار تجاری هستند، آشنا شوند و آن را با نقاشی های مجلات تایید کنند. این به شما این امکان را می دهد که آنها را به عدالت جذب کنید.

پهنای باند موجود در تسهیلات، باید نه تنها تثبیت این بازدیدکنندگان را تصویب کند، بلکه همکاری تنها با شرکت های امنیتی، که همچنین تمام نیازهای ایمنی را برآورده می کند. وضعیت زمانی که کارمند Chop در شب در حال انجام وظیفه در تاسیسات است که در آن کارکنان برای راحتی مدیر سیستم، گذرواژه خود را ضبط کرده و آنها را روی دسکتاپ ترک می کنند، می تواند به عنوان کار هکر حرفه ای یا در داخل خانه خطرناک باشد ابزار فنی خودرو از رهگیری.

کار با Counterparties

اغلب، مرتکبین نشت اطلاعات به کارکنان تبدیل نمی شوند، بلکه همتایان شرکت است. این شرکت های مشاوره و حسابرسی متعدد، شرکت هایی هستند که خدمات را برای توسعه و نگهداری سیستم های اطلاعاتی عرضه می کنند. به عنوان یک بحث برانگیز، هرچند بحث برانگیز، یک مثال می تواند به وضعیت اوکراین داده شود که در آن کار تعدادی از شرکت های تابعه 1C به دلیل سوء ظن احتمال اختلاس توسط اطلاعات حسابداری محرمانه آن ممنوع است. همان خطر نشان دهنده سیستم CRM CRM است که خدمات ذخیره سازی ابر را ارائه می دهند. با حداقل سطح مسئولیت خود را برای ایمنی اطلاعات مورد اعتماد، هیچ کس نمی تواند اطمینان حاصل کند که کل پایگاه داده تماس های مشتری ثبت شده در سیستم در طول یکپارچه سازی آن با تلفن های آی پی، به طور همزمان رقم معدن تبدیل نمی شود. این خطر باید بسیار جدی ارزیابی شود. هنگام انتخاب بین برنامه های سرور یا ابر، ابتدا باید انتخاب کنید. به گفته مایکروسافت، تعداد حملات سایبری به منابع ابر در سال جاری افزایش 300٪

این به همان اندازه محتاط است که همه متفکران را درمان کند که نیاز به انتقال داده ها به آنها را تشکیل می دهند که یک راز تجاری را تشکیل می دهند. تمام قراردادها باید شرایطی را که مسئولیت افشای آن را اعمال می کنند، فراهم کند. اغلب اقدامات ارزیابی اموال و سهام، بازرسی های حسابرسی، تحقیقات مشاوره ای برای رقابت سازمان ها می پردازند.

برنامه ریزی و راه حل های فنی

هنگام برنامه ریزی معماری اتاق که در آن مذاکرات انجام می شود یا اطلاعات حفاظت شده انجام می شود، تمام الزامات GOST برای روش های حفاظت باید دنبال شود. اتاق های جلسه باید بتوانند صدور گواهینامه های لازم را انجام دهند، تمام روش های مدرن محافظ، مواد جذب صدا باید استفاده شود، ژنراتورهای تداخل استفاده می شود.

سیستم های فنی و پیشگیری از نشت

برای محافظت از اطلاعات از نشت یا اختلاس، لازم است که طیف گسترده ای از اقدامات سخت افزاری فنی را اعمال کنید. معیارهای فنی مدرن به چهار گروه تقسیم می شوند:

- مهندسی؛

- سخت افزار؛

- نرم افزار؛

- رمزنگاری

مهندسی

این دسته از محصولات حفاظت به عنوان بخشی از پیاده سازی برنامه ریزی و راه حل های معماری استفاده می شود. آنها دستگاه هایی هستند که از لحاظ جسمی از امکان نفوذ افراد غیر مجاز به اشیاء محافظت شده، سیستم های نظارت تصویری، سیستم های هشدار دهنده، قفل های الکترونیکی و سایر دستگاه های فنی مشابه جلوگیری می کنند.

سخت افزار

اینها عبارتند از ابزار اندازه گیری، آنالایزر، دستگاه های فنی، اجازه می دهد تا مکان های وام های مسکن را تعیین کنند، همه چیزهایی که به شما امکان می دهد کانال های نشت کانال کانال را شناسایی کنید، اثربخشی کار خود را ارزیابی کنید، ویژگی های قابل توجهی را نشان می دهد، ویژگی های قابل توجه و نقش را در وضعیت با امکان یا ناسازگار نشان می دهد اطلاعات در میان آنها شاخص های زمینه، فرکانس رادیویی، مکان های غیر خطی، ابزار برای بررسی خطوط تلفن آنالوگ هستند. برای شناسایی ضبط کننده های صوتی، آشکارساز ها استفاده می شود که تشخیص تابش الکترومغناطیسی جانبی، در همان اصل، دوربین های ویدئویی عمل می کنند.

نرم افزار

این مهمترین گروه است، زیرا می توان از طریق ورود به شبکه های اطلاعاتی از افراد غیر مجاز اجتناب کرد، حملات هکرها را مسدود کرد، جلوگیری از انتقال اطلاعات. در میان آنها، لازم است که برنامه های ویژه ای را ارائه دهیم که حفاظت از اطلاعات سیستماتیک را ارائه می دهند. این سیستم DLP و سیستم های SIEM اغلب برای ایجاد مکانیسم های امنیتی جامع اطلاعات استفاده می شود. DLP (پیشگیری از نشت داده ها، سیستم های پیشگیری از نشت داده ها حفاظت کامل را در برابر از دست دادن اطلاعات محرمانه فراهم می کند. امروز، آنها به طور عمده پیکربندی شده اند تا با تهدیدات داخل محیط کار کنند، یعنی از کاربران شبکه های شرکتی، و نه از هکرها. سیستم ها مجموعه ای گسترده از پذیرش ها را برای شناسایی نقاط ضعف یا تبدیل اطلاعات اعمال می کنند و قادر به جلوگیری از هر گونه نفوذ غیر مجاز یا انتقال داده ها هستند، به طور خودکار تمام کانال های ارسال آنها را بررسی می کنند. آنها ترافیک ترافیک ترافیک، محتویات پوشه های محلی، پیام ها در پیامبران را تجزیه و تحلیل می کنند و هنگام شناسایی تلاش برای قاچاق داده ها آن را مسدود می کنند.

اطلاعات امنیت و مدیریت رویداد) مدیریت جریان و رویدادهای اطلاعات در شبکه، در حالی که این رویداد به عنوان هر موقعیتی قابل درک است که ممکن است بر شبکه و ایمنی آن تاثیر بگذارد. با وقوع آن، سیستم به طور مستقل تصمیم به از بین بردن تهدید را ارائه می دهد.

ابزار فنی نرم افزار می تواند مشکلات فردی را حل کند و می تواند امنیت شبکه کامپیوتری جامع را فراهم کند.

وابسته به رمزنگاری

کاربرد یکپارچه از کل طیف وسیعی از روش های حفاظت می تواند بیش از حد، بنابراین برای سازماندهی سیستم های حفاظت اطلاعات در یک شرکت خاص، شما باید پروژه خود را ایجاد کنید، که از نقطه نظر منابع بهینه می شود.

در حال حاضر، اطلاعات برای سازمان ها یکی از منابع رفاه است. تقریبا تمام اطلاعات مربوط به فعالیت های سازمان محرمانه است. در این راستا، نیاز به حفاظت از چنین اطلاعاتی وجود دارد، اما مدیران نادر به حفظ محرمانه بودن اطلاعات، نشت آن کاملا بی دقتی هستند و نتیجه نشت آن است. اقدامات لازم برای حفاظت از محرمانه بودن اطلاعات این مجموعه ای از فعالیت های با هدف تضمین امنیت اطلاعات است.

عدم رعایت حفاظت از اسرار تجاری یا سیاست امنیتی نادرست، منجر به ظهور منابع اطلاعاتی می شود. تحت تهدید منابع اطلاعاتی، مجموعه ای از تاثیرات عوامل محیطی خارجی و داخلی سازمان با هدف مانع غیرقانونی یا مخرب یا مشکل عملکرد آن مطابق با اهداف قانونی، بلند مدت و کوتاه مدت و اهداف آن است ، و همچنین به دست آوردن نتایج فعالیت های آن، فرض می شود.

هر تهدید بدون توجه به محتوای آن منجر به نقض محرمانه بودن اطلاعات می شود، نقض حالت چنین اطلاعاتی، به عنوان یک آسیب خاص به صاحب یک رمز و راز تجاری. حفاظت از اطلاعات محرمانه و اقدامات لازم برای از بین بردن تهدیدات برای از بین بردن تهدید در همه یا حداقل کاهش آسیب احتمالی چنین اقداماتی صورت گرفته است.

یکی از انواع معنی دار تهدیدات منابع اطلاعاتی، نشت اطلاعات محرمانه است. نشت اطلاعات محرمانه خروجی اطلاعات فراتر از سازمان یا دایره افرادی است که شناخته شده است. نشت اطلاعات را می توان در کانال های فنی مختلف انجام داد. زیر اطلاعات نشت کانال این معمول است که مسیر خاصی را از منبع اطلاعات محرمانه به یک فرد خاص که می خواهد چنین اطلاعاتی را بگیرد، درک کند. برای ایجاد یک کانال نشت اطلاعات، شرایط خاص فضایی، انرژی و زمان مورد نیاز است، و همچنین حضور در کنار مهاجم تجهیزات مربوطه برای دریافت، پردازش و تعمیر اطلاعات.

کانال های نشت کانال اصلی کارکنان سازمان، اسناد (به عنوان مثال، گزارش ها) و کانال های نشت کانال کانال فنی هستند.

علاوه بر این، نشت می تواند در فرآیند کار مشترک با سایر شرکت ها (به عنوان مثال، ایجاد سرمایه گذاری های مشترک)، مشاوره متخصصان از طرفین که دسترسی به اسناد و فعالیت های تولید شرکت را دریافت می کنند، درخواست های خیالی برای امکان امکان دریافت کنند معامله معاملات با سازمان و دیگران.

تحت کانال های فنی، نشت اطلاعات محرمانه به معنای کانال های نوری بصری است؛ کانال های صوتی؛ کانال های الکترومغناطیسی؛ رایانه های شخصی شبکه؛ تلفن، تلفن همراه و کانال های پیمایش.

در حال حاضر، مذاکرات تلفنی در حال حاضر یکی از راه های اصلی انتقال تعداد زیادی از اطلاعات محرمانه است. بنابراین، به عنوان مثال، روش های فنی را برای محافظت از اطلاعات محرمانه منتقل شده توسط خطوط تلفن در نظر بگیرید.

برای گوش دادن به مکالمات تلفنی، تمام انواع دستگاه های گوش دادن، میکروفون های تعبیه شده در گوشی، تقویت کننده میکروفون، سوئیچ الکترونیکی و سایر روش های فنی استفاده می شود.

روش های فعال و منفعل و ابزار حفاظت از تلفن از نشت اطلاعات در کانال الکترو آکوستیک و از دستگیری دستگاه های الکترونیکی وجود دارد. شایع ترین روش های حفاظت منفعل عبارتند از:

محدود کردن سیگنال های خطرناک؛

فیلتر کردن سیگنال های خطرناک؛

خاموش کردن منابع سیگنال های خطرناک.

موثرترین روش امنیت اطلاعات، غیرفعال کردن مجموعه های تلفن از خط زمانی است که مکالمات محرمانه در اتاق که در آن نصب شده اند. ساده ترین راه برای پیاده سازی این روش، نصب در شاسی از خط تلفن یا خط تلفن سوئیچ خاص است، زمانی که لوله تلفن از خط یا به صورت دستی یا به صورت خودکار خاموش می شود.

روش های فعال حفاظت در برابر نشت اطلاعات در یک کانال الکترو آکوستیک به استفاده از سیگنال نویز فرکانس پایین تر کاهش می یابد. برای محافظت از اطلاعات از دستگیری دستگاه های الکترونیکی، یک روش دیگر (روش تداخل پنهان پهنای باند پهنای باند بالا) وجود دارد که باید به خط تلفن ارسال شود، زمانی که گوشی سیگنال نویز باند پهن پهنای باند با فرکانس بالا ارائه می شود.

گوش دادن به مکالمات تلفنی به لطف دستگاه های الکترونیکی برای جلوگیری از دستگیری اطلاعات صوتی متصل به خطوط تلفن در یکی از سه راه امکان پذیر است: به طور پیوسته (در شکستن یکی از سیم ها)، به طور موازی (به طور همزمان به دو سیم) و استفاده از سنسور القایی ( اتصال بدون تماس) در مورد دو اتصال اول، قدرت دستگاه های تعاملی الکترونیکی از خط تلفن، زمانی که منبع فعلی مستقل است، انجام می شود. فعال سازی دستگاه انتقال رادیویی تنها در زمان مکالمه تلفنی رخ می دهد و اطلاعات صوتی دریافت شده را می توان ثبت کرد. همچنین ممکن است از طریق اتصال تلفن دوم در اتاق بعدی گوش دهید.

چندین روش فعال برای حفاظت از مکالمات تلفنی وجود دارد که دستگاه های دستگیری دستگاه های الکترونیکی را سرکوب می کنند.

روش تداخل ماسک با فرکانس بالا، در یک خط در یک مکالمه تلفنی از یک سیگنال نویز پهنای باند پهنای باند، فرکانس انتخاب شده است به طوری که پس از عبور از تقویت کننده میکروفون، سطح آن به اندازه کافی برای سرکوب کافی است سیگنال گفتار، اما کیفیت مکالمات تلفنی بدتر نشد. کارایی سیگنال تداخل با کاهش فرکانس آن افزایش می یابد، I.E. فرکانس پایین آن، اثر تداخل بیشتر، سیگنال مفید (سخنرانی) دارد.

روش "صفر" این است که در زمان مکالمه تلفنی در خط، ولتاژ ثابت عرضه می شود، که با قطب معکوس به ولتاژ در خط زمانی که گوشی افزایش می یابد، مطابقت دارد. این روش برای خروجی دستگاه های الکترونیکی برای دستگیری اطلاعات صوتی با اتصال تماس با خط تلفن با استفاده از آن برای قدرت استفاده می شود. دستگاه های مشابه شامل تلفن های موازی و لایه های رادیویی تلفن هستند.

روش جبران خسارت این است که هنگام ارسال یک پیام سخنرانی در سمت دریافتی با استفاده از یک ژنراتور خاص به خط تلفن و تداخل ماسک به یکی از ورودی های یک فیلتر سازگار با دو کاناله، ترکیبی تطبیقی \u200b\u200bمفید دریافت شده (سخنرانی) و همان سیگنال های تداخل. بعد، فیلتر انطباقی یک سیگنال سودمند را با جبران اجزای صوتی انتخاب می کند و آن را به تلفن یا ضبط می کند. این روش بسیار کارآمد برای سرکوب تمام ابزارهای شناخته شده از حذف غیر مجاز اطلاعات از خط تلفن است و به طور گسترده ای برای مخفی کردن، و همچنین مخفی کردن پیام های صوتی منتقل شده توسط مشترک استفاده می شود.

روش "سوزاندن" باید به خط تلفن پالس های ولتاژ بالا با ولتاژ ارسال شود. تلفن در مورد استفاده از این روش از خط خاموش است. پالس ها دو بار در خط تلفن خدمت می کنند. هنگامی که خط تلفن باز می شود (برای "سوزاندن" دستگاه های موازی موازی متصل به آن)، و دوم - هنگامی که کوتاه (برای سوزاندن "سوزاندن دستگاه های متوالی متصل). تلفن در مورد استفاده از این روش از خط خاموش است.

در حال حاضر، نه تنها دستگاه های ساده ای که یکی از تکنیک های حفاظت را اجرا می کنند، برای محافظت از خطوط تلفن استفاده می شود، بلکه پیچیده است که با ترکیب چندین روش که شامل حفاظت از اطلاعات از نشت در کانال الکترو آکوستیک هستند، حفاظت خطوط جامع را فراهم می کند.

حفاظت از اطلاعات از نشت در کانال آکوستیک مجموعه ای از اقدامات است که حذف یا کاهش امکان یافتن اطلاعات محرمانه فراتر از منطقه کنترل شده به علت زمینه های صوتی است.

نتیجه

بنابراین، ما در سخنرانی مفهوم "رمز و راز تجاری" و "رمز و راز تجاری"، و همچنین مقررات اصلی قانون فدرال فدراسیون روسیه "در مورد راز تجاری" مورد توجه قرار گرفتیم. علاوه بر این، سخنرانی ها مسائل مربوط به کانال های نشت اطلاعات محرمانه و روش های حفاظت از آن را اعلام کردند.

ادبیات

1. Stepanov A.G.، Shershotneva O.O. حفاظت از اسرار تجاری. - M: انتشارات مطبوعاتی آلفا، 2006. - 180 ثانیه.

امروز ما در مورد نشت و ابزار حفاظت از اطلاعات محرمانه صحبت خواهیم کرد.

اصطلاح اطلاعات محرمانه به معنای اعتماد است، نه به تبلیغ، مخفیانه. افشای آن می تواند به عنوان یک جرم جنایی واجد شرایط باشد. هر فردی که دسترسی به چنین اطلاعاتی دارد، حق ندارد آن را به دیگران افشا کند، بدون رضایت دارنده کپی رایت.

اطلاعات محرمانه و قانون

فرمان رئیس جمهور فدراسیون روسیه شماره 188 06.03.1997، اطلاعاتی را که محرمانه هستند تعیین می کند. این شامل:

- اطلاعات مربوط به تجارت

- اطلاعات مربوط به سلب مسئولیت

- پزشکی، وکیل، شخصی (مکاتبات، مکالمات تلفنی i.t.d.) رمز و راز.

- راز تحقیق، رسیدگی، اطلاعات در مورد محکومین.

- اطلاعات شخصی شهروندان، اطلاعات در مورد زندگی شخصی آنها.

رمز و راز تجاری اطلاعاتی است که فرصتی برای صاحب آن برای دریافت مزیت رقابتی به دست می آورد، از ارائه خدمات یا فروش کالاها بهره مند می شود. اطلاعات خودی در مورد شرکت (تغییر رهبری I.T.D.) می تواند بر ارزش سهام تاثیر بگذارد.

اسرار خدمات - اطلاعات موجود در سازمان های دولتی، اسناد دارای یک حیله گر "برای استفاده رسمی" و به افشای افشای به اشخاص ثالث نمی پردازند.

راز راز راز تحقیق، وکیل، پرونده، دفتر اسناد رسمی و غیره است.

هر اطلاعات شخصی (نام کامل، محل کار، آدرس، آدرس، و غیره)، اطلاعات در مورد حریم خصوصی یک شهروند.

نشت چنین اطلاعاتی ممکن است در موارد زیر رخ دهد:

- ذخیره سازی بی اثر و دسترسی به اطلاعات محرمانه، سیستم حفاظت ضعیف.

- تغییر دائمی فریم، خطاهای پرسنل، آب و هوای شدید روانشناختی در تیم.

- پرسنل آموزش ضعیف روش های موثر برای محافظت از اطلاعات.

- تدارکات مدیریت سازمان برای کنترل کار کارکنان با اطلاعات بسته.

- امکان کنترل کنترل نفوذ به اتاق که در آن اطلاعات، افراد غیر مجاز ذخیره می شود.

راه های نشت اطلاعات

آنها می توانند سازمانی و فنی باشند.

کانال های سازمانی:

- پذیرش برای کار در سازمان، به منظور کسب اطلاعات بسته.

- دریافت اطلاعات مورد علاقه از همکاران، مشتریان با استفاده از روش های فریب، تصور غلط.

- دسترسی جنایی برای به دست آوردن اطلاعات (سرقت اسناد، آدم ربایی هارد دیسک با اطلاعات).

کانال های فنی:

- کپی کردن سند اصلی اطلاعات بسته یا نسخه الکترونیکی آن را کپی کنید.

- ضبط مکالمه محرمانه در رسانه های الکترونیکی (ضبط صوت، گوشی های هوشمند و سایر دستگاه های ضبط).

- انتقال خوراکی محتوای یک سند دسترسی محدود به اشخاص ثالث که به آن دسترسی ندارند.

- کسب اطلاعات جنایی از اطلاعات با استفاده از لایه های رادیویی، میکروفون های پنهان و دوربین های ویدئویی.

اقدامات حفاظت از اطلاعات

سیستم حفاظت از اطلاعات بسته نشان می دهد:

- پیشگیری از دسترسی غیر مجاز به آن.

- نشت کانال همپوشانی.

- مقررات کار با اطلاعات محرمانه.

خدمات امنیتی سازمانی باید اجرای عملی یک سیستم برای حفاظت از اطلاعات، آموزش پرسنل، نظارت بر رعایت مقررات نظارتی را سازماندهی کند.

روش های سازمانی

- توسعه یک سیستم پردازش اطلاعات محرمانه.

- کمک به پرسنل مقررات شرکت بر مسئولیت افشای اسناد محرمانه، کپی کردن یا جعل آنها.

- طراحی یک لیست اسناد دسترسی محدود، تمایز پرسنل برای پذیرش به اطلاعات موجود.

- انتخاب پرسنل برای پردازش مواد محرمانه، آموزش کارکنان.

روش های فنی

- استفاده از ابزار رمزنگاری برای مکاتبات الکترونیکی، نگه داشتن مکالمات تلفنی در خطوط ارتباطی محافظت شده.

- بررسی اتاق که در آن مذاکرات در حال انجام است، در صورت عدم وجود لایه های رادیویی، میکروفون، دوربین های ویدئویی.

- پرسنل دسترسی در محل های محافظت شده با معیارهای شناسایی، کد، رمز عبور.

- استفاده از رایانه ها و سایر روش های دستگاه های الکترونیکی و سایر روش های حفاظت از سخت افزار.

سیاست این شرکت در زمینه امنیت اطلاعات شامل موارد زیر است:

- انتصاب یک فرد مسئول برای امنیت در سازمان.

- کنترل استفاده از نرم افزار و حفاظت از سخت افزار.

- مسئولیت رهبران و خدمات برای ارائه حفاظت از اطلاعات.

- معرفی پهنای باند برای کارکنان و بازدید کنندگان.

- مجموعه ای از تحمل افراد را به اطلاعات محرمانه کامپایل کنید.

سازمان امنیت اطلاعات

رایانه های موجود در شبکه محلی، سرورها، روترها باید به طور قابل اعتماد از حذف غیر مجاز از اطلاعات محافظت شوند. برای این:

- کارمند مسئول برای عملیات هر کامپیوتر اختصاص داده شده است.

- واحد سیستم توسط یک کارمند خدمات فناوری اطلاعات مهر و موم شده است.

- نصب هر برنامه توسط متخصصان خدمات فناوری اطلاعات ساخته شده است.

- کلمه عبور باید توسط کارکنان فناوری اطلاعات تولید شود و تحت نقاشی صادر شود.

- ممنوع است استفاده از منابع شخص ثالث اطلاعات، برچسب گذاری بر روی تمام رسانه های اطلاعاتی ساخته شده است.

- برای تهیه اسناد مهم برای استفاده از تنها یک کامپیوتر. این یک حساب کاربری حسابداری دارد.

- نرم افزار و سخت افزار باید تایید شود.

- حفاظت از رسانه های اطلاعاتی (دیسک های خارجی) از دسترسی غیر مجاز.

سیستم کار با اطلاعات محرمانه تضمین امنیت اطلاعات سازمان را تضمین می کند، به شما امکان می دهد اطلاعات مهم را از نشت ها ذخیره کنید. این امر به مدت طولانی به عملکرد پایدار سازمانی کمک می کند.