WPA2-Enterprise یا رویکرد صحیح به امنیت شبکه Wi-Fi

اخیراً بسیاری از نشریات «آشکارکننده» در مورد هک کردن برخی از پروتکلها یا فناوریهای جدید که امنیت شبکههای بیسیم را به خطر میاندازد، منتشر شدهاند. آیا واقعاً چنین است، از چه چیزی باید ترسید و چگونه می توانید اطمینان حاصل کنید که دسترسی به شبکه خود تا حد امکان امن است؟ آیا کلمات WEP، WPA، 802.1x، EAP، PKI برای شما معنای کمی دارند؟ این بررسی اجمالی به گردآوری تمام فناوریهای رمزگذاری و مجوز دسترسی رادیویی مورد استفاده کمک میکند. من سعی خواهم کرد نشان دهم که یک شبکه بی سیم به درستی پیکربندی شده، مانعی غیرقابل عبور برای مهاجم است (البته تا حد معینی).

مبانی

هر گونه تعامل بین یک نقطه دسترسی (شبکه) و یک کلاینت بی سیم بر اساس موارد زیر است:- احراز هویت- چگونه مشتری و نقطه دسترسی خود را به یکدیگر معرفی می کنند و تأیید می کنند که حق برقراری ارتباط با یکدیگر را دارند.

- رمزگذاری- چه الگوریتم درهمسازی برای دادههای ارسالی استفاده میشود، چگونه کلید رمزگذاری تولید میشود و چه زمانی تغییر میکند.

پارامترهای یک شبکه بی سیم، در درجه اول نام آن (SSID)، به طور منظم توسط نقطه دسترسی در بستههای بیکن پخش تبلیغ میشود. علاوه بر تنظیمات امنیتی مورد انتظار، درخواست های QoS، پارامترهای 802.11n، سرعت های پشتیبانی شده، اطلاعات مربوط به سایر همسایگان و غیره ارسال می شود. احراز هویت تعیین می کند که مشتری چگونه خود را به نقطه مورد نظر نشان می دهد. گزینه های ممکن:

- باز کن- یک شبکه به اصطلاح باز که در آن تمام دستگاه های متصل بلافاصله مجوز می گیرند

- به اشتراک گذاشته شده است- اصالت دستگاه متصل باید با یک کلید / رمز عبور تأیید شود

- EAP- اصالت دستگاه متصل باید با استفاده از پروتکل EAP توسط یک سرور خارجی تأیید شود

- هیچ یک- بدون رمزگذاری، داده ها در متن واضح منتقل می شوند

- WEP- رمز بر اساس الگوریتم RC4 با طول های مختلف کلید استاتیک یا پویا (64 یا 128 بیت)

- CKIP- جایگزینی اختصاصی برای WEP سیسکو، نسخه اولیه TKIP

- TKIP- جایگزینی WEP بهبود یافته با بررسی و حفاظت اضافی

- AES/CCMP- پیشرفته ترین الگوریتم مبتنی بر AES256 با بررسی و حفاظت اضافی

ترکیبی احراز هویت را باز کنید، بدون رمزگذاریبه طور گسترده در سیستم های دسترسی مهمان مانند ارائه اینترنت در یک کافه یا هتل استفاده می شود. برای اتصال، فقط باید نام شبکه بی سیم را بدانید. اغلب، چنین ارتباطی با تأیید اضافی در پورتال Captive با هدایت درخواست HTTP کاربر به یک صفحه اضافی که در آن میتوانید درخواست تأیید کنید (ورود به سیستم، گذرواژه، توافق با قوانین و غیره) ترکیب میشود.

رمزگذاری WEPدر خطر است و نمی توان از آن استفاده کرد (حتی در مورد کلیدهای پویا).

اصطلاحات رایج WPAو WPA2در واقع الگوریتم رمزگذاری (TKIP یا AES) را تعیین کنید. با توجه به این واقعیت که آداپتورهای سرویس گیرنده مدتی است از WPA2 (AES) پشتیبانی می کنند، استفاده از رمزگذاری TKIP فایده ای ندارد.

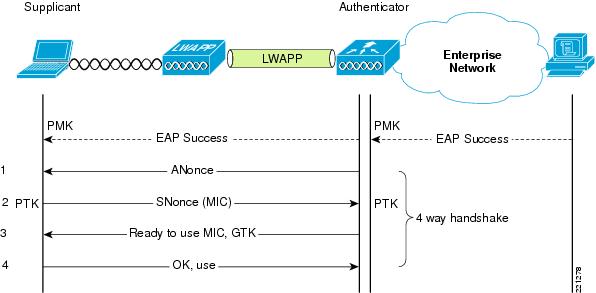

تفاوت بین WPA2 شخصیو WPA2 Enterpriseکلیدهای رمزگذاری مورد استفاده در مکانیک الگوریتم AES از آنجا می آیند. برای برنامه های خصوصی (خانه، کوچک) از یک کلید ثابت (رمز عبور، کلمه رمز، PSK (کلید پیش اشتراک گذاری شده)) با حداقل طول 8 کاراکتر استفاده می شود که در تنظیمات نقطه دسترسی تنظیم شده است و برای همه مشتریان یک شبکه بی سیم معین به خطر افتادن چنین کلیدی (آنها لوبیاها را به همسایه ریختند، یک کارمند اخراج شد، یک لپ تاپ به سرقت رفت) نیاز به تغییر فوری رمز عبور برای همه کاربران باقی مانده دارد، که تنها در صورت وجود تعداد کمی از آنها واقع بینانه است. برای برنامه های شرکتی، همانطور که از نام آن پیداست، از یک کلید پویا استفاده می شود که برای هر کلاینت در حال اجرا به صورت جداگانه است. این کلید می تواند به طور دوره ای در حین کار بدون قطع اتصال به روز شود و یک مؤلفه اضافی مسئول تولید آن است - سرور مجوز و تقریباً همیشه این سرور RADIUS است.

تمام پارامترهای ایمنی ممکن در این صفحه خلاصه شده است:

| ویژگی | استاتیک WEP | WEP پویا | WPA | WPA 2 (شرکتی) |

| شناسایی | کاربر، کامپیوتر، کارت WLAN | کاربر، کامپیوتر |

کاربر، کامپیوتر |

کاربر، کامپیوتر |

| مجوز |

کلید مشترک |

EAP |

EAP یا کلید مشترک |

EAP یا کلید مشترک |

تمامیت |

ارزش بررسی یکپارچگی 32 بیتی (ICV) |

ICV 32 بیتی |

کد یکپارچگی پیام 64 بیتی (MIC) |

CRT/CBC-MAC (کد احراز هویت زنجیرهای رمز بلوک رمزی حالت شمارنده - CCM) بخشی از AES |

رمزگذاری |

کلید استاتیک |

کلید جلسه |

کلید هر بسته از طریق TKIP |

CCMP (AES) |

توزیع کلید |

یکبار مصرف، دستی |

بخش اصلی کلید (PMK) جفتی |

برگرفته از PMK |

برگرفته از PMK |

بردار مقداردهی اولیه |

متن 24 بیتی |

متن 24 بیتی |

وکتور پیشرفته 65 بیتی |

شماره بسته 48 بیتی (PN) |

الگوریتم |

RC4 |

RC4 |

RC4 |

AES |

طول کلید، بیت |

64/128 |

64/128 |

128 |

تا 256 |

زیرساخت های مورد نیاز |

خیر |

شعاع |

شعاع |

شعاع |

در حالی که WPA2 Personal (WPA2 PSK) واضح است، یک راه حل سازمانی نیاز به بررسی بیشتر دارد.

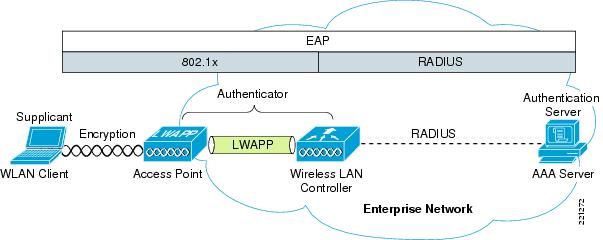

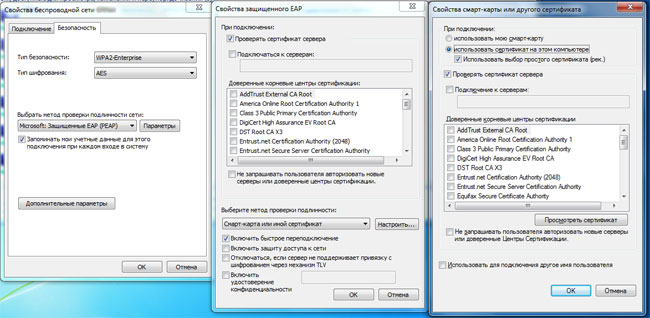

WPA2 Enterprise

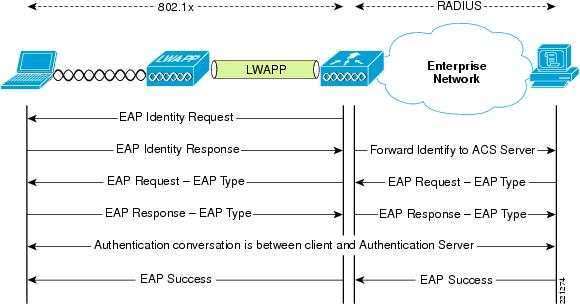

در اینجا ما با مجموعه ای اضافی از پروتکل های مختلف سر و کار داریم. در سمت کلاینت، یک جزء نرم افزاری خاص، درخواست کننده (معمولاً بخشی از سیستم عامل) با بخش مجوز، سرور AAA تعامل دارد. این مثال عملکرد یک شبکه رادیویی یکپارچه ساخته شده بر روی نقاط دسترسی سبک وزن و یک کنترلر را نشان می دهد. در مورد استفاده از نقاط دسترسی با "مغز"، تمام نقش یک واسطه بین مشتری و سرور را می توان توسط خود نقطه بر عهده گرفت. در این حالت، داده های درخواست کننده مشتری از طریق رادیویی که در پروتکل 802.1x (EAPOL) تشکیل شده است، منتقل می شود و در سمت کنترلر در بسته های RADIUS پیچیده می شود.

استفاده از مکانیسم مجوز EAP در شبکه شما منجر به این واقعیت می شود که پس از تأیید اعتبار مشتری موفقیت آمیز (تقریباً مطمئناً باز) توسط نقطه دسترسی (همراه با کنترل کننده، در صورت وجود)، دومی از مشتری می خواهد مجوز (تأیید صلاحیت خود) را صادر کند. با زیرساخت سرور RADIUS:

استفاده WPA2 Enterpriseبه یک سرور RADIUS در شبکه شما نیاز دارد. در حال حاضر کارآمدترین محصولات عبارتند از:

- سرور خط مشی شبکه مایکروسافت (NPS)، IAS سابق- از طریق MMC پیکربندی شده است، رایگان است، اما باید ویندوز بخرید

- سرور کنترل دسترسی ایمن سیسکو (ACS) 4.2، 5.3- پیکربندی از طریق یک رابط وب، از نظر عملکرد پیچیده، به شما امکان می دهد سیستم های توزیع شده و مقاوم به خطا، گران قیمت ایجاد کنید.

- رادیوس آزاد- رایگان، با استفاده از تنظیمات متنی پیکربندی شده، مدیریت و نظارت راحت نیست

در این حالت، کنترل کننده به دقت بر تبادل مداوم اطلاعات نظارت می کند و منتظر مجوز موفقیت آمیز یا امتناع از آن است. در صورت موفقیت آمیز بودن، سرور RADIUS می تواند پارامترهای اضافی را به نقطه دسترسی منتقل کند (به عنوان مثال، کدام VLAN مشترک را در آن قرار دهد، کدام آدرس IP را اختصاص دهد، نمایه QoS و غیره). در پایان تبادل، سرور RADIUS به کلاینت و نقطه دسترسی اجازه می دهد تا کلیدهای رمزگذاری (تفردی، فقط برای این جلسه معتبر) را تولید و مبادله کنند.

EAP

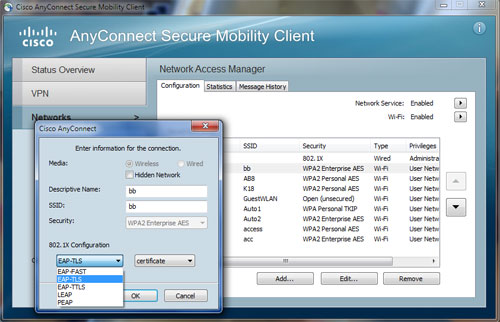

پروتکل EAP خود مبتنی بر کانتینر است، به این معنی که مکانیسم مجوز واقعی به پروتکلهای داخلی واگذار میشود. در حال حاضر، موارد زیر توزیع قابل توجهی دریافت کرده اند:- EAP-FAST(احراز هویت انعطاف پذیر از طریق تونل زنی امن) - توسعه یافته توسط Cisco. اجازه می دهد تا با استفاده از یک ورود و رمز عبور که در داخل تونل TLS بین درخواست کننده و سرور RADIUS منتقل می شود مجوز دریافت کنید.

- EAP-TLS(امنیت لایه حمل و نقل). از یک زیرساخت کلید عمومی (PKI) برای مجوز دادن به سرویس گیرنده و سرور (سرور موضوع و RADIUS) از طریق گواهی های صادر شده توسط یک مرجع صدور گواهینامه مورد اعتماد (CA) استفاده می کند. نیاز به صدور و نصب گواهی مشتری بر روی هر دستگاه بی سیم دارد، بنابراین فقط برای یک محیط سازمانی مدیریت شده مناسب است. سرور گواهی ویندوز دارای امکاناتی است که به کلاینت اجازه می دهد در صورتی که مشتری عضو یک دامنه باشد گواهینامه خود را تولید کند. مسدود کردن یک مشتری به راحتی می تواند با لغو گواهی آن (یا از طریق حساب ها) انجام شود.

- EAP-TTLS(Tunneled Transport Layer Security) مشابه EAP-TLS است، اما هنگام ایجاد تونل نیازی به گواهی مشتری ندارد. در چنین تونلی، مشابه اتصال SSL مرورگر، مجوز اضافی (با استفاده از رمز عبور یا چیز دیگری) انجام می شود.

- PEAP-MSCHAPv2(EAP محافظت شده) - مشابه EAP-TTLS از نظر ایجاد اولیه یک تونل TLS رمزگذاری شده بین مشتری و سرور، که نیاز به گواهی سرور دارد. متعاقباً، چنین تونلی با استفاده از پروتکل معروف MSCHAPv2 مجاز است.

- PEAP-GTC(کارت توکن عمومی) - شبیه به قبلی، اما به کارت های رمز عبور یک بار مصرف (و زیرساخت مربوطه) نیاز دارد.

همه این روش ها (به جز EAP-FAST) به گواهی سرور (در سرور RADIUS) نیاز دارند که توسط یک مرجع صدور گواهینامه (CA) صادر شده باشد. در این مورد، خود گواهی CA باید در دستگاه مشتری در گروه مورد اعتماد وجود داشته باشد (که به راحتی با استفاده از Group Policy در ویندوز پیاده سازی می شود). علاوه بر این، EAP-TLS به گواهی مشتری فردی نیاز دارد. اصالت کلاینت هم با امضای دیجیتال و هم (به صورت اختیاری) با مقایسه گواهی ارائه شده توسط مشتری به سرور RADIUS با آنچه که سرور از زیرساخت PKI (اکتیو دایرکتوری) بازیابی کرده است، تأیید می شود.

پشتیبانی از هر یک از روش های EAP باید توسط یک درخواست کننده سمت مشتری ارائه شود. ویندوز XP/Vista/7، iOS، Android داخلی استاندارد حداقل EAP-TLS و EAP-MSCHAPv2 را ارائه میکند که این روشها را محبوب میکند. آداپتورهای کلاینت اینتل برای ویندوز همراه با ابزار ProSet هستند که لیست موجود را گسترش می دهد. Cisco AnyConnect Client نیز همین کار را انجام می دهد.

چقدر قابل اعتماد است؟

به هر حال، برای یک مهاجم برای هک کردن شبکه شما چه چیزی لازم است؟برای احراز هویت باز، بدون رمزگذاری - هیچ چیز. به شبکه وصل شد و بس. از آنجایی که رسانه رادیویی باز است، سیگنال در جهات مختلف حرکت می کند، مسدود کردن آن آسان نیست. اگر آداپتورهای کلاینت مناسبی دارید که به شما امکان می دهد به هوا گوش دهید، ترافیک شبکه به همان شکلی قابل مشاهده است که گویی مهاجم به سیم، به هاب، و به پورت SPAN سوئیچ متصل شده است.

رمزگذاری مبتنی بر WEP فقط به زمان IV و یکی از بسیاری از ابزارهای اسکن آزادانه در دسترس نیاز دارد.

برای رمزگذاری بر اساس TKIP یا AES، رمزگشایی مستقیم در تئوری امکان پذیر است، اما در عمل هیچ موردی از هک وجود نداشته است.

البته می توانید سعی کنید کلید PSK یا رمز عبور یکی از روش های EAP را حدس بزنید. حملات متداول علیه این روش ها مشخص نیست. می توانید سعی کنید از روش های مهندسی اجتماعی استفاده کنید، یا