حفاظت از استانداردهای بین المللی اطلاعات و امنیت اطلاعات بین المللی و امنیت. GOST R - استانداردهای ملی فدراسیون روسیه در زمینه حفاظت از اطلاعات کاربردی عملی استاندارد امنیت اطلاعات بین المللی

متخصصان در زمینه امنیت اطلاعات امروز تقریبا غیرممکن است بدون اطلاع از استانداردهای مربوطه و مشخصات. دلایل متعددی وجود دارد. رسمی این است که نیاز به پیروی از برخی از استانداردهای مانند استانداردهای رمزنگاری یا "اسناد فرمان" توسط قانون به وجود آمده است. با این حال، دلایل اصلی قانع کننده ترین.

اول، استانداردها و مشخصات یکی از اشکال انباشت دانش است، در درجه اول در مورد رویه و نرم افزار و سطح فنی امنیت اطلاعات. آنها ضبط شده، راه حل های با کیفیت بالا و روش های توسعه یافته توسط متخصصان واجد شرایط را ثبت کردند.

ثانیا، کسانی که و دیگران ابزار اصلی برای اطمینان از سازگاری متقابل سیستم های سخت افزاری و نرم افزاری و اجزای آنها هستند.

سوم اینکه قبل از استانداردهای امنیت اطلاعات، سه دیدگاه مختلف را آشتی دهید، "تولید کننده تجهیزات حفاظتی"، "مصرف کننده" و متخصصان "صدور گواهینامه های مختلف"، و همچنین ایجاد یک مکانیزم موثر برای تعامل تمام احزاب، سازگار است.

مصرف کنندگان علاقه مند به روش ها هستند که به شما اجازه می دهد یک محصول را انتخاب کنید که درخواستهای آنها را برآورده می کند و مشکلات خود را حل می کند، ممکن است از جمله VPS تحت کنترل سیستم عامل سرور WSNDOWS باشد که به مقیاس ارزیابی ایمنی نیاز دارند. و همچنین مصرف کننده نیاز به یک ابزار دارد که او قادر خواهد بود قبل از تولید کننده الزامات خود را تشکیل دهد. متأسفانه، بسیاری از مصرف کنندگان اغلب نمی فهمند که نیازهای امنیتی لزوما نه تنها به راحتی کار نمی کنند، بلکه اغلب محدودیت های سازگاری خاص را تحمیل می کنند و به عنوان یک قاعده مجبور به رها کردن گسترده، راحت استفاده می کنند، اما به راحتی استفاده می کنند.

متخصصان صدور گواهینامه استانداردها را به عنوان یک ابزار قرار می دهند که به آنها امکان می دهد سطح امنیت را ارزیابی کنند و به مصرف کنندگان فرصت دهند تا بتوانند خود را انتخاب کنند.

یکی از اولین اسناد شناخته شده، به اصطلاح "کتاب نارنجی" بود که در 90s به عنوان "معیارهای امنیت سیستم های کامپیوتری" وزارت دفاع ایالات متحده توسعه یافت. این 4 سطح امنیت، A، B، C، D را تعریف می کند، جایی که و بالاترین سطح امنیت که در آن، بر اساس آن، شرایط سخت ترین ارائه شده است.

اگر چه "کتاب نارنجی" و یکی از اولین اسناد شناخته شده بود، اما واضح است که هر ایالت که می خواهد اطمینان حاصل کند امنیت اطلاعات خود، مستندات خود را توسعه داده است - "استانداردهای ملی"، در زمینه امنیت اطلاعات، مستندات خود را توسعه داده است. اینها عبارتند از "معیارهای ایمنی فناوری اطلاعات اروپا"، "معیارهای کانادایی سیستم های کامپیوتری"، و همچنین "قوانین مدیریت امنیت اطلاعاتی بریتانیا" بر اساس آن، به هر حال، استانداردهای بین المللی ISO / IEC 17799: 2000 (BS 7799- 1: 2000). در حال حاضر، آخرین نسخه استاندارد ISO / IEC 27001: 2013، و همچنین "رهنمودهای کمیسیون فنی دولتی اتحاد جماهیر شوروی" (و بعدا روسیه).

لازم به ذکر است که آمریکایی ها از فعالیت های پسزمینه اتحاد جماهیر شوروی قدردانی می کنند. در نشریات آمریکایی، آنها نوشتند که بدن شوروی برای حفاظت از اطلاعات و مبارزه با اکتشاف فنی با به طور کامل مطالعه همه چیزهایی است که در غرب اتحاد جماهیر شوروی شناخته شده است، و "مقدار زیادی مواد را به منظور تحریف" توسعه می دهد تصویر واقعی. " کمیسیون، همانطور که گزارش شد، تمام نمایشگاه های نظامی و تمرینات را کنترل می کند، که در آن خارجی ها حضور دارند، ساخت پایگاه های موشک و سربازخانه ها، در حالی که در برخی از حوزه های دستاورد ها عمدا پنهان می شوند، به طور قابل توجهی اغراق آمیز هستند. فعالیت های کمیسیون فنی دولتی در این جهت واقعا خیلی زود اولین میوه ها را به ارمغان آورد. همانطور که روزنامه آمریکایی نیویورک تایمز نوشت، در سال 1977، در نتیجه اقدامات انجام شده در کارخانه های کشتیرانی و کشتی سازی های اتحاد جماهیر شوروی، آمریکایی ها با کنترل ساخت زیردریایی های شوروی مشکل داشتند.

نتایج کار Gostekumissions اتحاد جماهیر شوروی در دوره شوروی، نه تنها افزایش امنیت اطلاعات در شرکت های مجتمع صنعتی نظامی، آزمایش انواع جدیدی از سلاح های دفن زباله، نه تنها افزایش امنیت اطلاعات بود. کار جدی انجام شد تا اطمینان حاصل شود که ایمنی اطلاعات پردازش شده در ACS و AUM، به ویژه سیستم های مدیریت کامپیوتری محافظت شده و ابزار پردازش اسناد محرمانه ای که نشت اطلاعات مخفی را حذف می کنند، معرفی شد، کانال های ارتباطی در سطح نهادهای دولتی و بالاترین فرمان ارتش شوروی و خیلی بیشتر معرفی شد.

همچنین نمی توان اشاره کرد که نقش پیشنهادی که قبلا نشان داده شده در قانون فدرال "در مقررات فنی" دسامبر 27، 2002 N 184-FE ثبت شده است

لازم به ذکر است که اصول استاندارد سازی اعلام شده در قانون، ماده 7، "محتوا و استفاده از مقررات فنی" عبارتند از اصل استفاده از یک استاندارد بین المللی به عنوان پایه ای برای توسعه یک استاندارد ملی، به جز اینکه چنین برنامه ای شناخته شده است به دلیل عدم تطابق الزامات استانداردهای بین المللی استانداردهای بین المللی از ویژگی های آب و هوایی و جغرافیایی، ویژگی های فنی یا تکنولوژیکی یا به دلایل دیگر غیرممکن است، یا اگر فدراسیون روسیه با تصویب یک استاندارد بین المللی یا موقعیت جداگانه آن مخالفت کند.

ماده 7 پاراگراف 8:

استانداردهای بین المللی باید به طور کامل یا بخشی به عنوان پایه ای برای توسعه پروژه های تنظیم مقررات فنی مورد استفاده قرار گیرد، مگر اینکه استانداردهای بین المللی یا بخش های آنها ناکارآمد باشند یا برای دستیابی به اهداف تعیین شده توسط ماده 6 این قانون فدرال، از جمله به دلیل آب و هوا و جغرافیایی مناسب نباشد امکانات فدراسیون روسیه، فنی و (یا) ویژگی های تکنولوژیکی. (همانطور که توسط قانون فدرال 8.07.2009 N 189-FZ اصلاح شده است)

استانداردهای ملی فدراسیون روسیه می تواند به طور کامل یا تا حدی به عنوان پایه ای برای توسعه پروژه های تنظیم مقررات فنی استفاده شود.

از آنجا که از نقطه نظر عملی، تعداد استانداردها و مشخصات، از جمله امنیت اطلاعات بین المللی، ملی و صنعت بی نهایت، ما تنها برخی از آنها را ارائه می دهیم، یک لیست کامل از استانداردهای ملی در وب سایت FSTEC از روسیه در بخش مربوطه ارائه شده است "استانداردهای ملی".

| تعیین | نام در روسیه |

|---|---|

| GOST R 50739-95 | تجهیزات کامپیوتر. حفاظت در برابر دسترسی غیر مجاز به اطلاعات. الزامات فنی عمومی |

| GOST R 50922-2006 | حفاظت از اطلاعات اصطلاحات اساسی و تعاریف |

| GOST R 51188-98 | حفاظت از اطلاعات تست های نرم افزاری برای ویروس های کامپیوتری. راهنمای مدل |

| GOST R 51583-2014 | حفاظت از اطلاعات روش ایجاد سیستم های خودکار در یک نسخه امن. مقررات عمومی |

| GOST R 53110-2008. | سیستم امنیت اطلاعات شبکه ارتباطات عمومی. مقررات عمومی |

| GOST R 53111-2008. | پایداری شبکه ارتباطات عمومی. الزامات و روش های آزمون |

| GOST R 53113.1-2008 | فناوری اطلاعات. حفاظت از فن آوری های اطلاعاتی و سیستم های خودکار از تهدیدات امنیت اطلاعاتی که با استفاده از کانال های پنهان اجرا می شود. قسمت 1. عمومی |

| GOST R 53113.2-2009 | فناوری اطلاعات. حفاظت از فن آوری های اطلاعاتی و سیستم های خودکار از تهدیدات امنیت اطلاعاتی که با استفاده از کانال های پنهان اجرا می شود. بخش 2. توصیه های سازمان حفاظت از اطلاعات، فن آوری اطلاعات و سیستم های خودکار از حملات با استفاده از کانال های پنهان |

| GOST R 54581-2011 / I SO / IEC TR 15443-1: 2005 | فناوری اطلاعات. روش ها و ابزارهای امنیتی. مبانی اعتماد به نفس در امنیت فناوری اطلاعات. قسمت 1. مرور و مبانی |

| GOST R 54582-2011 / ISO / IEC TR 15443-2: 2005 | فناوری اطلاعات. روش ها و ابزارهای امنیتی. مبانی اعتماد به نفس در ایمنی فناوری اطلاعات. قسمت 2. روش اعتماد به نفس |

| GOST R 54583-2011 / ISO / IEC TR 15443-3: 2007 | فناوری اطلاعات. روش ها و ابزارهای امنیتی. مبانی اعتماد به نفس در ایمنی فناوری اطلاعات. قسمت 3. تجزیه و تحلیل روش های اعتماد |

| GOST R ISO 7498-1-99 | فناوری اطلاعات. رابطه سیستم های باز. مدل مرجع پایه قسمت 1. مدل پایه |

| GOST R ISO 7498-2-99 | فناوری اطلاعات. رابطه سیستم های باز. مدل مرجع پایه قسمت 2. معماری حفاظت از اطلاعات |

| GOST R ISO / IEC سپس 13335-5-2006 | فناوری اطلاعات. روش ها و ابزارهای امنیتی. قسمت 5. راهنمای مدیریت امنیت شبکه |

| GOST R ISO / IEC 15408-1-2012 | فناوری اطلاعات. روش ها و ابزارهای امنیتی. معیارهای ارزیابی ایمنی فناوری اطلاعات. قسمت 1. مقدمه و مدل عمومی |

به عنوان مثال، GOST R 53113.2-2009 "فناوری اطلاعات (IT) را در نظر بگیرید. حفاظت از فن آوری اطلاعات و سیستم های خودکار از تهدیدات امنیت اطلاعاتی که با استفاده از کانال های پنهان اجرا می شود. "

این استاندارد نه تنها طرح کلی عملکرد کانال های پنهان در سیستم خودکار، قوانین تشکیل مدل تهدید را ارائه می دهد، بلکه توصیه های مختلفی برای حفاظت از اطلاعات و روش های مورد استفاده در ساخت یک سیستم که در نظر گرفته شده است حضور چنین کانال های پنهان.

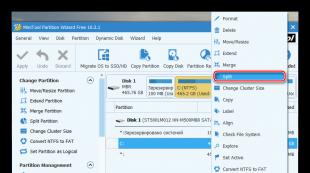

در زیر در شکل 1، یک طرح کلی از عملکرد کانال های پنهان در یک سیستم خودکار ارائه شده است.

شکل 1 - طرح کلی مکانیسم عملکرد کانال های پنهان در یک سیستم خودکار

1 - Vaulter Security (Introder)، هدف آن دسترسی غیر مجاز به اطلاعات دسترسی محدود یا تاثیر غیر مجاز بر روی سیستم خودکار است؛

2 - اطلاعات دسترسی محدود یا یک تابع بحرانی؛

3 - یک موضوع با دسترسی مجاز به 2 و 5؛

3 "- یک عامل اختلال امنیتی، واقع در یک مدار بسته با 2 و تعامل از 2 به نمایندگی از موضوع 3؛

4 - بازرس (نرم افزار، نرم افزار و سخت افزار، سخت افزار یا چهره)، کنترل (ITS) تعامل اطلاعات 3، عبور از یک مدار بسته، جداسازی جسم اطلاعاتی از محیط خارجی؛

5 - نهاد واقع در خارج از حلقه بسته که 3 کار تعامل اطلاعات مجاز را انجام می دهد

تهدیدات ایمنی که می تواند با استفاده از کانال های پنهان اجرا شود عبارتند از:

1. پیاده سازی برنامه های مخرب و داده ها؛

2. یک مهاجم را به دستور فرماندهی اعطا کنید؛

3. نشت کلیدهای رمزنگاری یا رمزهای عبور؛

4. نشت اشیاء اطلاعات فردی.

حفاظت از اطلاعات، فن آوری اطلاعات و سیستم های خودکار از حملات اجرا شده با استفاده از کانال های پنهان یک فرآیند چرخه ای است که شامل مراحل زیر است که بر روی هر یک از تکرارهای فرایند تکرار می شود:

1. تجزیه و تحلیل خطرات مربوط به دارایی های سازمان، که شامل شناسایی دارایی های ارزشمند و ارزیابی پیامدهای احتمالی اجرای حملات با استفاده از کانال های پنهان است.

2. تشخیص کانال های پنهان و ارزیابی خطر خود را به دارایی های سازمان

3. پیاده سازی اقدامات حفاظتی برای مبارزه با کانال های مخفی

4. سازماندهی کنترل مخالفت کانال های پنهان.

Cyclicality روند حفاظت در برابر تهدیدات امنیت اطلاعاتی که با استفاده از کانال های پنهان اجرا می شود، با ظهور راه های جدید برای ساخت کانال های پنهان ناشناخته در زمان تکرارهای قبلی تعیین می شود.

بر اساس ارزیابی خطر کانال های پنهان، با توجه به نتایج تجزیه و تحلیل خطرات، در مورد امکان سنجی یا عدم تایید مخالفت با چنین کانال ها نتیجه گیری می شود.

با توجه به نتایج تشخیص کانال های پنهان، یک طرح عملی برای مقابله با تهدیدات اجرا شده با استفاده از آنها تشکیل شده است. این فعالیت ها ممکن است شامل پیاده سازی یکی از روش های شناخته شده (یا بهبود یافته موجود) برای مقابله با تهدیدات امنیت اطلاعات اجرا شده با استفاده از کانال های پنهان باشد.

توصیه می شود که به عنوان اقدامات دفاعی استفاده کنید:

1. کاهش پهنای باند کانال انتقال اطلاعات؛

2. راه حل های معماری برای ساخت سیستم های خودکار؛

3. نظارت بر اثربخشی حفاظت از سیستم های خودکار.

انتخاب روش ها برای مقابله با تهدیدات امنیت اطلاعات توسط سرور VDS که توسط شما اجاره شده است، با استفاده از کانال های پنهان اجرا شده و شکل گیری یک طرح برای اجرای آنها توسط کارشناسان تعیین می شود، بر اساس ویژگی های فردی سیستم خودکار محافظت شده.

همانطور که می بینید، حتی یک لیست کوتاه از استانداردها، به مراتب کوتاه، به جز مقررات و توصیه ها، اما لازم است که حداقل دانش اساسی در این منطقه داشته باشید تا نه تنها برای هدایت استانداردهای لازم در عمل، امکان پذیر باشد .

ISO / IEC 27001 - استاندارد امنیت اطلاعات بین المللی، به طور مشترک توسط سازمان بین المللی استاندارد سازی و کمیسیون بین المللی الکتروتکنیک توسعه یافته است. این استاندارد شامل نیازهای امنیتی اطلاعاتی برای ایجاد، توسعه و حفظ سیستم مدیریت امنیت اطلاعات (ISMS) است.

انتصاب استاندارد استاندارد ISO / IEC 27001 (ISO 27001) شامل توصیف بهترین شیوه های جهان در زمینه امنیت اطلاعات است. ISO 27001 شرایط سیستم مدیریت امنیت اطلاعات را برای نشان دادن توانایی سازمان برای محافظت از منابع اطلاعاتی خود، ایجاد می کند. این استاندارد به عنوان یک مدل برای توسعه، پیاده سازی، عملکرد، نظارت، تجزیه و تحلیل، پشتیبانی و بهبود سیستم مدیریت امنیت اطلاعات (ISMS) تهیه شده است.

هدف از smib - انتخاب اقدامات مناسب مدیریت امنیت در نظر گرفته شده برای محافظت از دارایی های اطلاعاتی و تضمین ذینفعان مربوطه.

مفاهیم اساسی. امنیت اطلاعات - حفظ محرمانه بودن، یکپارچگی و در دسترس بودن اطلاعات؛ علاوه بر این، خواص دیگر ممکن است شامل، مانند اصالت، عدم امکان امتناع از نوشتن، دقت باشد.

حریم خصوصی - اطمینان از دسترسی به اطلاعات فقط برای کسانی که دارای اختیار مناسب (کاربران مجاز) هستند.

یکپارچگی - اطمینان از صحت و کامل بودن اطلاعات، و همچنین روش های پردازش آن.

در دسترس بودن - اطمینان از دسترسی به اطلاعات به کاربران مجاز در صورت لزوم (بر اساس تقاضا).

استاندارد ISO 27001 ارائه می دهد:

· تعیین اهداف و ایده جهت و اصول امنیت اطلاعات؛

· تعیین رویکردهای ارزیابی و مدیریت ریسک در سازمان؛

· مدیریت امنیت اطلاعات مطابق با قوانین قابل اجرا و الزامات قانونی؛

· استفاده از یک رویکرد واحد هنگام ایجاد، پیاده سازی، عملیات، نظارت، تجزیه و تحلیل، پشتیبانی و بهبود سیستم مدیریت به طوری که اهداف در زمینه امنیت اطلاعات به دست آمده؛

· تعریف فرایندهای سیستم مدیریت امنیت اطلاعات؛

· تعیین وضعیت اقدامات امنیتی اطلاعات؛

· استفاده از ممیزی داخلی و خارجی برای تعیین میزان انطباق سیستم مدیریت امنیت اطلاعات استاندارد؛

· ارائه اطلاعات کافی به شرکا و دیگر احزاب علاقه مند در مورد سیاست های امنیتی اطلاعات.

اصول مقررات قانونی روابط در زمینه اطلاعات، فن آوری های اطلاعاتی و حفاظت از اطلاعات مربوط به نگهداری FZ فدراسیون روسیه از 27 ژوئیه 2006 No. 149-FZ "اطلاعات، فناوری اطلاعات و حفاظت از اطلاعات".

مقررات قانونی روابط ناشی از اطلاعات، فناوری اطلاعات و حفاظت از اطلاعات بر اساس اصول زیر است:

1) آزادی جستجو، دریافت، دریافت، انتقال، تولید و انتشار اطلاعات توسط هر گونه مشروع؛

2) ایجاد محدودیت دسترسی به اطلاعات تنها توسط قوانین فدرال؛

3) باز بودن اطلاعات در مورد فعالیت های سازمان های دولتی و بدن های خود دولت محلی و دسترسی آزاد به چنین اطلاعاتی، به جز مواردی که توسط قوانین فدرال ایجاد شده است؛

4) برابری زبانهای مردم فدراسیون روسیه هنگام ایجاد سیستم های اطلاعاتی و عملیات آنها؛

5) اطمینان از امنیت فدراسیون روسیه هنگام ایجاد سیستم های اطلاعاتی، عملیات آنها و حفاظت از اطلاعات موجود در آنها؛

6) دقت اطلاعات و به موقع بودن آن؛

7) تخریب حریم خصوصی، عدم پذیرش جمع آوری، ذخیره سازی، استفاده و انتشار اطلاعات در مورد حریم خصوصی فرد بدون رضایت آن؛

8) ناسازگاری ایجاد اقدامات قانونی قانونی هر گونه مزایای استفاده از برخی از فن آوری های اطلاعاتی قبل از دیگران، مگر اینکه تعهدی برای اعمال فناوری های اطلاعاتی خاص برای ایجاد و اجرای سیستم های اطلاعات دولتی توسط قوانین فدرال ایجاد شود.

استراتژی امنیت ملی فدراسیون روسیه تا سال 2020. " ساختار، وظایف، روش ها و روش های پیاده سازی وضعیت عملکرد خود برای اطمینان از امنیت اطلاعات در "دکترین امنیت اطلاعات فدراسیون روسیه".

استراتژی امنیت ملی فدراسیون روسیه تا سال 2020 یک سیستم رسما شناخته شده از اولویت های استراتژیک، اهداف و اقدامات در زمینه سیاست داخلی و خارجی است که دولت امنیت ملی و سطح توسعه پایدار دولت را برای مدت طولانی تعیین می کند چشم انداز-تر

دکترین امنیت اطلاعات فدراسیون روسیه مجموعه ای از دیدگاه های رسمی در مورد اهداف، اهداف، اصول و مسیرهای اصلی تضمین امنیت اطلاعات فدراسیون روسیه است.

اجزای منافع ملی فدراسیون روسیه در حوزه اطلاعاتی در دکترین:

1) انطباق اجباری با حقوق قانون اساسی و آزادی های یک فرد در به دست آوردن اطلاعات و استفاده از آن.

2) پشتیبانی اطلاعات سیاست دولتی فدراسیون روسیه (به شهروندان فدراسیون روسیه و جامعه بین المللی درباره سیاست دولتی فدراسیون روسیه، مقام رسمی در مورد رویدادهای قابل توجه در روسیه و جهان) با دسترسی شهروندان برای باز کردن منابع دولتی.

3) توسعه آن مدرن صنعت داخلی (اطلاعات، ارتباطات مخابراتی و ارتباطات). ارائه آن بازار داخلی در روسیه و دسترسی به بازارهای جهانی.

4) حفاظت از منابع اطلاعاتی از دسترسی غیر مجاز، اطمینان از ایمنی اطلاعات و سیستم های مخابراتی.

انواع تهدیدات امنیت اطلاعات فدراسیون روسیه در دکترین:

1. تهدیدات با هدف حقوق قانون اساسی و آزادی های یک فرد در زمینه فعالیت های اطلاعاتی.

2. تهدید به حمایت اطلاعات سیاست دولتی فدراسیون روسیه.

3. تهدید به توسعه مدرن صنعت داخلی، و همچنین ورود به بازار داخلی و جهانی.

4. تهدید به ایمنی اطلاعات و سیستم های مخابراتی و سیستم های مخابراتی.

روش های تضمین امنیت اطلاعات فدراسیون روسیه در دکترین:

روش های قانونی

توسعه اقدامات قانونی قانونی مقررات نگرش در زمینه آن

روش های سازمانی و فنی

ایجاد سیستم امنیتی اطلاعات فدراسیون روسیه و بهبود آن

جذب افراد به مسئولیت مرتکب جنایات در این زمینه

ایجاد سیستم ها و ابزار برای جلوگیری از دسترسی غیر مجاز به اطلاعات پردازش شده

روش های اقتصادی

توسعه برنامه های امنیتی اطلاعات و تامین مالی آنها

تامین مالی آثار مربوط به ارائه امنیت اطلاعات فدراسیون روسیه

این بخش اطلاعات عمومی و متون استانداردهای ملی فدراسیون روسیه را در زمینه حفاظت از اطلاعات GOST R. فراهم می کند.

لیست فعلی مهمان های مدرن در سال های اخیر توسعه یافته و برنامه ریزی شده برای توسعه. سیستم صدور گواهینامه برای حفاظت از اطلاعات برای نیازهای امنیتی اطلاعات شماره Ross Ru.0001.01B00 (FSTEC روسیه). استاندارد دولتی فدراسیون روسیه. حفاظت از اطلاعات روش ایجاد سیستم های خودکار در یک نسخه امن. عمومی. مسکو استاندارد دولتی فدراسیون روسیه. تجهیزات کامپیوتر. حفاظت در برابر دسترسی غیر مجاز به اطلاعات. الزامات فنی عمومی. تاریخ معرفی 1996-01-01 استاندارد ملی فدراسیون روسیه. حفاظت از اطلاعات اصطلاحات اساسی و تعاریف. حفاظت از اطلاعات اصطلاحات اساسی و تعاریف. تاریخ معرفی 2008-02-01 استاندارد دولتی فدراسیون روسیه. حفاظت از اطلاعات سیستم استاندارد مقررات اساسی (ایمنی اطلاعات. سیستم استانداردها. اصول اساسی) استاندارد دولتی فدراسیون روسیه. حفاظت از اطلاعات تست های نرم افزاری برای ویروس های کامپیوتری. راهنمای مدل (امنیت اطلاعات. تست نرم افزار برای وجود ویروس های کامپیوتری. کتابچه راهنمای نمونه). فناوری اطلاعات. حفاظت از فن آوری های اطلاعاتی و سیستم های خودکار از تهدیدات امنیت اطلاعاتی که با استفاده از کانال های پنهان اجرا می شود. قسمت 1. عمومی فناوری اطلاعات. حفاظت از فن آوری های اطلاعاتی و سیستم های خودکار از تهدیدات امنیت اطلاعاتی که با استفاده از کانال های پنهان اجرا می شود. بخش 2. توصیه های سازمان حفاظت از اطلاعات، فن آوری اطلاعات و سیستم های خودکار از حملات با استفاده از کانال های پنهان فناوری اطلاعات. روش ها و ابزارهای امنیتی. حفاظت از ایمنی و راهنمای توسعه کار شناسایی خودکار شناسایی بیومتریک. تست های عملیاتی و پروتکل های آزمایش در بیومتریک. قسمت 3. ویژگی های تست برای روش های مختلف بیومتریک فناوری اطلاعات. روش ها و ابزارهای امنیتی. روش ارزیابی ایمنی فناوری اطلاعات GOST R ISO / IEC 15408-1-2008 فناوری اطلاعات. روش ها و ابزارهای امنیتی. معیارهای ارزیابی ایمنی فناوری اطلاعات. قسمت 1. مقدمه و مدل کلی (فناوری اطلاعات. تکنیک های امنیتی. معیارهای ارزیابی امنیت فناوری اطلاعات. قسمت 1. مقدمه و مدل عمومی) GOST R ISO / IEC 15408-2-2008 - فناوری اطلاعات. روش ها و ابزارهای امنیتی. معیارهای ارزیابی ایمنی فناوری اطلاعات. قسمت 2. الزامات عملکرد امنیتی (فناوری اطلاعات. تکنیک های امنیتی. معیارهای ارزیابی امنیت فناوری اطلاعات. قسمت دوم الزامات عملکرد امنیتی) GOST R ISO / IEC 15408-3-2008 فناوری اطلاعات. روش ها و ابزارهای امنیتی. معیارهای ارزیابی ایمنی فناوری اطلاعات. قسمت 3. الزامات اعتماد امنیتی (فناوری اطلاعات. تکنیک های امنیتی. معیارهای ارزیابی امنیت فناوری اطلاعات. قسمت 3. الزامات تضمین امنیتی) GOST R 53109-2008 سیستم امنیتی اطلاعات ارتباطات شبکه های ارتباطی عمومی. گذرنامه امنیت اطلاعات برای امنیت اطلاعات. امنیت اطلاعات سیستم ارتباطات عمومی شبکه ارائه شده است. گذرنامه ارتباطات سازمان امنیت اطلاعات. تاریخ معرفی به عمل 30.09.2009. GOST R 53114-2008 حفاظت از اطلاعات. تضمین امنیت اطلاعات در سازمان. اصطلاحات اساسی و تعاریف. حفاظت از اطلاعات ارائه امنیت اطلاعات در سازمان ها. اصطلاحات اساسی و تعاریف. تاریخ معرفی به عمل 30.09.2009. GOST R 53112-2008 حفاظت از اطلاعات. مجتمع های اندازه گیری پارامترهای تابش الکترومغناطیسی و فشار دادن. نیازهای فنی و روش های آزمون. حفاظت از اطلاعات امکانات برای اندازه گیری تابش الکترومغناطیسی جانبی و پارامترهای وانت. نیازهای فنی و روش های آزمون. تاریخ معرفی به عمل 30.09.2009. GOST R 53115-2008 حفاظت از اطلاعات. تست فنی فنی برای پردازش اطلاعات برای انطباق با الزامات امنیت از دسترسی غیر مجاز. روش ها و روش ها. حفاظت از اطلاعات تست سازگاری از امکانات پردازش اطلاعات فنی به نیازهای حفاظت از دسترسی غیر مجاز. روش ها و تکنیک ها. تاریخ معرفی به عمل 30.09.2009. GOST R 53113.2-2009 فناوری اطلاعات. حفاظت از فن آوری های اطلاعاتی و سیستم های خودکار از تهدیدات امنیت اطلاعاتی که با استفاده از کانال های پنهان اجرا می شود. قسمت 2. توصیه های سازمان حفاظت از اطلاعات، فن آوری اطلاعات و سیستم های خودکار از حملات با استفاده از کانال های پنهان. فناوری اطلاعات. حفاظت از فناوری اطلاعات و سیستم های خودکار علیه تهدیدات امنیتی ناشی از استفاده از کانال های مخفی. قسمت 2. توصیه های حفاظت از اطلاعات، فناوری اطلاعات و سیستم های خودکار در برابر حملات کانال های مخفی. تاریخ معرفی به عملیات 01.12.2009. GOST R ISO / IEC سپس 19791-2008 فناوری اطلاعات. روش ها و ابزارهای امنیتی. ارزیابی ایمنی سیستم های خودکار. فناوری اطلاعات. تکنیک های امنیتی ارزیابی امنیت سیستم های عملیاتی. تاریخ معرفی به عمل 30.09.2009. GOST R 53131-2008 حفاظت از اطلاعات. توصیه های خدمات بازسازی پس از شرایط اضطراری توابع و مکانیسم های ایمنی اطلاعات و فن آوری های مخابراتی. عمومی. حفاظت از اطلاعات دستورالعمل های بازیابی خدمات و مکانیسم های امنیتی فناوری اطلاعات و ارتباطات. عمومی. تاریخ معرفی به عمل 30.09.2009. GOST R 54581-2011 فناوری اطلاعات. روش ها و ابزارهای امنیتی. مبانی اعتماد به نفس در امنیت فناوری اطلاعات. قسمت 1. بررسی و مبانی. فناوری اطلاعات. تکنیک های امنیتی چارچوبی برای تضمین امنیت فناوری اطلاعات. قسمت 1. بررسی و چارچوب. تاریخ معرفی به عمل 01.07.2012. GOST R ISO / IEC 27033-1-2011 فناوری اطلاعات. روش ها و ابزارهای امنیتی. امنیت شبکه. قسمت 1. بررسی و مفهوم. فناوری اطلاعات. تکنیک های امنیتی امنیت شبکه. قسمت 1. بررسی و مفاهیم. تاریخ معرفی به عمل 01.01.2012. GOST R ISO / IEC 27006-2008 فناوری اطلاعات. روش ها و ابزارهای امنیتی. مورد نیاز برای مقامات حسابرسی و صدور گواهینامه سیستم های مدیریت امنیت اطلاعات. فناوری اطلاعات. تکنیک های امنیتی مورد نیاز برای بدن ارائه ممیزی و صدور گواهینامه سیستم های مدیریت امنیت اطلاعات. تاریخ معرفی به عمل 30.09.2009. GOST R ISO / IEC 27004-2011 فناوری اطلاعات. روش ها و ابزارهای امنیتی. مدیریت امنیت اطلاعات. اندازه گیری ها فناوری اطلاعات. تکنیک های امنیتی مدیریت امنیت اطلاعات. اندازه گیری. تاریخ معرفی به عمل 01.01.2012. GOST R ISO / IEC 27005-2010 فناوری اطلاعات. روش ها و ابزارهای امنیتی. مدیریت ریسک امنیت اطلاعات. فناوری اطلاعات. تکنیک های امنیتی مدیریت ریسک امنیت اطلاعات. تاریخ معرفی به عمل 01.12.2011. GOST R ISO / IEC 31010-2011 مدیریت ریسک. روش های مدیریت ریسک (مدیریت ریسک. روش های ارزیابی ریسک). تاریخ معرفی: 01.12.2012 GOST R 31000-2010 مدیریت ریسک. اصول و راهنمای (مدیریت ریسک. اصول و دستورالعمل ها). تاریخ معرفی: 08/31/2011 GOST 28147-89 سیستم پردازش اطلاعات. حفاظت از رمزنگاری الگوریتم برای تحول رمزنگاری. تاریخ معرفی: 06/30/1990. GOST R ISO / IEC 27013-2014 "فناوری اطلاعات. روش ها و ابزارهای امنیتی. راهنمای استفاده مشترک از استانداردهای ISO / IEC 27001 و ISO / IEC 20000-1 20000-1 "ISO / IEC 20000-1" وارد می شود GOST R ISO / IEC 27033-3-3-2014 "ایمنی شبکه ها. قسمت 3. اسکریپت های شبکه مرجع. تهدیدات، روش های طراحی و مسائل مدیریت "- در تاریخ 1 نوامبر 2015 به اجرا در می آید GOST R ISO / IEC 27037-2014 "فناوری اطلاعات. روش ها و ابزارهای امنیتی. دستورالعمل های شناسایی، جمع آوری، دریافت و ذخیره مدارک ارائه شده در فرم دیجیتال "- در تاریخ 1 نوامبر 2015 وارد می شود GOST R ISO / IEC 27002-2012 فناوری اطلاعات. روش ها و ابزارهای امنیتی. کد قوانین مدیریت امنیت و امنیت اطلاعات. فناوری اطلاعات. تکنیک های امنیتی کد تمرین برای مدیریت امنیت اطلاعات. تاریخ معرفی در تاریخ 01.01.2014. کد خروجی 35.040. GOST R 56939-2016 حفاظت از اطلاعات. توسعه نرم افزار امن. الزامات مشترک (حفاظت از اطلاعات. توسعه نرم افزار امن. الزامات عمومی). تاریخ معرفی در تاریخ 01.06.2017. GOST R 51583-2014 حفاظت از اطلاعات. روش ایجاد سیستم های خودکار در یک نسخه امن. عمومی. حفاظت از اطلاعات دنباله ای از تشکیل سیستم عملیاتی حفاظت شده. عمومی. 09/01/2014 GOST R 7.0.97-2016 سیستم استانداردها با توجه به اطلاعات، کتابخانه و انتشارات. اسناد سازمانی و اداری. مورد نیاز برای کاغذکاری (سیستم استانداردهای اطلاعات، کتابداری و نشر. مستندات سازمانی و اداری. الزامات ارائه اسناد). تاریخ معرفی در تاریخ 07.07.2017. OX کد 01.140.20. GOST R 57580.1-2017 امنیت عملیات مالی (بانک). حفاظت از اطلاعات سازمان های مالی. ترکیب پایه اقدامات سازمانی و فنی - امنیت عملیات مالی (بانکداری). حفاظت از اطلاعات سازمان های مالی. مجموعه پایه ای از اقدامات سازمانی و فنی. GOST R ISO 22301-2014 سیستم های مدیریت تداوم کسب و کار. الزامات عمومی - سیستم های مدیریت تداوم کسب و کار. الزامات. GOST R ISO 22313-2015 مدیریت تداوم کسب و کار. راهنمای پیاده سازی - سیستم های مدیریت تداوم کسب و کار. راهنمایی برای پیاده سازی. GOST R ISO / IEC 27031-2012 فناوری اطلاعات. روش ها و ابزارهای امنیتی. دستورالعمل برای آمادگی فن آوری های اطلاعات و ارتباطات برای تضمین تداوم کسب و کار - فناوری اطلاعات. تکنیک های امنیتی دستورالعمل های آمادگی فن آوری اطلاعات و ارتباطات برای تداوم کسب و کار. GOST R IEC 61508-1-2012 ایمنی عملکردی سیستم های الکترونیکی الکترونیکی، الکترونیکی، قابل برنامه ریزی مربوط به ایمنی. قسمت 1. الزامات مشترک. ایمنی عملکردی سیستم های مرتبط با ایمنی الکتریکی، الکترونیکی، قابل برنامه ریزی الکترونیکی. قسمت 1. الزامات عمومی. تاریخ معرفی 2013-08-01. GOST R IEC 61508-2-2012 ایمنی عملکردی سیستم های الکتریکی، الکترونیکی و امنیت قابل برنامه ریزی الکترونیکی. قسمت 2. مورد نیاز برای سیستم ها. ایمنی عملکردی سیستم های مرتبط با ایمنی الکتریکی، الکترونیکی، قابل برنامه ریزی الکترونیکی. قسمت 2. مورد نیاز برای سیستم ها. تاریخ معرفی 2013-08-01. GOST R IEC 61508-3-2012 ایمنی عملکردی سیستم های الکترونیکی الکتریکی، الکترونیکی، قابل برنامه ریزی مربوط به ایمنی. الزامات نرم افزار IEC 61508-3: 2010 ایمنی عملکردی سیستم های الکترونیکی مرتبط با ایمنی الکتریکی / الکترونیکی / قابل برنامه ریزی - قسمت 3: الزامات نرم افزار (IDT). GOST R IEC 61508-4-2012 ایمنی عملکردی سیستم های الکترونیکی الکترونیکی، الکترونیکی، قابل برنامه ریزی مرتبط با بخش ایمنی 4 شرایط و تعاریف. ایمنی عملکردی سیستم های مرتبط با ایمنی الکتریکی، الکترونیکی، قابل برنامه ریزی الکترونیکی. قسمت 4. شرایط و تعاریف. تاریخ معرفی 2013-08-01. . GOST R IEC 61508-6-2012 ایمنی عملکردی سیستم های امنیتی الکترونیکی، الکترونیکی، قابل برنامه ریزی الکترونیکی. قسمت 6. راهنمای استفاده از GOST R IEC 61508-2 و GOST R IEC 61508-3. IEC 61508-6: 2010. ایمنی عملکردی سیستم های مرتبط با ایمنی الکترونیکی الکتریکی / الکترونیکی / قابل برنامه ریزی - قسمت 6: دستورالعمل های مربوط به استفاده از IEC 61508-2 و IEC 61508-3. GOST R IEC 61508-7-2012 ایمنی عملکردی سیستم های الکتریکی، ایمنی عملکردی سیستم های الکتریکی، الکترونیکی، امنیت الکترونیک قابل برنامه ریزی. قسمت 7. روش ها و روش ها. ایمنی عملکردی سیستم های مرتبط با ایمنی الکترونیکی الکترونیکی الکترونیکی الکتریکی. قسمت 7. تکنیک ها و اقدامات. تاریخ معرفی 2013-08-01. GOST R 53647.6-2012. مدیریت تداوم کسب و کار. سیستم مدیریت اطلاعات شخصی برای حفاظت از داده ها

استانداردهای بین المللی

- BS 7799-1: 2005 - استاندارد BS 7799 استاندارد BS 7799. BS 7799 قسمت 1 - کد تمرین برای مدیریت امنیت اطلاعات (قوانین مدیریت امنیت اطلاعات عملیاتی) 127 مکانیسم نظارت مورد نیاز برای ساخت را توصیف می کند سیستم های مدیریت امنیت اطلاعات (Swib) سازمان ها بر اساس بهترین نمونه های تجربه جهانی (بهترین شیوه ها) در این منطقه تعریف شده است. این سند به عنوان راهنمایی عملی در ایجاد Suib عمل می کند

- BS 7799-2: 2005 - استاندارد بریتانیا BS 7799 بخش دوم استاندارد. BS 7799 قسمت 2 - مدیریت امنیت اطلاعات - مشخصات برای سیستم های مدیریت امنیت اطلاعات (مشخصات سیستم مدیریت امنیت اطلاعات) تعریف مشخصات زیر را تعریف می کند. بخش دوم استاندارد به عنوان معیار در هنگام انجام یک روش رسمی برای صدور گواهینامه سازمان زیر استفاده می شود.

- BS 7799-3: 2006 - استاندارد BS 7799 استاندارد BS 7799 استاندارد. استاندارد جدید در زمینه خطرات امنیتی اطلاعات

- ISO / IEC 17799: 2005 - "فناوری اطلاعات - فن آوری های امنیتی - قوانین مدیریت امنیت اطلاعات عملی". استاندارد بین المللی بر اساس BS 7799-1: 2005.

- ISO / IEC 27000 - فرهنگ لغت و تعاریف.

- ISO / IEC 27001 - "فناوری اطلاعات - روش های امنیتی - سیستم های مدیریت امنیت اطلاعات - الزامات." استاندارد بین المللی بر اساس BS 7799-2: 2005.

- ISO / IEC 27002 - اکنون: ISO / IEC 17799: 2005. "فناوری اطلاعات - فن آوری های امنیتی قوانین عملی برای مدیریت امنیت اطلاعات هستند." تاریخ انتشار - 2007.

- ISO / IEC 27005 - اکنون: BS 7799-3: 2006 - راهنمای مدیریت ریسک IB.

- آژانس امنیت اطلاعات آلمان. این راهنمای حفاظت پایه - ضمانت های امنیتی استاندارد (راهنمای سطح پایه حفاظت از فناوری اطلاعات).

استانداردهای دولتی (ملی) فدراسیون روسیه

- GOST R 50922-2006 - حفاظت از اطلاعات. اصطلاحات اساسی و تعاریف.

- R 50.1.053-2005 - فناوری اطلاعات. شرایط و تعاریف اصلی در زمینه حفاظت فنی اطلاعات.

- GOST R 51188-98 - حفاظت از اطلاعات. نرم افزار تست برای ویروس های کامپیوتری. کتابچه راهنمای کاربر معمولی

- GOST R 51275-2006 - حفاظت از اطلاعات. شیء اطلاعاتی عوامل موثر بر اطلاعات. عمومی.

- GOST R ISO / IEC 15408-1-2012 - فناوری اطلاعات. روش ها و ابزارهای امنیتی. معیارهای ارزیابی ایمنی فناوری اطلاعات. قسمت 1. مقدمه و مدل عمومی.

- GOST R ISO / IEC 15408-2-2013 - فناوری اطلاعات. روش ها و ابزارهای امنیتی. معیارهای ارزیابی ایمنی فناوری اطلاعات. قسمت 2. نیازهای ایمنی عملکردی.

- GOST R ISO / IEC 15408-3-2013 - فناوری اطلاعات. روش ها و ابزارهای امنیتی. معیارهای ارزیابی ایمنی فناوری اطلاعات. قسمت 3. مورد نیاز برای امنیت.

- GOST R ISO / IEC 15408 - "معیارهای عمومی برای ارزیابی ایمنی فناوری اطلاعات" استاندارد است که ابزار و روش های ارزیابی ایمنی محصولات و سیستم های اطلاعات را تعریف می کند؛ این شامل لیستی از الزامات است که شما می توانید نتایج ارزیابی ایمنی مستقل را مقایسه کنید - به این ترتیب که مصرف کننده بر ایمنی محصولات تصمیم می گیرد. محدوده برنامه "معیارهای عمومی" این است که از اطلاعات از دسترسی غیر مجاز، تغییرات یا نشت غیر مجاز و سایر روش های حفاظتی اجرا شده توسط سخت افزار و نرم افزار محافظت شود.

- GOST R ISO / IEC 17799 - "فناوری اطلاعات. قوانین عملی برای مدیریت امنیت اطلاعات. " استفاده مستقیم از یک استاندارد بین المللی با افزودنی - ISO / IEC 17799: 2005.

- GOST R ISO / IEC 27001 - "فناوری اطلاعات. روش های امنیتی سیستم مدیریت اطلاعات اطلاعات. الزامات. استفاده مستقیم از استاندارد بین المللی - ISO / IEC 27001: 2005.

- GOST R 51898-2002 - جنبه های ایمنی. قوانین برای ورود به استانداردها.

مشکل امنیت اطلاعات کامپیوتر NOVA نیست - متخصصان از لحاظ آن در آن شرکت می کنند، زیرا کامپیوتر شروع به پردازش داده هایی کرد که ارزش آن برای کاربر بالا است. با این حال، در سال های اخیر، در ارتباط با توسعه شبکه ها، افزایش تقاضا برای خدمات الکترونیکی، وضعیت در زمینه امنیت اطلاعات به طور جدی تشدید شده است، و استاندارد سازی رویکردهای راه حل آن به ویژه برای هر دو توسعه دهنده مرتبط شده است کاربران فناوری اطلاعات

آنچه شما باید نظریه را بدانید

هر متخصص امنیتی اطلاعاتی در سه مرحله توسعه حرفه ای خود قرار دارد. اولین نفر "کار با دستان شما" است. Newbie سفت کننده است، با دخالت صندوق های تخصصی، جستجو و از بین بردن میله های کاملا خاص در سیستم و نرم افزار کاربردی است. اسکنر، پچ، پورت، اتصال - در اینجا نهاد است که در این مرحله کار می کند.

مرحله دوم "سر کار" است. این منشور تمام میله های جدید و جدید را وارد کرد، متخصص شروع به توسعه برنامه ها و تکنیک هایی که هدف آن ساده سازی اقدامات برای بهبود ایمنی سیستم ها و از بین بردن اثرات تهدیدات اطلاعات است. در این مرحله این است که مفهوم "سیاست های امنیتی" بوجود می آید.

در نهایت، زمان آن است که درک کنیم - در این مرحله، متخصص با تجربه، درک می کند که او به احتمال زیاد به دوچرخه سواری می پردازد، زیرا استراتژی های امنیتی احتمالا قبل از آن توسعه یافته است. و در این او قطعا درست است.

سازمان های متعددی در سراسر جهان به مدت طولانی درگیر مشکل امنیت اطلاعات بوده اند، نتیجه فعالیت های آنها، فقه های عرق از استانداردها، مقررات، توصیه ها، قوانین و غیره بود. به سختی توصیه می شود کل حجم را مطالعه کنید، اما البته ارزش یک سند بنیادی دارد. بنابراین، در این مقاله، ما تنها مهمترین مقررات روسیه و بین المللی را تعیین می کنیم که استانداردهای امنیتی اطلاعات را ایجاد می کنند.

مفهوم امنیت اطلاعات

توسعه سیستم های اطلاعاتی و سیستم های مخابراتی برای اهداف مختلف (اول از همه اینترنت)، و همچنین تبادل الکترونیکی اطلاعات ارزشمند نیاز به حفاظت، از متخصصان که در این زمینه کار می کنند، برای سیستماتیک و ساده سازی الزامات اساسی و ویژگی های رایانه مورد نیاز است سیستم ها از لحاظ امنیت. با این حال، قبل از ادامه به توجه به استانداردهای تشکیل شده، شما باید تعیین کنید که ایمنی چیست.

با توجه به اهمیت این مفهوم، ما سعی خواهیم کرد تا تعریف گسترده خود را تعریف کنیم، که آخرین تحولات بین المللی و داخلی در این زمینه را در نظر می گیرد. بنابراین، امنیت اطلاعات وضعیت ثبات داده ها به اثرات تصادفی یا عمدی است، به جز ریسک های نامعتبر از تخریب، اعوجاج و افشای آنها که منجر به آسیب مواد مالک یا کاربر می شود، به جز خطرات نامعتبر و افشای آن است. چنین تعریفی به طور کامل به طور کامل هدف اصلی سیستم کامپیوتری اطلاعات تجاری را به حساب می آورد - به حداقل رساندن زیان های مالی، به دست آوردن حداکثر سود در شرایط خطرات واقعی.

این مقررات به ویژه برای سیستم های عمومی عمومی عمومی مهم است که اطلاعات بسته شده دسترسی محدود را پردازش می کند که شامل اسرار دولتی نیست. امروزه سیستم های این نوع به سرعت در حال توسعه در جهان و در کشور ما هستند.

استاندارد امنیت اطلاعات بین المللی

به خوبی شناخته شده است که استاندارد سازی پایه ای از انواع روش های تعیین کیفیت محصولات و خدمات است. یکی از نتایج اصلی این فعالیت ها در زمینه سیستماتیک سیستم های مورد نیاز و ویژگی های مجتمع های اطلاعات محافظت شده به یک سیستم استانداردهای امنیتی بین المللی و ملی تبدیل شده است که دارای بیش از صد اسناد مختلف است. به عنوان مثال، استاندارد ISO 15408، شناخته شده به عنوان "معیارهای مشترک"، می تواند داده شود.

استاندارد امنیت اطلاعات استاندارد ISO 15408 در سال 1998 به تصویب رسید، قطعا برای توسعه دهندگان روسیه بسیار مهم است. علاوه بر این، در حال حاضر، در سال 2001، استاندارد دولت قصد دارد نسخه هماهنگ این سند را آماده کند. سازمان بین المللی استاندارد سازی (ISO) شروع به توسعه یک استاندارد بین المللی برای معیارهای ارزیابی امنیت فن آوری های اطلاعاتی برای استفاده عمومی از "معیارهای مشترک" ("معیارهای کلی برای ارزیابی امنیت فناوری اطلاعات) در سال 1990 آغاز کرده است. این در خلقت آن شرکت داشت: موسسه ملی استانداردها و فناوری و آژانس امنیت ملی (ایالات متحده آمریکا)، موسسه ارتباطات (کانادا)، آژانس امنیت اطلاعات (آلمان)، ارتباطات آژانس امنیت ملی (هلند)، امنیت برنامه و سازمان گواهینامه IT (انگلستان ) مرکز امنیت سیستم (فرانسه). پس از تصویب نهایی استاندارد، او شماره ISO 15408 را تعیین کرد.

معیارهای عمومی (OK) برای شناخت متقابل نتایج ارزیابی امنیت فناوری اطلاعات در مقیاس جهانی ایجاد می شود و مبنای آن را نشان می دهد. آنها به شما این امکان را می دهند که نتایج ارزیابی های امنیتی مستقل اطلاعات و خطرات مجاز را بر اساس مجموعه ای از الزامات مشترک برای عملکرد های ایمنی و سیستم های فناوری اطلاعات، و همچنین تضمین های اعمال شده به آنها در طول آزمایش مقایسه کنید.

مزایای اصلی OK - تکمیل الزامات امنیت اطلاعات، انعطاف پذیری در کاربرد و باز بودن برای توسعه بعدی، با توجه به آخرین دستاوردهای علم و فناوری. معیارها به گونه ای طراحی شده اند که به منظور پاسخگویی به نیازهای هر سه گروه از کاربران (مصرف کنندگان، توسعه دهندگان و ارزیابان) در مطالعه خواص امنیتی پرسش های متداول یا سیستم فناوری اطلاعات (Object Object) طراحی شده اند. این استاندارد در هنگام ایجاد توابع امنیتی فناوری اطلاعات، مفید است، و همچنین هنگام خرید محصولات تجاری با خواص مشابه. جهت اصلی ارزیابی، تهدیداتی است که در اعمال مخرب یک فرد ظاهر می شود، اما خوب نیز می تواند در ارزیابی تهدیدات ناشی از عوامل دیگر مورد استفاده قرار گیرد. در آینده، ایجاد الزامات تخصصی برای بخش مالی و مالی تجاری انتظار می رود. به یاد بیاورید که اسناد سابق داخلی و خارجی این نوع به شرایط دولت یا نظام نظامی وابسته بودند، پردازش اطلاعات مخفی که در آن راز دولتی ممکن است شامل شود.

انتشار و پیاده سازی این استاندارد خارج از کشور همراه با توسعه یک معماری جدید و استاندارد است که برای اطمینان از امنیت اطلاعات سیستم های محاسبات طراحی شده است. به عبارت دیگر، ارزیابی های فنی و نرم افزاری ایجاد می شود که با معیارهای عمومی مطابقت دارد. به عنوان مثال، سازمان بین المللی "گروه باز"، که حدود 200 تولید کننده پیشرو از تجهیزات محاسباتی و ارتباطات مخابراتی از کشورهای مختلف جهان را تشکیل می دهد، معماری امنیت اطلاعات جدیدی را برای سیستم های خودکار تجاری صادر کرد، با توجه به معیارهای مشخص شده. علاوه بر این، "گروه باز" برنامه های آموزشی را ایجاد می کند که به اجرای سریع و کیفی اسناد در استاندارد سازی کمک می کند.

ویژگی های روند استاندارد سازی در اینترنت

تعدادی از کمیته هایی که در استاندارد سازی تمام فن آوری های اینترنتی مشغول به کار هستند، مدتهاست که در شبکه جهانی قرار دارند. این سازمان هایی که بخش عمده ای از نیروی کار مهندسی اینترنت را تشکیل می دهند، IETF (نیروی کار مهندسی اینترنت، IETF) چندین پروتکل مهم را استاندارد کرده اند، در نتیجه سرعت اجرای آنها را در شبکه افزایش می دهد. خانواده پروتکل های انتقال داده TCP / IP، SMTP و POP برای ایمیل، و همچنین SNMP (پروتکل مدیریت شبکه ساده) برای مدیریت شبکه - عملیات IETF.

در طول چند سال گذشته، بازار شبکه شاهد اثر به اصطلاح تقسیم شده بر تشکیل استانداردها بود. به عنوان اینترنت به مدت طولانی و وارد صفات بازار مصرف کننده و تجاری، برخی از شرکت ها شروع به دنبال راه های نفوذ بر استاندارد سازی، ایجاد یک شباهت رقابت. فشار حتی اندام های غیر رسمی مانند IETF را احساس کرد. به عنوان بازارها در حال توسعه مربوط به اینترنت هستند، کارآفرینان شروع به متحد شدن به گروه های ویژه یا کنسرسیومی برای ترویج استانداردهای خود کردند. به عنوان مثال، شما می توانید OMG (گروه مدیریت Object Management)، VRML (مجله واقعیت واقعیت نشانه گذاری زبان) و اتصال جاوا را ذکر کنید. گاهی اوقات استانداردهای واقعی برای خرید یا سفارشات جدی مصرف کنندگان خدمات اینترنت می پرسند.

یکی از دلایل ظهور گروه های مختلف در استاندارد سازی، این است که بین افزایش نرخ های توسعه تکنولوژی و چرخه طولانی از استانداردها، درگیری باشد.

استانداردهای امنیتی در اینترنت

به عنوان یک امنیت برای امنیت در اینترنت، پروتکل های انتقال اطلاعات امن محبوب هستند، یعنی SSL (TLS)، SET، IP V. 6. آنها نسبتا اخیرا ظاهر شدند و بلافاصله به استانداردهای واقعی تبدیل شدند.

SSL (TLS)

پروتکل رمزنگاری داده محبوب ترین برای انتقال امن در شبکه مجموعه ای از الگوریتم های رمزنگاری، روش ها و قوانین درخواست آنها است. به شما امکان می دهد یک اتصال امن را نصب کنید، برای نظارت بر یکپارچگی داده ها و حل وظایف مختلف مرتبط با آن.

تنظیم.

تنظیم (تراکنش الکترونیک امنیت) یک پروتکل امیدوار کننده است که معاملات الکترونیکی امن را در اینترنت فراهم می کند. این بر اساس استفاده از گواهینامه های دیجیتال با توجه به استاندارد X.509 است و برای سازمان تجارت الکترونیک از طریق شبکه طراحی شده است.

این پروتکل استاندارد است که توسط MasterCard و Visa توسعه یافته است با مشارکت "IBM"، "Globeset" و سایر شرکا. با استفاده از آن، خریداران می توانند کالا را از طریق اینترنت با استفاده از مکانیسم پرداخت امن ترین به روز بدست آورند. مجموعه یک پروتکل چند جانبه استاندارد باز برای پرداخت در اینترنت با استفاده از کارت های پلاستیکی است. این تأیید اعتبار متقابل کارت دارنده کارت، فروشنده و بانک فروشنده را برای تأیید دسترسی به پرداخت، و همچنین یکپارچگی و محرمانه پیام، رمزگذاری داده های ارزشمند و آسیب پذیر فراهم می کند. مجموعه را می توان تکنولوژی استاندارد یا سیستم پرداخت های امن بر اساس کارت های پلاستیکی از طریق اینترنت در نظر گرفت.

IPSec

مشخصات IPSEC در استاندارد IP V گنجانده شده است. 6 و با توجه به نسخه فعلی پروتکل های TCP / IP اختیاری است. این توسط گروه کار IETF امنیت IP توسعه یافته است. در حال حاضر، IPsec شامل سه الگوریتم، مشخصات پایه مستقل نشان دهنده استانداردهای مربوط به RFC است.

پروتکل IPSec یک روش استاندارد برای رمزگذاری ترافیک در سطح IP (سوم) IP را فراهم می کند و اطلاعات را بر اساس رمزگذاری انتهایی به پایان می رساند: صرف نظر از برنامه کاری، هر بسته داده رمزگذاری شده است. این به سازمان ها اجازه می دهد تا شبکه های خصوصی مجازی را در اینترنت ایجاد کنند. IPSEC در بالای پروتکل های ارتباطی معمول، حمایت از DES، MD5 و تعدادی از الگوریتم های رمزنگاری دیگر اجرا می شود.

ارائه امنیت اطلاعات در سطح شبکه با استفاده از IPSec شامل موارد زیر است:

- پشتیبانی از سیستم های محدود بدون تغییر؛

- پشتیبانی از پروتکل های حمل و نقل غیر از TCR؛

- پشتیبانی از شبکه های مجازی در شبکه های محافظت نشده؛

- حفاظت از هدر سطح حمل و نقل از رهگیری (حفاظت در برابر تجزیه و تحلیل ترافیک غیر مجاز)؛

- حفاظت از حملات مانند "امتناع از نگهداری".

علاوه بر این، IPSec دارای دو مزیت مهم است:

- استفاده از آن نیازی به تغییرات در دستگاه های میانبر شبکه ندارد؛

- محل کار و سرورها مجبور نیستند از IPSec پشتیبانی کنند.

ویژگی های بازار روسیه

از لحاظ تاریخی، آن را در روسیه توسعه داد، مشکلات امنیتی فناوری اطلاعات مورد مطالعه قرار گرفت و تنها در زمینه اسرار دولتی به موقع حل شد. مشابه، اما داشتن ویژگی های خود را از وظیفه بخش تجاری اقتصاد برای مدت زمان طولانی تصمیمات مربوطه را پیدا نکرد. این واقعیت هنوز هم کاهش می یابد به طور قابل توجهی کاهش ظهور و توسعه بودجه ایمن IT را در بازار داخلی، که با سیستم جهانی ادغام شده است، کاهش می دهد. به خصوص از آنجا که حفاظت از اطلاعات در یک سیستم خودکار تجاری دارای ویژگی های خاص خود است که به سادگی باید مورد توجه قرار گیرد، زیرا آنها تأثیر جدی بر فناوری امنیت اطلاعات دارند. ما لیست اصلی را لیست می کنیم:

- اولویت عوامل اقتصادی. برای یک سیستم خودکار تجاری، بسیار مهم است که کاهش یا از بین بردن زیان های مالی را کاهش دهیم و از طریق مالکیت و کاربران این مجموعه ابزار در خطرات دنیای واقعی اطمینان حاصل شود. به طور خاص، به ویژه، به حداقل رساندن خطرات بانکی معمولی (به عنوان مثال، زیان به دلیل مناطق اشتباه پرداخت، جعل اسناد پرداخت، و غیره)؛

- باز بودن طراحی شامل ایجاد یک زیر سیستم برای حفاظت از اطلاعات از بودجه به طور گسترده ای در بازار و فعالیت در سیستم های باز؛

- اهمیت حقوقی اطلاعات تجاری که می تواند به عنوان یک ویژگی از اطلاعات ایمن تعریف شود، این امر باعث می شود تا اسناد الکترونیکی قانونی یا فرایندهای اطلاعاتی را مطابق با رژیم قانونی منابع اطلاعاتی که توسط قانون فدراسیون روسیه تعیین شده است، فراهم کند. این وضعیت اخیرا در کشور ما همراه با ایجاد چارچوب نظارتی فناوری اطلاعات (به ویژه در تعامل سیستم های خودکار از نهادهای مختلف حقوقی)، به طور فزاینده ای تبدیل شده است.

واضح است که ایجاد یک پردازش ایمنی IT پردازش اطلاعات محرمانه که حاوی اسرار دولتی نیست، برای زندگی اقتصادی و مالی روسیه بسیار مهم است. استفاده از روسیه از استاندارد هماهنگ استاندارد ISO 15408 ("معیارهای مشترک") منعکس کننده آخرین دستاوردهای جهانی ارزیابی امنیت اطلاعات اجازه خواهد داد:

- برای معرفی روسیه آن را به نیازهای امنیتی بین المللی مدرن، که به عنوان مثال، استفاده از محصولات خارجی و صادرات خود را ساده تر می کند؛

- تسهیل توسعه مواد تخصصی تخصصی تخصصی تخصصی تخصصی تخصصی برای آزمایش، ارزیابی (کنترل) و صدور گواهینامه های بودجه و سیستم های بانکی امن و دیگر آن؛

- ایجاد پایه ای برای ارزیابی کیفی و کمی از خطرات اطلاعات مورد نیاز در هنگام بیمه سیستم های خودکار؛

- کل هزینه های نگهداری رژیم های امنیتی اطلاعات را در بانک ها و شرکت ها از طریق تایپ کردن و متحد کردن روش ها، اقدامات و ابزارهای حفاظت از اطلاعات کاهش دهید.

استانداردهای دولتی

در میان استانداردهای مختلف ایمنی فن آوری های اطلاعاتی که در کشور ما وجود دارد، باید تعدادی از اسناد را تنظیم کنید که حفاظت از رابطه سیستم های باز (جدول 1، ردیف 1-3) را تعیین می کند. این می تواند اسناد قانونی را به وسیله، سیستم ها و معیارهای ارزیابی امنیت تجهیزات محاسبات و سیستم های خودکار (CM جدول 1، رشته ها 4-8) اضافه کند. آخرین گروه اسناد، و همچنین بسیاری از استانداردهای خارجی قبلا ایجاد شده، عمدتا بر حفاظت از اسرار دولتی متمرکز شده است.

میز 1.اسناد قانونی تنظیم ارزیابی امنیت فناوری اطلاعات|

№ P / P. |

شماره سند | شرح |

| 1 | GOST R ISO 7498-2-99 | فناوری اطلاعات. رابطه سیستم های باز. مدل مرجع پایه قسمت 2. معماری حفاظت از اطلاعات |

| 2 | GOST R ISO / IEC 9594-8-98 | فناوری اطلاعات. رابطه سیستم های باز. فهرست راهنما. قسمت 8: مبانی احراز هویت |

| 3 | GOST R ISO / IEC 9594-9-95 | فناوری اطلاعات. رابطه سیستم های باز. فهرست راهنما. قسمت 9. تکثیر |

| 4 | - | Gostechcomssionsionsionsionsionsionsionsionsionssionssiysiyssiysiysiyssiyssiyssyssyssyssiyssyssyssyssyssyssyssyssyssyssionssionsssionssyssionsssiss. حفاظت در برابر NSD ها به اطلاعات. شاخص های حفاظتی از NSD به اطلاعات " |

| 5 | GOST R 50739-95 | "صندوق های کامپیوتری. حفاظت در برابر دسترسی غیر مجاز به اطلاعات. الزامات فنی عمومی" |

| 6 | GOST 28147-89 | سیستم های پردازش اطلاعات. حفاظت از رمزنگاری الگوریتم تحول رمزنگاری |

| 7 | GOST R 34.10-94 | فناوری اطلاعات. حفاظت از اطلاعات رمزنگاری. روش های توسعه و تایید امضای الکترونیکی بر اساس الگوریتم رمزنگاری نامتقارن |

| 8 | GOST R 34.11-94 | فناوری اطلاعات. حفاظت از اطلاعات رمزنگاری. تابع جویدن |

چگونه و جایی که استانداردهای مختلف کار می کنند

تمام استانداردهای موجود در حال حاضر چند سطح هستند. این بدان معنی است که کاربرد آنها محدود به سطح خاصی از انتزاع در سیستم های اطلاعاتی است (به عنوان مثال، معیارهای مشترک "نمی تواند برای توصیف مفصلی از مکانیسم نسل اصلی جلسه در پروتکل TLS استفاده شود). بدیهی است، به طور موثر اعمال استانداردها، لازم است بدانیم که در مورد سطح و انتصاب آنها خوب است.

بنابراین، در شکل گیری سیاست امنیتی و سیستم ارزیابی کارایی، و همچنین در طول آزمایش های آزمایش جامع، بهتر است از ISO 15408 ("معیارهای مشترک") استفاده شود. برای پیاده سازی و ارزیابی کمال فنی سیستم های رمزنگاری و امواج الکترونی-دیجیتال، GOST های مربوطه در نظر گرفته شده است. اگر شما نیاز به حفاظت از کانال مبادله اطلاعات خودسرانه دارید، توصیه می شود از پروتکل TLS استفاده کنید. هنگامی که این فقط در مورد حفاظت از خط ارتباطی نیست، بلکه در مورد امنیت معاملات مالی، مجموعه ای وارد شده است، که شامل پروتکل های حفاظت از کانال به عنوان یکی از استانداردهای پایین تر است.

از نظریه به تمرین

برای نشان دادن اهمیت عملی مقررات زیر، ما لیستی از استانداردهای امنیتی مورد استفاده در مجتمع خدمات بانکی الکترونیکی بین بانکی را ارائه می دهیم

پروتکل SSL (TLS) را می توان به عنوان حفاظت از کانال مبادله اطلاعات در سیستم های پورتال پورتال و اینترنت استفاده کرد. GOST 28147-89 استانداردها، GOST R 34.10-94 و GOST R 34.10-94 و GOST R 34.11-94، تنظیم رمزنگاری داده ها و مکانیسم امضای الکترونی-دیجیتال، در تمام سیستم های حفاظت از رمزنگاری با زیر سیستم های "مشتری-بانک" ("مشتری DOS"، "ویندوز" مشتری "،" مشتری اینترنت ").

با استفاده از پروتکل IPSec، شما می توانید از هر کانال مبادله اطلاعات بین مشتری و بانک با استفاده از پروتکل شبکه IP محافظت کنید. این امر به هر دو سیستم اینترنتی (پورتال RS-Portal و "اینترنت اینترنت") و سیستم ایمیل به صورت RS-mail پشتیبانی می کند.

ما امیدواریم که اطلاعات ارائه شده در این مقاله به شما در ارزیابی قابلیت اطمینان سیستم های شما کمک کند و نیروها و توسعه دهندگان زمانی به منظور ایجاد واقعا بهترین بودجه هایی که تبدیل به یک گام جدید برای توسعه تکنولوژی امنیت اطلاعات می شوند، هدف قرار می دهند.

مقالات در این موضوع