Est-il possible de décrypter des fichiers après le virus? Comment restaurer les informations latentes sur le lecteur flash après l'attaque de virus? Restauration des fichiers endommagés avec aperçu

Récemment, un nouveau type de virus est découvert dans le centre d'Internet-Safety 360, conçu pour les entreprises et les particuliers de nombreux pays et régions. 360 publié un avertissement en temps opportun d'une situation d'urgence le 12 mai après avoir découvert les utilisateurs des risques à venir. Cette ré-extorsion se répand à une vitesse élevée dans le monde entier. Selon des données statistiques incomplètes, des dizaines de milliers d'appareils dans 99 pays ont été infectés en quelques heures seulement après l'explosion et que ce ver au réseau tente toujours d'étendre son influence.

En règle générale, un extorsionniste viral est un programme malveillant avec une intention explicite d'extorsion. Il crypte les fichiers victimes à l'aide d'un algorithme cryptographique asymétrique, les rend inaccessibles et nécessite une rédemption pour leur déchiffrement. Si la rédemption n'est pas payée, les fichiers ne peuvent pas être restaurés. Cette nouvelle vue connue sous le nom du code Wanacrypt0r. Ce qui le rend si fatal qu'il utilisait l'outil Herccake "EternalBlue", qui a été volé à la NSA. Cela explique également pourquoi WanaCrypt0R est capable de se propager rapidement dans le monde et a causé de grandes pertes en très peu de temps. Après une percée de vers de réseau le 12 mai, le département de sécurité de base du Centre de sécurité Internet 360 a mené une surveillance minutieuse et une analyse approfondie. Nous pouvons maintenant publier un ensemble d'outils de détection, la résolution de la protection et la récupération de données contre WanaCrypt0r.

360 Équipe Helios - APT Command (attaque persistante avancée), qui est engagée dans la recherche et l'analyse du département de sécurité de base, principalement consacrée à l'enquête sur l'attaque APT et à la réaction aux incidents de menaces. Les chercheurs de sécurité ont soigneusement analysé le mécanisme de virus pour trouver la méthode la plus efficace et précise de récupération de fichiers cryptés. À l'aide de cette méthode, 360 peuvent être le premier fournisseur de sécurité, qui libère l'outil de récupération de données - "360 Ransomware infecté la récupération de fichier infectée" pour aider ses clients rapidement et entièrement à restaurer des fichiers infectés. Nous espérons que cet article vous aidera à comprendre les astuces de ce ver, ainsi que dans une discussion plus large de la récupération des fichiers cryptés.

Chapitre 2 Analyse des processus de cryptage principaux

Ce ver donne le module de cryptage à la mémoire et charge directement la DLL en mémoire. La DLL exporte ensuite la fonction TaskStart à utiliser pour activer l'intégralité du processus de cryptage. La DLL gagne de manière dynamique l'accès au système de fichiers et aux fonctions API associées au cryptage pour éviter la détection statique.

1. Stage approprié

Au début, il utilise "shgetfolderPathw" pour obtenir des chemins sur les dossiers de bureau et de fichiers. Ensuite, il appellera la fonction "10004A40" pour obtenir le cheminement des ordinateurs de bureau d'autres utilisateurs et des dossiers de fichiers et appeler la fonction de chiffrement pour chiffrer les dossiers séparément.

Il passe tous les disques à deux reprises du pilote Z à C. La première numérisation est le début de tous les disques locaux (à l'exception du pilote de CD). Dans la deuxième analyse, vérifie tous les lecteurs mobiles et appelle la fonction de chiffrement pour chiffrer les fichiers.

2. File Traverse

La fonction Cryptolder est une fonction récursive pouvant collecter des informations de fichier, après la procédure suivante:

Supprimer les chemins ou les dossiers avec des fichiers pendant le processus transversal:

Il existe un dossier intéressant avec le titre "Ce dossier protège contre le virus extorqué. Changer cela réduira la protection ». Lorsque vous faites cela, vous constaterez qu'il correspond au dossier de protection du logiciel pour protéger contre le virus de l'assistant.

Lorsque des fichiers de circonstruction, l'extorqueur de virus collecte des informations sur le fichier, telles que la taille du fichier, puis classer les fichiers à différents types en fonction de leur expansion, à la suite de certaines règles:

Liste des types d'extension 1:

Liste des types d'extension 2:

3. La priorité du cryptage

Pour chiffrer les fichiers importants le plus rapidement possible, WanaCrypt2R a développé une file d'attente prioritaire complexe:

File d'attente de priorité:

I. Entrez les fichiers de type 2, qui correspond également à la liste des extensions 1. Si le fichier est inférieur à 0x400, la priorité de cryptage sera réduite.

II. Cryptez les fichiers de type 3, qui sont également conformes à la liste d'extension 2. Si le fichier est inférieur à 0x400, la priorité de cryptage sera réduite.

III. Chiffrer d'autres fichiers (moins de 0x400) et d'autres fichiers.

4. Cryptage de journalisation

L'ensemble du processus de cryptage est terminé à la fois par RSA et AES. Bien que Microsoft Cryptapi soit utilisé dans le processus de cryptage RSA, le code AES est statiquement compilé dans la DLL. Le processus de cryptage est indiqué dans la figure ci-dessous:

Liste des clés utilisées:

Format de fichier après cryptage:

Veuillez noter que pendant le processus de cryptage, l'extorsion du virus sélectionnera de manière aléatoire certains fichiers de cryptage à l'aide de la clé publique intégrée RSA pour offrir plusieurs fichiers que les victimes peuvent déchiffrer gratuitement.

Le chemin d'accès à des fichiers libres est disponible dans le fichier F.WNry.

5. remplir des nombres aléatoires

Après cryptage, le WanaCrypt0R remplira les fichiers qu'il juge importants avec des nombres aléatoires jusqu'à ce qu'il détruit complètement le fichier, puis déplacez les fichiers dans le répertoire temporaire des fichiers à supprimer. En faisant cela, cela rend assez difficile pour les outils de récupération de fichiers pour restaurer des fichiers. Au même moment, il peut accélérer le processus de cryptage.

Les fichiers pliés doivent être conformes aux exigences suivantes:

- Dans le répertoire spécifié (bureau, mon document, dossier utilisateur)

- Dossier moins de 200 Mo

- L'extension de fichier est dans la liste des types d'extension 1

Logique de remplissage de fichier:

- Si le fichier est inférieur à 0x400, il sera couvert par des nombres aléatoires de la même longueur

- Si le fichier est supérieur à 0x400, le dernier 0x400 sera couvert par des nombres aléatoires

- Déplacez le pointeur de fichier sur l'en-tête de fichier et définissez 0x40000 sous forme de bloc de données pour couvrir le fichier par des numéros aléatoires à la fin.

6. Fichiers

Wanacrypt0R déplacera d'abord les fichiers dans un dossier temporaire pour créer un fichier temporaire, puis le supprimer de différentes manières.

Lorsqu'il nourrit des disques pour chiffrer des fichiers, il créera un fichier temporaire nommé dans le format "$ recyclage + incrément automatique + .wncyrt" (par exemple: "D: \\ $ recyclage \\ 1.wncrryt") sur le disque actuel. Surtout si le disque actuel est systémique (par exemple, Driver-C), il utilisera le répertoire temporaire du système.

Par la suite, le processus lance TaskDl.exe et supprime les fichiers temporaires avec un intervalle de temps fixe.

Chapitre 3 Possibilité de récupération de données

Dans l'analyse de la logique de son exécution, nous avons remarqué que ce ver redémarre les fichiers répondant aux exigences spécifiées, aux numéros aléatoires ou à 0x55 pour détruire les structures de fichiers et empêcher leur récupération. Mais cette opération n'est acceptée que pour des fichiers ou des fichiers spécifiques avec une extension spécifique. Cela signifie qu'il reste encore de nombreux fichiers qui n'ont pas été réécrites, ce qui laisse un endroit pour restaurer des fichiers.

Pendant la suppression du ver, les fichiers source du dossier de fichiers temporaires ont été déplacés, appelant la fonction MoveFileEx. En fin de compte, les fichiers temporaires sont supprimés massivement. Au cours du processus ci-dessus, les fichiers source peuvent être modifiés, mais le logiciel de récupération de données actuelle sur le marché ne le suit pas, de sorte que quelques fichiers ne peuvent pas être restaurés avec succès. Les besoins dans les fichiers pour restaurer les victimes ne réalisent presque pas.

Pour d'autres fichiers, le ver a simplement exécuté la commande "Move & Supprimer". Étant donné que les processus de suppression de fichiers et de transfert de fichiers sont séparés, ces deux threads se concurrenceront les uns avec les autres, ce qui peut provoquer une défaillance lors du déplacement de fichiers en raison de différences dans l'environnement du système utilisateur. En conséquence, le fichier sera supprimé directement dans l'emplacement actuel. Dans ce cas, il existe une probabilité élevée que le fichier puisse être restauré.

https://360TotalSecurity.com/s/ransmrecovery/

En utilisant nos méthodes de récupération, un pourcentage élevé de fichiers cryptés peut être parfaitement restauré. Maintenant, la version mise à jour de l'outil de restauration de fichiers 360 a été développée en réponse à cette nécessité d'aider les dizaines de milliers de victimes à atténuer les pertes et les conséquences.

14 mai 360 - Le premier fournisseur de sécurité qui a publié l'outil de récupération de fichiers qui a enregistré de nombreux fichiers du virus extorqueur. Cette nouvelle version a fait une autre étape pour utiliser les vulnérabilités logiques Wanacrypt0r. Il peut éliminer le virus pour éviter toute infection. En utilisant plusieurs algorithmes, il peut trouver des liens cachés entre des fichiers libres de fichiers récupérables et décodés pour les clients. Ce service de récupération universelle peut réduire les dommages causés par l'attaque de virus d'extorsion et protéger la sécurité des données de l'utilisateur.

Chapitre 4 Conclusion

Mass clignote et distribution des vers de Wannacry à l'aide de l'utilisation de MS17-010, ce qui le rend capable d'auto-évaporation et de distribution active, en plus des fonctions de l'extorseur global. Si vous ne prenez pas compte de la charge utile de l'attaque, la structure technique du virus extorqueur joue le rôle le plus important dans les attaques. Le virus-extorqueur chiffre la clé AES à l'aide de l'algorithme asymétrique Cryptographics RSA-2048. Ensuite, chaque fichier est crypté avec un algorithme AES-128 aléatoire pour cryptage symétrique. Cela signifie s'appuyer sur les calculs et les méthodes existants qu'il est presque impossible de déchiffrer RSA-2048 et AES-128 sans aucune clé ouverte ni fermée. Cependant, les auteurs laissent des erreurs dans le processus de cryptage, ce qui garantit et augmente la possibilité de récupération. Si les actions sont effectuées assez rapidement, la plupart des données peuvent être sauvegardées.

De plus, étant donné que l'argent de rachat est payé dans les Bitcoas anonymes, pour lequel tout le monde peut obtenir l'adresse sans certification authentique, il est impossible d'identifier un attaquant aux adresses, sans parler du fait qu'entre divers comptes de la même adresse du propriétaire . Par conséquent, en raison de l'adoption d'un algorithme de cryptage incassable et de bitcoins anonymes, il est très probable que ce type d'épidémie rentable du virus extorqueur se poursuivra longtemps. Tout le monde doit faire attention.

360 équipe Helios.

360 Équipe Helios - Attaque persistante avancée (attaque persistante avancée) à Qihoo 360.

L'équipe est consacrée à l'enquête sur les attaques APT, répondant aux incidents de menaces et à la recherche de chaînes industrielles de l'économie souterraine.

Depuis sa création en décembre 2014, l'équipe a intégré avec succès l'énorme base de données de 360 \u200b\u200bet a créé une procédure et une corrélation rapides d'inversion. À ce jour, plus de 30 apts et groupes de l'économie souterraine ont été trouvés et révélés.

360 HELIOS fournit également des solutions pour évaluer les menaces et la réponse aux menaces des entreprises.

Rapports publics

Contacter

El. Bureau de poste: [Email protégé]

WECHAT: 360 groupe d'équipe Helios

Veuillez télécharger le code QR ci-dessous pour garder une trace de nous sur wechat!

Si un message texte apparaît sur l'ordinateur dans lequel il est écrit que vos fichiers sont cryptés, ne vous précipitez pas vers la panique. Quels sont les symptômes des fichiers de chiffrement? L'extension familière change de * .vault, * .xtBL, * [Email protégé]_XO101, etc. Les fichiers ouverts ne peuvent pas être requis - une clé pouvant être achetée en envoyant une lettre à l'adresse indiquée dans le message.

Où avez-vous des fichiers cryptés?

L'ordinateur a ramassé le virus qui a fermé l'accès aux informations. Souvent, les antivirus les manquent, car ce programme est basé sur un utilitaire de cryptage libre inoffensif. Vous supprimez le virus lui-même assez rapidement, mais avec des informations de décodage, de graves problèmes peuvent survenir.

Assistance technique du laboratoire de Kaspersky, du Dr.Web et d'autres sociétés de logiciels anti-virus bien connues, en réponse aux demandes d'utilisateurs à déchiffrer les rapports de données qu'il est impossible de le faire pour un temps acceptable. Il existe plusieurs programmes pouvant accueillir le code, mais ils ne peuvent travailler qu'avec des virus précédemment étudiés. Si vous êtes confronté à une nouvelle modification, les chances de restaurer l'accès à l'information sont extrêmement petites.

Comment le crypter Virus est-il sur un ordinateur?

Dans 90% des cas, les utilisateurs eux-mêmes activent le virus sur l'ordinateur, ouvrant des lettres inconnues. Une fois que le courrier électronique vient un message avec un sujet provocateur - «Agenda au tribunal», «Dette de prêt», «Notification de l'inspection fiscale», etc. À l'intérieur de la fausse lettre, il y a une pièce jointe, après avoir téléchargé lequel le crypter tombe sur l'ordinateur et commence à fermer progressivement l'accès aux fichiers.

Le cryptage ne se produit pas instantanément, les utilisateurs ont donc le temps de supprimer le virus avant que toutes les informations soient cryptées. Vous pouvez détruire le script malveillant à l'aide des utilitaires de nettoyage de Dr.Web CureSit, Kaspersky Internet Security et Malwarebytes Antimalware.

Façons de restaurer des fichiers

Si le système a été activé sur l'ordinateur, alors même après que le virus du crypter, ce sont les chances de renvoyer les fichiers à la normale, en utilisant des copies d'ombre des fichiers. Les chiffreurs essaient généralement de les supprimer, mais parfois ils ne peuvent pas être faits en raison du manque d'autorité administratrice.

Restaurer la version précédente:

Pour que les versions précédentes soient enregistrées, vous devez activer la protection du système.

IMPORTANT: La protection du système doit être incluse avant l'apparition du crypter, une fois qu'elle ne l'aidera plus.

- Ouvrez les propriétés "Ordinateur".

- Dans le menu de gauche, sélectionnez "Protection du système".

- Mettez en surbrillance le disque C et cliquez sur "Configurer".

- Sélectionnez Restaurer les paramètres et les versions précédentes des fichiers. Appliquez les modifications en cliquant sur OK.

Si vous avez pris ces mesures avant que le virus n'apparaisse, crypter des fichiers, puis après avoir nettoyé votre ordinateur d'un code malveillant, vous aurez de bonnes chances de rétablir des informations.

Utilisation d'utilitaires spéciaux

Kaspersky Lab a préparé plusieurs utilitaires pour aider à ouvrir des fichiers cryptés après avoir retiré le virus. Le premier décodeur, qui vaut la peine d'être essayé d'appliquer - Kaspersky Rectocryptor.

- Chargez le programme du site officiel du laboratoire de Kaspersky.

- Après avoir exécuté l'utilitaire et cliquez sur "Démarrer le chèque". Spécifiez le chemin d'accès à n'importe quel fichier crypté.

Si un programme malveillant n'a pas changé l'extension des fichiers, il est nécessaire de les collecter dans un dossier séparé. Si l'utilitaire Recordocryptor, téléchargez deux autres programmes du site officiel de Kaspersky - XoristDecryptor et Rakhnidecryptor.

Le dernier utilitaire de Kaspersky Lab s'appelle Ransomware Decryptor. Il aide à déchiffrer des fichiers après le virus COINVAULT, qui n'est pas encore très courant dans le rafale, mais peut bientôt remplacer d'autres chevaux de Troie.

La compression de données et le cryptage sont simplement hommage à la mode. Et aujourd'hui, ils peuvent être au sommet de la popularité, mais un jour ne devient complètement pas à la mode et non importante. Leur popularité augmente constamment, elle diminue - cycliquement. De plus, parfois le cryptage des données devient plus à la mode, tandis que la compression perd beaucoup en popularité, puis la situation peut changer à nouveau ...

Voyons quel type de type de cryptage (et de compression) sont généralement disponibles pour l'utilisateur Windows et ce que vous pouvez faire s'il a perdu des données comprimées ou cryptées.

Compression NTFS en temps réel

Windows 7, 8, 8.1, ainsi que certaines anciennes versions de Windows utilisent un système de fichiers NTFS hautement développé. L'une des caractéristiques de NTFS est la possibilité de compresser des fichiers en temps réel à l'aide d'un algorithme de streaming rapide. Les algorithmes de compression dans NTFS visent à assurer le travail le plus compréhensible et transparent de l'utilisateur avec des données comprimées. C'est-à-dire que vous ni aucune application ne détermine qu'un fichier ou un dossier spécifique n'est compressé, à moins que vous n'ayez essayé de détecter un élément compressé intentionnellement.

La compression NTFS est rapidement, compréhensible et pratique. Vous pouvez compresser les fichiers de la pièce en modifiant leurs propriétés; Vous pouvez également compresser le dossier ou le disque entier (dans ce cas, la compression deviendra l'attribut standard pour tous les fichiers à l'intérieur de l'objet compressé).

Si vous souhaitez utiliser la compression, veuillez noter qu'il convient le mieux aux fichiers de petite taille et de taille moyenne bien compressés (par exemple, les messages électroniques, les fichiers journaux, les textes ou html), écrit pas souvent dans une séquence spécifique, non comprimé par eux-mêmes.

Le dernier moment est important car il élimine à peu près la possibilité d'utiliser la compression pour ces données que la plupart des espaces de votre disque dur, tels que des photos, la musique et la vidéo. Ce n'est pas parce que toutes les vidéos sont déjà comprimées autant que possible. On peut en dire autant sur les images dans tous les formats courants (y compris la compression avec perte de qualité et sans). La musique est également comprimée par diverses pertes d'algorithmes de compression (MP3, OGG, AC3) ou sans (FLAC, ALAC). De toute évidence, il n'est pas question de compresser des dossiers contenant aucun de ces fichiers.

En fait, la compression du dossier "Documents" n'est pas non plus la meilleure idée. "Nouveau" formats Microsoft Office (.docx, .xlsx, etc.) sont en réalité compressés de fichiers XML dans les archives zip. Ainsi, l'utilisation de la compression NTFS pour ces fichiers (ou l'ensemble du dossier "Documents") ne bénéficiera pas non plus.

La compression des fichiers exécutables peut vraiment libérer quelques mégaoctets - en raison de la durée plus longue pour leur téléchargement. Enfin, la compression des fichiers système peut conduire à l'impossibilité de chargement de l'ensemble du système d'exploitation (bien que Windows soit suffisamment intelligente pour protéger ces fichiers de compression).

Restrictions de compression de fichier

Jolies théories. Si vous le lisez, vous avez probablement disparu de vous, d'un dossier ou d'une partition compressée entière, et vous recherchez un outil pour restaurer ces données. Donc, il y a de bonnes nouvelles et mal.

La bonne nouvelle est que les fichiers compressés NTFS peuvent être restaurés. Et le mauvais est qu'ils ne sont pas restaurés aussi facilement et dans le même volume que les fichiers qui ne sont pas soumis à la compression.

Bien que les développeurs de nombreux outils de récupération de données déclarent la possibilité de restaurer des fichiers compressés, l'efficacité de cette fonction peut effectivement être très limitée. Par exemple, certains outils de récupération de données ne peuvent pas utiliser l'algorithme de traitement de données nécessaire (option de la méthode de la recherche de signature) dans les fichiers compressés par NTFS. Bien entendu, les meilleurs outils trouvent qu'un certain cluster de disque est compressé et décompressez-le immédiatement pour appliquer l'algorithme de récupération par signatures.

Un autre problème avec les fichiers comprimés par NTFS, plus grave que la fragmentation ordinaire. La mise en œuvre de l'algorithme de compression de fichier dans Windows vous permet d'accéder presque instantanément à des données comprimées. Cependant, en raison de certaines caractéristiques constructives de ces algorithmes, de grands fichiers compressibles peuvent être très fragmentés. Pour cette raison, restaurer les fichiers compressés d'une taille de plus de 64 Ko est beaucoup plus compliqué que des fichiers non compressés ou des fichiers plus petits (par exemple, les messages électroniques).

Si vous recherchez un outil de récupération de fichiers compressé par NTFS, essayez RS partition Recovery, un programme prenant en charge la récupération des fichiers compressés.

Algorithmes de la conformité de soi

Il existe une exception importante aux règles décrites ci-dessus. Certains périphériques de stockage, tels que les entraînements SSD avec des contrôleurs de sandforce, compressent des données en arrière-plan. L'essence de cette logique consiste à réduire l'usure d'entraînement (en enregistrant des informations plus petites dans la cellule NAND Memory) et augmenter simultanément la productivité. En réalité, cela ne fonctionne pas aussi bien qu'il pensait, et aucune autre société (pour une paire d'exceptions) n'a pas utilisé ce principe.

En ce qui concerne la récupération de données, les périphériques de stockage d'AlumMing sont totalement transparents pour les applications, le système d'exploitation et, surtout, pour les outils de récupération de données. Si nous parlons de contrôleurs de Sandforce, ils se sont trompés dans la mise en œuvre de la garniture et du "griller des ordures", à la suite de laquelle les données distantes sont simplement restées sur l'appareil et non effacées. Tout ce que cela a fabriqué Sandforce SSD conduit parfaitement à la récupération de données (mais pas particulièrement adapté à d'autres fins, en particulier, pour leur utilisation comme des disques).

Le cryptage est un terme très général. Les données cryptées peuvent varier de documents Word protégés par mot de passe à des partitions de disque entières verrouillées par le cryptage. Dans cet article, nous ne pourrons pas couvrir tout ce qui est associé au cryptage - pour cela, il faudrait écrire un livre, et non le plus mince.

Au lieu de cela, nous parlerons de deux types de chiffrement complètement différents accessibles aux utilisateurs de Windows. Ce sont des sections NTFS et BitLocker.

Restauration des fichiers avec NTF crypté

NTFS est un système de fichiers merveilleux avec une variété de fonctionnalités et de fonctions. L'un d'eux est le cryptage du système de fichiers (EFS) - fournit un cryptage fiable et compréhensible de fichiers et de dossiers dans les sections NTFS. Il est important de noter que EFS crypte les données pour chaque fichier et n'utilise pas d'espace libre spécifiquement pour le cryptage. Cependant, tous les fichiers cryptés perdus ou supprimés resteront sur le disque sous forme cryptée, même s'ils sont déjà sur l'espace disque marqué comme "libre". Il est important de noter que vous ne pouvez pas chiffrer et comprimer des fichiers à l'aide de NTFS en même temps, car ils sont des options mutuellement exclusives.

NTFS chiffre des données à l'aide d'une clé symétrique en volume. Ce cryptage est totalement transparent pour l'utilisateur et les applications qui demandent l'accès aux fichiers cryptés via l'API système. Cependant, essayer d'accéder aux fichiers cryptés, lisez directement le lecteur (contourner l'API système), vous ne verrez que les données cryptées, de déchiffrer cela, sans connaître la clé de cryptage et ne possédez pas le bon algorithme de déchiffrement, est très difficile. En conséquence, de nombreux outils de récupération de données ou ne peuvent pas restaurer des fichiers cryptés ou une approche à mi-temps utilisée (par exemple, il est récupéré au niveau du système de fichiers, mais n'utilisez pas de recherche / signatures de données de bas niveau).

Cependant, dans NTFS, les fichiers cryptés sont faciles ... Fichiers. Si quelque chose leur arrive et dans le système de fichiers, il existe toujours des informations sur leur emplacement dans le passé, vous pouvez appliquer toutes les techniques connues pour analyser les entrées du système de fichiers et restaurer le fichier crypté dans le formulaire d'origine. Les outils de récupération de données fonctionnant avec de telles données sont toujours "marqués" un fichier récupéré comme crypté afin que Windows puisse le reconnaître correctement et déchiffrer le contenu du fichier pour l'utilisateur.

Veuillez noter que les fichiers avec les fichiers NTFS cryptés peuvent être décomptés avec succès uniquement après que leur propriétaire entre son compte. Si vous ne connaissez pas le mot de passe du compte d'utilisateur, la réinitialisation de ce mot de passe permettra instantanément des fichiers cryptés inaccessibles. Notez également que pour déchiffrer des fichiers chiffrés par NTFS, vous pouvez utiliser le mot de passe actuel ou les mots de passe précédents de ce compte utilisé dans le passé.

Vous recherchez un outil pour récupérer des fichiers cryptés NTFS? Essayez la récupération RS partition - un outil de récupération de données prenant en charge la récupération des fichiers cryptés et des dossiers.

BitLocker est un système de cryptage intégré de l'ensemble du disque Windows. BitLocker ne fonctionne pas avec des fichiers et des dossiers séparés. Au lieu de cela, cela crypte tout le volume sur le disque, y compris l'espace libre (quels que soient les paramètres).

Les sections BitLocker peuvent être lues par toutes les versions de Windows (Windows 7, 8, 8.1 et Newer). Cependant, de nouveaux volumes ne peuvent être créés que dans les systèmes Windows 7 Ultimate et la plupart des systèmes Windows 8.x.

En commençant par Windows 8, la section principale (C :) Le disque est automatiquement crypté avec BitLocker après avoir entré l'utilisateur sur le compte Microsoft (étant donné que le compte Microsoft dispose de privilèges administratifs). Si l'administrateur utilise le compte local Windows, le lecteur C: la valeur par défaut n'est pas crypté.

Qu'est-ce que cela signifie pour récupérer des données? Que lorsque vous récupérez des données, vous devrez peut-être gérer des sections BitLocker ...

Le cryptage BitLocker est totalement transparent. L'accès aux volumes BitLocker peut être obtenu à un niveau bas à l'aide des API système qui seront renvoyées avec des données non cryptées. En conséquence, vous pouvez restaurer avec succès des informations à partir des partitions BitLocker à l'aide des mêmes outils de récupération de données que vous utiliseriez pour restaurer une partition simple et non cryptée.

Les difficultés commencent lorsque votre système n'est pas chargé et que vous essayez de restaurer la partition BitLocker qui n'a pas été installée. Si vous avez connecté un disque sur le système Windows, vous pouvez définir la partition BitLocker en entrant la clé de récupération. (Je ne sais pas où entrer cette clé? Ne vous inquiétez pas, Windows vous offrira cela pour le moment où vous essayez d'accéder à la section BitLocker.) Vous pouvez obtenir votre clé de récupération en entrant votre compte Microsoft et en utilisant le lien suivant: https : //onedrive.live.com/recoverykey.

Après cela, localisez la clé de récupération correcte, comparant le nom demandé avec la liste des clés disponibles. La section BitLocker sera installée.

Et si vous n'avez pas accès à la clé de récupération? Dans ce cas, vous ne pouvez vraiment rien faire. À la fin, BitLocker a été conçu pour résister aux attaques contre un accès non autorisé.

Vous recherchez un outil de restauration des partitions protégées BitLocker? Essayez la récupération RS partition, l'outil de récupération de données prenant en charge la récupération des disques et des sections chiffrées BitLocker.

Voyager dans différentes villes et peser, les habitants de Will-Neils sont confrontés à des surprises qui peuvent être agréables et provoquent une gêne renforcée, les plus forts chagrins.

Les mêmes émotions peuvent remarquer un utilisateur qui aime "voyages" sur Internet. Bien que parfois des surprises désagréables volent sur leur propre courrier électronique sous forme de lettres menaçantes, de documents, de lire les utilisateurs recherchés le plus tôt possible, entrant ainsi dans les espaces d'escrocs.

Dans le réseau, vous pouvez rencontrer une quantité incroyable de virus programmée pour effectuer de multiples tâches négatives sur votre ordinateur, il est donc important d'apprendre à distinguer les liens sécurisés pour télécharger des fichiers, des documents et contournement par ceux qui sont un danger clair pour l'ordinateur. .

Si vous êtes devenu un de ces malheureux qui ont dû faire l'expérience des effets négatifs de l'intervention du virus, vous ne doutez pas qu'il soit utile de collecter et de systématiser ultérieurement des informations sur la manière de prévenir l'infection par ordinateur.

Les virus sont apparus immédiatement dès que l'équipement informatique est apparu. Chaque année, plus de variétés deviennent de plus en plus, l'utilisateur est donc facilement détruit que le transporteur de virus, connu depuis longtemps et la méthode de cent pour cent de sa destruction a été trouvée.

Il est beaucoup plus difficile de mener une "lutte" avec des virus, qui n'apparaissent que sur le réseau ou sont accompagnées d'actions dévastatrices à grande échelle.

Façons de restaurer des fichiers

Dans une situation où le virus crypté des fichiers sur un ordinateur, que faire pour beaucoup est un problème clé. Si ce sont des photos amateurs, ils ne veulent pas accepter la perte avec la perte non plus, vous pouvez rechercher des moyens de résoudre le problème pendant une longue période. Toutefois, si le virus a crypté les dossiers extrêmement importants pour les activités commerciales, le désir de déterminer quoi faire devient incroyablement grand, en plus, vous souhaitez également prendre des mesures efficaces rapidement.

Restaurer la version précédente

Si le système est à l'avance, la protection du système est incluse à l'avance, puis dans les cas où vous avez déjà réussi à blesser le "crypter invité non recherché", vous serez toujours en mesure de restaurer des documents en possédant des informations sur quoi faire dans cette affaire. Cas.

Le système vous aidera à récupérer des documents à l'aide de leurs copies ombres. Bien sûr, Troyan envoie également ses efforts pour éliminer de telles copies, mais pour mener à bien ces manipulations aux virus ne sont pas toujours possibles, car ils ne parlent pas de droits administratifs.

Étape 1

Donc, pour restaurer le document, l'utilisation de sa copie précédente est facile. Pour ce faire, vous cliquez avec le bouton droit de la souris sur le fichier qui s'est avéré endommagé. Dans le menu qui apparaît, sélectionnez "Propriétés". Une fenêtre apparaîtra à l'écran de votre PC, dans laquelle il y aura quatre onglets, vous devez accéder à la dernière onglet "Versions précédentes".

Étape 2.

Dans la fenêtre ci-dessous, toutes les copies d'ombre disponibles du document seront répertoriées, il vous suffit de sélectionner l'option la plus appropriée pour vous, puis cliquez sur le bouton de restauration.

Malheureusement, une telle "ambulance" ne peut pas être appliquée sur l'ordinateur où la protection du système n'a pas été incluse à l'avance. Pour cette raison, nous vous recommandons de l'inclure à l'avance afin que vous ne «mordez pas vos coudes», en vous tournant de désobéissance évidente.

Étape 3.

Inclure la protection du système sur l'ordinateur est également facile, elle ne vous enlève pas beaucoup de temps. Par conséquent, montez votre paresse, votre obstination et aidez votre ordinateur à devenir moins vulnérable aux Travelers.

Cliquez sur l'icône "Ordinateur" clic droit, sélectionnez "Propriétés". Sur le côté gauche de la fenêtre ouverte sera une liste dans laquelle vous trouverez la ligne "Protection du système", cliquez dessus.

Maintenant, la fenêtre s'ouvrira à nouveau dans laquelle vous serez proposé de choisir un disque. Après avoir sélectionné le disque local "C", cliquez sur le bouton "Configurer".

Étape 4.

Maintenant, la fenêtre s'ouvre avec la proposition de paramètres de récupération. Vous devez accepter la première option impliquant la récupération des paramètres système et des versions précédentes des documents. Enfin, cliquez sur le bouton "OK" traditionnel.

Si vous avez fait toutes ces manipulations à l'avance, même si vous visitez votre ordinateur à un Troie, cryptez les fichiers, vous aurez d'excellentes prévisions pour restaurer des informations importantes.

Au moins, vous ne poussez pas dans la panique, constatant que tous les fichiers de l'ordinateur sont cryptés, que faire dans ce cas, vous saurez bien sûr.

Utilisation des utilitaires

De nombreuses entreprises antivirus ne jettent pas les utilisateurs seuls avec un problème lorsque les virus cryptent des documents. Kaspersky Lab et la société Web Doctor Web ont mis au point des utilitaires spéciaux pour aider à éliminer de telles situations problématiques.

Donc, si vous avez découvert des traces terribles de la visite de crypter, essayez d'utiliser l'utilitaire Kaspersky Recordcryptor.

Exécutez l'utilitaire sur votre ordinateur, spécifiez le chemin d'accès au fichier crypté. Il est facile de comprendre que cela devrait directement faire l'utilité. C'est un moyen d'interagir plusieurs options en essayant de choisir la clé de déchiffrer le fichier. Malheureusement, une telle opération peut être très longue et non approchée par des cadres temporaires pour de nombreux utilisateurs.

En particulier, il peut arriver qu'il faudra environ 120 jours pour sélectionner la bonne clé. Dans le même temps, vous devez comprendre que le processus de décryptage n'est pas recommandé, il est donc également impossible d'éteindre l'ordinateur.

Kaspersky Lab offre d'autres utilitaires:

- XoristDecryptor;

- Rakhnidecryptor;

- Ransomware Decryptor.

Ces services publics visent les résultats d'activités malveillantes d'autres chevaux de cryptage. En particulier, l'utilitaire Ransomware Decryptor est toujours inconnu de beaucoup, car il vise à lutter contre Coinvault, qui commence actuellement à attaquer Internet et à pénétrer dans les ordinateurs des utilisateurs.

Le Dr. Web Developers n'a également pas inactivé. Ils présenteront donc aux utilisateurs leurs utilitaires, avec lesquels vous pouvez également essayer de restaurer les documents cryptés sur l'ordinateur.

Créez sur un disque avec n'importe quel dossier, proposez un nom simple. Dans ce dossier, décompressez l'utilitaire téléchargé sur le site officiel de la société.

Maintenant, vous pouvez l'utiliser pour une solution pratique pour le problème. Pour ce faire, exécutez la ligne de commande, tapez "CD C: \\ XXX", là où xxx appuyez sur le nom du dossier sur lequel vous mettez l'utilitaire.

Au lieu de "myfiles", le nom du dossier dans lequel il convient de orthographier des documents endommagés.

Maintenant, l'utilité commencera et le processus de traitement commencera, après avoir réussi, vous trouverez le rapport dans lequel il sera indiqué qu'il était possible de restaurer. Au fait, le programme ne supprime pas de fichiers cryptés et juste à côté d'eux enregistre l'option restaurée.

Malheureusement, même cet utilitaire "Doctor Web" ne peut pas être considéré comme une baguette magique corrosive, ce n'est pas non plus pour cela.

Que faire en cas d'infection, beaucoup déjà ont été compris, mais les utilisateurs expérimentés recommandent d'obtenir des informations sur ce qu'il faut faire de manière catégorique non recommandée pour ne pas provoquer des conséquences plus graves lorsque les chances de récupération de documents seront assimilées à zéro.

Vous ne pouvez pas réinstaller le système d'exploitation sur l'ordinateur. Dans ce cas, vous pourrez peut-être éliminer l'organisme nuisible, mais les documents ne manqueront certainement pas de revenir à l'état de travail.

Vous ne pouvez pas exécuter de programmes responsables du nettoyage du registre, supprimant des fichiers temporaires sur votre ordinateur.

Il n'est pas recommandé de faire un balayage antivirus, au cours desquels les documents infectés peuvent être simplement supprimés. Si vous avez grogné un peu et lancé l'antivirus, cédez à une panique, puis suivez, au moins que tous les fichiers sans infect sont supprimés, mais simplement placés en quarantaine.

Si vous êtes un utilisateur avancé, vous pouvez interrompre le processus de cryptage sur votre ordinateur jusqu'à ce qu'il se propage à tous les fichiers et documents. Pour ce faire, exécutez le "gestionnaire de tâches" et arrêtez le processus. Un utilisateur inexpérimenté peut difficilement déterminer quel processus est lié au virus.

Utile pour débrancher l'ordinateur sur Internet. Écarter une telle relation, le processus de cryptage des fichiers et des documents sur l'ordinateur dans la plupart des cas est également interrompu.

Donc, bien, comprendre quoi faire lorsque le fait de visiter Trojan-crypter a été trouvé, vous pourrez prendre des mesures, encourager le succès. De plus, après avoir reçu des informations sur les fichiers cryptés par le virus, vous pouvez essayer d'éliminer de manière indépendante le problème et d'empêcher à nouveau son apparence.

Lisez comment restaurer les fichiers supprimés à la suite d'une attaque virale à l'aide de Windows intégrées ou de solutions tierces. Comment restaurer les fichiers cryptés par le virus. Votre ordinateur est-il soumis à une attaque virale? Voulez-vous récupérer des fichiers supprimés à la suite d'effets malveillants? Nous allons essayer de nous parler des moyens standard de corriger les situations imprévues et diverses options de récupération des fichiers distants dans cet article.

Contenu:

introduction

Avec le développement de technologies électroniques et d'outils de communication, la gamme et la quantité d'informations impliquées dans les utilisateurs impliqués dans la réalisation de diverses actions directement liées à la fois aux activités professionnelles et de production et visant à assurer la communication, la communication, les jeux et le divertissement de ces derniers sont significativement développé.

Pour remplir pleinement le contrôle à part entière sur les flux de données entrants et sortants, pour effectuer un traitement instantané, quel que soit le volume final et garantissent des dispositifs informatiques de stockage sécurisés dans diverses conceptions.

Ordinateurs personnels fixes et ordinateurs portables, y compris l'une de leurs combinaisons variables (Ultrabooks, des netbooks, des ordinateurs portables-transformateurs, des neetops), des tablettes, des smartphones et des communicateurs, etc. Correspondre pleinement aux besoins toujours croissants des utilisateurs lors de la collaboration avec des informations et de répondre aux dernières normes d'information.

Le plus largement, dans la liste des utilisateurs les plus populaires des appareils électroniques, des ordinateurs personnels et des ordinateurs portables sont présentés. Remplissage interne riche de périphériques d'ordinateur (processeurs ultra-vitesses, cartes mères fonctionnelles élevées, bandes de mémoire progressives, dispositifs de stockage de stockage capacitif de stockage, etc.) et un logiciel moderne hautes performances, les permettent de posséder une position de leader, dans le traitement et stocker des informations, dans le monde.

Par latitude de la distribution et le nombre de dispositifs utilisés, les smartphones et les communicateurs en s'approchent. En raison du degré élevé de mobilité, de tailles miniatures, de fonctionnalités suffisamment élevées, un ensemble complet d'applications disponibles - les smartphones ont tendance à se conformer et, si possible, à remplacer des ordinateurs et des ordinateurs portables lors de l'exécution de certaines actions.

Développement du réseau informatique international d'information "L'Internet" Accéléra la distribution et l'application d'une variété de périphériques informatiques par les utilisateurs pour résoudre toutes les tâches sans contraider à un périphérique ou à un lieu de travail spécifique. Utilisation d'une base de données étendue, d'une utilisation à distance et de traitement des informations de manière significative des périphériques informatiques et a accéléré le processus de transition vers le stockage d'informations en mode numérique.

Avec une transition généralisée vers un format d'information numérique, la plupart des types de données utilisateur (personnelles, sociales, publics et commerciales) sont stockées sont traitées, transférées et desservies par divers appareils informatiques. À cet égard, l'exigence la plus importante pour tout l'appareil est un degré élevé de sécurité de données obligatoire et de leur protection contre les actions non autorisées de tiers.

L'un des types les plus courants d'impact malveillant sur les données utilisateur peut être attribué des attaques de virus de logiciels malveillants.

La gamme d'actions et la fonctionnalité de tels programmes sont extrêmement vastes et grâce au réseau d'information international "L'Internet"Le niveau de leur distribution a atteint une échelle mondiale.

L'infection d'un dispositif informatique personnalisé avec un virus peut entraîner des conséquences indésirables, dont la plus fréquente est de supprimer des fichiers utilisateur. Sur la manière de restaurer les fichiers après l'impact des programmes viraux et sera discuté plus loin dans notre article.

La plupart des utilisateurs informatiques ont entendu et beaucoup rencontrés directement, avec les conséquences de l'impact négatif des virus informatiques, leur influence sur les fichiers utilisateur et la performance globale de l'ordinateur personnel dans son ensemble. Suppression intentionnelle ou dommages causés aux fichiers utilisateur, bloquant l'accès à des éléments individuels du système d'exploitation ou de l'ordinateur, le cryptage de fichier sélectif et modifier leur structure, la frottement ou la suppression de la table de partition, le contrôle de transfert sur un ordinateur personnel aux intrus, en utilisant les capacités informatiques de l'utilisateur pour piratage à distance ou autres actions malveillantes, vol de données personnelles, envoyer des spams, etc. - Seule une partie de toutes les actions auxquelles un appareil informatique peut être infecté par un virus.

Le programme a été conçu pour restaurer les données de disques rigides et externes, ainsi que tout autre dispositif de stockage. Il combine un complexe d'algorithmes progressifs qui vous permettent d'analyser et de rechercher des informations distantes pour sa récupération ultérieure, des données de retour après les défaillances du système et des erreurs de système de systèmes, de lire des informations provenant de disques endommagés, illisibles, non fonctionnels ou gâtés lors de la fourniture ultérieure d'accès. aux fichiers perdus ou inaccessibles. Prend en charge toute la gamme de systèmes de fichiers utilisés dans le système d'exploitation "Les fenêtres" Et corrige les erreurs de la structure logique du disque dur pour renvoyer en toute sécurité le contenu perdu.

Un avantage séparé du programme est la capacité de restaurer des informations endommagées, endommagées ou bloquées à la suite d'attaques virales. En raison de l'ensemble des algorithmes innovants, il est possible de retourner des fichiers après une influence virale malveillante, ce qui conduit à la destruction des données utilisateur ou à l'absence d'accès à ceux-ci.

Téléchargez le fichier d'installation du logiciel à partir du site officiel de la société "Logiciel hetman" Et exécuter l'exécution. Assistant d'installation du logiciel étape par étape, après avoir configuré les paramètres individuels, par exemple, spécifiez le chemin d'accès à installer ou à créer un raccourci sur le bureau, vous permettra d'installer rapidement et avec succès le programme à l'ordinateur personnel de l'utilisateur pour une utilisation ultérieure.

Une fois l'installation terminée, ouvrez le programme installé. Les outils de programme intégrés produiront une analyse primaire du système et apparaîtront tous connectés à un ordinateur personnel, des périphériques de stockage.

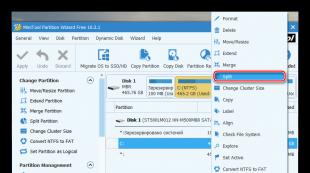

Sélectionnez une section du disque dur ou un lecteur entièrement physique, double-cliquant sur son icône dans la fenêtre du programme. Le programme active le lancement de l'assistant de restauration de fichiers, qui offrira aux utilisateurs de déterminer le type d'analyse du système requis à un point particulier. En cas de perte de fichiers due à une attaque virale, sélectionnez l'option d'analyse complète pour rechercher et restaurer toutes les informations possibles sur le disque sélectionné en installant l'indicateur (point) en face de la cellule correspondante. "Analyse complète (recherche de toutes les informations possibles)". Après avoir sélectionné l'analyse, cliquez sur "Plus loin" Et démarrer le processus de récupération.

En fonction du volume interne du lecteur, le degré de dommages causés aux informations, le système de fichiers et un certain nombre d'autres paramètres supplémentaires, la procédure d'analyse et la recherche de fichiers supprimés peuvent prendre une quantité de temps différente: de quelques minutes à plusieurs heures. L'échelle d'exécution linéaire informera les utilisateurs du degré d'achèvement du processus de récupération générale, dans le ratio pourcentage et, en outre, le temps d'achèvement total approximatif apparaîtra.

À la fin du processus de récupération, toute la liste des fichiers et dossiers détectés sera présentée dans la fenêtre du programme, dont l'interface utilisateur est aussi proche que possible de l'apparition de l'explorateur de fichiers. "Les fenêtres" Pour la commodité des utilisateurs finaux. En appuyant sur chaque fichier, les utilisateurs pourront se familiariser avec son contenu qui sera affiché dans la fenêtre d'aperçu. Sélectionnez les fichiers nécessaires et placez-les dans la fenêtre. "Liste de récupération" Par dragage ordinaire et goutte, vous devez cliquer sur "Restaurer"Situé dans le menu principal du programme et présenté sous la forme d'un cercle de sauvetage pour enregistrer plus tard les données marquées.

Dossier Recovery Assistant offrira aux utilisateurs de déterminer l'une des quatre manières possibles d'enregistrer les éléments sélectionnés: Enregistrement d'un disque dur ou d'un autre support d'information stationnaire ou amovible, écrire sur un disque optique, créer "Iso-image" Fichiers récupérés ou décharger des données Protocole FTP. Lorsque vous spécifiez en outre, plusieurs paramètres nécessaires, par exemple, le chemin d'enregistrement de fichiers restauré, les utilisateurs pourront enregistrer leurs données en fonction des conditions sélectionnées.

Vous pouvez maintenant ouvrir le dossier avec les fichiers récupérés et vérifier leurs performances complètes.

Aujourd'hui, lorsque le développement de la technologie de l'information est à un vaste rythme, presque tous les utilisateurs informatiques connaissent le danger d'infection avec le virus, l'importance de son élimination et de son entretien du système au niveau de sécurité approprié. Cependant, sur la question du temps de nettoyage du système de l'infection malveillante, il existe des nuances distinctes.

Lorsque le système est vaincu par le virus, il commence à se multiplier et à endommager les données utilisateur et le système d'exploitation dans son ensemble, affectant négativement son efficacité. Par conséquent, la meilleure solution ne permettra pas au virus d'entrer dans le système et de l'utilisation d'un programme antivirus avec un niveau de protection puissant contre la pénétration malveillante de programmes malveillants.

Toutefois, si l'infection est déjà arrivée, un désir naturel d'effacer immédiatement le système d'exploitation du virus peut avoir des conséquences négatives. Programme antivirus Lors de la suppression du virus peut également supprimer certains fichiers utiles de l'ordinateur de l'utilisateur, conformément à l'algorithme utilisé. Et en conséquence, cela peut entraîner des dommages supplémentaires et supprimer davantage de fichiers d'un ordinateur informatique ou d'une perte permanente de certaines données. Par conséquent, il sera préférable de compléter pleinement le processus de récupération de données avant d'exécuter la procédure de nettoyage du disque des virus.

Conclusion

L'utilisation omniprésente de dispositifs informatiques, de simplicité de leur utilisation et de leur fonctionnalité large leur fournit une position de leader dans le domaine du traitement et du stockage de diverses informations. Considérant la popularité élevée des périphériques informatiques conjointement avec le développement d'un réseau de compartiments d'information "L'Internet" Et la traduction obligatoire de la plupart des types de données au format numérique, augmente considérablement le risque d'exposer les effets malveillants des programmes malveillants visant à endommager les données des utilisateurs ou à leur détournement de fonds à des fins frauduleuses.

L'élaboration de virus est effectuée quotidiennement, leur nombre augmente à un rythme considérable et fait du mal aux utilisateurs et à leurs données. L'utilisation de puissants programmes avancés antivirus réduit considérablement le risque possible d'infection des périphériques informatiques, mais en raison de la large gamme de recherches des vulnérabilités du système utilisé par les algorithmes de virus, ne garantit pas une garantie complète de la sécurité de la sécurité des données. Et par conséquent, les informations utilisateur peuvent être endommagées ou complètement perdues.

Cependant, le système d'exploitation "Les fenêtres" Il dispose d'outils intégrés pour la création d'une copie de sauvegarde et de restaurer des performances du système, ce qui aidera dans la plupart des cas les utilisateurs à renvoyer des données perdues.

Dans certains cas, des outils de protection du système "Les fenêtres" Pas assez. Par conséquent, il est important d'avoir un logiciel professionnel pour la récupération de fichiers pouvant restaurer toutes les informations de l'utilisateur perdues en raison de l'infection du virus et d'autres raisons différentes.