WPA2-Enterprise, ou la bonne approche de la sécurité des réseaux Wi-Fi

Récemment, de nombreuses publications « révélatrices » ont été publiées sur le piratage de certains nouveaux protocoles ou technologies compromettant la sécurité des réseaux sans fil. Est-ce vraiment le cas, de quoi devriez-vous avoir peur et comment pouvez-vous garantir que l'accès à votre réseau est aussi sécurisé que possible ? Les mots WEP, WPA, 802.1x, EAP, PKI ne vous disent rien ? Ce petit aperçu permettra de rassembler toutes les technologies de chiffrement et d’autorisation d’accès radio utilisées. Je vais essayer de montrer qu'un réseau sans fil correctement configuré représente une barrière infranchissable pour un attaquant (jusqu'à une certaine limite bien sûr).

Les bases

Toute interaction entre un point d'accès (réseau) et un client sans fil est basée sur :- Authentification- comment le client et le point d'accès se présentent et confirment qu'ils ont le droit de communiquer entre eux ;

- Chiffrement- quel algorithme de brouillage des données transmises est utilisé, comment la clé de cryptage est générée et quand elle change.

Les paramètres d'un réseau sans fil, principalement son nom (SSID), sont régulièrement annoncés par le point d'accès dans des paquets de balises de diffusion. En plus des paramètres de sécurité attendus, des demandes de QoS, de paramètres 802.11n, de vitesses prises en charge, d'informations sur les autres voisins, etc. L'authentification détermine la manière dont le client se présente au point. Options possibles :

- Ouvrir- un réseau dit ouvert dans lequel tous les appareils connectés sont immédiatement autorisés

- partagé- l'authenticité de l'appareil connecté doit être vérifiée avec une clé/mot de passe

- PAE- l'authenticité de l'appareil connecté doit être vérifiée grâce au protocole EAP par un serveur externe

- Aucun- pas de cryptage, les données sont transmises en texte clair

- WEP- chiffre basé sur l'algorithme RC4 avec différentes longueurs de clés statiques ou dynamiques (64 ou 128 bits)

- CKIP- remplacement propriétaire du WEP de Cisco, première version de TKIP

- TKIP- Remplacement WEP amélioré avec des contrôles et une protection supplémentaires

- AES/CCMP- l'algorithme le plus avancé basé sur AES256 avec des contrôles et une protection supplémentaires

Combinaison Authentification ouverte, pas de cryptage largement utilisé dans les systèmes d'accès clients tels que la fourniture d'Internet dans un café ou un hôtel. Pour vous connecter, il vous suffit de connaître le nom du réseau sans fil. Souvent, une telle connexion est combinée à une vérification supplémentaire sur le portail captif en redirigeant la requête HTTP de l'utilisateur vers une page supplémentaire où vous pouvez demander une confirmation (login-mot de passe, accord avec les règles, etc.).

Chiffrement WEP est compromis et ne peut pas être utilisé (même dans le cas de clés dynamiques).

Termes courants WPA Et WPA2 déterminer, en effet, l'algorithme de cryptage (TKIP ou AES). Étant donné que les adaptateurs clients prennent en charge WPA2 (AES) depuis un certain temps, il ne sert à rien d'utiliser le cryptage TKIP.

Différence entre WPA2 Personnel Et WPA2 Entreprise C'est de là que proviennent les clés de cryptage utilisées dans la mécanique de l'algorithme AES. Pour les applications privées (domestiques, petites), une clé statique (mot de passe, mot de code, PSK (Pre-Shared Key)) d'une longueur minimale de 8 caractères est utilisée, qui est définie dans les paramètres du point d'accès et est la même pour tous les clients d’un réseau sans fil donné. La compromission d'une telle clé (ils ont vendu la mèche à un voisin, un employé a été licencié, un ordinateur portable a été volé) nécessite un changement immédiat du mot de passe pour tous les utilisateurs restants, ce qui n'est réaliste que s'ils sont un petit nombre. Pour les applications d'entreprise, comme son nom l'indique, une clé dynamique est utilisée, individuelle pour chaque client en cours d'exécution. Cette clé peut être périodiquement mise à jour pendant le fonctionnement sans rompre la connexion, et un composant supplémentaire est responsable de sa génération - le serveur d'autorisation, et il s'agit presque toujours d'un serveur RADIUS.

Tous les paramètres de sécurité possibles sont résumés dans cette plaque :

| Propriété | WEP statique | WEP dynamique | WPA | WPA 2 (Entreprise) |

| Identification | Utilisateur, ordinateur, carte WLAN | Utilisateur, ordinateur |

Utilisateur, ordinateur |

Utilisateur, ordinateur |

| Autorisation |

Clé partagée |

PAE |

EAP ou clé partagée |

EAP ou clé partagée |

Intégrité |

Valeur de contrôle d'intégrité (ICV) 32 bits |

ICV 32 bits |

Code d'intégrité des messages (MIC) 64 bits |

CRT/CBC-MAC (Code d'authentification de chaînage de blocs de chiffrement en mode compteur - CCM) Fait partie d'AES |

Chiffrement |

Clé statique |

Clé de session |

Clé par paquet via TKIP |

CCMP (AES) |

Distribution des clés |

Unique, manuel |

Segment de clé principale par paire (PMK) |

Dérivé de PMK |

Dérivé de PMK |

Vecteur d'initialisation |

Texte, 24 bits |

Texte, 24 bits |

Vecteur avancé, 65 bits |

Numéro de paquet de 48 bits (PN) |

Algorithme |

RC4 |

RC4 |

RC4 |

AES |

Longueur de clé, bits |

64/128 |

64/128 |

128 |

jusqu'à 256 |

Infrastructure requise |

Non |

RAYON |

RAYON |

RAYON |

Bien que WPA2 Personal (WPA2 PSK) soit clair, une solution d'entreprise nécessite une réflexion plus approfondie.

WPA2 Entreprise

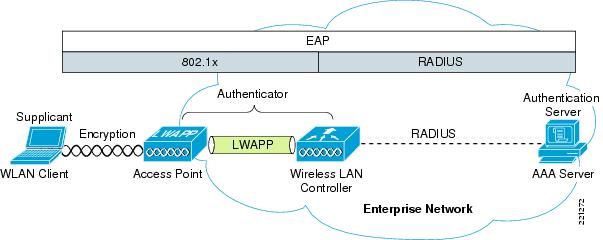

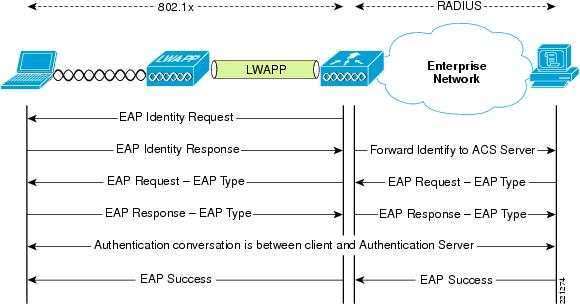

Nous avons ici affaire à un ensemble supplémentaire de protocoles différents. Côté client, un composant logiciel spécial, le supplicant (généralement une partie du système d'exploitation) interagit avec la partie autorisation, le serveur AAA. Cet exemple montre le fonctionnement d'un réseau radio unifié construit sur des points d'accès légers et un contrôleur. Dans le cas de l'utilisation de points d'accès dotés de « cerveaux », tout le rôle d'intermédiaire entre clients et serveur peut être assumé par le point lui-même. Dans ce cas, les données du client demandeur sont transmises via la radio formée dans le protocole 802.1x (EAPOL) et du côté du contrôleur, elles sont enveloppées dans des paquets RADIUS.

L'utilisation du mécanisme d'autorisation EAP dans votre réseau conduit au fait qu'après une authentification réussie (presque certainement ouverte) du client par le point d'accès (avec le contrôleur, le cas échéant), ce dernier demande au client d'autoriser (confirmer son autorité) avec l'infrastructure serveur RADIUS :

Usage WPA2 Entreprise nécessite un serveur RADIUS sur votre réseau. À l’heure actuelle, les produits les plus efficaces sont les suivants :

- Microsoft Network Policy Server (NPS), ancien IAS- configuré via MMC, gratuit, mais vous devez acheter Windows

- Serveur de contrôle d'accès sécurisé Cisco (ACS) 4.2, 5.3- configuré via une interface Web, aux fonctionnalités sophistiquées, vous permet de créer des systèmes distribués et tolérants aux pannes, coûteux

- GratuitRADIUS- gratuit, configuré à l'aide de configurations de texte, peu pratique à gérer et à surveiller

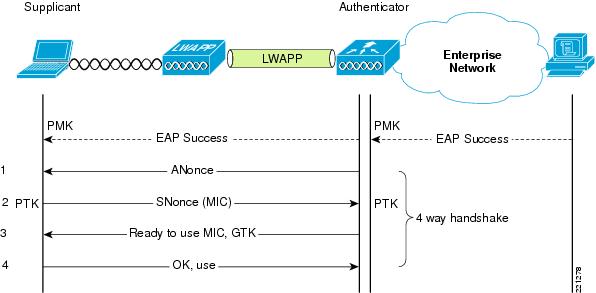

Dans ce cas, le responsable du traitement surveille attentivement l'échange d'informations en cours et attend l'autorisation ou le refus de celui-ci. En cas de succès, le serveur RADIUS est capable de transférer des paramètres supplémentaires au point d'accès (par exemple, dans quel VLAN placer l'abonné, quelle adresse IP attribuer, profil QoS, etc.). A la fin de l'échange, le serveur RADIUS permet au client et au point d'accès de générer et d'échanger des clés de chiffrement (individuelles, valables uniquement pour cette session) :

PAE

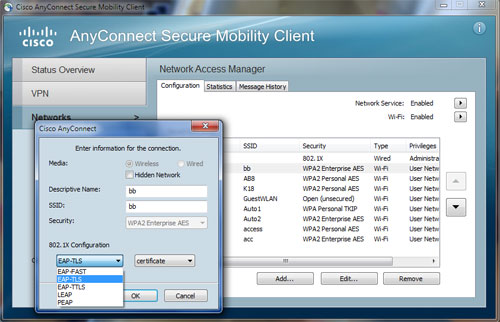

Le protocole EAP lui-même est basé sur des conteneurs, ce qui signifie que le mécanisme d'autorisation réel est laissé aux protocoles internes. À l'heure actuelle, les éléments suivants ont reçu une distribution significative :- PAE-RAPIDE(Authentification flexible via Secure Tunneling) - développé par Cisco ; permet l'autorisation à l'aide d'un login et d'un mot de passe transmis dans le tunnel TLS entre le demandeur et le serveur RADIUS

- EAP-TLS(Sécurité de la couche de transport). Utilise une infrastructure à clé publique (PKI) pour autoriser le client et le serveur (sujet et serveur RADIUS) via des certificats émis par une autorité de certification (CA) de confiance. Nécessite l'émission et l'installation de certificats clients sur chaque appareil sans fil et ne convient donc qu'à un environnement d'entreprise géré. Le serveur de certificats Windows dispose de fonctionnalités permettant au client de générer son propre certificat s'il est membre d'un domaine. Le blocage d'un client peut facilement se faire en révoquant son certificat (ou via des comptes).

- EAP-TTLS(Tunneled Transport Layer Security) est similaire à EAP-TLS, mais ne nécessite pas de certificat client lors de la création d'un tunnel. Dans un tel tunnel, similaire à une connexion SSL de navigateur, une autorisation supplémentaire est effectuée (à l'aide d'un mot de passe ou autre).

- PEAP-MSCHAPv2(EAP protégé) - similaire à EAP-TTLS en termes d'établissement initial d'un tunnel TLS crypté entre le client et le serveur, nécessitant un certificat de serveur. Par la suite, un tel tunnel est autorisé grâce au protocole bien connu MSCHAPv2.

- PEAP-GTC(Generic Token Card) - similaire à la précédente, mais nécessite des cartes à mot de passe à usage unique (et l'infrastructure correspondante)

Toutes ces méthodes (sauf EAP-FAST) nécessitent un certificat de serveur (sur le serveur RADIUS) délivré par une autorité de certification (CA). Dans ce cas, le certificat CA lui-même doit être présent sur l'appareil du client dans le groupe de confiance (ce qui est facile à mettre en œuvre à l'aide de la stratégie de groupe sous Windows). De plus, EAP-TLS nécessite un certificat client individuel. L'authenticité du client est vérifiée à la fois par une signature numérique et (éventuellement) en comparant le certificat fourni par le client au serveur RADIUS avec ce que le serveur a récupéré de l'infrastructure PKI (Active Directory).

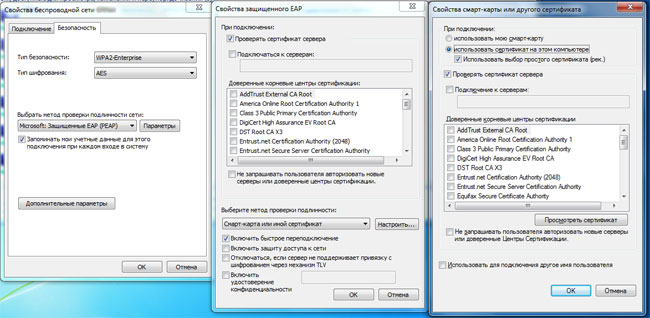

La prise en charge de l’une des méthodes EAP doit être fournie par un demandeur côté client. La norme intégrée Windows XP/Vista/7, iOS et Android fournit au moins EAP-TLS et EAP-MSCHAPv2, ce qui rend ces méthodes populaires. Les adaptateurs clients Intel pour Windows sont livrés avec l'utilitaire ProSet, qui élargit la liste disponible. Le client Cisco AnyConnect fait de même.

Dans quelle mesure est-il fiable ?

Après tout, de quoi un attaquant a-t-il besoin pour s’introduire dans votre réseau ?Pour l'authentification ouverte, pas de cryptage - rien. Connecté au réseau, et c'est tout. Le support radio étant ouvert, le signal se propage dans des directions différentes, il n'est pas facile de le bloquer. Si vous disposez des adaptateurs clients appropriés qui vous permettent d'écouter l'air, le trafic réseau est visible de la même manière que si l'attaquant s'était connecté au fil, au hub, au port SPAN du commutateur.

Le cryptage basé sur WEP ne nécessite que du temps IV et l'un des nombreux utilitaires d'analyse disponibles gratuitement.

Pour le cryptage basé sur TKIP ou AES, un décryptage direct est théoriquement possible, mais en pratique il n'y a eu aucun cas de piratage.

Bien sûr, vous pouvez essayer de deviner la clé PSK ou le mot de passe pour l'une des méthodes EAP. Les attaques courantes contre ces méthodes ne sont pas connues. Vous pouvez essayer d'utiliser des méthodes d'ingénierie sociale, ou