WPA2-Enterprise, alebo správny prístup k zabezpečeniu Wi-Fi siete

V poslednej dobe sa objavilo veľa „odhaľujúcich“ publikácií o hacknutí nejakého ďalšieho protokolu alebo technológie, ktorá ohrozuje bezpečnosť bezdrôtových sietí. Je to naozaj tak, čoho by ste sa mali báť a ako čo najviac zabezpečiť prístup do vašej siete? Hovoria vám slová WEP, WPA, 802.1x, EAP, PKI málo? Tento krátky prehľad pomôže spojiť všetky technológie používané na šifrovanie a autorizáciu rádiového prístupu. Pokúsim sa ukázať, že správne nakonfigurovaná bezdrôtová sieť je pre útočníka neprekonateľnou bariérou (samozrejme do určitej hranice).

Základy

Akákoľvek interakcia medzi prístupovým bodom (sieťou) a bezdrôtovým klientom je postavená na:- Overenie- ako sa klient a prístupový bod navzájom predstavia a potvrdia, že majú právo spolu komunikovať;

- šifrovanie- aký šifrovací algoritmus sa používa, ako sa generuje šifrovací kľúč a kedy sa mení.

Parametre bezdrôtovej siete, predovšetkým jej názov (SSID), sú pravidelne oznamované prístupovým bodom v paketoch vysielania. Okrem očakávaných bezpečnostných nastavení sa prenášajú priania pre QoS, pre parametre 802.11n, podporované rýchlosti, informácie o ďalších susedoch atď. Autentifikácia určuje, ako sa klient do bodky javí. Možné možnosti:

- OTVORENÉ- takzvaná otvorená sieť, v ktorej sú všetky pripojené zariadenia autorizované naraz

- zdieľané- pravosť pripojeného zariadenia musí byť overená kľúčom/heslom

- EAP- pravosť pripojeného zariadenia musí byť overená prostredníctvom protokolu EAP externým serverom

- žiadne- žiadne šifrovanie, dáta sa prenášajú v čistom stave

- WEP- Šifra založená na RC4 s rôznymi dĺžkami statického alebo dynamického kľúča (64 alebo 128 bitov)

- CKIP- Proprietárna náhrada spoločnosti Cisco za WEP, skorú verziu TKIP

- TKIP- vylepšená náhrada za WEP s dodatočnými kontrolami a ochranou

- AES/CCMP- najpokročilejší algoritmus založený na AES256 s dodatočnými kontrolami a ochranou

Kombinácia Otvorená autentifikácia, žiadne šifrovanieširoko používané v systémoch prístupu pre hostí, ako je poskytovanie prístupu na internet v kaviarni alebo hoteli. Na pripojenie vám stačí poznať názov bezdrôtovej siete. Často sa takéto pripojenie kombinuje s dodatočným overením na Captive Portal presmerovaním HTTP požiadavky používateľa na ďalšiu stránku, kde si môžete vyžiadať potvrdenie (prihlasovacie heslo, súhlas s pravidlami atď.).

Šifrovanie WEP kompromitované a nemožno ich použiť (ani v prípade dynamických kľúčov).

Bežne používané výrazy WPA A WPA2 v skutočnosti určiť šifrovací algoritmus (TKIP alebo AES). Vzhľadom na to, že klientske adaptéry podporujú WPA2 (AES) už pomerne dlho, nemá zmysel používať šifrovanie pomocou algoritmu TKIP.

Rozdiel medzi WPA2 Osobné A WPA2 Enterprise odkiaľ pochádzajú šifrovacie kľúče používané v mechanike algoritmu AES. Pre súkromné (domáce, malé) aplikácie sa používa statický kľúč (heslo, kódové slovo, PSK (Pre-Shared Key)) s minimálnou dĺžkou 8 znakov, ktorý sa nastavuje v nastaveniach prístupového bodu a je rovnaký pre všetkých klientov tejto bezdrôtovej siete. Kompromis takého kľúča (vyblbnutý susedovi, prepustenie zamestnanca, odcudzenie notebooku) si vyžaduje okamžitú zmenu hesla pre všetkých zostávajúcich používateľov, čo je reálne len v prípade malého počtu z nich. Pre firemné aplikácie, ako už z názvu vyplýva, sa používa dynamický kľúč, ktorý je pre každého momentálne pracujúceho klienta individuálny. Tento kľúč je možné v priebehu práce pravidelne aktualizovať bez prerušenia spojenia a za jeho generovanie je zodpovedný ďalší komponent - autorizačný server a takmer vždy je to server RADIUS.

Všetky možné bezpečnostné parametre sú zhrnuté na tomto štítku:

| Nehnuteľnosť | Statické WEP | Dynamický WEP | WPA | WPA2 (Enterprise) |

| Identifikácia | Používateľ, počítač, karta WLAN | užívateľ, počítač |

užívateľ, počítač |

užívateľ, počítač |

| Autorizácia |

Spoločný kľúč |

EAP |

EAP alebo zdieľaný kľúč |

EAP alebo zdieľaný kľúč |

bezúhonnosť |

32-bitová hodnota kontroly integrity (ICV) |

32-bitový ICV |

64-bitový kód integrity správy (MIC) |

CRT/CBC-MAC (Cipher Block Chaining Auth Code v režime počítadla – CCM) Súčasť AES |

Šifrovanie |

statický kľúč |

kľúč relácie |

Na paketový kľúč cez TKIP |

CCMP (AES) |

Rozdelenie kľúčov |

Jednoduché, manuálne |

Segment párového hlavného kľúča (PMK). |

Odvodené od PMK |

Odvodené od PMK |

Inicializačný vektor |

Text, 24 bitov |

Text, 24 bitov |

Rozšírený vektor, 65 bit |

48-bitové číslo paketu (PN) |

Algoritmus |

RC4 |

RC4 |

RC4 |

AES |

Dĺžka kľúča, bit |

64/128 |

64/128 |

128 |

až 256 |

Požadovaná infraštruktúra |

Nie |

POLOMER |

POLOMER |

POLOMER |

Ak je všetko jasné s WPA2 Personal (WPA2 PSK), podnikové riešenie si vyžaduje ďalšie zváženie.

WPA2 Enterprise

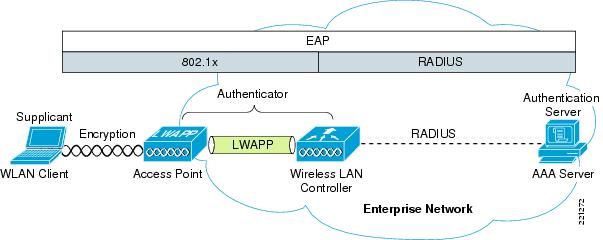

Tu sa zaoberáme ďalšou sadou rôznych protokolov. Na strane klienta, špeciálny softvérový komponent, suplikant (zvyčajne súčasť OS) interaguje s autorizujúcou časťou, AAA serverom. Tento príklad ukazuje fungovanie jednotnej rádiovej siete postavenej na ľahkých prístupových bodoch a ovládači. V prípade použitia prístupových bodov „s mozgom“ môže samotný bod prevziať celú úlohu sprostredkovateľa medzi klientmi a serverom. Dáta klienta suplikanta sú zároveň prenášané rádiom sformovaným do protokolu 802.1x (EAPOL) a na strane radiča sú zabalené do paketov RADIUS.

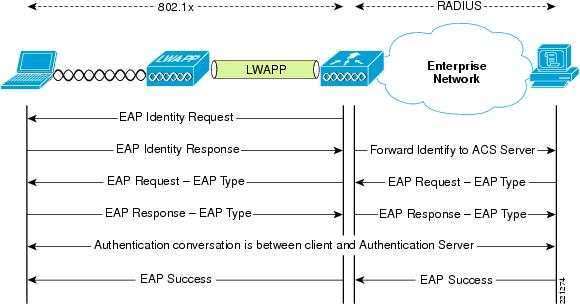

Použitie autorizačného mechanizmu EAP vo vašej sieti vedie k tomu, že po úspešnej (takmer určite otvorenej) autentizácii klienta prístupovým bodom (spolu s kontrolérom, ak existuje), tento požiada klienta o autorizáciu (overenie jeho prihlasovacích údajov) z infraštruktúrneho servera RADIUS:

Použitie WPA2 Enterprise vyžaduje server RADIUS vo vašej sieti. K dnešnému dňu sú najúčinnejšie tieto produkty:

- Microsoft Network Policy Server (NPS), predtým IAS- konfigurovateľné cez MMC, zadarmo, ale musíte si kúpiť Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- konfigurovateľný cez webové rozhranie, bohatý na funkcie, umožňuje vytvárať distribuované systémy odolné voči chybám, je drahý

- FreeRADIUS- zadarmo, nakonfigurované pomocou textových konfigurácií, nie je vhodné spravovať a monitorovať

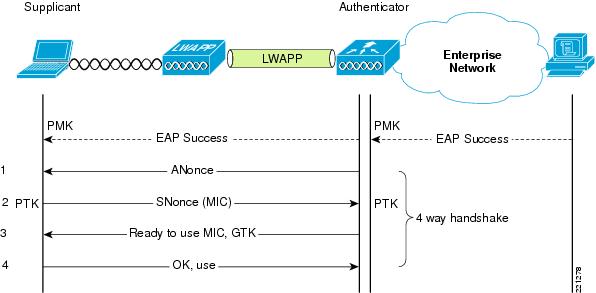

Prevádzkovateľ zároveň pozorne sleduje prebiehajúcu výmenu informácií a čaká na úspešnú autorizáciu, prípadne odmietnutie. V prípade úspechu je server RADIUS schopný odoslať ďalšie parametre prístupovému bodu (napríklad, do ktorej VLAN umiestniť účastníka, akú IP adresu mu prideliť, profil QoS atď.). Na konci výmeny umožňuje server RADIUS klientovi a prístupovému bodu generovať a vymieňať si šifrovacie kľúče (individuálne, platné len pre túto reláciu):

EAP

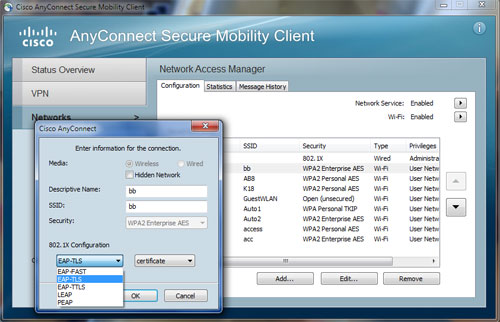

Samotný protokol EAP je kontajnerizovaný, to znamená, že skutočný autorizačný mechanizmus je vydaný na milosť a nemilosť interným protokolom. V súčasnosti získali významnú distribúciu nasledujúce položky:- EAP-FAST(Flexible Authentication via Secure Tunneling) – vyvinuté spoločnosťou Cisco; umožňuje autorizáciu pomocou prihlasovacieho hesla prenášaného v tuneli TLS medzi žiadateľom a serverom RADIUS

- EAP-TLS(Zabezpečenie transportnej vrstvy). Používa infraštruktúru verejných kľúčov (PKI) na autorizáciu klienta a servera (žiadateľa a servera RADIUS) prostredníctvom certifikátov vydaných dôveryhodnou certifikačnou autoritou (CA). Vyžaduje vydanie a inštaláciu klientskych certifikátov pre každé bezdrôtové zariadenie, takže je vhodný len pre spravované firemné prostredie. Certifikačný server Windows má zariadenia, ktoré umožňujú klientovi vygenerovať si vlastný certifikát, ak je klient členom domény. Zablokovanie klienta sa jednoducho vykoná zrušením jeho certifikátu (alebo prostredníctvom účtov).

- EAP-TTLS(Tunneled Transport Layer Security) je podobný EAP-TLS, ale pri vytváraní tunela nie je potrebný žiadny klientsky certifikát. V takomto tuneli, podobne ako pri SSL pripojení prehliadača, sa vykonáva dodatočná autorizácia (pomocou hesla alebo iného).

- PEAP-MSCHAPv2(Protected EAP) – podobne ako EAP-TTLS, pokiaľ ide o počiatočné vytvorenie šifrovaného tunela TLS medzi klientom a serverom, ktorý vyžaduje certifikát servera. Následne v takomto tuneli prebieha autorizácia pomocou známeho protokolu MSCHAPv2.

- PEAP-GTC(Generic Token Card) – podobná predchádzajúcej, ale vyžaduje karty s jednorazovým heslom (a súvisiacu infraštruktúru)

Všetky tieto metódy (okrem EAP-FAST) vyžadujú certifikát servera (na serveri RADIUS) vydaný certifikačnou autoritou (CA). V tomto prípade musí byť samotný certifikát CA prítomný na klientskom zariadení v dôveryhodnej skupine (čo je jednoduché implementovať pomocou nástrojov skupinovej politiky v systéme Windows). Okrem toho EAP-TLS vyžaduje individuálny klientsky certifikát. Autentifikácia klienta sa vykonáva digitálnym podpisom a (voliteľne) porovnaním certifikátu poskytnutého klientom serveru RADIUS s certifikátom, ktorý server získal z infraštruktúry PKI (Active Directory).

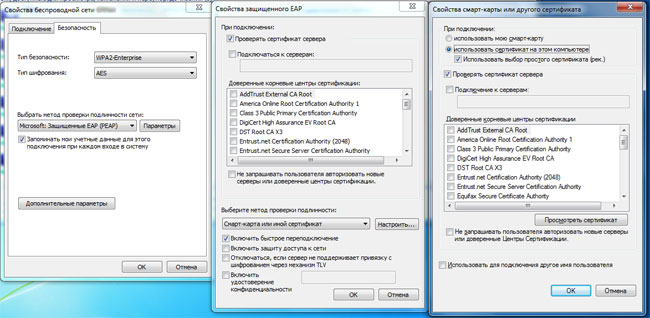

Podporu pre ktorúkoľvek z metód EAP musí poskytnúť žiadateľ na strane klienta. Štandardné vstavané systémy Windows XP/Vista/7, iOS, Android poskytujú aspoň EAP-TLS a EAP-MSCHAPv2, vďaka čomu sú tieto metódy populárne. Klientske adaptéry Intel pre Windows sa dodávajú s pomôckou ProSet, ktorá rozširuje dostupný zoznam. Cisco AnyConnect Client robí to isté.

Aké je to spoľahlivé

Koniec koncov, čo potrebuje útočník, aby sa dostal do vašej siete?Pre otvorenú autentifikáciu nie je žiadne šifrovanie nič. Pripojené k sieti a všetko. Keďže je rádiové prostredie otvorené, signál sa šíri rôznymi smermi, nie je jednoduché ho zablokovať. Ak máte príslušné klientske adaptéry, ktoré vám umožňujú počúvať vzduch, sieťová prevádzka je viditeľná rovnakým spôsobom, ako keby sa útočník pripojil k káblu, k rozbočovaču, k portu SPAN prepínača.

Šifrovanie založené na WEP vyžaduje iba IV hrubou silou a jednu z mnohých voľne dostupných skenovacích pomôcok.

Pre šifrovanie založené na TKIP alebo AES je teoreticky možné priame dešifrovanie, ale v praxi sa nevyskytli žiadne prípady hackovania.

Samozrejme, môžete sa pokúsiť uhádnuť kľúč PSK, prípadne heslo pre niektorú z metód EAP. Bežné útoky na tieto metódy nie sú známe. Môžete skúsiť aplikovať metódy sociálneho inžinierstva, príp