Zařízení pro šifrovací komunikační kanál. Šifrování v počítačových komunikačních kanálech. Útoky na protokol SSL

Problém krádeže osobních údajů byl nepostřící na pláž civilizace. Informace o uživateli jsou nakresleny všechny k něčemu ne Lenosteiness: někdo předem zhroucená dohoda ( sociální sítě, operační systémy, počítačové aplikace a mobilní), jiní bez svolení a poptávky (vetřelci všech odrůd a podnikatelů, kteří mají prospěšné výhody o konkrétní osobě). V každém případě, příjemný malý a tam je vždy riziko, že spolu s neškodnými informacemi v rukou jiných lidí, padne něco, co vám může poškodit osobně nebo zaměstnavatele: oficiální dokumenty, soukromá nebo obchodní korespondence, rodinné fotografie ...

Soukromí je lidským právem, "řekl Kim Dotcom, - jeho nový datový sklad v oblaku. Služba zašifruje všechny soubory, když je stáhnete na server, a když jsou načteny, jsou decrylling, takže je můžete znovu otevřít. I když jsou uloženy v oblaku, zůstávají šifrovány a nikdo je nemůže otevřít, pokud nemají klíč, který je vaše uživatelské heslo. Pokud ho ztratíte, ztratíte přístup ke všem souborům, které nejsou v sdílená složkaA nemají žádné soubory dříve exportovány nebo klávesy ke složce, - říká službu. Zadruhé, šifrování pomocí hesla také znamená, že je nemožné změnit heslo uživatele bez poškození klíčů k dešifrování. Takže musíte zůstat navždy s prvním heslem, které jste vybrali. Pokud jste zvolili "heslo" jako heslo nebo jiné zjevné slovo, může někdo vzít ÚčetA neexistuje žádný způsob, jak to obnovit a evikovat Invader. Pokud všechno šlo dobře, jakmile jsou vaše soubory uloženy výše v cloudu, můžete je sdílet na odkazu, ale to bude také vyžadovat klíč k otevření.

Ale jak zabránit úniku? Klobouk z fólie zde nepomůže, i když je to nepochybně, a krásné řešení. Celkové šifrování dat však pomůže: Zachytit nebo zírat šifrované soubory, nechápe jim nic. To lze provést tím, že chrání veškerou svou digitální aktivitu pomocí kryptografie stojanu (ciffers jsou vytrvalé, v rozporu se stávajícími počítačovými zařízeními bude trvat čas, alespoň větší délka života člověka). Zde je 6 praktických receptů, které používáte tento úkol.

Každý soubor nebo složka, kterou stáhnete do služby, bude mít vlastní klíč vytvořený pomocí hesla. Soubor můžete připojit dvěma způsoby. Pokud chcete rozluštit, budete potřebovat konkrétní klíč pro soubor, který máte pouze. Společnost prostě nemůže znát, zda existuje porušení, pokud není přímo uvedeno, že je to porušující autorská práva, včetně odkazu a klíčem k dešifrování souboru.

Tak nemůže být vinen z "reliéfu" pirátství, protože prostě nemůže vědět, co je nezákonné, ale co není. Myšlenka používat veřejně přístupnou síť, jako je internet namísto soukromých řádků pro nasazení firemních sítí, se nazývá virtuální privátní síť.

Šifrování aktivity webového prohlížeče. Globální síť Je navržen tak, aby váš požadavek i na úzce umístil lokality (jako yandex.ru) přechází na jeho cestě přes spoustu počítačů ("uzly"), které ji posílají tam a zpět. Zobrazit přibližný seznam svého seznamu zadáním příkazový řádek Příkaz Tracert Adresa_site. První v tomto seznamu bude váš internetový poskytovatel nebo vlastníkem bodu přístup k Wi-FiPřes které jste připojeni k internetu. Pak některé mezilehlé uzly a pouze na samém konci serveru, na kterém je web, který potřebujete, uloží. A pokud vaše spojení není šifrováno, to znamená, že je prováděna podle obvyklého protokolu HTTP, každý, kdo je mezi vámi a webem, bude schopen zachytit a analyzovat odeslané údaje.

Vzhledem k tomu, že soukromá data budou přenášena prostřednictvím internetu, což je neporušené přenosové médium, musí být chráněny tak, aby nemohly být změněny nebo zachyceny. Toto rozhodnutí může být velmi zajímavé ekonomický bod Vize, zejména v případech, kdy se jedná o mezinárodní nebo národní komunikaci na dlouhé vzdálenosti.

Aplikace pro virtuální privátní sítě

Toto rozhodnutí navzdory ustanovení "Důvěrnost" informací vytváří potíže s přístupem k datům firemních sítí z izolačních oddělení. Ostatní ne-připočítané uživatelé ani nevidí síti oddělení. Při vývoji síťových řešení je velmi žádoucí, aby byly realizovány prostředky na monitorování přístupu k informacím a podnikovým zdrojům.

Proto proveďte jednoduchou věc: přidat do "http" v Řádek adresy Symbol "s" tak, že adresa webu začíná "https: //". Tak, povolíte dopravní šifrování (tzv. SSL / TLS bezpečnostní vrstvu). Pokud web podporuje https, to umožní to udělat. A aby nedošlo k pokaždé, aby byl pokaždé trpět plugin prohlížeče: bude nuceno pokusit se povolit šifrování na každém webu, který jste navštívili.

Zkontrolujte identifikaci uživatele omezením přístupu k oprávněným osobám. Musí mít mechanismy auditu, poskytování informací o přístupu k přístupu - na koho se objevili, na co a kdy byl přístupný přístup. Adresa klienta ve své soukromé síti by neměla být zveřejněna a fiktivní adresy pro externí provoz musí být přijaty.

Protokol schématu aplikace

Potvrzení obsahu musí být exkluzivní pro oprávněné uživatele. Použití klíčů zaručujících bezpečnost šifrovaných zpráv by mělo fungovat jako tajemství rozdělené výhradně mezi zúčastněnými stranami. Klíčové řízení by mělo zaručit periodickou výměnu klíčů na podporu komunikace bezpečný způsob.

nevýhody: Slunce nebude moci zjistit význam přenášených a přijatých dat, ale bude vědět, že jste navštívili konkrétní místo.

E-mail. Dopisy zasílaná e-mailem také projdou zprostředkovateli před získáním na adresát. Pošli jste šifrování, zasahujete s ledem, abyste pochopili jejich obsah. Technické řešení je však složitější: bude nutné použít další program Pro šifrování a dešifrování. Klasické řešení, které neztratilo význam dosud, bude balíček OpenPGP nebo jeho bezplatný gpg analog, nebo podporuje stejné standardy šifrování pro prohlížeč (například MailVelope).

Podpora více protokolů. . To může být definováno jako proces enkapsulace jednoho protokolu v jiném. Šifrovaný a zapouzdřený balíček prochází přes internet, dokud nedosáhne svého cíle, kde bude dešifrováno a dešifrováno, vracet se do původního formátu. Důležitým vlastností je, že balíčky protokolu mohou být zapouzdřeny do různých balíčků protokolu.

Jak je tento telefon připojen s IB?

Protocol tunelování zapouzdřuje balíček s přídavným záhlavím, který obsahuje informace o směrování, které umožňuje, aby pakety projely prostřednictvím mezilehlé sítě. Zapisované pakety jsou směrovány mezi konce tunelu v mezilehlé síti. Po dosažení adresáta v mezilehlé síti, Decapsulated balíček a odeslán do cílového určení.

Než začnete korespondenci, generujete tzv. Veřejný Cryptocone, který bude moci "zavřít" (šifrovat), které vám byly adresovány, vaše adresáty. Každá z vašich adres by měla také generovat váš klíč: S pomocí klíčů jiných lidí můžete "zavřít" dopisy pro své vlastníky. Aby nebylo zaměňováno s klíči, je lepší použít výše zmíněný plugin prohlížeče. "Uzavřený" kryptoculární dopis se změní na sadu bezvýznamných znaků - a "Open" IT (Rozluštění) může pouze vlastník klíče.

Intermediární síť, ve které bude balíček procházet, může být jakákoliv veřejná nebo soukromá síť. Vezměte prosím na vědomí, že proces tunelování zahrnuje zapouzdření, přenos mezilehlé sítě a decapsulation balíků. Chcete-li vytvořit tunel, je nutné, aby jeho konce používaly stejný tunelovací protokol.

Zprávy ověřovací kódy

Tunelování na úrovni 2 - odkaz. . V úrovni 2-orientované technologie je tunel podobný relaci, kde dva konec tunelu koordinuje nastavení tunelu, jako je adresování, šifrování a kompresní parametry. Ve většině případů se používají protokoly implementující služby Datagram Service. Řízení tunelu se provádí prostřednictvím servisních protokolů. V těchto případech je nutné, aby tunel byl vytvořen, podporován a uzavřen. Ve třetích úrovni technologií není fáze tunelu.

nevýhody: Spuštění korespondence, musíte vyměnit klíče s vašimi korespondenty. Snažte se zajistit, že nikdo nemůže zachytit a nahradit klíč: předat ji z ruky ruku, nebo jej publikovat na veřejném serveru pro klíče. Jinak změnou klíče k vlastnímu, bude moci oklamat vaše korespondence a bude si vědom vaší korespondence (tzv. Muž ve středním útoku - zprostředkovatele).

Jakmile je tunel instalován, data mohou být dodána. Klient nebo server tunelu používá protokol datového tunelu, který připojuje název přípravou balíčku pro přepravu. Klient pak odešle balíček zapouzdřený do sítě, který jej odešle na tunelový server. To přijímá balíček, decapsulování odstranění dodatečného záhlaví a dopředu zdrojového balíčku do cílové sítě. Operace mezi serverem a klientem tunelu je podobná.

Požadavky na tunel.

Mnoho 3-úrovňových tunelovacích schémat naznačují, že konce tunelu jsou známy a ověřeny před jeho stanovením. Ve většině implementací tohoto protokolu se kontrola vyskytuje na úrovni stroje a jiného uživatele. V důsledku toho, jakýkoli uživatel, který má přístup k strojům, který funguje, jak tunel končí, jej může použít.

Zašifrovat okamžité zprávy. Nejjednodušší způsob, jak používat poslové, kteří jsou již schopni šifrovat korespondenci: telegram, WhatsApp, Facebook Messenger., Signál Soukromý messenger., Google allo, gliph, atd. V tomto případě, od zvědavého oka ze strany, kterou jste chráněni: Pokud je náhodná osoba a zachytí zprávu, uvidí pouze směs znaků. Ale od zvědavosti společnosti, která vlastní messenger, nebude na vás připsána: Společnosti mají tendenci mít klíče ke čtení vaší korespondence - a nejen, že oni milují to sami, budou jim poskytnout donucovací agentury .

Prostředí tunelovací schémata ve vrstvě 3 naznačují, že adresy byly přiřazeny inicializaci tunelu. Protokoly úrovně 3 mohou také používat podobné metody. Tunely mohou být vytvořeny dvěma různými způsoby: dobrovolné a povinné.

Jiné zařízení, server vzdálený přístupMezi počítačem uživatele a serverem tunelů působí jako jeden konec a působí jako klient tunelu. V tomto případě klientský počítač nefunguje jako konec tunelu. . K tomu dochází, když staniční server nebo směrování používá software Client Tunneling pro vytvoření virtuálního připojení s požadovaným tunelovým serverem.

proto lepší rozhodnutí Využívá jakékoliv populární volný (Open Source) Messenger s připojeným pluginem pro šifrování "na fly" (takový plugin je často nazýván "OTR": mimo záznam - preventivní záznam). Dobrá volba Bude pidgin.

nevýhodyStejně jako v případě e-mailemNejste zaručeni z zprostředkovatelského útoku.

V případě spínaného přístupu je nejčastějším nastavením přepínání před vytvořením tunelu. V případě internetu klient provede přepínané připojení k tunelu, přístupový server v poskytovateli. Když klient získá přístupový server a již existuje tunel pro požadovaný adresát, není třeba vytvořit nový nadbytečný tunel. Stávající tunel může také nést data tohoto nového klienta. S povinným tunelováním s několika klienty je tunel dokončen pouze tehdy, když je zakázáno poslední uživatel Tunel.

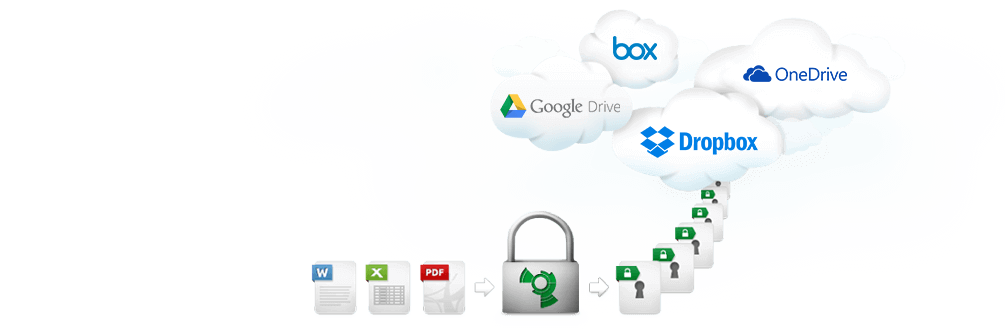

Zadejte dokumenty v "Cloud". Pokud používáte paměťová zařízení "Cloud", jako je Drive Google, Dropbox, Onedrive, ICloud, vaše soubory mohou být odcizeny někým, kdo bude spuštěn (nebo vybere) své heslo, nebo pokud se v samotné službě nachází některá zranitelnost. Proto před umístěním cokoliv v "cloudu", šifrovat. Snadnější implementaci takového schématu jednodušší a pohodlnější s nástrojem, který vytváří složku v počítači - umístěna, kde jsou dokumenty automaticky šifrovány a přeneseny na cloudový disk. Takový, například BoxCryptor. O něco méně výhodné požádat o stejný cíl typu TrueCrypt - vytváření celého šifrovaného objemu umístěného v "cloudu".

Je navržen tak, aby podporoval více kryptografických protokolů, které umožňuje každému uživateli zvolit požadovanou úroveň zabezpečení. Bezpečnostní požadavky mohou být rozděleny do dvou skupin, které jsou na sobě nezávislé a mohou být použity společně nebo odděleně v souladu s potřebami každého uživatele.

Falšování identifikace osobnosti

Jedná se o protokol, který reguluje výměnu šifrovaných klíčů používaných k dešifrování dat. Definuje také pakety pro generování klíčů a ověřování dat. Tyto formáty zajišťují konzistenci klíčových přenosu a ověřování dat, které nezávisí na metodě použité v generování klíčů, šifrovacím algoritmusem a ověřovacím mechanismu.

nevýhody: Žádný.

Šifrování všech (nejen prohlížeče) provozu z počítače. To může být užitečné, pokud jste nuceni vychutnat neověřený otevřený přístup k síti - například nešifrované Wi-Fi na veřejném místě. Stojí za to používat VPN: poněkud zjednodušení, je chráněn šifrovacím kanálem, který se od vás rozšířil do poskytovatele VPN. Na serveru provozovatele dopravy je provoz decryct a odeslán dále. Poskytovatelé VPN jsou zdarma (vpnbook.com, freevpn.com, cyberghostvpn.com) a placené - rozdílné přístupové rychlosti, doba zasedání atd. Velký bonus takového spojení je, že pro celý svět, zdálo se, že jste šli do sítě z serveru VPN, a ne z počítače. Proto, pokud je poskytovatel VPN mimo Ruská FederaceBudete k dispozici místa zablokovaná v rámci Ruské federace.

Autentizace zajišťuje, že získaná data odpovídají původně odeslaném a také zaručuje ID odesílatele. Integrita znamená, že přenosná data dosahují plného adresátu, což eliminuje možnost jejich modifikace podél cesty bez této detekce.

Pro některé uživatele může být použito ověřování dostatečné a "Ochrana osobních údajů" není nutné. Komunikační vlastnost umožňuje pouze oprávněným uživatelům pochopit kontext obsahu. Neautorizované uživatele, dokonce i zachycení balíčku, nemohou přistupovat k informacím obsaženým v něm. Nejčastěji používaným mechanismem poskytování této nemovitosti se nazývá kryptografie.

Stejný výsledek lze dosáhnout, pokud nainstalujete Tor na počítači - s jediným rozdílem, který v tomto případě neexistuje žádný poskytovatel: přesunete online prostřednictvím náhodných uzlů patřících ostatním účastníkům v této síti, to znamená, že pro vás nejsou známy nebo organizace.

nevýhody: Nezapomeňte, že váš provoz je dešifrován na výstupním uzlu, který je na serveru Provider VPN nebo v počítači náhodného člena TOR. Proto, pokud si přeji své vlastníci, budou moci analyzovat váš provoz: pokusit se zachytit hesla, přidělit cenné informace z korespondence atd. Proto je používat VPN nebo Tor, kombinovat je s jinými šifrovacími nástroji. Kromě toho nastavte správně - úkol není snadný. Pokud nemáte zkušenosti, je lepší použít hotové řešení: Tor + Set prohlížeč Firefox. (V tomto případě bude zašifrován pouze provoz prohlížeče) nebo distribuci ocasů Linuxu (pracovat z CD nebo flashki), kde je veškerý provoz již nakonfigurován pro směrování přes Tor.

"Ochrana osobních údajů" nezávisí na jiných službách a mohou být implementovány ve dvou režimech - dopravu a tunelu. Rozhodnutí o provádění nebo nepřítomnosti virtuálních privátních sítí vyžaduje pečlivou analýzu požadavků, zejména těch, které se týkají bezpečnosti, nákladů, kvalitou služeb a snadným použitím, které se liší v závislosti na podnikání každé organizace.

Účelu tvorby a výhod

"Virtuální privátní síť: recenze." 29. května, Národní fórum o bezpečnosti sítě a telekomunikací. Vždy existovala potřeba informací o šifrování. Kryptografie je věda, která využívá matematiku k šifrování a dešifrování informací; Jinými slovy, zajistit uložené nebo přenášené informace. Reverzní z medaile je kryptanalýza - věda o analýze a rozdělení kódů, pro které jsou data kódována. Dva kryptografie a kryptoanalýza se nazývají celkovou kryptologii.

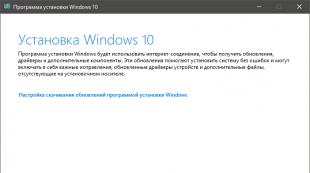

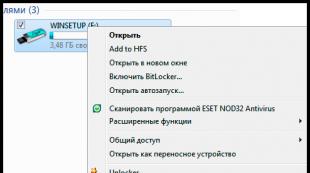

Enchant flash disky a odnímatelné nosiče dat, mobilní zařízení. To může také přidat šifrování. pevný disk V pracovním počítači, ale přinejmenším ne riskujete ztrátu, jehož pravděpodobnost je vždy přítomna v případě slabých pohonů. Pro šifrování ne samostatný dokument, ale okamžitě celý disk, použijte aplikace BitLocker (vložené do MS Windows), Filevault (vložený v OS X), DiskCryptor, 7-ZIP a podobně jako. Takové programy fungují "transparentní", tj. Nebudete si všimnout: Soubory jsou šifrovány a dešifrovány automaticky, "za Fly". Útočník však v rukou, které se zavřely s jejich pomocí, například flash disk, nic nebude schopno získat nic.

Klíčový distribuční protokol

Šifrování se provádí pomocí algoritmu a šifrovacího klíče. Algoritmus je matematická funkce ve skutečnosti používaná v procesu šifrování a dešifrování. Kombinace algoritmu se specifickým šifrovacím klíčem poskytuje další výsledek než kombinování stejného algoritmu s jiným šifrovacím klíčem. Síla šifrování závisí na pevnosti algoritmu a síly šifrovacího klíče. V důsledku šifrování se informace stávají nepopsatelné; Bez klíče, který provádí šifrování, dešifrování není možné.

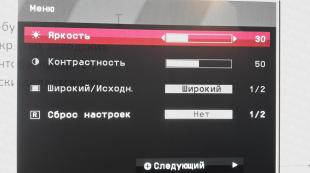

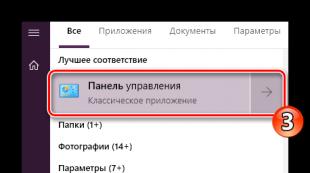

Pokud jde o smartphony a tablety, je lepší použít vestavěný funkční pro úplné šifrování. operační systém. Na zařízení se systémem Android podívejte se na "Nastavení -\u003e Zabezpečení", na IOS v "Nastavení -\u003e Heslo".

nevýhody: Vzhledem k tomu, že všechny údaje jsou nyní uloženy v zašifrované podobě, procesor účtuje pro ně, aby dešifrovali při čtení a šifrování při záznamu, pro které se samozřejmě uplatnil čas a energie. Proto může být pokles výkonu patrný. Jak vlastně bude fungování digitálního zařízení zpomalovat závisí na jeho vlastnostech. Obecně se modernější a nejvyšší modely se ukáže lépe.

Jedná se o seznam akcí, které by měly být přijaty, pokud se obáváte z možného úniku souborů v rukou jiných lidí. Ale navíc existuje několik dalších úvah o obecné povaze, která by měla mít na paměti:

Bezplatná žádost o ochranu soukromí je obvykle spolehlivá proprietární. Zdarma - to je, jejichž zdrojové texty jsou publikovány pod bezplatnou licencí (GNU GPL, BSD atd.) A mohou se lišit od těch, kteří si přejí. Proprietární - taková, výlučná práva, která patří k jedné společnosti nebo developerovi; Zdrojové texty těchto programů obvykle nejsou publikovány.

Šifrování zahrnuje použití hesel, takže se postarejte na své heslo správně: dlouhé, náhodné, rozmanité.

Mnoho kancelářských aplikací (textové editory, tabulky atd.) Dokumenty mohou zašifrovat své dokumenty nezávisle. Odolnost šifrů používaných nimi je však obvykle malý. Proto je lepší upřednostňovat ochranu jednoho z výše uvedených univerzálních řešení.

Pro úkoly, které vyžadují anonymitu / soukromí, je vhodnější udržet samostatný prohlížeč nakonfigurovaný na režim "paranoidní" (například již zmíněný kit Firefox + Tor).

JavaScript, často používaný v síti, je skutečný najít pro špionáž. Proto, pokud máte co skrýt, JavaScript v nastavení prohlížeče je lepší blokovat. Také definitivně blokovat inzerát (dát libovolný plugin, který implementuje tuto funkci, například adblockplus): Pod rouškou bannerů často vybral škodlivý kód.

Je-li notoricky známý "letní zákon" v platnost (podle plánu by se měl stát 1. července 2018), náhradní klíče ze všech šiferů v Rusku budou muset být převedeny do státu, jinak nebude šifrová certifikována . A pro použití bezobslužného šifrování budou i obyčejní majitelé smartphonů pokutu ve výši 3 tisíc rublů s konfiskaci digitálního zařízení.

P.S. Článek použil fotografii Christiaan Colen.

Pokud se vám líbilo článek - doporučuji svým přátelům, známým nebo kolegům souvisejícím s obecní nebo veřejnou službou. Zdá se nám, že to pro ně bude užitečné a pěkné.

Při opakovaných materiálech je vyžadován odkaz na původní zdroj.

Chráněná technologie kanálu je navržen tak, aby byla zajištěna bezpečnost dat na otevřeném stavu dopravní síťNapříklad na internetu. Chráněný kanál zahrnuje provedení tří základních funkcí:

· Vzájemná autentizace předplatitelů při stanovování spojení, které lze provádět například sdílení hesel;

· Ochrana zpráv přenášených přes kanál před neoprávněným přístupem, například šifrováním;

· Potvrzení integrity zpráv přicházejících přes kanál, například přenosem současně se zprávou svého strávení.

Kombinace chráněných kanálů vytvořených podniku ve veřejné síti kombinovat své pobočky je často volána soukromá virtuální síť Virtuální privátní síť, VPN).

Existují různé implementace technologie chráněné kanálu, které mohou zejména pracovat na různých úrovních modelu OSI. Takže funkce populárního protokolu SSL odpovídají zástupce Úroveň modelu OSI. Nová verze síť IP protokol poskytuje všechny funkce - vzájemné ověřování, šifrování a integritu, které jsou podle definice charakterizovány chráněným kanálem a protokol Tunneling PRTR chrání data kanál úroveň.

V závislosti na místě software Chráněný kanál rozlišuje dvě schémata jeho formace:

· Schéma s koncovými uzly, interagujícím prostřednictvím veřejné sítě (obr. 1.2, a);

· Schéma s vybavením poskytovatele veřejné sítě, který se nachází na hranici mezi soukromými a veřejnými sítěmi (obr. 1.2, b).

V prvním případě je chráněný kanál tvořen softwarem instalovaný na dva vzdálené počítačeve vlastnictví dvou různých místních sítí jednoho podniku a propojeny prostřednictvím veřejné sítě. Výhodou tohoto přístupu je plná bezpečnost kanálu po celé následující cestě, stejně jako schopnost používat všechny protokoly pro vytváření chráněných kanálů, pouze stejný protokol udržovaný na koncových bodech kanálu. Nevýhody jsou redundance a decentralizace řešení. Redundance je, že je nepravděpodobné vytvořit chráněný kanál na celé cestě dat: zranitelné pro vetřelce jsou obvykle síťové spínací sítě, nikoli kanály telefonní sítě nebo vyhrazené kanály místní sítě Připojené k územní sítě. Proto je ochrana veřejných kanálů pro přístup k síti lze považovat za nadbytečnou. Decentralizace je, že pro každý počítač, který je nutný k poskytnutí bezpečné služby, musí být instalována samostatně, nakonfigurována a podávána. software ochrana dat. Připojení každého nového počítače k \u200b\u200bchráněnému kanálu vyžaduje implementaci těchto pracovních sil.

Obrázek 1.2 - Dva způsoby, jak vytvořit chráněný kanál

Ve druhém případě se klienti a servery neúčastní vytváření bezpečného kanálu - je umístěn pouze uvnitř veřejné spínací sítě paketů, například uvnitř internetu. Kanál může být položen například mezi serverem vzdáleného přístupového serveru poskytovatele veřejné sítě a směrovače firemní sítě. Jedná se o dobře škálovatelné řešení spravované centrálně jako správce firemní sítě a správce sítě poskytovatele služeb. Pro počítače firemní sítě je kanál transparentní - software těchto koncových uzlů zůstává nezměněn. Takový flexibilní přístup umožňuje snadno vytvářet nové kanály chráněné interakce mezi počítači bez ohledu na jejich umístění. Provádění tohoto přístupu je obtížnější - potřebujete standardní protokol pro vzdělávání chráněného kanálu, vyžaduje instalaci všech poskytovatelů softwarových služeb, kteří podporují takový protokol, podporovat výrobce protokolu pro výrobce hraničního komunikačního zařízení. Nicméně, když všechny obavy o zachování bezpečného kanálu vyžadují poskytovatele veřejné sítě, ponechává pochybnosti o spolehlivosti ochrany: první, nechráněné kanály přístup do veřejné sítě, a za druhé, spotřebitel služby se cítí v plné závislosti na spolehlivosti Služby dodavatele. A, nicméně odborníci předpovídají, že je to druhý režim v blízké budoucnosti, který se stane hlavním při výstavbě chráněných kanálů.

2. Principy ochrany kryptografických informací

Kryptografie Jedná se o soubor metod konverze dat zaměřených na tom, aby tyto údaje nepřístupné pro nepřítele. Tyto transformace umožňují vyřešit dvě hlavní problémy na ochranu údajů: problém soukromí (zbavením nepřítele možnost extrahovat informace z komunikačního kanálu) a problém integrity (Zbavením soupeře, schopnost změnit zprávu tak, aby jeho význam změnil, nebo zadal falešné informace komunikačnímu kanálu).

Problematika důvěrnosti a integrity informací úzce souvisí, takže metody řešení jednoho z nich jsou často použitelné pro řešení druhého.

2.1. Schéma Symetrický Cryptosystem.

Zobecněný schéma kryptografického systému, který zajišťuje šifrování přenášených informací, je znázorněn na obr. 2.1.

Obrázek 2.1 - Zobecněný schéma Cryptosystému

Odesílatelgeneruje otevřený text Počáteční zprávu m, která musí být předána legitimní příjemce nechráněným kanálem. Za kanálem sleduje interceptor Za účelem zachycení a zveřejnění přenosové zprávy. Aby se interceptor nemohl naučit obsah zprávy m, odesílatel zašifruje ji pomocí reverzibilní konverze e a dostane se ciphertext. (nebo kryptogram) C \u003d e k (m), který odešle příjemce.

Právní příjemce, který přijal ciphertext C, rozluštění jej pomocí reverzní transformace d \u003d e do -1 a přijímá původní zprávu ve formě otevřeného textu m:

D k (c) \u003d e do -1 (e k (m)) \u003d m.

Transformace E je vybrána z rodiny kryptografických transformací zvané Cryptoalgoritms. Parametr, pomocí kterého je vybrána jednotlivá konverze, nazvaná K. Kryptosystem K. Cryptosystem různé varianty Implementace: Sada instrukcí, hardwaru, komplexu počítačového softwaru, který vám umožní zašifrovat otevřený text a dešifrovat šifrovací text různými způsoby, z nichž jeden je vybrán pomocí konkrétního klíče K.

Kryptografický systém je jediná parametrová rodina reverzibilních transformací.

z prostoru otevřených textových zpráv do prostoru šifrovaných textů. Parametr K (klíč) je vybrán z konečné sady klíčový prostor.

Konverze šifrování může být symetrická nebo asymetrická vzhledem k konverzi dešifrování. Tato důležitá vlastnost funkce konverze definuje dvě třídy v Cryptosystems:

· Symetrické (Singe-Seep) Cryptosystems;

· Asymetrické (dvojité) Cryptosystems (otevřený klíč).

Symetrický schéma kryptosystém s jedním tajným klíčem je znázorněn na obr. 2.1. Používá stejné tajné klíče v šifrovací jednotce a dešifrovací jednotce.

2.2. Schéma asymetrický kryptosystém

Zobecněný schéma asymetrického kryptosystému se dvěma různými klíči na 1 a 2 je znázorněn na Obr. 2.2. V tomto kryptosystému je jeden z klíčů otevřen a druhý je tajný.

Obrázek 2.2 - Zobecněný schéma asymetrického kryptosystému

otevřený klíč

V symetrickém kryptosystému musí být tajný klíč přenesen do odesílatele a příjemce přes kanál chráněného kanálu, jako je kurýrní služba. Na Obr. 2.1 Tento kanál se zobrazí řádek "stíněné". Existují i \u200b\u200bjiné způsoby, jak distribuovat tajné klíče, budou považovány za později. V asymetrické kryptosystém je přes nechráněný kanál přenášen pouze otevřený klíč a tajný klíč je zachován na místě jeho generace.

Na Obr. 2.3 zobrazuje tok informací v kryptosystémech v případě aktivních akcí Interceptor. Active Interceptor nejenže čte všechny ciphertextové přenášené přes kanál, ale může se také pokusit změnit jejich uvážení.

Jakýkoliv pokus Interceptor rozluštit ciphertext c pro získání otevřeného textu m nebo šifrovat svůj vlastní text m 'pro získání věrohodného ciphertext s', aniž by měl originální klíč nazvaný krypto analytický útok.

Obrázek 2.3 - tok informací v kryptosystému s aktivní

zachycení zpráv

Pokud se plynoucí criptanalytické útoky nedosahují cíle a kryptanalyzátor nemůže, aniž by měl skutečný klíč, přivést m od C nebo s "M", je věřil, že takový kryptosystém je cryptoštoy..

Kryptanalýza - To je věda zveřejnění zdrojového textu šifrované zprávy bez přístupu k klíči. Úspěšná analýza může zveřejnit zdrojový text nebo klíč. To také umožňuje detekovat slabé body v kryptosystému, což nakonec vede ke stejným výsledkům.

Základní pravidlo kryptanalýzy, první formované holandským, A. Kerkhoffem v 19. století, je to, že odolnost šifrování (Cryptosystems) by měla být určena pouze klíčovým utajením. Jinými slovy, pravidlo kerkhoff je, že celý šifrovací algoritmus, kromě významu tajného klíče, je známý pro soupeř Cryptoanalyst. To je způsobeno tím, že Cryptosystem, který implementuje rodinu kryptografických transformací, je obvykle považován za otevřený systém.

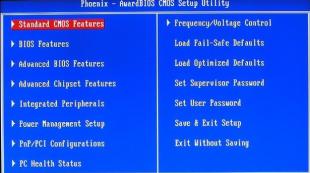

2.3. Hardware ochrany počítačových informací

Hardware a software poskytující zvýšenou úroveň ochrany mohou být rozděleny do pěti hlavních skupin (obr. 2.4).

První skupina je tvořena identifikace a ověřovací systémy uživatele. Tyto systémy se používají k omezení nehod a nelegálních uživatelů do zdrojů počítačového systému. Obecný algoritmus pro práci těchto systémů je získat informace od uživatele, který potvrzuje svou identitu, zkontrolovat svou pravost a poskytnout (nebo neposkytnout) tomuto uživateli s možností pracovat se systémem.

Při budování těchto systémů je problém výběru informací výrazný, založený na postupech identifikace a ověřování uživatelů. Následující typy lze rozlišit:

(1) tajné informace, které má uživatel (heslo, osobní identifikátor, tajný klíč atd.); Tyto informace musí zapamatovat tyto informace nebo speciální prostředky pro ukládání těchto informací mohou být použity);

(2) Fyziologické parametry osoby (otisky prstů, výkresu duhovky atd.) Nebo charakteristiky lidského chování (funkce klávesnice atd.).

Identifikační systémy založené na prvním typu informací se považují za tradiční. Identifikační systémy pomocí druhého typu informací se nazývají biometrický.

Druhá skupina finančních prostředků poskytujících zvýšenou úroveň ochrany systémy šifrování dat disku. Hlavním úkolem řešené takovými systémy je ochrana před neoprávněným použitím dat umístěných na magnetických médiích.

Zajištění důvěrnosti dat umístěných na magnetické médium se provádí šifrováním pomocí symetrických šifrovacích algoritmů. Hlavní funkce klasifikace pro šifrovací komplexy je úroveň vložení do počítačového systému.

Práce aplikované programy s diskové jednotky Skládá se ze dvou etap - "logické" a "fyzické".

Logická scéna V souladu s úrovní interakce aplikačního programu s operačním systémem (například výzvou servisní funkce Data čtení / zápisu). Na této úrovni je hlavní objekt soubor.

Fyzický stupeň Odpovídá úrovni interakce operačního systému a zařízení. Jako předměty této úrovně jsou struktury fyzické organizace dat disku sektory disku.

V důsledku toho mohou systémy šifrování dat provádět kryptografické datové transformace na úrovni souborů (chráněno samostatné soubory) A na úrovni disků (kola jsou chráněna zcela).

Další klasifikační funkce disku šifrování dat disku je způsob jejich fungování.

Způsobem fungování systému šifrování dat disku jsou rozděleny do dvou tříd:

(1) Systémy "transparentního" šifrování;

(2) Systémy speciálně zavolané pro šifrování.

Obrázek 2.4 - hardware ochrany počítačových informací

V systémech transparentní šifrování (Šifrování "na fly fly") kryptografické transformace se provádějí v reálném čase, bez povšimnutí pro uživatele. Například uživatel zapisuje v textový editor Dokument na chráněném disku a ochranný systém během procesu záznamu provádí své šifrování.

Systémy druhé třídy jsou obvykle utility, které musí být speciálně volány pro šifrování. Mezi ně patří například archivát s integrovanou ochranou heslem.

Do třetí skupiny finančních prostředků systémy šifrování dat přenášených počítačovými sítěmi. Existují dva základní metody šifrování: šifrování kanálů a terminál (účastník) šifrování.

Když Šifrování kanálů Všechny informace přenášené přes komunikační kanál jsou chráněny, včetně služby. Odpovídající postupy šifrování jsou implementovány pomocí protokolu úrovně kanálu ze sedmiúrovňového referenčního modelu interakce otevřených systémů OSI.

Tato metoda šifrování má následující výhodu - postupy vkládání šifrování na úrovni kanálu umožňuje používat hardware, což pomáhá zvýšit výkon systému.

Tento přístup má však významné nevýhody:

Veškeré informace podléhají šifrování na této úrovni, včetně údajů o službách dopravních protokolů; To komplikuje síťový paketový tréninkový mechanismus a vyžaduje dešifrovací data v mezilehlých spínacích zařízeních (bran, opakovače, atd.);

Šifrování informací o službě, nevyhnutelné na této úrovni, může vést k vzniku statistických vzorců v šifrovaných datech; To ovlivňuje spolehlivost ochrany a ukládá omezení použití kryptografických algoritmů.

Termín (účastnické) šifrování Umožňuje zajistit důvěrnost dat přenášených mezi dvěma použitými objekty (předplatiteli). Šifrování terminálu je implementováno pomocí aplikované nebo reprezentativní úrovně referenčního modelu OSI. V tomto případě je chráněn pouze obsah, všechny informace o servisu zůstávají otevřené. Tato metoda Vyhýbají se problémům spojeným s šifrováním oficiálních informací, ale existují i \u200b\u200bjiné problémy. Útočník, který má přístup k komunikačním kanálům počítačová síťJe možné analyzovat informace o struktuře zasílání zpráv, například odesílateli a příjemci, o podmínkách přenosu dat a dat, jakož i množství přenášených dat.

Čtvrtá skupina ochranných fondů elektronické systémy ověřování dat.

Při výměně elektronických údajů o komunikačních sítích se objevuje problém autentizace autora dokumentu a samotného dokumentu, tj. Ověřování autora a ověřte absenci změn v přijatém dokumentu.

Chcete-li ověřit elektronická data, použijte kód ověřování zpráv (imitaci) nebo elektronický digitální podpis. Při generování ověřování zpráv a elektroniky digitální podpis Jsou používány odlišné typy Šifrovací systémy.

Kód ověřování zpráv MAS (ověřovací kód zprávy) je tvořen pomocí symetrických systémů šifrování dat. Kontrola integrity přijaté zprávy se provádí kontrolou příjemce Mac Code.

V domácím standardu symetrických šifrování dat (GOST 28147-89), je k dispozici pro výrobu Imitavy, poskytování imitovashchi.. Ochrana šifrovaného komunikačního systému od uložení falešných údajů.

Imitovstavka. Je generován z otevřených dat pomocí speciální konverze šifrování pomocí tajného klíče a je přenášen prostřednictvím komunikačního kanálu na konci šifrovaných dat. Simulátor je zkontrolován příjemcem zprávy, který vlastní tajný klíč opakováním postupu provedeného dříve odesílatelem nad získanými údaji.

Elektronický digitální podpis (EDS) je relativně malé množství dalších autentizovaných digitálních informací přenášených s textem.

Pro implementaci EDS se používají principy asymetrického šifrování. Systém EDS obsahuje digitální podpisový postup odesílatelem pomocí tajného klíče odesílatele a kontrolu podpisu příjemce pomocí veřejného klíče odesílatele.

Pátá skupina finančních prostředků poskytujících zvýšenou úroveň ochrany, \\ t formulář klíčové nástroje pro správu informací. Pod klíčovými informacemi se odkazuje na celek všech použitých počítačový systém nebo kryptografické klíče.

Bezpečnost jakéhokoliv kryptografického algoritmu je určena použitými kryptografickými klíči. V případě řízení nespolehlivých klíčů může útočník převzít klíčové informace a získat plný přístup ke všem informacím v počítačovém systému nebo síti.

Hlavní klasifikační funkce klíčových nástrojů pro správu klíčových informací je typem funkce správy klíčů. Rozlišují se následující hlavní typy klíčových řídicích funkcí: generování klíčů, klíčové úložiště a distribuce klíčů.

Metody generování klíčů liší se pro symetrické a asymetrické kryptosystémy. Pro generování symetrických kryptosystémových klíčů, hardware a software generování náhodných čísel, zejména systémy pomocí blokového symetrického šifrovacího algoritmu. Generování klíčů pro asymetrické kryptosystémy je podstatně složitější úkol z důvodu nutnosti přijímat klíče s určitými matematickými vlastnostmi.

Klíčová úložná funkce Předpokládá organizaci bezpečného skladování, účetnictví a mazání klíčů. Pro zajištění bezpečného skladování a přenosu kláves se jejich šifrování používá pomocí jiných tlačítek. Tento přístup vede k klíčová hierarchie koncept. Hierarchie klíčů obvykle obsahuje hlavní klíč (hlavní klíč), klíč klíčového šifrování klíče a klíč šifrování dat. Je třeba poznamenat, že generování a skladování hlavních klíčů jsou kritické otázky kryptografické ochrany.

Distribuce klíčů Je to nejodpovědnější proces v klíčovém řízení. Tento proces by měl zaručit stealth distribuovaných klíčů, jakož i účinnost a přesnost jejich distribuce. Existují dva hlavní způsoby, jak distribuovat klíče mezi uživateli počítačových sítí:

1) použití jedné nebo více klíčových distribučních center;

2) Přímé sdílení klíčů relace mezi uživateli.