Důvěrné úniky informací: Profil hrozby. Ochrana informační organizace práce, aby se zabránilo důvěrné informace

Zdrojová informace se vždy rozšiřují do externího prostředí. Distribuční kanály jsou objektivní, charakterizované činností a zahrnují: obchodní, manažerské, obchodní, vědecké, komunikativní regulované spojení; Informační sítě; Přírodní technické kanály.

Distribuční kanál informací je způsob, jak přesunout cenné informace z jednoho zdroje do druhého v sankcionovaném režimu (povoleno) nebo na základě objektivních vzorů nebo na základě objektivních vzorů (83, p.48).

Termín "únik důvěrných informací" je pravděpodobně nejmorgativnější, ale je to více excitace než jiné termíny, odráží podstatu tohoto fenoménu. Dlouho bylo stanoveno ve vědecké literatuře, regulačních dokumentů (99, s.11). Únik důvěrných informací je unmodifikovaný, tj. Nevyřešený výkon těchto informací mimo chráněnou zónu svého provozu nebo zavedený kruh osob s právem pracovat s ním, pokud tento výstup vedl k získání informací (seznámení se s ním) osobami, které nemají oprávněný přístup k němu. Únik důvěrných informací znamená nejen o přijetí svých osob, které nepracují v podniku, neoprávněné známosti se důvěrnými informacemi jednotlivců tohoto podniku (104, pp 75) vede k úniku.

Ztráta a únik důvěrných dokumentovaných informací je způsobena chybou zabezpečení informací. Zranitelnost informací by měla být chápána jako neschopnost informací nezávisle odolávají destabilizujícím efektům, tj. Tyto účinky, které porušují jeho zavedený status (94, p.89). Porušením postavení veškerých dokumentovaných informací je porušovat jeho fyzickou bezpečnost (obecně, buď vlastníka v plném nebo částečném objemu), logickou strukturu a obsahu, dostupnost způsobilých uživatelů. Porušení důvěrného zdokumentovaného stavu informací dále zahrnuje porušení jeho důvěrnosti (uzavření neoprávněných osob). Zranitelnost dokumentovaných informací je kolektivní koncept. Neexistuje vůbec, ale projevuje se v různých formách. Patří mezi ně: krádež informačních médií nebo informací zobrazených v něm (krádež); Ztráta informačního nosiče (ztráta); Neoprávněné zničení informačních médií nebo informací zobrazovaných v něm (zničení, zkreslení informací (neoprávněná změna, neoprávněná modifikace, falešná, padělání); blokování informací; zveřejnění informací (distribuce, zveřejnění).

Termín "zničení" se používá především ve vztahu k informacím o magnetických médiích. Stávající možnosti titulu: modifikace, falešný, padělání není zcela dostatečná k termínu "zkreslení", mají nuance, ale jejich podstatou je stejná - neoprávněná částečná nebo úplná změna ve složení počátečních informací (36, p.59) .

Blokování informací Zde znamená blokování přístupu k oprávněným uživatelům a ne vetřelci.

Zveřejnění informací je formou projevu zranitelností pouze důvěrných informací.

To nebo tato forma zranitelnosti zdokumentovaných informací může být realizována v důsledku úmyslného nebo náhodného destabilizujícího dopadu různých způsobů dopravce informací nebo informací ze zdrojů expozice. Tyto zdroje mohou být lidé, technické prostředky zpracování a přenos informací, komunikace, přírodních katastrof, atd. Metody destabilizujícího vlivu na informace jsou jeho kopírování (fotografování), záznam, přenos, odstranění, infekce programů zpracování informací s virem, porušením informace o zpracování a ukládání technologií, odstoupení (nebo výstupu) v pořádku a porušení způsobu fungování technických prostředků zpracování a přenos informací, fyzický dopad na informace atd.

Zranitelnost zdokumentovaných informací vede nebo může vést ke ztrátě nebo úniku informací. (97, s.12).

Ke ztrátě zdokumentovaných informací, zpronevěry a ztráta informačních dopravců neoprávněné zničení informačních dopravců nebo pouze informace, které jsou uvedeny v nich, zkreslení a blokování informací. Ztráta může být plná nebo částečná, nenávratná nebo dočasná (při blokování informací), ale v každém případě poškozuje vlastníka informací.

Únik důvěrných dokumentovaných informací vede jeho zveřejnění. Podle některých autorů (77, p.94; 94, str.12) v literatuře a dokonce i v regulačních dokumentech, termín "únik důvěrných informací" je často nahrazen nebo identifikován s podmínkami: "Zveřejnění důvěrných informací", " Distribuce důvěrných informací ". Takový přístup z pohledu specialistů je nezákonný. Zveřejnění nebo šíření důvěrných informací znamená neoprávněné přijímání spotřebitelům, kteří k němu nemají přístup. V tomto případě by to mělo být provedeno někdo od někoho. K úniku dochází, když je zveřejněno (neautorizované distribuce) důvěrných informací, ale je to nejen sníženo. Únik může dojít v důsledku ztráty důvěrných dokumentovaných informací, jakož i zpronevěra dopravce informací nebo informace zobrazené v něm při zachování dopravce v jeho vlastníkovi (vlastník). To neznamená, co se stane. Ztracený dopravce se může dostat do rukou jiných lidí a možná "lezení" vůz na odpadky a je zničen v pořadí instalované pro odpadky. V posledně uvedeném případě nedochází k úniku důvěrných informací. Disavejce důvěrných dokumentovaných informací není také vždy spojena se svými přístupovými osobami, které nemají přístup k němu. Mnoho příkladů, kdy bylo provedeno stanovení důvěrných informačních dopravců na kolegy o práci, která byla přijata k těmto informacím osobám s cílem "podsložek", což způsobuje škodu kolegovi. Takové nosiče jsou obvykle osoby, které je unesly. V každém případě však ztráta a krádež důvěrných informací, pokud ne vedou k jeho úniku, vždy vytvářejí hrozbu pro únik. Proto můžeme říci, že únik důvěrných informací vede k jeho zveřejnění a může přinést zpronevěru a ztrátu. Složitost je, že je často nemožné rozdělit, nejprve, samotnou skutečnost zveřejnění nebo zpronevěra důvěrných informací při zachování dopravce informací od svého majitele (vlastníka) a za druhé, má informace z důvodu své zpronevěry nebo ztráty neoprávněné osoby.

Majitelem obchodního tajemství je fyzická nebo právnická osoba, která má legitimní nadaci s informacemi tvořící obchodní tajemství, a příslušná práva v plném rozsahu (91, s.123).

Informace tvořící obchodní tajemství neexistují sama o sobě. Zobrazí se v různých médiích, které jej mohou zachránit, akumulovat, vysílat. S jejich pomocí je prováděno také využití informací. (8; 91, p.123)

Informace o médiích je individuální nebo materiálový objekt, včetně fyzického pole, ve kterém informace naleznou její zobrazení ve formě symbolů, obrázků, signálů, technických řešení a procesů (8; 68, str.37).

Z této definice vyplývá, nejprve, že materiální objekty jsou nejen to, co lze vidět nebo dotknout, ale také fyzická pole, stejně jako lidský mozek, za druhé, informace v médiích se zobrazují nejen znaky, tj. Dopisy, čísla, značky, ale také obrázky ve formě kreseb, kreseb, schémat, jiných ikonických modelů, signálů ve fyzických oborech, technické řešení v produktech, technické procesy v oblasti výroby výrobků (39, p.65).

Typy materiálových objektů jako média jsou jiné. Mohou to být magnetické pásky, magnetické a laserové kotouče, foto, film, video a zvuk, různé typy průmyslových výrobků, technologických procesů atd. Ale nejoblíbenější typ papíru na bázi papíru (46, p.11) jsou nejvíce Typ hmotnosti. Informace v nich je opravena ručně psaným, psacím strojem, elektronické, typografické metody ve formě textu, výkresu, diagramy, výkresu, vzorec, grafika, mapy atd. V těchto médiích se zobrazí informace jako znaky a obrázky. Tyto informace FZ "na informace ..." (8) souvisí s kategorií zdokumentovaných informací a představuje různé typy dokumentů.

V současné době došlo k významným úpravám ve formě a prostředcích získávání důvěrných informací neformálních způsobů. To samozřejmě platí především k lidskému dopadu jako dopravce důvěrných informací.

Osoba jako dopadový objekt je náchylnější k neformálním vlivům než technické prostředky a další média důvěrných informací v důsledku určité právní nejistoty v současné době, individuální lidské nedostatky a životní okolnosti (64, p.82).

Takový neformální dopad má zpravidla skrytý, nelegální charakter a může být proveden jak individuálně, tak skupinu osob.

Osoba, která je dopravcem důvěrných informací, je možná následující typy kanálů úniku informací: řeči kanál, fyzický kanál a technický kanál.

Úniky řeči kanál - informace jsou přenášeny z těch, kteří vlastní důvěrné informace prostřednictvím slov osobně zájem o získání těchto informací (29).

Fyzický únikový kanál - informace jsou přenášeny z těch, kteří vlastní důvěrné informace (dopravce) prostřednictvím papíru, elektronických, magnetických (šifrovaných nebo otevřených) nebo jiných prostředků pro objekt zájem o získání těchto informací (36, p.62).

Technický únik kanál - informace jsou přenášeny technickými prostředky (29).

Formy dopadu na osobu, která je nositelem chráněných informací, může být otevřená a skrytá (33).

Otevřený dopad na vlastnictví (média) důvěrných informací k získání zúčastněného objektu zahrnuje přímý kontakt (101, p.256).

Skrytý dopad na vlastní (média) důvěrných informací pro jeho přijetí zájemce se provádí nepřímo (nepřímo) (101, str. 256).

Prostředkem neformálního dopadu vlastnictví (médií) důvěrných informací k získání určitých informací z něj prostřednictvím otevřeného řeči kanálu jsou osoba nebo skupina lidí, kteří komunikují prostřednictvím: slibů něčeho, žádosti, návrhy (107, s.12) .

Výsledkem je, že vlastní (dopravce) důvěrných informací je nucen změnit své chování, jejich úřední povinnosti a převést požadované informace (91, str. 239).

Skrytý dopad prostřednictvím řeči kanálu na vlastní (dopravce) důvěrných informací se provádí pomocí nepřímé donucování - vydírání prostřednictvím třetí strany, neúmyslné nebo úmyslné naslouchání atd.

Uvedené prostředky expozice, nakonec se podílejí na dominantním (dopravci) důvěrných informací o jeho toleranci (tolerance) dopadů, které jsou na něm poskytnuty (85, str. 220).

Formy dopadu na vlastnictví (média) důvěrných informací prostřednictvím fyzického úniku kanálu mohou být také otevřené a skryté.

Otevřená expozice se provádí pomocí výkonu (fyzikální) zastrašování (tlukotů) nebo fatální síly, po přijetí (bití) nebo fatální síly po přijímání informací (95, p.78).

Skrytý dopad je sofistikovanější a rozsáhlejší, pokud jde o využití finančních prostředků. To může být reprezentováno jako následující struktura expozice (95, str.79). Zájemci je zájmy a potřeby médií důvěrných informací.

V důsledku toho, zájem objekt postihuje sekretivu (nepřímo) pro zájmy a potřeby osoby, která vlastní důvěrné informace.

Takový skrytý dopad může být založen na: strach, vydírání, manipulaci s fakta, úplatkářstvím, úplatkem, intimy, korupce, víry, poskytování služeb, ujištění budoucnosti osoby, která je dopravcem důvěrných informací. (94, p.87)

Forma vlivu na vlastnictví (média) důvěrných informací o technických kanálech může být také otevřená a skrytá.

Otevřené (rovné) fondy - fax, telefon (včetně mobilních systémů), internet, rozhlasová komunikace, telekomunikace, média.

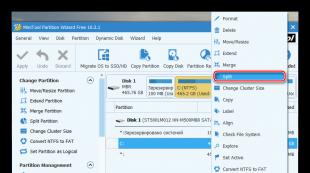

Skryté prostředky mohou být přiřazeny: Poslech použití technických prostředků, prohlížení z obrazovky obrazovky a jiným způsobem zobrazování, neoprávněného přístupu k PC a softwaru a softwaru.

Všechny dopadové prostředky zvažované nezávisle na jejich formách mají neformální dopad na osobu, která je dopravcem důvěrných informací, a jsou spojeny s nelegálními a trestními metodami pro získání důvěrných informací (72).

Možnost manipulace s individuálními vlastnostmi vlastnictví (média) s důvěrnými informacemi ze svých sociálních potřeb k získání je nutné vzít v úvahu při zajišťování, výběr personální a personální politiky při organizování práce s důvěrnými informacemi.

Vždy je třeba mít na paměti, že skutečnost dokumentace informací (aplikace pro všechny materiální dopravce) zvyšuje riziko ohrožení úniku informací. Materiálový nosič je vždy snazší únos, zatímco existuje vysoký stupeň skutečnosti, že potřebné informace nejsou zkresleny, protože se to stane, když jsou informace zveřejňovány ústně.

Hrozby bezpečnosti, integrity a utajení důvěrnosti) omezených informací o přístupu jsou prakticky realizovány prostřednictvím rizika neoprávněných příjmových kanálů (těžby) útočníkem cenných informací a dokumentů. Tyto kanály jsou sadou nechráněných nebo slabě chráněných směrů pro případné úniky informací, které útočník používá pro nezbytné informace, úmyslný nelegální přístup k chráněným a chráněným informacím.

Každý konkrétní podnik má vlastní soubor bankovních přístupových kanálů k informacím, v tomto případě neexistují žádné ideální firmy.

To závisí na souboru faktorů: objemy chráněných a chráněných informací; Druhy chráněných a chráněných informací (složka státního tajemství, nebo jaké další tajemství - servis, obchodní, bankovnictví atd.); Profesionální úroveň personálu, umístění budov a prostor atd.

Provoz neoprávněných přístupových kanálů k informacím musí nutně znamenat únik informací, jakož i zmizení svého dopravce.

Pokud mluvíme o úniku informací o chybě personálu, použije se termín "zveřejnění informací". Osoba může zveřejnit informace ústně, psaní, výběru informací s využitím technických prostředků (kopírky, skenery atd.), Pomocí gesta, výrazů obličeje, konvenčních signálů. A přenášet ji osobně prostřednictvím zprostředkovatelů, přes komunikační kanály atd. (56, p.458).

Únik (zveřejnění) informací je charakterizován dvěma podmínkami:

1. Informace jde přímo do obličeje, která se o něj zajímá, útočníka;

2. Informace se přesune na náhodnou třetí stranu.

Pod třetí stranou, v tomto případě se rozumí jakákoli jiná osoba, která obdržela informace v důsledku okolností, které nezávisí na této osobě, nebo nezodpovědnost pracovníků, kteří nemají právo držet informace, a co je nejdůležitější Osoba se o tyto informace nezajímá (37, str.5). Informace ze třetí strany však mohou snadno přepnout na útočníkovi. V tomto případě třetí osoba na základě okolností upravených útočníkem působí jako "mokrý", aby zachytil potřebné informace.

Přechod informací třetí straně se zdá být poměrně časté, a to může být nazýván nezamýšlený, přirozený, i když se koná skutečnost, že informace o odhalení informací probíhá.

V důsledku toho vzniká neúmyslné informace přechod na třetí osobu:

1. Poslech nebo nesprávný zničení dokumentu na každém dopravci, balíček s dokumenty, případy, důvěrné záznamy;

2. Ignorování nebo úmyslné nedodržení požadavků zaměstnanců na ochranu zdokumentovaných informací;

3. Nadměrný rozhovor zaměstnanců v nepřítomnosti útočníka - s kolegy v práci, příbuzní, přátelé, ostatní osoby ve veřejných prostorách: kavárny, doprava, atd. (Nedávno se stal patrným se šířením mobilních komunikací);

4. Práce s dokumentovaným informacím s omezeným přístupem k organizacím v neoprávněných osobách neoprávněným převodem na druhý zaměstnanec;

5. Využití informací s omezeným přístupem v otevřených dokumentech, publikace, rozhovory, osobní záznamy, deníky atd.;

6. Nedostatek supu tajemství (důvěrnost) informací o dokumentech, označování s příslušnými Griffy na technických médiích;

7. Dostupnost v textech otevřených dokumentů nadměrných informací s omezeným přístupem;

8. Neoprávněné kopírování (skenování) zaměstnancem dokumentů, včetně elektronických, v úředních nebo sběrných účelech.

Na rozdíl od třetí strany, útočník nebo jeho spolupachatel je záměrně těžil specifické informace a úmyslně, nezákonně navázat kontakt se zdrojem těchto informací nebo převést jeho objektivní distribuční kanály do kanálů nebo únikových kanálů.

Organizační kanály úniku informací se vyznačují širokou škálou druhů a jsou založeny na založení odrůdy, včetně právních, útočních vztahů s podnikem nebo zaměstnanci podniku pro následný neoprávněný přístup k informacím, které máte zájem.

Hlavní typy organizačních kanálů mohou být:

1. přijetí do práce útočníka do podniku, zpravidla, na technické nebo pomocné pozici (provozovatel na počítači, nákladní dopravce, kurýr, čistší, školník, stráž, řidič atd.);

2. Účast na díle podniku jako partnera, zprostředkovatele, klienta, používání různých podvodných metod;

3. Nalezení útočníka Aplicent (asistenta iniciativ) pracující v organizaci, která se stává svým partnerem;

4. stanovení útočníka důvěryhodných vztahů se zaměstnancem organizace (pro společné zájmy, až po společné chráněné a milostné vztahy) nebo pravidelný návštěvník, zaměstnanec jiné organizace s informacemi, které se zajímají o útočníka;

5. Využití komunikativních vztahů organizace je účastnit se jednání, schůzek, výstav, prezentací, korespondence, včetně elektronických, s organizací nebo specifickými zaměstnanci, atd.;

6. Využití chybných činností personálu nebo záměrně vyvolávajícím útočníkovi těchto akcí;

7. Secret nebo fiktivní dokumenty pronikání do budov podniku a prostor, zločinec, přístup k informacím, tj. Srmost dokumentů, disketových disků, pevných disků (pevných disků) nebo samotných počítačů, vydírání a poklesu na spolupráci jednotlivců pracovníci, úplatkářství a vydírání, vytváření extrémních situací atd.;

8. Získání potřebných informací ze třetí (náhodné) osoby.

Organizační kanály jsou vybrány nebo tvořeny útočníkem individuálně v souladu s jeho odbornou dovedností, konkrétní situací a předpovídají, že je velmi obtížné. Detekce organizačních kanálů vyžaduje vážné vyhledávání a analytickou práci (75, str.32).

Široké možnosti neoprávněných informací s omezeným přístupem vytvářejí technickou podporu technologií řízení finančního dokumentu organizace. Jakákoli manažerská a finanční činnost je vždy spojena s diskusí o informacích ve skříních nebo liniích a komunikačních kanálech (vedení video a selektorových schůzek), výpočty a analýzu situací v počítačích, výrobě, reprodukci dokumentů atd.

Informace o úniku technických kanálů vznikají při použití speciálních produktů průmyslových špionážních produktů, které umožňují přijímat chráněné informace bez přímého kontaktu s personálem organizace, dokumenty, záležitostí a databází (59, p.58).

Technický kanál je fyzická cesta úniku informací ze zdrojové nebo kanálové objektivní rozložení informací útočníkovi. Kanál dochází při analýze útočníka fyzických polí a záření, které se objevují v procesu provozu výpočetní techniky a další kancelářské vybavení, zachycení informací, které mají zvuk, vizuální nebo jiný formulář zobrazení. Hlavními technickými kanály jsou akustické, vizuální optické, elektromagnetické atd. Tyto jsou předpovídané kanály , jsou standardní a přerušeny standardními protizárnými činidly. Například v souladu s GOST RV 50600-93. "Ochrana tajných informací z technické inteligence. Systém dokumentu. Obecná ustanovení" (26).

Obvyklá a profesionálně kompetentní je tvůrčí kombinací útočníka kanálů obou typů kanálů, jako je založení vztahů důvěrycích vztahů se zaměstnanci organizace a zachycení informací o technických kanálech s tímto zaměstnancem.

Možnosti a kombinace kanálů lze nastavit, proto riziko ztráty informací je vždy dostatečně velké. S účinným systémem ochrany informací, útočník zničí určité prvky ochrany a tvoří informace, které potřebujete získat informace (64, p.80).

Aby byl útočník implementován, útočník určuje nejen kanály neoprávněného přístupu k informacím organizace, ale také soubor metod pro získání těchto informací.

Aby bylo možné chránit informace na správné úrovni, je nutné "znát nepřítele" a metody extrakce informací.

Právní metody (61, p.74) jsou zahrnuty do obsahu pojmů a "jejich inteligence v podnikání", se liší podle právního zabezpečení a zpravidla určují vznik zájmu o organizaci. V souladu s tím může být nutné použít kanály neoprávněného přístupu k požadovaným informacím. V srdci "Jeho inteligence" leží bolestivé analytické práce vetřelců a konkurentů odborných specialistů na publikované a veřejně dostupné materiály organizace. Současně, činnosti a služby poskytovaly organizace, propagační publikace, informace získané v procesu oficiálních a neformálních rozhovorů a jednání se zaměstnanci podniku, materiály tiskových konferencí, prezentací společnosti a služeb, vědecké sympozia a semináře, informace obdržené z informačních sítí, včetně z internetu. Právní metody poskytují útočníkovi objem informací, o kterou máte zájem a umožňují určit složení chybějících informací, které mají být získány nelegálními metodami a některé již nemají být těženy v souvislosti s pečlivou analýzou otevřených informací.

Nelegální metody pro získání cenných informací jsou vždy nezákonné a slouží k přístupu k chráněným informacím, které nelze získat právní metody. Základem nelegálních informací je založeno na hledání útočníka existujícího v organizaci nejúčinnější v konkrétních podmínkách nezajištěných organizačních a technických kanálů neoprávněného přístupu k informacím. Tvorba těchto kanálů v jejich nepřítomnosti a realizaci plánu praktického využití těchto kanálů.

Nelegální metody naznačují: krádež, promyšlené podvod, poslech konverzací, falešné identifikační dokumenty, úplatkářství, úplatkářství, vydírání, dramatizace nebo organizování extrémních situací, použití různých kriminálních recepcí atd. V procesu implementace nelegálních metod je často tvořen agent kanál vytěžování cenných finančních informací. Nelegální metody zahrnují také: zachycení informací objektivně šířené na technických kanálech, vizuální pozorování budov a prostor banky a personálu, analýza objektů obsahujících stopy chráněných informací, analýza architektonických vlastností ochranných předmětů, analýza papírových odpadů, a exportovány a exportovány z podniku (50, str.32).

Proto může dojít k úniku informací s omezeným přístupem:

1. Pokud existuje zájem organizací jednotlivců, konkurenty na konkrétní informace;

2. Pokud se riziko vyskytne, hrozba pořádaná útočníkem nebo náhodně zavedenými okolnostmi;

3. Za přítomnosti podmínek, které umožňují útočníkovi provádět nezbytné akce a informační informace. (71, p.47).

Tyto podmínky mohou zahrnovat:

1. Nedostatek systémové analytické a zkušební práce na identifikaci a studiu hrozeb a kanálů úniku informací, míra rizika porušování bezpečnosti informací organizace;

2. Neefektivní, slabě organizovaný systém pro ochranu informační firmy nebo absence tohoto systému;

3. Neprofesionálně organizovaná technologie uzavřeného (důvěrného) finančního pracovního postupu, včetně elektronických a papírových řízení o zdokumentovaných informacích s omezeným přístupem;

4. Rozdílelný výběr personálu a obrat zaměstnanců, komplexní psychologické klima v týmu;

5. Absence systému pravidel pro vzdělávání zaměstnanců pro práci s dokumentovanými informacemi s omezeným přístupem;

6. Nedostatečná kontrola vedením podniku pro dodržování zaměstnanců požadavků regulačních dokumentů při práci s dokumentovaným informacím s omezeným přístupem;

7. Nekontrolovaná návštěva organizace neoprávněným osobám. (50, p.33).

Neoprávněné přístupové kanály a únik informací mohou mít dva typy: organizační a technické. Poskytují právní a nelegální metody (63, p.39).

Získání dokumentů nebo informací s omezeným přístupem tedy mohou být jediným fenoménem nebo pravidelným procesem tekoucím přes relativně dlouhou dobu.

Veškeré informační zdroje organizace jsou proto velmi zranitelnou kategorií a zájmem, které jim vznikly z útočníka, nebezpečí jejich úniku se stává poměrně reálným.

Předběžné posouzení analytiků připravených pro zveřejnění materiálů ve společnosti, výstavní prospekty, reklamní publikace atd., Jejich účast na prezentacích, výstavách, akcionářských setkání, jednání, stejně jako rozhovory a testy kandidátů na pozice. Ten je jedním z hlavních a nejdůležitějších povinností informační a analytické služby, protože je v této fázi, že je možné blokovat jeden z hlavních organizačních kanálů s určitým podílem pravděpodobnosti - přijetí útočníka k práci Ve společnosti (84, str.35).

Únik informací je neoprávněným způsobem z důvěrných informací mimo chráněnou zónu svého provozu nebo sada okruhu osob, což je výsledkem získání informací osob, které nemají sankcionován přístup k němu.

V souladu s předpisy o postupu pro oběh servisních informací o omezené distribuci (schválený vyhláškou Rady ministrů Běloruské republiky ze dne 02.15.1999 č. 237), je třeba dodržovat režim důvěrnosti Informace mohou obsahovat informace, které stávající legislativní akty organizace považují za nechtěné v zájmu zajištění vašich činností.

Únik důvěrných informací může být vyjádřen ve ztrátě konkurenčních výhod, zmeškaných obchodních přínosů, sankcí ze strany regulačních orgánů, správní a trestní odpovědnosti za zveřejnění osobních údajů, zhoršení morálního klimatu v týmu v důsledku zveřejnění Informace o mzdách pracovníků plánovaných personálních permutacích atd. Navzdory tomu, že neoprávněné zveřejnění informací je v mnoha případech administrativně a trestně jednání, v podmínkách, v němž se informační právní předpisy Běloruské republiky dosud nebyly plně vytvořeny, a procesy Zákonodíce je daleko za úrovně rozvoje informačních technologií, existují značné obtíže při zajišťování právní ochrany zájmů. Majitelé důvěrných informací.

Je třeba poznamenat, že pro organizace státních a nestátních forem vlastnictví se způsoby chránit důvěrné informace se mohou lišit nejen na základě těchto postupů pro pracovní sílu, ale také v důsledku skutečnosti, že chráněné informace mohou podléhat legislativním aktech To má různé silné stránky pro organizace a stav podniků a nestátní profil. Například ustanovení o zacházení s informacemi o službě omezené distribuce (schválené usnesením Rady ministrů Běloruského č. 237) souvisí pouze k dokumentaci státních organizací. Pravidla pro ochranu důvěrných informací v obchodních organizací jsou založena ve většině případů jejich vlastníka (vlastníka) a vycházejí z jiných regulačních právních aktů, jako například ustanovení o obchodním tajemství.

Počet potenciálních kanálů kanálů kanálů je poměrně velký. Nejběžnější z nich patří do kategorie neúmyslných zveřejnění zaměstnanci kvůli nevědomosti nebo abnormalitě. Nedostatek myšlenek o pravidlech pro práci s důvěrnými dokumenty, neschopnost určit, které dokumenty jsou důvěrné a jen běžné rozhovory mezi zaměstnanci - to vše může vést k úniku dat.

Úmyslné "vypouštění" informací je mnohem méně časté, ale provádí se účelně as nejnebezpečnějšími důsledky pro organizaci.

S ohledem na multiplicitu kategorií a kanálů úniku informací je zřejmé, že ve většině případů nemůže být problém úniku v žádném případě vyřešen, tím častěji se ho zbavit. Provádění všech opatření k omezení přístupu k informacím nebo jeho distribuci potenciálně snižuje účinnost hlavních obchodních procesů organizace. To znamená, že je vyžadován systém organizačních a technických opatření, což umožňuje překrývat hlavní kanály úniku informací s určitým stupněm spolehlivosti a minimalizovat stávající rizika bez významného snížení účinnosti podnikatelských procesů. Bez takového systému je právo na právní ochranu zájmů organizace jako vlastníkem informací nerealizovatelné.

Systém zabránění úniku důvěrných informací obsahuje tři hlavní komponenty: práce s personálem, bezpečnostními politikami, bezpečnostními službami.

Hlavním zdrojem úniku informací z organizace je jeho zaměstnanci. Lidský faktor je schopen "snížit žádné" sofistikovanější bezpečnostní mechanismy. To potvrzuje mnoho statistických údajů, které naznačují, že převážná většina bezpečnostních incidentů je spojena s činnostmi zaměstnanců organizace. Není divu, že práce s personálem je hlavním mechanismem ochrany.

Klíčové principy a předpisy personálního řízení, s přihlédnutím k požadavkům informační bezpečnosti, jsou definovány v mezinárodní normy ISO / IEC 17799: 2000 a jsou sníženy na potřebu plnit určité bezpečnostní požadavky, zvyšování povědomí zaměstnanců a používání Preventivní opatření na porušovatele.

Při práci s personálem musí být dodrženy následující bezpečnostní požadavky:

- 1. Odpovědnost za bezpečnost informací by měla být zahrnuta do odpovědnosti zaměstnanců, včetně odpovědnosti za provádění bezpečnostních politik, pro zdroje, procesy a bezpečnostní opatření.

- 2. V případě přijetí do práce by měly být vhodné kontroly zaměstnanců, včetně vlastností a doporučeních, úplnosti a přesnosti životopisů, vzdělávání a kvalifikací, jakož i doklady totožnosti.

- 3. Podepsání dohody o nezveřejnění důvěrného kandidáta musí být předpokladem pro přijetí do práce.

- 4. Informační bezpečnostní požadavky na zaměstnance musí být zohledněny v pracovních smlouvách. Musí být také napsána odpovědnost za porušení bezpečnosti.

V některých organizacích existují oddělení pro spolupráci s důvěrnou dokumentací. Pro vedoucí oddělení je vyvíjen speciální popis práce. (Dodatek 3)

Organizace by také měla vyvinout odpovídající disciplinární proces prováděný proti porušovatelům bezpečnosti a zajistit vyšetřování eliminace účinků incidentů a odpovídajících opatření dopadu.

Při určování preventivních opatření je nutné zaměřit se na ustanovení stávajících právních předpisů.

Někdy "urazil" bývalé pracovníky, aby se pomstil na zaměstnavatele, umístěte cenné informace o podnikání na internetu nebo v médiích, dělají to veřejně dostupné jinými způsoby. Mimochodem, osobní nepřátelství (v případech žádostí zaměstnanci disciplinárních sankcí nebo touhy za pomstu za cokoliv) a hospodářský přínos zaměstnance a / nebo konkurenta - nejtypičtější motivy úniku informací. Existují případy, kdy zaměstnanec není schopen zvládnout cenné informace, s ohledem na to, že je to on, a ne jeho zaměstnavatel má k ní práva.

Současné informace musí být chráněny (přijmout právní, organizační, technická opatření) a počínaje okamžikem svého porozumění, protože na základě umění. 140 Občanského zákoníku Běloruské republiky, cenné informace mohou být chráněny pouze tehdy, pokud neexistuje žádný volný přístup na právním základě a vlastník informací podniká opatření na ochranu jeho důvěrnosti.

Zvláštní seznam informací, které mohou být chráněny pomocí normy legislativy o neplatných informacích, nejsou stanoveny. Podle článku 140 občanského zákoníku Běloruské republiky, informace, které mají platnou nebo potenciální obchodní hodnotu z důvodu nejistoty třetích stran, na které neexistuje žádný volný přístup na legitimní základě a vlastník, který podniká opatření chránit jeho důvěrnost. V článku 1010 občanského zákoníku Běloruské republiky se říká, že technické, organizační nebo obchodní informace, včetně tajemství výroby ("know-how"), mohou být chráněny před nezákonným použitím, pokud není známo třetím stranám A pokud jsou podmínky stanovené podle odstavce 1 článku 140 pozorovány GK Běloruské republiky.

Z těchto norem je zřejmé, že poměrně široká škála informací může být chráněn zákonem. Pokud je jedna nebo jiná informace klasifikována, doporučuje se pokračovat v jeho majetku, aby byl užitečný. Je však třeba vzít v úvahu, že podle odstavce 3 Čl. 1010 GK Běloruské republiky, pravidla pro ochranu bezproperovaných informací nejsou uplatňována ve vztahu k informacím, které v souladu se zákonem nemůže být službou nebo obchodní tajemství (informace o právnických osobách, práva na majetek a transakce s S výhradou registrace státu atd.).

V odstavci 4 Čl. 1010 GK Běloruské republiky zjistil, že právo na ochranu bezproperovaných informací je platné, dokud nebudou mít informace o platné nebo potenciální obchodní hodnotu v důsledku třetích stran, nebude mít volný přístup na právním základě a vlastníkem Informace přijmou opatření na ochranu jeho důvěrnosti.

Pokud jde o poslední podmínku, měl by být učiněn komplex právních a skutečných opatření. Především je primárně vytvořit systém místních regulačních akcí, které uzavírá důvěrné informace nebo známky poskytnutí informací důvěrnému, který je oprávněn jej používat, atd. Související podmínky a požadavky by měly být uvedeny v pracovní smlouvě nebo smlouva se zaměstnancem. Je možné identifikovat příslušné podmínky a v civilní smlouvě.

Schopnost přijmout právní opatření předpokládá přímo z pracovních a občanského práva. V souladu s odstavcem 10 Čl. 53 Číselný zákoník Běloruské republiky, zaměstnanec je povinen "vést stát a oficiální tajemství, nezveřejnit bez správného povolení k obchodnímu tajemství zaměstnavatele." Podle části 2 odstavce 2 Čl. 140 GK Běloruska, osoby, které byly nezákonné metody obdržely informace, které jsou služby nebo obchodní tajemství, jsou povinny kompenzovat náhradu škody.

Stejná povinnost je přiřazena pracovníkům, kteří zveřejňují úřední nebo obchodní tajemství navzdory pracovní smlouvě, včetně smlouvy, a na protistraně, které toto učinily proti občanské smlouvě.

Je třeba poznamenat, že nestačí dát "důvěrné" nebo "nekopínějící" dokumenty, protože každý zaměstnanec se může skutečně seznámit se svým obsahem. Je zřejmé, že v tomto případě nejsou přijata skutečná opatření pro ochranu informací. Je tedy třeba vytvořit v podniku tzv. "Důvěrné kancelářské práce" a systém technických opatření, která by mohla být řízena přístupem k cenným informacím.

Schopnost aplikovat odpovědnost za zveřejnění nebo nezákonné využívání nevyžádaných informací je poskytována částí 2 Čl. 53 zákoníku práce Běloruska a odstavce 2 Čl. 140, umění. 1011 GK Běloruské republiky, umění. 167-9 Kód správních přestupků Běloruské republiky, část 2-3 umění. 201, články 254, 255, 375 trestního zákoníku Běloruska.

Ve většině případů může být o náhradě škody nebo vymáhání trestu (pokud je stanovena smlouvou), v případě správního jednání nebo trestné činnosti - o pokutách nebo trestu odnětí svobody.

Možnosti prokazování faktů protiprávního zveřejnění nebo používání chráněných informací, které způsobují ztráty, jakož i kauzální vztah mezi nimi jsou stejné jako v jakémkoli jiném zákonném delikátním - svědectví svědků, vysvětlení stran, závěry odborníků , atd.

Zvědavá právní úprava některých zemí v této oblasti. Například v řadě států má zaměstnavatel právo stanovit zákaz pro své zaměstnance pracovat ve firmách, přímo soutěžit s jejich společností (a konkrétní firmy mohou být uvedeny) během určitého období po propuštění zaměstnance Jako zákaz poskytování některých informací těmto firmám (například seznam zákazníků, partnerů).

Jak již bylo zmíněno, musí být organizace vyvinuta pro ochranu důvěrných informací a příslušných pokynů. Tyto dokumenty musí definovat pravidla a kritéria pro kategorizaci informačních zdrojů podle stupně soukromí (například otevřené informace, důvěrné, přísně důvěrné), pravidla pro označování důvěrných dokumentů a pravidla pro kontaktování důvěrných informací, včetně skladování Režimy, konverzní metody, omezení použití a přenos třetí strany a mezi divizemi organizace.

Zvláštní pozornost by měla být věnována ochraně elektronických důvěrných informací. Pro elektronické dokumenty ohrožení je ztráta důvěrných informací zejména nebezpečná, protože krádež továrny je téměř obtížné detekovat. Ztráta důvěrných informací zpracovaných a uložených v počítačích může být způsobena následujícími faktory:

- · Inadvertní chyby uživatelů, provozovatelů, referentů, manažerů, manažerů, zaměstnanců důvěrných dokumentačních služeb (dále jen "Služby CD), správci systému a dalších osob, které podávají informační systémy (nejčastější a větší nebezpečí);

- · Krádež a informační výrobci;

- · Hrozby vycházející z přírodních životních situací;

- · Hrozby infekce viry.

V současné době existují velká práce v Bělorusku av zahraničí, aby vytvořily automatizované systémy zpracování dat pomocí počítačově čitelných dokumentů (MCD), z nichž jeden je dokument dokumenty s čárovými kódy. Mistrovství zahrnuje přepravní dokumenty, zkratky a balení zboží, šekové knihy a plastové karty pro platbu za služby, magnetická média. V tomto ohledu se podmínky "elektronické védomosti", "elektronické peníze" a tak dále.

Největší distribuce se získá grafická fonty určená pro kódování a registraci informací v optickém rozsahu. Existují tři typy: grafické značky, stylizovaná písma, kódování písma (čárové kódy).

Časný kód je střídání tmavých a jasných pásů různých šířek. Informace jsou neseny relativními šířky světelných a tmavých pásem a jejich kombinací, zatímco šířka těchto pásů je přísně definována. Tmavé pásy se nazývají tahy a světelné prostory (intervaly).

Kódy zdvihu jsou čteny speciálními optickými čtečkami (čtenářská zařízení) různých typů, včetně laseru, které, vnímání tahů, mezer a jejich kombinací, dekódování čárového kódu pomocí mikroprocesorových zařízení, provádějí řídicí metody v kódu a jsou vydávány na srovnávací tabulce , počítač nebo jiná zařízení Hodnoty těchto kódů v konkrétní abecedě (digitální, alfanumerické atd.).

V současné době jsou čárové kódy široce používány ve výrobě a obchodu se zbožím, v mnoha průmyslových průmyslových odvětvích pro identifikaci polotovarů, produktů, balení, úložných míst, v poštovních odděleních, dopravě atd.

Pro ochranu elektronických informací musí být stanovena pravidla pro poskytování přístupu k informačním zdrojům, byly zavedeny příslušné postupy a mechanismy kontroly, včetně povolení a auditu přístupu.

Odpovědnost za bezpečnostní bezpečnost organizace nese svého vůdce, který tuto odpovědnost deleguje jedním z manažerů.

Rozhodnutí o poskytnutí přístupu ke konkrétním informačním zdrojům by mělo být majiteli těchto zdrojů, jmenováni ze hlav oddělení, které tvoří a využívají tyto zdroje. Problematika poskytování přístupu ke konkrétním zaměstnancům by měly být navíc dohodnuto s jejich bezprostředními vůdci.

Sčítání, můžete vyvodit následující závěry:

- - Hlavním zdrojem úniku informací z organizace je jeho zaměstnanci;

- - Pro cílené zveřejnění důvěrných informací může zaměstnanec přilákat správní nebo trestní odpovědnost;

- - Vedoucí je svěřen pro bezpečnost informací v organizaci.

Pro mnoho podniků existuje vážné nebezpečí. Může se vyskytnout v důsledku záměru třetích stran nebo nedbalostí zaměstnanců. Úmyslná úniková organizace se provádí se dvěma cíli: První z nich je poškození státu, společnosti nebo specifického podnikání, tento cíl je charakteristický pro projevy kyberrorismu; Druhým cílem je získat výhodu v soutěži.

Neúmyslný únik se vyskytuje nejčastěji nedbalost zaměstnanců organizace, ale může také vést k vážným nepříznivým důsledkům. Vytvoření systému ochrany informačních aktiv ze ztráty ve společnostech všech typů by mělo být prováděno na profesionální úrovni pomocí moderních technických prostředků. K tomu je nutné mít představu o úniku kanálů a metod pro blokování těchto kanálů, jakož i požadavky na moderní bezpečnostní systémy.

Principy ochrany ochrany ochrany

Existují určité principy, na kterých by měl být komplexní systém ochrany důvěrných informací z úniků, by měl být založen:

- kontinuita systému v prostoru a čase. Používané metody obrany by měly kontrolovat celý a materiál a informační obvod po celý den, neumožňují výskyt určitých prasknutí nebo snížit úroveň kontroly;

- multi-optická ochrana. Informace by měly být hodnoceny podle míry důležitosti a na jeho ochranu by měly být použity různé metody;

- prioritizace. Ne všechny informace jsou proto stejně důležité, proto by měla být použita nejzávažnější ochranná opatření pro informace, které mají nejvyšší hodnotu;

- integrace. Všechny komponenty systému musí vzájemně ovlivňovat a spravovat z jednoho centra. Pokud společnost drží nebo má několik poboček, je nutné nakonfigurovat správu informačních systémů z mateřské společnosti;

- zdvojení. Všechny nejdůležitější bloky a komunikační systémy by měly být duplikovány tak, že v případě průlomu nebo zničení jednoho z vazeb ochrany, přičemž se změní kontrolu.

Stavební systémy taková úroveň není vždy vyžadována malými obchodními firmami, ale pro velké společnosti, zejména spolupracující se státním zákazníkem, je to naléhavá potřeba.

Správní a organizační opatření

Pro jejich dodržování by mělo být odpovědné za vedoucí společnosti, stejně jako jeden z jeho poslanců, v jehož jednání je bezpečnostní služba. Téměř 70% celkové bezpečnosti informací závisí na administrativních a technických opatřeních, protože v činnostech obchodních špionážních služeb, využívání případů ukvrzujících personálů dochází mnohem častěji než použití speciálních technických prostředků k vložení informací vyžadujících vysokou kvalifikaci a Zveřejnění třetím osobám se přímo podílelo na konkurenčním boji.

Vývoj dokumentace

Všechny regulační právní úkony organizace o ochraně obchodních tajemství a dalších informací musí být v souladu s nejpřísnějšími požadavky na podobné dokumenty nezbytné pro získání licence. To je splatné nejen na skutečnost, že nejvíce vypracují, ale také s tím, že kvalitativní příprava tohoto typu dokumentace bude v budoucnu poskytnout možnost ochrany postavení společnosti u soudu v případě sporů o sporech úniku informací.

Práce s personálem

Zaměstnanci je slabší vazbou v jakémkoli systému ochrany informací z úniku. To vede k potřebě věnovat se pracovat s maximální pozorností. Pro společnosti pracující se státním tajemstvím je poskytován přijímací systém. Ostatní organizace musí přijmout různá opatření, aby zajistily omezení práce s důvěrnými údaji. Je nutné vypracovat seznam informací, které tvoří obchodní tajemství a zajistěte jej jako žádost o pracovní smlouvu. Při práci s informacemi obsaženými v databázi musí být vyvinuty přijímací systémy.

Musíte omezit veškerou kopii a přístup k externímu e-mailu. Všichni zaměstnanci musí být seznámeni s pokyny o tom, jak pracovat s informacemi obsahujícími obchodní tajemství, a potvrdit ji s obrazy v časopisech. To vám umožní přilákat je do spravedlnosti.

Šířka pásma, která existuje na zařízení, by měla předpokládat nejen fixaci těchto návštěvníků, ale také spolupráce pouze s bezpečnostními podniky, které také splňují všechny bezpečnostní požadavky. Situace, kdy je zaměstnanec CHOP ve službě v noci v zařízení, ve kterém zaměstnanci pro pohodlí správce systému zaznamenávají svá hesla a nechte je na ploše, může být tak nebezpečné jako práce hacker-profesionální nebo uvnitř Pokoj technický prostředek zachycení.

Práce s protistranami

Docela často se pachatelé úniku informací nestanou zaměstnanci, ale protistrany společnosti. Jedná se o četné poradenské a auditní společnosti, firmy, které dodávají služby pro rozvoj a údržbu informačních systémů. Jako spíše zvědavý, ačkoli kontroverzní, příklad může být uveden ukrajinskou situaci, kdy byla zakázána práce řady dceřiných společností 1c z důvodu podezření na možnost zpruštění zpronevěry své důvěrné účetní informace. Stejné nebezpečí představuje systémy Cloud CRM, které nabízejí služby Cloud Skladování. S minimální úrovní své odpovědnosti za bezpečnost důvěryhodných informací nikdo nemůže zajistit, aby celá databáze zákaznických hovorů zaznamenaných v systému během jeho integrace s IP telefonií se nestane současně těžební konkurenty. Toto riziko by mělo být hodnoceno jako velmi vážné. Při výběru mezi serverovými nebo cloudovými programy byste měli zvolit první. Podle společnosti Microsoft, počet kybernetických útoků na mrakové zdroje v letošním roce vzrostl o 300%

Je to stejně opatrné léčit všechny protistrany, které vyžadují předávání údajů k nim, které tvoří obchodní tajemství. Všechny smlouvy by měly stanovit podmínky impozantní odpovědnost za jeho zveřejnění. Často často působí hodnocení a akcie z nemovitostí, kontroly auditu, konzultační výzkum jsou prodávány na soutěžích organizací.

Plánování a technické řešení

Při plánování architektury místnosti, ve které jsou prováděny jednání nebo jsou prováděny chráněné informace, měly by být dodrženy všechny požadavky na metody ochrany. Setkávací místnosti musí být schopny podstoupit nezbytnou certifikaci, všechny moderní způsoby stínění, materiály absorbující zvukové materiály by měly být použity, používají generátory interference.

Technické prostředky a systémy prevence úniku

Pro ochranu informací od úniku nebo zpronevěru je nutné aplikovat širokou škálu hardwarových technických opatření. Moderní technické prostředky jsou rozděleny do čtyř skupin:

- inženýrství;

- hardware;

- software;

- kryptografický.

Inženýrství

Tato kategorie ochranných přípravků se používá jako součást implementace plánovacích a architektonických řešení. Jedná se o zařízení, které fyzicky blokují možnost pronikání neoprávněných osob na chráněné předměty, systémy sledování videa, alarmových systémů, elektronických zámků a dalších podobných technických zařízení.

Hardware

Patří mezi ně měřicí přístroje, analyzátory, technické zařízení, které umožňují určit umístění hypoték, vše, co vám umožní identifikovat aktuální kanály úniku kanálů, vyhodnotit účinnost jejich práce, odhalit významné vlastnosti a roli v situaci s možným nebo nekonzistentním informace. Mezi nimi patří ukazatele pole, radiofrekvenční měřiče, nelineární lokátory, přístroj pro kontrolu analogových telefonních linek. Pro identifikaci hlasových záznamníků se používají detektory, které detekují boční elektromagnetické záření, na stejném principu, video kamery pracují.

Software

Jedná se o nejvýznamnější skupinu, protože je možné se vyhnout vstupem do informačních sítí neoprávněných osob, blokování útoků zabránit útokům zabránit zachycení informací. Mezi nimi je nutné poznamenat speciální programy, které poskytují systémovou ochranu informací. Tento systém DLP a systémy SIEM se nejčastěji používají k vytvoření komplexních mechanismů zabezpečení informací. DLP (prevence úniku úniku dat, systémy prevence úniku dat poskytují plnou ochranu před ztrátou důvěrných informací. Dnes jsou nakonfigurovány především k práci s hrozbami uvnitř obvodu, to znamená, že vycházejí z uživatelů firemní sítě, a ne z hackerů. Systémy aplikují širokou sadu recepcí pro identifikaci ztrátových bodů nebo převedení informací a jsou schopny blokovat neoprávněnou nepovolenou průniku nebo přenos dat, automaticky kontrolovat všechny kanály odesílání. Analyzují provoz dopravní pošty, obsah místních složek, zpráv ve zprávách a při identifikaci pokusů pašování dat.

Informace o zabezpečení a správu událostí) Správa informačních toků a událostí v síti, zatímco událost je chápána jako každá situace, která může ovlivnit síť a její bezpečnost. S výskytem systém nezávisle nabízí rozhodnutí o odstranění hrozby.

Softwarové technické prostředky mohou řešit individuální problémy a mohou poskytnout komplexní zabezpečení počítačové sítě.

Kryptografický

Integrovaná aplikace celého rozsahu ochranných metod může být nadbytečná, takže organizovat systémy ochrany informací v určité společnosti, musíte vytvořit svůj vlastní projekt, který bude optimální z hlediska zdroje.

V současné době jsou informace pro organizace jedním ze zdrojů pohody. Téměř všechny informace týkající se činností organizace jsou důvěrné. V tomto ohledu je třeba chránit tyto informace, ale ne vzácné manažeři jsou zcela neopatrné, aby zachovali důvěrnost informací a výsledkem je jeho únik. Přijetí opatření na ochranu důvěrnosti informací Jedná se o soubor činností zaměřených na zajištění bezpečnosti informací.

Nedodržení ochrany obchodních tajemství nebo nesprávné politiky zabezpečení informací vede k vzniku informačních zdrojů. V rámci hrozby informačních zdrojů, soubor dopadů faktorů vnějšího a vnitřního prostředí organizace zaměřené na nelegální nebo škodlivou překážku nebo obtížnost jeho fungování v souladu se zákonnými, dlouhodobými a krátkodobými cíli a cílů Předpokládá se, jakož i odcizení výsledků jeho činností.

Každá hrozba bez ohledu na její obsah vede k porušení důvěrnosti informací, porušování způsobu takových informací, tj. Určuje určité škody majiteli obchodní tajemství. Ochrana důvěrných informací a přijímání opatření k odstranění hrozeb je přijata k odstranění hrozby vůbec nebo alespoň snížit případné škody z těchto akcí.

Jedním ze smysluplných typů hrozeb pro informační zdroje je únik důvěrných informací. Únik důvěrných informací je výstupem informací mimo organizaci nebo kruh osob, s nimiž bylo známo. Únik informací lze provádět na různých technických kanálech. Pod informace o úniku kanálu Je obvyklé pochopit určitou cestu ze zdroje důvěrných informací určité osobě, která chce tyto informace převzít. Pro vytvoření kanálu úniku informací jsou zapotřebí určité prostorové, energetické a časové podmínky, jakož i přítomnost na straně útočníka odpovídající zařízení pro přijímání, zpracování a upevnění informací.

Hlavní kanálové úniky kanálů jsou zaměstnanci organizace, dokumenty (např. Zprávy) a kanály technického kanálu.

Kromě toho může dojít k úniku v procesu společné práce s jinými firmami (například vytváření společných podniků), konzultační specialisté ze stran, které dostávají přístup k dokumentaci a výrobní činnosti společnosti, fiktivní žádosti o možnost uzavírání transakcí s organizací a dalšími.

Pod technickými kanály znamená únik důvěrných informací vizuální optické kanály; akustické kanály; elektromagnetické kanály; Síťové osobní počítače; Telefon, buněčné a pagingové kanály.

V současné době jsou telefonní jednání v současné době jedním z hlavních způsobů, jak převést velký počet důvěrných informací. Proto jako příklad zvažte technické metody pro ochranu důvěrných informací přenášených telefonními liniemi.

Pro poslech telefonních rozhovorů, všechny druhy poslechových zařízení, mikrofony vložené do sluchátka, mikrofonní zesilovač, elektronický spínač a další technické prostředky se používají.

Existují aktivní a pasivní metody a prostředky pro ochranu telefonu od úniku informací na elektroakustickém kanálu a od zachycení elektronických zařízení. Mezi nejčastější metody pasivní ochrany patří:

Omezení nebezpečných signálů;

Filtrování nebezpečných signálů;

Vypnutí zdrojů nebezpečných signálů.

Nejúčinnější způsob zabezpečení informací je zakázat telefonní sety z řádku, když jsou důvěrné konverzace v místnosti, kde jsou nainstalovány. Nejjednodušší způsob, jak implementovat tuto metodu, je instalovat do podvozku telefonní nebo telefonní linky speciálního spínače, kdy je telefonní trubka vypnuta telefon z řádku nebo ručně nebo automaticky.

Aktivní metody ochrany proti úniku informací na elektroakustickém kanálu jsou redukovány na použití krycího nízkofrekvenčního signálu hluku. Pro ochranu informací před zachycením elektronických zařízení existuje další metoda (způsob vysokofrekvenčního širokopásmového přestrojení interference), který má být předložen telefonní lince, když je napájen sluchátko maskovacího vysokofrekvenčního širokopásmového šumu.

Poslech telefonních konverzací je možné díky elektronickým zařízením pro zachycení hlasových informací připojených k telefonním řádkům jedním ze tří způsobů: postupně (v přestávce jednoho z vodičů), paralelně (současně na dvě vodiče) a pomocí indukčního senzoru (současně na dvě vodiče) a Bezkontaktní připojení). V případě prvních dvou připojení se provádí síla elektronických zachycovacích zařízení z telefonní linky, když je autonomní proudový zdroj naposledy. Aktivace rádiového přenosového zařízení se vyskytuje pouze v době telefonického konverzace a obdržené hlasové informace lze zaznamenat. Je také možné poslouchat připojení druhého telefonu v další místnosti.

Existuje několik aktivních metod pro ochranu telefonních konverzací, které potlačují elektronické zařízení zachycující zařízení.

Způsob vysokofrekvenčního maskovacího interference má být předložen v čáry během telefonického konverzace širokopásmového maskovacího šumu signálu, jehož frekvence je vybrána tak, že po průchodu zesilovače mikrofonu se jeho hladina ukázala být dostatečná pro potlačení Signál řeči, ale kvalita telefonních rozhovorů se nezhoršila. Účinnost interferenčního signálu se zvyšuje s poklesem jeho frekvence, tj. Čím nižší frekvence, tím větší rušivý účinek má užitečný (řečový) signál.

"Zero" je to, že v době telefonického konverzace v řádku je dodáváno konstantní napětí, které s opěrnou polaritou odpovídá napětí v čáry, když je sluchátko zvednuté. Tato metoda je použitelná pro výstupní elektronická zařízení pro zachycení hlasových informací s kontaktním připojením k telefonní lince pomocí pro napájení. Podobná zařízení zahrnují paralelní telefony a telefonní rozhlasové vrstvy.

Metoda kompenzace je, že při přenosu řečové zprávy na přijímací straně pomocí speciálního generátoru k telefonní lince a maskovací interference je dodáván do jednoho ze vstupů dvoukanálového adaptivního filtru, adaptivní směsi přijatých užitečných (řeč) a stejné interferenční signály. Dále, adaptivní filtr vybere příznivý signál kompenzací komponenty šumu a odešle jej do telefonu nebo rekordéru. Tato metoda je vysoce účinná pro potlačení všech známých prostředků neoprávněného odstranění informací z telefonní linky a je široce používán pro zamaskování, stejně jako skrytí hlasových zpráv přenášených odběratelem.

Způsob "spalování" má být předložen telefonní linii vysokonapěťových pulzů s napětím. Telefon v případě použití této metody z řádku je vypnut. Pulsy se podávají dvakrát v telefonní lince. Jednou, když je telefonní linka otevřená (pro "vypalování" paralelní elektronická zařízení připojená k ní) a druhá - při zkrácení (pro "vypalování" postupně připojených zařízení). Telefon v případě použití této metody z řádku je vypnut.

V současné době se nejen jednoduchá zařízení implementující jeden z technik ochrany slouží k ochraně telefonních linek, ale také složité, které poskytují komplexní ochranu linek kombinováním několika metod, které zahrnují ochranu informací z úniku na elektroakustickém kanálu.

Ochrana informací od úniku na akustický kanál je souborem opatření, která vylučují nebo sníží možnost hledání důvěrných informací mimo řízenou zónu v důsledku akustických polí.

Závěr

Takže jsme považovali za přednášku pojem "obchodní tajemství" a "obchodní tajemství", jakož i hlavní ustanovení federálního zákona Ruské federace "o obchodním tajemství". Kromě toho přednášky zveřejnily otázky týkající se kanálů úniku důvěrných informací a metod jejich ochrany.

LITERATURA

1. Stepanov A.G., Shershotneva O.O. Ochrana komerčních tajemství. - M.: Alpha Press Publishing House, 2006. - 180 s.

Dnes budeme hovořit o úniku a prostředcích ochrany důvěrných informací.

Termín důvěrné informace znamená důvěryhodný, nepodléhá publicitě, tajemství. Zveřejnění může se kvalifikovat jako trestný čin. Každá osoba s přístupem k těmto informacím nemá právo jej zveřejnit ostatním osobám bez souhlasu držitele autorských práv.

Důvěrné informace a zákon

Vyhláška prezidenta Ruské federace č. 188 z 06.03.1997, určuje informace, které jsou důvěrné. Tyto zahrnují:

- Informace týkající se obchodu.

- Disclaimer související informace.

- Lékařský, advokát, osobní (korespondence, telefonní konverzace i.t.d.) Tajemství.

- Tajemství vyšetřování, řízení, informace o odsouzených.

- Osobní údaje občanů, informace o jejich osobním životě.

Obchodní tajemství je informace, které mu dává příležitost pro jeho majitele získat konkurenční výhodu, prospěch z prezentace služeb nebo prodeje zboží. Informace o zasvěcených osobách o společnosti (změna vedení I.T.D.) mohou ovlivnit hodnotu akcií.

Servisní tajemství - informace dostupné ve vládních orgánech, dokumenty mají vulture "pro oficiální použití" a nepodléhají zveřejňování třetím stranám.

Tajemství tajemství je tajemstvím vyšetřování, advokáta, řízení, notářů atd.

Jakékoli osobní údaje (celé jméno, místo práce, adresy atd.), Informace o soukromí občana.

Únik těchto informací může nastat v následujících případech:

- Neefektivní skladování a přístup k důvěrným informacím, špatný systém ochrany.

- Trvalá změna rámce, personální chyby, závažné psychologické klima v týmu.

- Špatné školení personál účinných způsobů ochrany informací.

- Involuce řízení organizace kontrolovat práci zaměstnanců s uzavřenými informacemi.

- Nekontrolovaná možnost pronikání do místnosti, kde jsou informace, neoprávněné osoby uloženy.

Informace o úniku

Mohou být organizační a technické.

Organizační kanály:

- Přijetí do práce v organizaci, aby se získala uzavřené informace.

- Získání informací o zájmu partnerů, zákazníků využívajících klamání metod, mylná představa.

- Trestný přístup k získání informací (odcizení dokumentů, únosný pevný disk s informacemi).

Technické kanály:

- Kopírování originálního dokumentu Uzavřené informace nebo jeho elektronickou verzi.

- Zaznamenejte důvěrnou konverzaci na elektronických médiích (hlasový záznamník, smartphone a další záznamová zařízení).

- Ústní přenos obsahu dokumentu omezeného přístupu k třetím osobám, kteří k němu nemají přístup.

- Trestní získávání informací využívajících rozhlasových vrstev, skrytých mikrofonů a videokamer.

Opatření na ochranu informací

Systém ochrany uzavřených informací navrhuje:

- Prevence neoprávněného přístupu k němu.

- Překrývající se únik kanálů.

- Regulace práce s důvěrnými informacemi.

Služba Enterprise Security by měla organizovat praktické provádění systému pro ochranu informací, personální školení, sledování dodržování předpisů regulačních požadavků.

Organizační metody

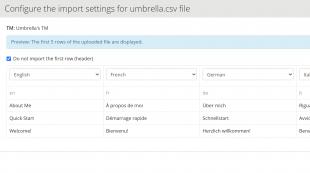

- Vývoj důvěrného systému zpracování dat.

- Příspěvek na personál regionálních předpisů o odpovědnosti za zveřejnění důvěrných dokumentů, jejich kopírování nebo padělání.

- Vypracování seznamu dokumentů omezeného přístupu, rozlišování personálu připustit k dostupným informacím.

- Personální výběr pro zpracování důvěrných materiálů, poučující zaměstnance.

Technické metody

- Využití kryptografických prostředků pro elektronickou korespondenci, udržování telefonních konverzací na chráněných komunikačních linkách.

- Kontrola místnosti, kde probíhají jednání, na absenci rádiových vrstev, mikrofonů, videokamer.

- Přístupový personál v chráněných prostorách s identifikačními prostředky, kódem, heslem.

- Použití v počítačích a jiných elektronických zařízeních a metodách ochrany hardwaru.

Zásady společnosti v oblasti bezpečnosti informací zahrnuje:

- Jmenování odpovědné osoby pro bezpečnost v organizaci.

- Ovládání používání softwaru a ochrany hardwaru.

- Odpovědnosti náčelníků a služeb pro poskytování ochrany informací.

- Zavedení šířky pásma pro zaměstnance a návštěvníky.

- Sestavte seznam tolerance osob na důvěrné informace.

Organizace bezpečnosti informací

Počítače běžící v lokální síti, servery, směrovače musí být spolehlivě chráněny před neoprávněným odstraněním informací. Pro tohle:

- Odpovědný zaměstnanec je přiřazen pro provoz každého počítače.

- Systémová jednotka je zapečetěna pracovníkem IT služby.

- Instalace všech programů je prováděna specialisty na servis IT.

- Hesla musí být generována IT zaměstnanci a vydáni pod malířstvím.

- Je zakázáno používat zdroje třetích stran informací, označuje se na všech informačních médiích.

- Pro přípravu důležitých dokumentů pro použití pouze jednoho počítače. Má protokol uživatelského účetnictví.

- Software a hardware musí být certifikovány.

- Ochrana informačních médií (externí disky) před neoprávněným přístupem.

Systém práce s důvěrnými informacemi zaručuje informační bezpečnost organizace, umožňuje ušetřit důležité informace z úniků. To přispívá k udržitelnému fungování podniku na dlouhou dobu.