مگافون از این ویروس رنج می برد. آنچه در مورد حمله هکرها به روسیه شناخته شده است

محافظ صفحه نمایش قرمز و سفید هشدار دهنده در عرض چند ساعت بر روی هزاران رایانه در سراسر سیاره ظاهر شد. یک ویروس اینترنتی به نام WannaCry ("من می خواهم گریه کنم") میلیون ها سند، عکس و آرشیو را رمزگذاری کرده است. برای دسترسی مجدد به فایلهای خود، از کاربران خواسته میشود ظرف سه روز باج بپردازند: ابتدا 300 دلار، سپس مبلغ افزایش مییابد. علاوه بر این، آنها نیاز به پرداخت به ارز مجازی و بیت کوین دارند تا پرداخت را پیگیری نکنند.

حدود صد کشور مورد حمله قرار گرفتند. ویروس باج افزار در اروپا شروع شد. در اسپانیا - شرکت تلفنیکا، بانک ایبریکا، شرکت گاز گاز طبیعی، خدمات تحویل FedEx. WannaCry بعداً در سنگاپور، تایوان و چین ضبط شد و پس از آن به استرالیا و آمریکای لاتین و همچنین پلیس آندرا پرادش در هند رسید.

در روسیه، این ویروس سعی کرد از مگافون، ویمپلکام، اسبربانک و راه آهن روسیه و از سازمان های دولتی - وزارت بهداشت، وزارت شرایط اضطراری و وزارت امور داخلی باج خواهی کند. با این حال، آنها در همه جا می گویند که حملات به سرعت ردیابی و دفع شدند و هیچ گونه اطلاعاتی درز نداشت.

"ویروس محلی شده است، ما در حال انجام آن هستیم کار فنیبرای تخریب آن و تجدید وجوه محافظت از آنتی ویروس. شایان ذکر است که نشت اطلاعات رسمیبا منابع اطلاعاتیایرینا ولک، نماینده رسمی وزارت امور داخلی روسیه گفت: وزارت امور داخلی روسیه کاملاً مستثنی است.

"درک اهداف بسیار دشوار است، من فکر می کنم که آنها اهداف سیاسی نیستند، اینها کلاهبردارانی هستند که به سادگی می خواستند از این تجارت پول دربیاورند، ما می توانیم فرض کنیم که این یک باج افزار است ناتالیا کاسپرسکایا رئیس هلدینگ InfoWatch گفت که هدف مالی است.

اما این کلاهبرداران چه کسانی هستند؟ نسخه هایی در مورد ماهیت ویروس بسته به درجه تازگی ذهن یا التهاب مغز ارائه می شود. چه کسی شک دارد که کسی بلافاصله شروع به جستجوی هکرهای روسی کند. آنها می گویند که روسیه به طور فعال مانند هیچ کس دیگری مورد حمله قرار گرفت. پس اینها روس هستند. خب، این ضرب المثل "گوش هایم را یخ می زنم تا با مادرم بدش بیاورم" البته از فولکلور ماست.

این ویروس برای اولین بار در ماه فوریه شناسایی شد. و حتی نیروی هوایی میگوید که ریشههای آن از آژانس امنیت ملی آمریکا میآید، جایی که آنها راههایی برای آزمایش پایداری سیستم ویندوز ایجاد کردند، اما کدها در واقع به کلاهبرداران ختم شدند. کارشناسان روسی نیز در مورد منشاء آمریکایی صحبت می کنند. آنها فقط می گویند که ریشه در NSA نیست، بلکه در CIA آمریکا است.

برخی جزئیات وجود دارد که نشان می دهد به احتمال زیاد ویروس روسی نیست، اولاً، ما می دانیم که اصل آن جعلی است، از ابزارهای نظامی سیا است، و ثانیاً، حتی کسانی که آن را به روز کرده اند و آن را وارد کار کرده اند. به احتمال زیاد، نه روس ها، زیرا در بین قالب هایی که در آن کار می کند، هیچ یک از محبوب ترین فرمت ها در کشور ما وجود ندارد - فایل 1C اگر هکرهای واقعی روسی بودند که می خواستند تا حد امکان آنها را آلوده کنند. مدیر کل Ashmanov and Partners، یک توسعه دهنده سیستم می گوید: البته ما از 1C استفاده می کنیم. هوش مصنوعیو امنیت اطلاعاتایگور آشمانوف.

بنابراین، شاید ریشه های ویروس ممکن است آمریکایی باشد، اما هک هنوز توسط کلاهبرداران روسی انجام شده است؟

"شما باید درک کنید که این ویروس پست شده است، کد آن توسط ویکی لیکس درز کرده بود، در آنجا استریل شده بود، اما هکرهایی که آن را گرفتند دوباره آن را زنده کردند، آن را با آب زنده پاشیدند و به عنوان مثال در جایی پست کردند. ایگور آشمانوف خاطرنشان کرد: یک سایت دانلود یا ارسال شده از طریق پست، شاید فقط تلاشی برای بررسی این بود که آیا این ویروسهای نظامی زشت کار میکنند.

در همین حال، ادوارد اسنودن معروف ادعا می کند که سرویس های اطلاعاتی آمریکا، به طور دقیق تر NSA، خود در این حمله سایبری دست دارند. بر اساس نسخه دیگری از همان نیروی هوایی، این حمله می توانست توسط مخالفان ایدئولوژیک رئیس جمهور ترامپ انجام شود. اگر چنین است، پس اینها "مردم شگفت انگیز" هستند. در مبارزه برای پیروزی بشردوستی، امکانات اجتماعی نیز ضربه خورد. در برزیل - طبق سیستم تامین اجتماعی.

و در بریتانیا، ضربه به NHS - سیستم مراقبت بهداشتی ملی وارد شد. عملیات فقط در بسیاری از بیمارستان ها متوقف شده است آمبولانس. حتی ترزا می نخست وزیر نیز سخنرانی ویژه ای داشت.

به نظر می رسد که این ویروس در واقع کاربران شرکتی را هدف قرار داده است. به هر حال، نباید یک ایمیل مشکوک را باز کنید، بهتر است از اسناد، عکس ها و فیلم های مهم نسخه پشتیبان تهیه کنید. و توصیه کارشناسان: باید به روز رسانی کنید.

"این واقعیت که ویروس مانند آتش سوزی گسترده شده است، نشان می دهد که کاربران ظاهراً خیلی به روز رسانی نمی شوند، در همان زمان، بسیاری از سازمان ها آلوده شده اند، و در سازمان ها، این به این معنی است که مدیران آنها بسیار متمرکز هستند سازمانها بر بهروزرسانی و بستن آسیبپذیریها نظارت نمیکردند، یا اینکه بهنوعی فرآیند به این شکل ساخته شده بود، هرچند که پچ برای آن از قبل آماده شده بود.

ناگهان پنجره ای روی صفحه کامپیوتر ویندوز شما ظاهر می شود که به شما اطلاع می دهد فایل های کاربررمزگذاری شده اند و تنها با پرداخت 300 دلار به هکرها می توان رمزگشایی کرد. یا بهتر است بگوییم، آنها از نظر فیزیکی روی دیسک باقی خواهند ماند، اما رمزگشایی آنها غیرممکن خواهد بود. برای نشان دادن اینکه داده ها واقعاً می توانند رمزگشایی شوند، یک "نمونه نمایشی رایگان" ارائه شده است.

نمونه ای از پیام هک کامپیوتر

رمزگذاری چیست

شما می توانید هر داده ای را در رایانه خود رمزگذاری کنید. از آنجایی که همه آنها فایل هستند، یعنی دنباله ای از صفر و یک، می توانید صفر و یک های یکسان را در یک دنباله متفاوت بنویسید. فرض کنید، اگر توافق کنیم که به جای هر دنباله «11001100»، «00001111» را بنویسیم، سپس با دیدن «00001111» در فایل رمزگذاری شده، می دانیم که در واقع «11001100» است و به راحتی می توانیم رمزگشایی کنیم. داده ها اطلاعاتی در مورد آنچه که به آنچه کلید رمزگذاری نامیده می شود تغییر کرده است و افسوس که در این مورد فقط هکرها کلید دارند. برای هر قربانی فردی است و فقط پس از پرداخت "خدمات" ارسال می شود.

آیا امکان دستگیری هکرها وجود دارد؟

در این مورد، باج باید با استفاده از بیت کوین، یک ارز دیجیتال الکترونیکی پرداخت شود. ماهیت استفاده از بیت کوین به طور خلاصه این است که داده های پرداخت از طریق زنجیره ای از سرورها به گونه ای منتقل می شود که هر سرور میانی نمی داند فرستنده و گیرنده اصلی پرداخت چه کسی است. بنابراین اولاً "ذینفع" نهایی همیشه کاملاً ناشناس است و ثانیاً انتقال پول قابل اعتراض یا لغو نیست ، یعنی هکر با دریافت باج ، هیچ خطری را تهدید نمی کند. توانایی به دست آوردن مبالغ هنگفت پول به سرعت و بدون مجازات، هکرها را تشویق می کند تا راه های جدیدی برای هک پیدا کنند.

چگونه از خود در برابر هک محافظت کنیم

به طور کلی، باج افزار ده سال است که وجود داشته است - به عنوان یک قاعده، قبل از اینکه "اسب های تروجان" بودند. یعنی برنامه رمزگذاری توسط خود کاربر از روی حماقت خودش نصب شده است ، به عنوان مثال ، تحت عنوان "کرک" برای هک کردن یک گران قیمت. مجموعه ادارییا مجموعه ای از سطوح جدید برای یک بازی محبوب که از هیچ جا دانلود شده است. بهداشت اولیه رایانه از چنین تروجان هایی محافظت می کند.

با این حال، اکنون ما در مورد آن صحبت می کنیم حمله ویروس (ویروس میخوای Decrypt0r 2.0)، که از آسیب پذیری های سیستم عامل سوء استفاده می کند سیستم های ویندوزو پروتکل های انتقال فایل شبکه (SMB) که باعث آلوده شدن همه رایانه های موجود در شبکه محلی می شود. آنتی ویروس ها ساکت هستند، توسعه دهندگان آنها هنوز نمی دانند چه باید بکنند و فقط در حال بررسی وضعیت هستند. بنابراین تنها راه برای محافظت از خود این است که به طور منظم یک نسخه پشتیبان از فایل های مهم ایجاد کنید و آنها را در آنها ذخیره کنید سخت خارجیدرایوهای قطع شده از اینترنت شما همچنین می توانید از سیستم عامل های کمتر آسیب پذیر - Linux یا Mac OS استفاده کنید.

"امروز متخصصان ما یک به روز رسانی اضافه کردند - تشخیص و محافظت در برابر موارد جدید بدافزار، معروف به Ransom: Win32.WannaCrypt. در ماه مارس، ما همچنین یک بهروزرسانی امنیتی اضافه کردیم که محافظت بیشتری در برابر حملات احتمالی فراهم میکند. کاربران ما آنتی ویروس رایگانو به روز شد نسخه های ویندوزمحافظت شده است. ما در حال کار با کاربران برای ارائه کمک های بیشتر هستیم."

کریستینا داویدوا

دبیر مطبوعاتی مایکروسافت روسیه

نحوه ذخیره فایل ها

اگر فایل ها قبلا رمزگذاری شده اند و نسخه پشتیباننه، پس افسوس که باید پرداخت کنید. با این حال، هیچ تضمینی وجود ندارد که هکرها دوباره آنها را رمزگذاری نکنند.

هک منجر به هیچ فاجعه جهانی نمی شود: البته بدون اقدامات یا گزارش های حسابداری محلی، دشوار است، اما قطارها اجرا می شوند، و شبکه MegaFon بدون خرابی کار می کند - هیچ کس به داده های حیاتی به رایانه های شخصی اداری مبتنی بر ویندوز و سرورهای معمولی اعتماد نمی کند و یا ندارد. محافظت چند مرحله ای در برابر هک (تا سخت افزار در سطح روتر)، یا کاملاً از اینترنت و شبکه های محلی، که کامپیوترهای کارمند به آن متصل هستند. ضمناً، دقیقاً در صورت حملات سایبری، داده های مهم سازمان های دولتی بر روی سرورهای اجرا شده بر روی بیلدهای قوی رمزنگاری خاص لینوکس که دارای گواهینامه مناسب هستند ذخیره می شود و وزارت کشور نیز این سرورها را بر روی آنها اجرا می کند. پردازنده های روسی"البروس"، که مهاجمان قطعاً برای معماری آن کد ویروس کامپایل نکرده اند.

بعد چه اتفاقی می افتد

هر چه مردم بیشتر از این ویروس رنج ببرند، بهتر خواهد بود، به طور متناقض: تبدیل خواهد شد درس خوبامنیت سایبری و نیاز مداوم را به شما یادآوری می کند پشتیبان گیریداده ها از این گذشته ، آنها نه تنها می توانند توسط هکرها (به 1000 و 1 روش دیگر) نابود شوند، بلکه به دلیل از دست دادن فیزیکی رسانه ای که در آن ذخیره شده اند نیز از بین می روند و در این صورت فقط خود را مقصر خواهید داشت. شما خوشحال خواهید شد که هم 300 و هم 600 دلار برای کار تمام زندگی خود بپردازید، اما هیچکس وجود نخواهد داشت!

به گفته منابع RBC و همچنین Gazeta.Ru و Mediazona، علاوه بر شرکتهای مخابراتی، سازمانهای مجری قانون روسیه - وزارت امور داخلی و کمیته تحقیقات - قربانی حملات هکری شدند.

همکار RBC در وزارت امور داخله در مورد حمله به شبکه های داخلی این وزارتخانه صحبت کرد. به گفته وی، عمدتاً ادارات منطقه ای این وزارت مورد حمله قرار گرفتند. وی تصریح کرد که ویروس حداقل در سه منطقه از بخش اروپایی روسیه بر رایانه ها تأثیر گذاشته است. این منبع افزود که این حمله نباید بر کار وزارت امور داخله تأثیر بگذارد. یکی دیگر از گفتگوهای RBC در این وزارتخانه گفت که هکرها می توانستند به پایگاه های اطلاعاتی وزارت امور داخلی دسترسی پیدا کنند، اما معلوم نیست که آیا آنها موفق به دانلود اطلاعات از آنجا شده اند یا خیر. حمله به وزارت امور داخله تنها رایانه هایی را تحت تأثیر قرار داد که برای مدت طولانی به روز نشده بودند سیستم عاملیکی از گفتوگوهای این بخش گفت. کار این وزارتخانه توسط هکرها فلج نشده است، اما به شدت با مشکل مواجه شده است.

در آلمانخدمات هکرهای دویچه بان که اپراتور اصلی راه آهن کشور است. این را شبکه تلویزیونی ZDF با اشاره به وزارت امور داخلی این کشور گزارش داده است.

شرکای وزارت امنیت داخلی ایالات متحده پشتیبانی فنیو کمک در مبارزه با باج افزار WannaCry.

چه نوع ویروسی؟

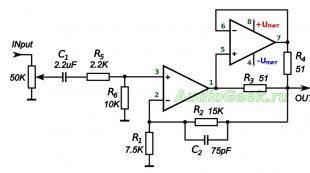

طبق پیام آزمایشگاه کسپرسکی ، ویروس در مورد ما در مورد، باج افزار WannaCry است. همانطور که تجزیه و تحلیل نشان داد، حمله از طریق یک آسیب پذیری شبکه شناخته شده رخ داده است امنیت مایکروسافتبولتن MS17-010. سپس یک روت کیت بر روی سیستم آلوده نصب شد که با استفاده از آن مهاجمان یک برنامه رمزگذاری راه اندازی کردند.

تمام راه حل های آزمایشگاه کسپرسکی این روت کیت را به عنوان MEM شناسایی می کنند: Trojan.Win64.EquationDrug.gen. راه حل های ما همچنین باج افزار استفاده شده در این حمله را با احکام زیر شناسایی می کند: Trojan-Ransom.Win32.Scatter.uf، Trojan-Ransom.Win32.Fury.fr، PDM: Trojan.Win32.Generic (برای شناسایی این بدافزار جزء سیستم Watcher باید فعال باشد)" این شرکت خاطرنشان کرد.

کارشناسان آزمایشگاه کسپرسکی به کاربران توصیه میکنند برای کاهش خطر ابتلا، پچ رسمی مایکروسافت را نصب کنند که آسیبپذیری مورد استفاده در حمله را میبندد و برای جلوگیری از چنین حوادثی، از سرویسهای اطلاعات تهدید برای دریافت به موقع دادههای خطرناکترین حملات استفاده کنند. و عفونت های احتمالی

درباره حمله هکرها نیز اظهار نظر شد مایکروسافت . امروز کارشناسان ما شناسایی و محافظت در برابر بدافزار جدیدی به نام Ransom را اضافه کردهاند: Win32.WannaCrypt. در ماه مارس، ما همچنین حفاظت اضافی در برابر این نوع بدافزار را با بهروزرسانی امنیتی معرفی کردیم که از انتشار بدافزار در سراسر شبکه جلوگیری میکند. کاربران آنتی ویروس رایگان و نسخه به روز ویندوز ما محافظت می شوند. ما در حال کار با کاربران هستیم تا کمک های بیشتری را ارائه دهیم.

نماینده امنیت خورشیدی به RBC گفت که این شرکت این حمله را می بیند و در حال حاضر در حال بررسی نمونه ای از ویروس است. ما در حال حاضر آماده به اشتراک گذاشتن جزئیات نیستیم، اما بدافزار به وضوح توسط متخصصان نوشته شده است. هنوز نمی توان رد کرد که این چیزی خطرناک تر از یک باج افزار است. این منبع گفت که از قبل آشکار است که سرعت انتشار آن به طور بی سابقه ای بالا است. به گفته وی، آسیب های ناشی از این ویروس "بسیار زیاد" است که سازمان های بزرگ را در 40 کشور تحت تاثیر قرار داده است، اما هنوز نمی توان ارزیابی دقیقی ارائه کرد، زیرا قابلیت های این بدافزار هنوز به طور کامل مورد مطالعه قرار نگرفته است. در حال حاضر در حال توسعه

مدیر کل Group-IB ایلیا ساچکوف به RBC گفت که باج افزار مشابه باج افزار مورد استفاده در حمله فعلی روند رو به رشدی دارد. او گفت که در سال 2016 تعداد این حملات بیش از صد برابر نسبت به سال قبل افزایش یافته است.

ساچکوف خاطرنشان کرد که به عنوان یک قاعده، عفونت دستگاه در این مورد از طریق رخ می دهد ایمیل. این متخصص در مورد WannaCry خاطرنشان کرد که این برنامه رمزگذاری دارای دو ویژگی است. "اول، از سوء استفاده ETERNALBLUE استفاده می کند که در پست شده است دسترسی بازهکرها Shadow Brokers. وصله ای که این آسیب پذیری را برای سیستم عامل می بندد ویندوز ویستاو قدیمی تر، در 9 مارس به عنوان بخشی از بولتن MS17-010 در دسترس قرار گرفت. در عین حال، هیچ وصله ای برای سیستم عامل های قدیمی مانند ویندوز XP و ویندوز سرور 2003 وجود نخواهد داشت، زیرا آنها دیگر پشتیبانی نمی شوند.

ثانیاً، علاوه بر رمزگذاری فایلها، اینترنت را برای یافتن میزبانهای آسیبپذیر اسکن میکند. به این معنا که اگر یک رایانه آلوده به شبکه دیگری وارد شود، بدافزار در آنجا نیز پخش میشود، بنابراین ماهیت بهمنمانند آلودگیها به وجود میآید.»

حفاظت در برابر چنین حملاتی، به گفته ساچکوف، با استفاده از راه حل های "جعبه شنی" که در شبکه سازمان نصب می شود و تمام فایل های ارسال شده به ایمیل کارمندان یا دانلود از اینترنت را اسکن می کند، تضمین می شود. علاوه بر این، این کارشناس یادآوری کرد که انجام مکالمات توضیحی با کارمندان در مورد اصول اولیه مهم است. بهداشت دیجیتال"- برنامه ها را از منابع تأیید نشده نصب نکنید، درایوهای فلش ناشناخته را در رایانه قرار ندهید و پیوندهای مشکوک را دنبال نکنید، همچنین نرم افزار را به موقع به روز نکنید و از سیستم عامل هایی که توسط سازنده پشتیبانی نمی شوند استفاده نکنید.

مقصر کیست

هنوز مشخص نیست چه کسی پشت این حمله سایبری گسترده است. ادوارد اسنودن، کارمند سابق آژانس امنیت ملی آمریکا (NSA) گفت که یک ویروس توسعه یافته توسط NSA می تواند در حمله هکری جهانی که در 12 می رخ داد، استفاده شده باشد. ویکی لیکس قبلا این احتمال را اعلام کرده بود.

به نوبه خود، مقامات رومانیایی گفتند که در پشت تلاش برای حمله ممکن است یک سازمان "مرتبط با گروه جرایم سایبری APT28/Fancy Bear" باشد که به طور سنتی به عنوان "هکرهای روسی" طبقه بندی می شود.

تلگراف نشان می دهد که گروه Shadow Brokers، مرتبط با روسیه، ممکن است در پشت این حمله باشد. آنها این موضوع را به ادعاهای هکرها در ماه آوریل مبنی بر سرقت "سلاح سایبری" از جامعه اطلاعاتی ایالات متحده و دسترسی آنها به تمام رایانه های ویندوز مرتبط می دانند.

کاربران از مسکو، نیژنی نووگورود، پنزا، ساراتوف، سامارا، ریازان، اوفا و سایر شهرهای روسیه اظهار داشتند که برقراری تماس غیرممکن است - شبکه در دسترس نیست.

ابتدا، توییتر رسمی این شرکت توصیه هایی را برای تنظیم نوع شبکه روی "فقط 3G" و راه اندازی مجدد تلفن ارسال کرد و اکنون یک پاسخ استاندارد برای همه مشتریان آسیب دیده ارسال می شود: "در حال حاضر، مشکلات ارتباطی گسترده ای وجود دارد. ما در حال حاضر آن را تعمیر می کنیم. ما برای ناراحتی ایجاد شده عذرخواهی می کنیم." این شرکت اضافه کرد که اطلاعاتی در مورد بازه زمانی خاصی برای رفع مشکل در اختیار ندارد.

شماره گیری ناموفق

مگافون گفت که میزان موفقیت شماره گیری در مسکو و چندین شهر دیگر 30 درصد کاهش یافته است و خاطرنشان کرد که تماس ها همچنان با استفاده از پیام رسان های فوری امکان پذیر است. متأسفانه، این امر بسیاری از مشتریان این شرکت را که نمی توانند بدون دسترسی به Wi-Fi از پیام رسان های فوری استفاده کنند، راضی نکرد.

همانطور که سرویس مطبوعاتی مگافون در کانال تلگرامی خود گزارش می دهد، علت خرابی تصادف در یکی از عناصر تجهیزات شبکه بوده است.

علاوه بر این، یکی از دفاتر شرکت نیز گفته است که تصادف کرده اند، اما بازه زمانی رفع عواقب آن هنوز مشخص نیست. از کارکنانی که مایل به دریافت غرامت هستند خواسته می شود که در دفتر شرکت بیانیه ای بنویسند. وقتی در مورد دلایل شکست پرسیده شد، گزارش شده است که حمله هکری را نمی توان رد کرد.

مدتی پس از گزارش هایی مبنی بر خرابی مگافون، اطلاعاتی در رسانه ها ظاهر شد که اپراتورهای تلفن همراه دیگر مانند Beeline نیز با مشکلات ارتباطی مواجه شده اند. در گفتگو با Gazeta.Ru، سخنگوی این شرکت گفت: شبکه به طور معمول بدون خرابی گسترده کار می کند و انتشار یک پیام نادرست در مورد مشکلات شبکه اپراتور با پاسخ یکی از کارکنان پشتیبانی فنی در مورد عملکرد این اپراتور همراه است. یکی ایستگاه پایهشرکت ها

در مورد کار پایدارسخنگوی مطبوعاتی همچنین به Gazeta.Ru گفت: "شبکه MTS به طور عادی کار می کند."

در مکالمه تلفنیبا یک خبرنگار لیدوف گفت که در روز حمله بسیاری کامپیوترهای اداریمگافون شروع به راه اندازی مجدد کرد و پیامی را نشان داد که برای رمزگشایی داده ها باج می خواهد، و نه تنها مسکو، بلکه سایر شهرهای روسیه نیز متضرر شدند.

خوشبختانه، گسترش حمله کند شد و به معنای واقعی کلمه چند ساعت بعد، کل مرکز تماس مگافون بازسازی شد تا مشترکان بتوانند با خدمات پشتیبانی ارتباط برقرار کنند. یکی از نمایندگان شرکت تأکید کرد که ویروس WannaCry به هیچ وجه بر خدمات ارتباطی تأثیر نمی گذارد و اطلاعات شخصی مشتریان اپراتور ایمن باقی می ماند.

در ژانویه 2017، کاربران مگافون همچنین از در دسترس نبودن برخی از خدمات - Multifon، MegafonTV و همچنین مشکلات سایت شکایت کردند. این شرکت این خرابی را به عنوان یک حادثه در مرکز داده (DPC) توضیح داد که ناشی از یخبندان های غیرعادی در منطقه است.

پس از مدتی سرویس ها شروع به کار کردند حالت عادی. سپس نماینده اپراتور تلفن همراهبه Gazeta.Ru گفت که نظم در سیستم نه با وجود خرابی ها، بلکه با توانایی حذف سریع آنها اندازه گیری می شود. این کار توسط متخصصان شرکت در این زمینه انجام شد در اسرع وقت. و در شب در تعطیلات، "دوروخینا اضافه کرد.