Handshake wifi расшифровка. WI FI Пароль, расшифровка файла CAP

В этой статье речь пойдет о том, как взломать Wi-Fi сеть с шифрованием WPA/WPA2 путем перехвата handshake. Но для начала теория.

Теория WPA/WPA2

WPA (или как иногда называют WPA v1) обычно использует алгоритм шифрования TKIP. TKIP был разработан для повышение шифрования WEP, не требующий изменения железа для работы. WPA2 в обязательном порядке использует алгоритм шифрования AES-CCMP, который более мощный и надежный по сравнению с TKIP.

WPA и WPA2 позволяют использовать либо EAS-bases аутентификацию (RADIUS Server “Enterprise”) или Pre-Shared Key (PSK) “Personal”-based аутентификацию.

Шифрования WPA/WPA2 PSK уязвимы к атакам по словарю. Для осуществления этой атаки, необходимо получить 4-way WPA handshake между wifi-клиентом и точкой доступа (АР), а также словарь содержащий парольную фразу.

WPA/WPA2 PSK работает следующим образом: он вытекает из ключа предварительной сессии, которая называется Pairwise Transient Key (PTK ). PTK, в свою очередь использует Pre-Shared Key и пять других параметров — SSID , Authenticator Nounce (ANounce ), Supplicant Nounce (SNounce ), Authenticator MAC-address (MAC-адрес точки доступа ) и Suppliant MAC-address (МАС-адрес wifi-клиента ). Этот ключ в дальнейшем использует шифрование между точкой доступа (АР) и wifi-клиентом.

Злоумышленник, который в этот момент времени прослушивает эфир, может перехватить все пять параметров (см. предыдущий параграф). Единственной вещью, которой не владеет злодей это – Pre-Shared key. Давайте выясним, как создается Pre-Shared key.

Pre-Shared key получается/создается благодаря использованию парольной фразы WPA-PSK, которую отправляет пользователь, вместе с SSID. Комбинация этих двух параметров пересылается через Password Based Key Derivation Function (PBKDF2 ), которая выводит 256-bit’овый общий ключ.

В обычной/типичной WPA/WPA2 PSK атаке по словарю, злоумышленник будет использовать словарь с программой/инструментом. Программа будет выводить 256-bit’овый Pre-Shared Key для каждой парольной фразы и будет использовать ее с другими параметрами, которые были описаны в создании PTK. PTK будет использоваться для проверки Message Integrity Check (MIC ) в одном из пакетов handshake. Если они совпадут, то парольная фраза в словаре будет верной, в противном случае наоборот (неверной). Именно так работает WPA/WPA2 PSK.

Практика

Важно: Не забываем о том, что нужно выбрать правильный wifi-клиент! Для этого внимательно смотрим питыподдерживаемых чипсетов . В качестве клиента я используюALFA AWUS036H .

После того как куплено/выбрано “правильное” железо, приступаем к его настройке. Для начала выполним команду airmon-ng, чтобы узнать какие интерфейсы имеются в системе:

Создался виртуальный интерфейсmon0 , с ним мы и будем работать.

Теперь сканируем эфир с помощью airodump-ng:

$ sudo airodump - ng mon0

Так как мы все “хорошие”, будем тестировать все на наших АР. В моем случае этоTestWireless . Переключаемся на нее:

$ sudo airodump - ng - w handshaketest - c 1 -- bssid BC : AE : C5 : 71 : D3 : 17 mon0

- -w – название дамп-файла

- -c – номер канала

- –bssid – MAC-адрес точки доступа

Видим, что к АР подключен клиент. Это то, что нам нужно, потому знаем –перехват handshake возможен тогда и только тогда, когда к АР подключен клиент.

Теперь оставляем окно терминала где работаетairodump-ng открытым. Открываем новое окно, в котором пишем:

$ sudo aireplay - ng - 0 3 - a BC : AE : C5 : 71 : D3 : 17 - c 70 : F1 : A1 : 72 : b4 : 25 mon0

- -0 — деаутентификация

- 3 — количество пакетов

- -a — MAC-адрес точки доступа (АР)

- -c — MAC-адрес клиента, к которому применяется деаутентификация

Данная статья будет посвящена способу перехвата пакетов данных сети wifi, также по другому называют это перехватом(захватом) пакетов хендшейков сети вифи.

Бывает много способо захвата этих «лакомых» пакетов данных. В текущей статье сервис по восстановлению паролей wifi предложит вам вариант оболочки AirSlax. Данное программное обеспечение очень удобное для использования восстановления пароля от сети вифи, перехвата хендшейка, автоматическое нахождение пароля WPS и многое другое.

Для начала подготовим инструменты.

Нам потребуется любой флеш накопитель, в народе известный как «флешка» объемом более 2Гб. Затем мы скачиваем архив с программой AirSlax по этой

После этого вы загружаем содержимое архива в корень флешки(USB Flash)

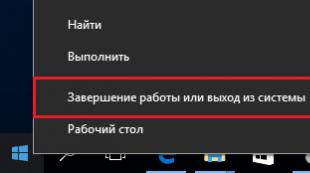

Заходим в папку boot и запускаем программу установку. В нашем варианте это будет Porteus-installer-for-Windows.exe Затем появиться «черное» окно и в нем мы для разрешения дальнейших действий нажимаем пробел или любую клавишу* .

Ждем появления надписи Installation finished successfully.

И нажимаем любую клавишу для закрытия данного окна.

Все, образ оболочки уже загружен на флешку. Осталось всего лишь перегрузить компьютер и выбрать режим загрузки с флешки.

Выбор загрузки можно сделать обычно через кнопку F12 на стационарном пк или через Fn+F12 на ноутбуках, также выбор можно сделать через Bios.

с флешкиПосле успешного выбора режима загрузки у вас появиться на экране меню запуска, если не выбирать пункты** , то запуск будет произведен автоматически .

Ждем пока загрузится операционная система.

В конце загрузки у нас появиться рабочий стол на экране и запускаем ярлык AirSlax Base двойным кликом. Перед нами появиться окно выбора беспроводного адаптера:

Выбираем и нажимаем ОК , у нас на экране появиться главное меню:

План действий сейчас таков, сначала нажимаем по пункту «Сканировать эфир «, у нас появляется новое диалоговое окно:

Показывает текущее состояние активных сетей. Ждем появление внизу таблицы активных пользователей нужной нам сети вифи. Тут будет ключвой пункт «STATION «. Видим что к нужной сети с мак адресов есть активные подключения. Закрываем окно. Нажимаем по 2 пункты «Выбрать сеть», указываем нужный мак адрес:

жмем ОК

Откроется новое окно с уже выбранной нами целью:

Теперь нам нужно поймать хендшейк для поиска пароля от сети wifi Выбираем 4 пункт «Отключить клиента » и указываем выбранного клиента. В редких случаях можно и всех указать. Теперь ждем пока устройство повторно пере подключиться к выбранном нами сети вифи. В случае успеха мы увидим сверху справа текст «WPA handshake »

Черное окно захвата закрываем и в меню выбираем 6 пункт «Сохранить результат «. Указываем имя файла и жмем Ок. Теперь на флешке будет папка dump. С папки dump берем файлы «имя-сети-вифи.cap» или «имя-сети-вифи.hccap» и загружаем их в заказе на странице

Ожидаем выполнение заказа с сервиса. The end!

*Для выхода нажимаем X

**Выбор запуска через пункт Graphics mode (MATE)

Хендшейк(handshake) - говоря понятным языком файл, в котором находится зашифрованный пароль от Wi-Fi сети.

И так список сервисов, которые бесплатно расшифровывают хендшейки:

Aircloud-ng.me

- полу-бесплатный сервис, который прогонит ваш хендшейк по 58 словарям, количество конечно впечатляет, но те что пароли в них не часто ставят русскоязычные пользователи.

Для того, чтобы отправить файл достаточно указать почту, ну и выбрать соответствующий cap/pcap хендшейк.

Шанс найти на нём пароль всё таки есть, но близок к нулю.

wpa-sec.stanev.org

- сервис, который содержит 18 популярных словарей, очень часто помогает так как

содержит довольно неплохие словари к примеру isider_pro_wpa, полный список словарей можно посмотреть посмотреть на самом сайте. Зачастую виснет, не выдерживая поток халявщиков в случае чего админ ограничивает брут только 2 словарями, но это бывает временно, когда сервер освобождается добручивает остальными словарями.

wpa-darkicop.org

- тоже бесплатный сервис, но почему то в последнее время не работает.

Прогон идет по следующим словарям: Rainbow, CoW (1M), Openwall (3M), Insidepro (11M), Offensive security (39M)

Из бесплатного так же отмечу парочку одноименных тем на других форумах:

античат

- очень часто выручают, да что там выручают.. они живут практически с этими хендшейками, в полном смысле этого слова)

Размещайте пост строго по правилам и найдетесь что вам помогут. Бывает, что прогоняют по телефонам и редким словарям, которых нет в паблике, в многих платных сервисах и того даже не делают. Вероятность найти пасс: 60%

инсайд про

- тоже довольно старый форум, есть тема где помогают найти пасс, но она потихоньку покрывается паутиной.

Платные:

onlinehashcrack.com - честно сказать пользовался несколько раз, сначала он был бесплатным, сейчас только за деньги, в среднем 3-4 $ за найденный пароль. Какие словари содержит неизвестно, я пытался узнать, связаться с админом сайта, но безрезультатно, ответа так и не получил. Находит лишь банальные даты рождения и eng слова.

xsrc.ru - про него скажу одно, месяца 4 назад загружал хендшейк от вафли, у которой пароль - обычный ру номер телефона, этот сервис пароль этот не нашел, находит зачастую простые 8значные пассы, даты рождения, список словарей мне не известен.

cloudcracker.com - как заявлено в рекламе прогоняет 300.000.000 слов за 20минут, доступно на выбор 3 словаря(english,2wire,phone numbers) где можно выбрать количество слов, которое будет брутиться. Словари подогнаны больше к us-en странам, цена за расшифровку может доходить до 136 долларов в зависимости от того сколько строчек слов вы выберете, причем платить надо не зависимо от того найдет ли сервис пароль или нет.

gpuhash.me - довольно качественный сервис, содержит множество различных словарей,пароли которые реально часто ставят, ориентирован на ru и us пароли. Есть бесплатный прогон по базовому словарю.

airslax.com - сервис от автора дистрибутива airslax, цена за 1 найденный пароль 5usd. Проверяет хендшейк на стандартные словари из цифр, мобильные телефоны Украины и России.

pwaudit.com - выглядит довольно хорошо и очень удобен, можно смотреть подробную статистику брута, кстати поддерживает еще большое количество разновидностей хешей. В настоящее время база насчитывает 9Тб радужных таблиц и более 15Гб «чистых» паролей

- бесплатность доступа

- размер словаря

- поддерживаемые типы хэшей

- наличие детального криптоанализа (например с помощью Rainbow-таблиц)

Обновлено 17.10.2019

- cmd5.ru

cmd5.ru один из старейших сервисов для расшифровки хэшей, существует с 2006 года. Преимущества сервиса:- уникальная база данных, по объему не имеющая себе равных – 4800 миллиарда записей;

- огромное количество поддерживаемых типов хэшей для перебора;

- возможность групповой обработки хэшей;

- наличие программного клиента для доступа к сервису.

Помимо бесплатного доступа к сервису, имеется расширенный платный пакет услуг. Стоит ли платить за расшифровку? Однозначно да, особенно в случаях, когда ни один другой сервис не может взломать ваш пароль, либо вы занимаетесь расшифровкой хэшей на постоянной основе, тем более, что тарифы довольно демократичные. По своему опыту могу сказать, что это самый эффективный сервис, поэтому он занимает почетное первое место.

типы хэшей:

- md5(md5($pass))

- sha256

- mysql

- mysql5

- md5($pass.$salt);Joomla

- md5($salt.$pass);osCommerce

- md5(md5($pass).$salt);Vbulletin;IceBB;Discuz

- md5(md5($salt).$pass)

- md5($salt.$pass.$salt);TBDev

- md5($salt.md5($pass))

- md5(md5($pass).md5($salt))

- md5(md5($salt).md5($pass));ipb;mybb

- sha1($salt.$pass)

- sha1(lower($username).$pass);SMF

- sha1(upper($username).’:’.upper($pass));ManGOS

- sha1($username.’:’.$pass)

- sha1(salt.pass.’UltimateArena’)

- MD5(Unix);phpBB3;WordPress

- Des(unix)

- mssql

- md5(unicode)

- serv-u

- radmin v2.x

- xsrc.ru

free + paid | 100G | wpa pmkid | dictionary crowdxsrc.ru – отличный сервис для подбора WPA-хэндшейков, возможно приобретение подобранных паролей у авторизованных участников сервиса со своими мощностями по подбору хэшей за небольшую плату.

- crackstation.net

free | 190G | LM NTLM md2 md4 md5 md5(md5) md5-half sha1 sha1(sha1_bin()) sha224 sha256 sha384 sha512 ripeMD160 whirlpool MySQL 4.1+ | dicВ описании сервиса заявлено, что база данных включает все слова из Википедии, а также все общедоступные словари, которые автору удалось найти в интернете. Используемый сервисом словарь доступен для скачивания. Кроме того, работает twitter-бот @plzcrack .

- md5.darkbyte.ru

free | 329M + 48G | md5 | dicСервис дает неплохие результаты, так как использует сторонние сервисы помимо собственной локальной базы данных. Позволяет отправить на расшифровку неограниченное количество паролей, имеется API.

- tmto.org

free | 36G | md5 lm ntlm sha1 | rainbow tablesПосле продолжительного оффлайна проект TMTO (Time-Memory Trade Off Cracking) вновь стал доступен. База стала еще больше, появились новые алгоритмы, сервис остался бесплатным, как и прежде. Радует высокая скорость расшифровки благодаря постоянному росту кластера. За один раз можно отправить неограниченное количество хэшей для расшифровки.

- hashcracking.ru

free & auth | 3M | md5 mysql mysql5 sha1 | dic rainbow tableshashcracking.ru по-прежнему в строю, позволяет проводить поиск mysql и mysql5 паролей, брутить по маске, есть возможность перебора по словарю с указанием salt.

- www.md5decrypter.co.uk

free | 8,7G | md5 | dicНеплохой бесплатный сервис с приличной базой. За один раз можно отправить на обработку 12 md5-хэшей. Среди минусов можно отметить, что используется лишь проверка по словарю из найденных паролей.