Общие сведения о шифровании диска BitLocker. Обзор Secure Disk - программы для шифрования данных

Запустите инструмент шифрования в Windows, введя в строке поиска «BitLocker» и выбрав пункт «Управление BitLocker». В следующем окне вы можете активировать шифрование, нажав на «Включить BitLocker» рядом с обозначением жесткого диска (если появится сообщение об ошибке, прочитайте раздел «Использование BitLocker без TPM»).

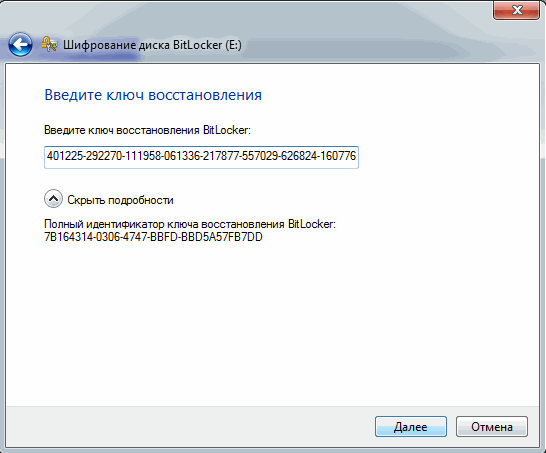

Теперь вы можете выбрать, хотите ли вы при деблокировании зашифрованного диска использовать USB-флеш-накопитель или пароль. Вне зависимости от выбранной опции, в процессе настройки вам нужно будет сохранить или распечатать ключ восстановления. Он вам понадобится, если вы забудете пароль или потеряете флешку.

Использование BitLocker без TPM

Настройка BitLocker.BitLocker также функционирует без чипа TPM - правда, для этого нужно произвести некоторые настройки в редакторе локальной групповой политики.

Если на вашем компьютере не используется чип TPM (Trusted Platform Module), вам, возможно, необходимо будет произвести кое-какие настройки, чтобы активировать BitLocker. В строке поиска Windows наберите «Изменение групповой политики» и откройте раздел «Редактор локальной групповой политики». Теперь откройте в левой колонке редактора «Конфигурация компьютера | Административные шаблоны | Компоненты Windows | Шифрование диска BitLocker | Диски операционной системы», а в правой колонке отметьте запись «Обязательная дополнительная проверка подлинности при запуске».

Затем в средней колонке нажмите на ссылку «Изменить параметр политики». Поставьте кружочек напротив «Включить» и галочку напротив пункта «Разрешить использование BitLocker без совместимого TPM» ниже. После нажатия на «Применить» и «ОК» вы можете использовать BitLocker, как описано выше.

Альтернатива в виде VeraCrypt

Чтобы зашифровать системный раздел или весь жесткий диск с помощью преемника программы TrueCrypt под названием VeraCrypt, выберите в главном меню VeraCrypt пункт «Create Volume», а затем - «Encrypt the system partition or entire system drive». Чтобы зашифровать весь жесткий диск вместе с разделом Windows, выберите «Encrypt the whole drive», после чего следуйте пошаговой инструкции по настройке. Внимание: VeraCrypt создает диск аварийного восстановления на случай, если вы забудете пароль. Так что вам потребуется пустая CD-болванка.

Чтобы зашифровать системный раздел или весь жесткий диск с помощью преемника программы TrueCrypt под названием VeraCrypt, выберите в главном меню VeraCrypt пункт «Create Volume», а затем - «Encrypt the system partition or entire system drive». Чтобы зашифровать весь жесткий диск вместе с разделом Windows, выберите «Encrypt the whole drive», после чего следуйте пошаговой инструкции по настройке. Внимание: VeraCrypt создает диск аварийного восстановления на случай, если вы забудете пароль. Так что вам потребуется пустая CD-болванка.

После того как вы зашифровали свой диск, при начальной загрузке вам нужно будет после пароля указать PIM (Personal Iterations Multiplier). Если при настройке вы не установили PIM, то просто нажмите Enter.

Эта документация перемещена в архив и не поддерживается.

Общие сведения о шифровании диска BitLocker

Назначение: Windows Server 2008, Windows Server 2008 R2, Windows Vista

Шифрование диска BitLocker - это возможность защиты данных, доступная в Windows Server 2008 R2 и в некоторых выпусках Windows 7. Интеграция BitLocker в операционную систему противодействует угрозам кражи или уязвимости данных, защищая от потери, кражи или неправильного списания компьютеров.

Данные на потерянном или украденном компьютере уязвимы для несанкционированного доступа, выполняемого либо с помощью программного средства взлома, либо путем подключения жесткого диска компьютера к другому компьютеру. Шифрование BitLocker помогает предотвратить несанкционированный доступ к данным, повышая уровень защиты файлов и системы. Шифрование BitLocker также помогает сохранить недоступность данных при списании или повторном использовании компьютеров, защищенных с помощью шифрования BitLocker.

Шифрование BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2. Модуль TPM - это аппаратный компонент, устанавливаемый во многие современные компьютеры их производителями. Он работает вместе с шифрованием BitLocker, помогая защитить данные пользователя и гарантируя, что компьютер не был подменен, пока система была выключена.

На компьютерах без установленного доверенного платформенного модуля версии 1.2 шифрование BitLocker можно, тем не менее, использовать для шифрования диска операционной системы Windows. Но эта реализация потребует от пользователя вставлять USB-ключ запуска, чтобы запустить компьютер или вывести его из спящего режима, и не обеспечивает проверку целостности системы перед запуском, предоставляемую шифрованием BitLocker с доверенным платформенным модулем.

В дополнение к доверенному платформенному модулю, шифрование BitLocker предоставляет возможность блокировки обычного процесса запуска, пока пользователь не введет персональный идентификационный номер (ПИН) или не вставит съемное устройство, например USB-устройство флэш-памяти, содержащее ключ запуска. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и гарантию того, что компьютер не будет запущен или выведен из спящего режима, пока не будет предоставлен правильный PIN или ключ запуска.

Проверка целостности системы

Шифрование BitLocker может использовать доверенный платформенный модуль для проверки целостности компонентов загрузки и данных конфигурации загрузки. Это помогает гарантировать, что при использовании шифрования BitLocker шифрованный диск будет доступен, только если эти компоненты не были подменены и шифрованный диск установлен в исходном компьютере.

Шифрование BitLocker помогает гарантировать целостность процесса запуска с помощью следующих действий.

- Обеспечение способа проверки целостности корневого файла и файлов, используемых на ранних этапах загрузки, и гарантирование отсутствия враждебных изменений в этих файлах, которые могли быть выполнены, например, вирусами загрузочных секторов или средствами редактирования компонентов загрузки.

- Улучшенная защита, противостоящая программным атакам, когда компьютер находится вне сети. Любое альтернативное программное обеспечение, которое может запустить систему, не получит доступ к ключам шифрования для диска операционной системы Windows.

- Блокировка системы при замене файла. Если любой из контролируемых файлов был заменен, система не запустится. Это предупредит пользователя о замене, так как система не сможет быть запущена в обычном порядке. В случае блокировки системы шифрование BitLocker обеспечит простой процесс восстановления.

Требования к оборудованию, микропрограммам и программному обеспечению

Для использования BitLocker компьютер должен удовлетворять определенным требованиям.

- Чтобы шифрование BitLocker могло использовать возможность проверки целостности системы, предоставляемую доверенным платформенным модулей, на компьютере должен быть установлен модуль версии 1.2. Если на компьютере не установлен доверенный платформенный модуль, то при включении шифрования BitLocker потребуется сохранить ключ запуска на съемном устройстве, например на USB-устройстве флэш-памяти.

- На компьютере с модулем TPM также должна быть установлена BIOS, соответствующая спецификациям группы Trusted Computing Group (TCG). BIOS создает цепочку доверий для действий перед загрузкой операционной системы и должна включать поддержку статического корневого объекта измерения уровня доверия, определенного TCG. Для компьютера без модуля TPM соответствие BIOS спецификациям TCG не требуется.

- BIOS системы (для компьютеров как с доверенным платформенным модулем, так и без него) должна поддерживать класс запоминающих устройств USB, включая чтение небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы. Для получения дополнительных сведений о USB см. спецификации запоминающих устройств USB и команд запоминающих устройств UFI на веб-сайте USB (http://go.microsoft.com/fwlink/?LinkId=83120).

- Жесткий диск должен быть разбит хотя бы на два диска.

- Диск операционной системы (или загрузочный диск) содержит операционную систему и файлы, необходимые для ее работы, он должен быть отформатирован в файловой системе NTFS.

- Системный диск содержит файлы, необходимые для загрузки Windows после того, как BIOS загрузит платформу. Для этого диска шифрование BitLocker не включается. Для работы шифрования BitLocker системный диск не должен быть зашифрован, он не должен являться томом операционной системы и должен быть отформатирован в файловой системе NTFS. Емкость системного диска должна быть не менее 1,5 гигабайт (ГБ).

Установка и инициализация

Шифрование BitLocker устанавливается автоматически как часть установки операционной системы. Но шифрование BitLocker недоступно, пока оно не будет включено с помощью мастера настройки BitLocker, который может быть запущен либо из панели управления, либо щелчком диска правой кнопкой мыши в проводнике.

В любой момент времени после установки и первоначальной настройки операционной системы администратор может использовать мастер настройки BitLocker для инициализации шифрования BitLocker. Процесс инициализации состоит из двух этапов:

- На компьютерах с доверенным платформенным модулем инициализируйте последний, используя мастер установки доверенного платформенного модуля, компонент панели управления Шифрование диска BitLocker , или выполнив скрипт, предназначенный для инициализации модуля.

- Настройте шифрование BitLocker. Откройте из панели управления мастер настройки шифрования BitLocker, который проведет через процесс настройки и предоставит возможность настроить дополнительные параметры проверки подлинности.

При инициализации шифрования BitLocker локальному администратору также следует создать пароль восстановления и ключ восстановления. Без пароля восстановления или ключа восстановления все данные на шифрованном диске могут оказаться недоступными в случае проблемы с диском, защищенным шифрованием BitLocker.

Подробные сведения о настройке и развертывании шифрования BitLocker см. в пошаговом руководстве по шифрованию диска Windows BitLocker (http://go.microsoft.com/fwlink/?LinkID=140225).

Корпоративная реализация

Шифрование BitLocker может использовать существующую инфраструктуру доменных служб Active Directory (AD DS) организации для удаленного хранения ключей восстановления. Шифрование BitLocker предоставляет мастер для настройки и управления, а также возможности расширения и управления с помощью интерфейса WMI с поддержкой сценариев. Кроме того, шифрование BitLocker предоставляет консоль восстановления, встроенную в процесс загрузки, чтобы позволить пользователю или персоналу службы поддержки восстановить доступ к заблокированному компьютеру.

Для получения дополнительных сведений о написании сценариев для шифрования BitLocker см. Win32_EncryptableVolume (http://go.microsoft.com/fwlink/?LinkId=85983).

Списание и повторное использование компьютера

Сегодня многие персональные компьютеры повторно используются людьми, не являющимися первоначальными владельцами или пользователями этих компьютеров. В корпоративных сценариях компьютеры могут передаваться в другие отделы или списываться в ходе стандартного цикла обновления компьютерного оборудования.

На незашифрованных дисках данные могут остаться читаемыми даже после переформатирования диска. Чтобы уменьшить риск раскрытия данных на списанных дисках, предприятия часто используют несколько перезаписей или физическое разрушение дисков.

Шифрование BitLocker может помочь создать простой и экономичный процесс списания. Оставляя данные зашифрованными с помощью BitLocker и удаляя ключи, предприятие может навсегда устранить риск раскрытия данных. После удаления всех ключей шифрования BitLocker становится практически невозможным получить доступ к данным, шифрованным с помощью BitLocker, так как для этого потребуется взлом 128-разрядного или 256-разрядного шифрования.

Вопросы безопасности шифрования BitLocker

Шифрование BitLocker не может защитить компьютер от всех возможных атак. Например, если у пользователей-злоумышленников или таких программ как вирусы и средства редактирования компонентов загрузки был доступ к компьютеру до его утери или кражи, они могли встроить уязвимости, которые впоследствии могут быть использованы для доступа к зашифрованным данным. Кроме того, защита BitLocker может быть скомпрометирована, если в компьютере был забыт USB-ключ запуска или не удалось сохранить в секрете ПИН или пароль входа в систему Windows.

Режим проверки подлинности только доверенным платформенным модулем является самым простым с точки зрения развертывания, управления и использования. Он также может оказаться наиболее подходящим для компьютеров, которые не обслуживаются или должны перезапускаться в необслуживаемом режиме. Но режим только с модулем TPM предлагает наименьший уровень защиты данных. Если в части организации на мобильных компьютерах используются данные, являющиеся очень важными, подумайте о развертывании на этих компьютерах шифрования BitLocker с многофакторной проверкой подлинности.

Для получения дополнительных сведений о вопросах безопасности шифрования BitLocker см. описание набора средств шифрования данных для мобильных ПК (http://go.microsoft.com/fwlink/?LinkId=85982).

Реализация шифрования BitLocker на серверах

Для серверов в совместно используемой или потенциально небезопасной среде, например в филиале, шифрование BitLocker может использоваться для шифрования диска операционной системы и дополнительных дисков данных на том же сервере.

По умолчанию шифрование BitLocker с Windows Server 2008 R2 не устанавливается. Добавьте шифрование BitLocker на странице Диспетчер сервера Windows Server 2008 R2. После установки шифрования BitLocker сервер необходимо перезапустить. С помощью WMI можно включить шифрование BitLocker удаленно.

Шифрование BitLocker поддерживается на серверах с интерфейсом EFI, использующих 64-разрядную архитектуру процессора.

Управление ключами

После шифрования и защиты диска с помощью BitLocker локальные администраторы и администраторы домена могут использовать страницу Шифрование диска BitLocker , чтобы сменить пароль разблокировки диска, снять пароль диска, добавить смарт-карту для разблокировки диска, сохранить или повторно распечатать ключ восстановления, автоматически разблокировать диск, скопировать ключи и сбросить ПИН.

Временное отключение защиты BitLocker

Администратору может понадобиться временно отключить шифрование BitLocker в определенных сценариях, например в следующих:

- Перезапуск компьютера для обслуживания, не требующего участия пользователя (такого как ввод PIN или ключа запуска).

- Обновление BIOS

- Установка аппаратного компонента с дополнительным постоянным запоминающим устройством (ПЗУ).

- Модернизация критических компонентов загрузки без инициации восстановления BitLocker. Примеры.

- Установка иной версии операционной системы или другой операционной системы, которая может изменить основную загрузочную запись (MBR).

- Изменение разбиения диска на разделы, что могло изменить таблицу разделов.

- Выполнение других системных задач, которые могут изменить компоненты загрузки, проверяемые модулем TPM.

- Модернизация системной платы для замены или удаления модуля TPM без инициации восстановления шифрования BitLocker.

- Отключение или очистка модуля TPM без инициации восстановления шифрования BitLocker.

- Перемещение диска, защищенного шифрованием BitLocker, без инициации восстановления BitLocker.

Вместе эти сценарии называются сценарием модернизации компьютера. Шифрование BitLocker можно включить или отключить с помощью компонента панели управления Шифрование диска BitLocker .

Для модернизации компьютера с включенным шифрованием BitLocker необходимо выполнить следующие действия.

- Временно отключите шифрование BitLocker, переведя его в отключенный режим.

- Модернизируйте систему или BIOS.

- Включите обратно шифрование BitLocker.

Принудительный перевод шифрования BitLocker в режим отключения сохраняет диск зашифрованным, но главный ключ диска будет зашифрован симметричным ключом, сохраненным на жестком диске в незашифрованном виде. Доступность этого незашифрованного ключа нивелирует защиту данных, предоставляемую шифрованием BitLocker, но гарантирует последующие успешные запуски компьютера без дальнейшего участия пользователя. При повторном включении шифрования BitLocker незашифрованный ключ удаляется с диска и защита BitLocker включается обратно. Кроме того, главный ключ диска выдается и шифруется заново.

Перемещение зашифрованного диска (то есть физического диска) на другой компьютер с включенным шифрованием BitLocker не требует никаких дополнительных действий, так как ключ, защищающий главный ключ диска, хранится на диске в незашифрованном виде.

Подробные сведения об отключении шифрования BitLocker см. в пошаговом руководстве по шифрованию диска Windows BitLocker (http://go.microsoft.com/fwlink/?LinkID=140225).

Восстановление системы

Ряд сценариев может инициировать процесс восстановления, например:

- Перемещение диска, защищенного шифрованием BitLocker, на новый компьютер.

- Установка новой системной платы с новым модулем TPM.

- Отключение, запрещение или очистка модуля TPM.

- Обновление BIOS

- Обновление дополнительного ПЗУ.

- Модернизация критических компонентов загрузки, приводящих к невыполнению проверки целостности системы.

- Забывание PIN при включенной проверки подлинности с помощью PIN.

- Потеря флэш-диска USB, содержащего ключ запуска, при включенной проверки подлинности с помощью ключа запуска.

Администратор может также инициировать восстановление как механизм управления доступом (например, при повторном развертывании компьютера). Администратор может решить заблокировать зашифрованный диск и потребовать, чтобы пользователи получили данные восстановления BitLocker для снятия блокировки с диска.

Настройка восстановления

С помощью групповой политики ИТ-администратор может выбрать методы восстановления, являющиеся обязательными, запрещенными или необязательными для пользователей, включивших шифрование BitLocker. Пароль восстановления может храниться в доменных службах Active Directory, и администратор может сделать эту возможность обязательной, запрещенной или необязательной для каждого пользователя компьютера. Кроме того, данные восстановления могут храниться на флэш-диске USB.

Пароль восстановления

Пароль восстановления - это случайно созданное число из 48 цифр, которое может быть создано в процессе настройки шифрования BitLocker. Если компьютер переходит в режим восстановления, пользователю будет предложено ввести этот пароль с помощью функциональных клавиш (F0-F9). После включения шифрования BitLocker паролем восстановления можно управлять и его можно копировать. Использование страницы Управление шифрованием BitLocker компонента панели управления Шифрование диска BitLocker позволяет напечатать пароль восстановления или сохранить его в файл для последующего использования.

Администратор домена может настроить групповую политику, чтобы после включения шифрования BitLocker автоматически создавать пароли восстановления и сохранять их в доменных службах Active Directory. Администратор домена может также предпочесть запретить шифрованию BitLocker шифровать диск, если компьютер не подключен к сети и резервное копирование пароля восстановления в службах AD DS невозможно.

Ключ восстановления

Ключ восстановления может быть создан при настройке шифрования BitLocker и сохранен на флэш-диске USB, после включения шифрования BitLocker возможно управление этим ключом и его копирование. Если компьютер переходит в режим восстановления, пользователю будет предложено вставить ключ восстановления в компьютер.

Исследователи из Принстонского Университета обнаружили способ обхода шифрования жестких дисков, использующий свойство модулей оперативной памяти хранить информацию на протяжении короткого промежутка времени даже после прекращения подачи питания.

Предисловие

Так как для доступа к зашифрованному жесткому диску необходимо иметь ключ, а он, разумеется, хранится в RAM – все, что нужно, это получить физический доступ к ПК на несколько минут. После перезагрузки с внешнего жесткого диска или с USB Flash делается полный дамп памяти и в течение считанных минут из него извлекается ключ доступа.

Таким способом удается получить ключи шифрования (и полный доступ к жесткому диску), используемые программами BitLocker, FileVault и dm-crypt в операционных системах Windows Vista, Mac OS X и Linux, а также популярной свободно распространяемой системой шифрования жестких дисков TrueCrypt.

Важность данной работы заключается в том, что не существует ни одной простой методики защиты от данного способа взлома, кроме как отключение питания на достаточное для полного стирания данных время.

Наглядная демонстрация процесса представлена в видеоролике .

Аннотация

Вопреки устоявшемуся мнению, память DRAM, использующаяся в большинстве современных компьютеров, хранит в себе данные даже после отключения питания в течение нескольких секунд или минут, причём, это происходит при комнатной температуре и даже, в случае извлечения микросхемы из материнской платы. Этого времени оказывается вполне достаточно для снятия полного дампа оперативной памяти. Мы покажем, что данное явление позволяет злоумышленнику, имеющему физический доступ к системе, обойти функции ОС по защите данных о криптографических ключах. Мы покажем, как перезагрузка может использоваться для того, чтобы совершать успешные атаки на известные системы шифрования жёстких дисков, не используя каких-либо специализированных устройств или материалов. Мы экспериментально определим степень и вероятность сохранения остаточной намагниченности и покажем что время, за которое можно снять данные, может быть существенно увеличено при помощи простых приёмов. Так же будут предложены новые методы для поиска криптографических ключей в дампах памяти и исправления ошибок, связанных с потерей битов. Будет также рассказано о несколько способах уменьшения данных рисков, однако простого решения нам не известно.

Введение

Большинство экспертов исходят из того, что данные из оперативной памяти компьютера стираются практически мгновенно после отключения питания, или считают, что остаточные данные крайне сложно извлечь без использования специального оборудования. Мы покажем, что эти предположения некорректны. Обычная DRAM память теряет данные постепенно в течение нескольких секунд, даже при обычных температурах, а если даже микросхема памяти будет извлечена из материнской платы, данные сохранятся в ней на протяжении минут или даже часов, при условии хранения этой микросхемы при низких температурах. Остаточные данные могут быть восстановлены при помощи простых методов, которые требуют кратковременного физического доступа к компьютеру.

Мы покажем ряд атак, которые, используя эффекты остаточной намагниченности DRAM, позволят нам восстановить хранимые в памяти ключи шифрования. Это представляет собой реальную угрозу для пользователей ноутбуков, которые полагаются на системы шифрования жёсткого диска. Ведь в случае, если злоумышленник похитит ноутбук, в тот момент, когда зашифрованный диск подключён, он сможет провести одну из наших атак для доступа к содержимому, даже если сам ноутбук заблокирован или находится в спящем режиме. Мы это продемонстрируем, успешно атакуя несколько популярных систем шифрования, таких как – BitLocker, TrueCrypt и FileVault. Эти атаки должны быть успешны и в отношении других систем шифрования.

Хотя мы сосредоточили наши усилия на системах шифрования жёстких дисков, в случае физического доступа к компьютеру злоумышленника, любая важная информация хранящаяся в оперативной памяти может стать объектом для атаки. Вероятно, и многие другие системы безопасности уязвимы. Например, мы обнаружили, что Mac OS X оставляет пароли от учётных записей в памяти, откуда мы смоги их извлечь, так же мы совершили атаки на получение закрытых RSA ключей веб-сервера Apache.

Некоторые представители сообществ по информационной безопасности и физике полупроводников уже знали об эффекте остаточной намагниченности DRAM, об этом было очень мало информации. В итоге, многие, кто проектирует, разрабатывает или использует системы безопасности, просто незнакомы с этим явлением и как легко оно может быть использовано злоумышленником. Насколько нам известно, это первая подробная работа изучающие последствия данных явлений для информационной безопасности.

Атаки на зашифрованные диски

Шифрование жёстких дисков это известный способ защиты против хищения данных. Многие полагают, что системы шифрования жёстких дисков позволят защитить их данные, даже в том случае, если злоумышленник получил физических доступ к компьютеру (собственно для этого они и нужны, прим. ред.). Закон штата Калифорния, принятый в 2002 году, обязывает сообщать о возможных случаях раскрытия персональных данных, только в том случае, если данные не были зашифрованы, т.к. считается, что шифрование данных - это достаточная защитная мера. Хотя закон не описывает никаких конкретных технических решений, многие эксперты рекомендуют использовать системы шифрования жёстких дисков или разделов, что будет считаться достаточными мерами для защиты. Результаты нашего исследования показали, что вера в шифрование дисков необоснованна. Атакующий, далеко не самой высокой квалификации, может обойти многие широко используемые системы шифрования, в случае если ноутбук с данными похищен, в то время когда он был включён или находился в спящем режиме. И данные на ноутбуке могут быть прочитаны даже в том случае, когда они находятся на зашифрованном диске, поэтому использование систем шифрования жёстких дисков не является достаточной мерой.

Мы использовали несколько видов атак на известные системы шифрования жёстких дисков. Больше всего времени заняла установка зашифрованных дисков и проверка корректности обнаруженных ключей шифрования. Получение образа оперативной памяти и поиск ключей занимали всего несколько минут и были полностью автоматизированы. Есть основания полагать, что большинство систем шифрования жёстких дисков подвержены подобным атакам.

BitLocker

BitLocker – система, входящая в состав некоторых версий ОС Windows Vista. Она функционирует как драйвер работающий между файловой системой и драйвером жёсткого диска, шифруя и расшифровывая по требованию выбранные секторы. Используемые для шифрования ключи находятся в оперативной памяти до тех пор, пока зашифрованный диск подмантирован.

Для шифрования каждого сектора жёсткого диска BitLocker использует одну и ту же пару ключей созданных алгоритмом AES: ключ шифрования сектора и ключ шифрования, работающий в режиме сцепления зашифрованных блоков (CBC). Эти два ключа в свою очередь зашифрованы мастер ключом. Чтобы зашифровать сектор, проводится процедура двоичного сложения открытого текста с сеансовым ключом, созданным шифрованием байта смещения сектора ключом шифрования сектора. Потом, полученные данные обрабатываются двумя смешивающими функциями, которые используют разработанный Microsoft алгоритм Elephant. Эти безключевые функции используются с целью увеличения количества изменений всех битов шифра и, соответственно, увеличения неопределённости зашифрованных данных сектора. На последнем этапе, данные шифруются алгоритмом AES в режиме CBC, с использованием соответствующего ключа шифрования. Вектор инициализации определяется путём шифрования байта смещения сектора ключом шифрования, используемом в режиме CBC.

Нами была реализована полностью автоматизированная демонстрационная атака названная BitUnlocker. При этом используется внешний USB диск с ОС Linux и модифицированным загрузчиком на основе SYSLINUX и драйвер FUSE позволяющий подключить зашифрованные BitLocker диски в ОС Linux. На тестовом компьютере с работающей Windows Vista отключалось питание, подключался USB жёсткий диск, и с него происходила загрузка. После этого BitUnlocker автоматически делал дамп оперативной памяти на внешний диск, при помощи программы keyfind осуществлял поиск возможных ключей, опробовал все подходящие варианты (пары ключа шифрования сектора и ключа режима CBC), и в случае удачи подключал зашифрованный диск. Как только диск подключался, появлялась возможность с ним работать как с любым другим диском. На современном ноутбуке с 2 гигабайтами оперативной памяти процесс занимал около 25 минут.

Примечательно, что данную атаку стало возможным провести без реверс-инжиниринга какого-либо ПО. В документации Microsoft система BitLocker описана в достаточной степени, для понимания роли ключа шифрования сектора и ключа режима CBC и создания своей программы реализующей весь процесс.

Основное отличие BitLocker от других программ этого класса – это способ хранения ключей при отключённом зашифрованном диске. По умолчанию, в базовом режиме, BitLocker защищает мастер ключ только при помощи TPM модуля, который существует на многих современных ПК. Данный способ, который, по всей видимости, широко используется, особенно уязвим к нашей атаке, поскольку он позволяет получить ключи шифрования, даже если компьютер был выключен в течение долгого времени, поскольку, когда ПК загружается, ключи автоматически подгружаются в оперативную память (до появления окна входа в систему) без ввода каких-либо аутентификационных данных.

По всей видимости, специалисты Microsoft знакомы с данной проблемой и поэтому рекомендуют настроить BitLocker в улучшенный режим, где защита ключей осуществляется, не только при помощи TPM, но и паролем или ключом на внешнем USB носителе. Но, даже в таком режиме, система уязвима, если злоумышленник получит физический доступ к ПК в тот момент, когда он работает (он даже может быть заблокирован или находиться в спящем режиме, (состояния - просто выключен или hibernate в это случае считаются не подверженными данной атаке).

FileVault

Система FileVault от Apple была частично исследована и проведён реверс-инжиниринг. В Mac OS X 10.4 FileVault использует 128-битный ключ AES в режиме CBC. При введении пароля пользователя, расшифровывается заголовок, содержащий ключ AES и второй ключ K2, используемый для расчёта векторов инициализации. Вектор инициализации для I-того блока диска рассчитывается как HMAC-SHA1 K2(I).

Мы использовали нашу программу EFI для получения образов оперативной памяти для получения данных с компьютера Макинтош (базирующимся на процессоре Intel) с подключённым диском, зашифрованным FileVault. После этого программа keyfind безошибочно автоматически находила AES ключи FileVault.

Без вектора инициализации, но с полученным AES ключом появляется возможность расшифровать 4080 из 4096 байт каждого блока диска (всё кроме первого AES блока). Мы убедились, что инициализационный вектор так же находится в дампе. Предполагая, что данные не успели исказиться, атакующий может определить вектор, поочерёдно пробуя все 160-битовые строки в дампе и проверяя, могут ли они образовать возможный открытый текст, при их бинарном сложении с расшифрованной первой частью блока. Вместе, используя программы типа vilefault, AES ключи и инициализационный вектор позволяют полностью расшифровывать зашифрованный диск.

В процессе исследования FileVault, мы обнаружили, что Mac OS X 10.4 и 10.5 оставляют множественные копии пароля пользователя в памяти, где они уязвимы к данной атаке. Пароли учётных записей часто используются для защиты ключей, которые в свою очередь, могу использоваться для защиты ключевых фраз зашифрованных FileVault дисков.

TrueCrypt

TrueCrypt – популярная система шифрования с открытым кодом, работающая на ОС Windows, MacOS и Linux. Она поддерживает множество алгоритмов, включая AES, Serpent и Twofish. В 4-ой версии, все алгоритмы работали в режиме LRW; в текущей 5-ой версии, они используют режим XTS. TrueCrypt хранит ключ шифрования и tweak ключ в заголовке раздела на каждом диске, который зашифрован другим ключом получающимся из вводимого пользователем пароля.

Мы тестировали TrueCrypt 4.3a и 5.0a работающие под ОС Linux. Мы подключили диск, зашифрованный при помощи 256-битного AES ключа, потом отключили питание и использовали для загрузки собственное ПО для дампа памяти. В обоих случаях, keyfind обнаружила 256-битный неповреждённый ключ шифрования. Так же, в случае TrueCrypt 5.0.a, keyfind смогла восстановить tweak ключ режима XTS.

Чтобы расшифровать диски созданные TrueCrypt 4, необходим tweak ключ режима LRW. Мы обнаружили, что система хранит его в четырёх словах перед ключевым расписанием ключа AES. В нашем дампе, LRW ключ не был искажён. (В случае появления ошибок, мы все равно смогли бы восстановить ключ).

Dm-crypt

Ядро Linux, начиная с версии 2.6, включает в себя встроенную поддержку dm-crypt – подсистемы шифрования дисков. Dm-crypt использует множество алгоритмов и режимов, но, по умолчанию, она использует 128-битный шифр AES в режиме CBC с инициализационными векторами создаваемыми не на основе ключевой информации.

Мы тестировали созданный dm-crypt раздел, используя LUKS (Linux Unified Key Setup) ветку утилиты cryptsetup и ядро 2.6.20. Диск был зашифрован при помощи AES в режиме CBC. Мы ненадолго отключили питание и, используя модифицированный PXE загрузчик, сделали дамп памяти. Программа keyfind обнаружила корректный 128-битный AES ключ, который и был восстановлен без каких-либо ошибок. После его восстановления, злоумышленник может расшифровать и подключить раздел зашифрованный dm-crypt, модифицируя утилиту cryptsetup таким образом, чтобы она воспринимала ключи в необходимом формате.

Способы защиты и их ограничения

Реализация защиты от атак на оперативную память нетривиальна, поскольку используемые криптографические ключи необходимо где-либо хранить. Мы предлагаем сфокусировать усилия на уничтожении или скрытии ключей до того, как злоумышленник сможет получить физический доступ к ПК, предотвращая запуск ПО для дампа оперативной памяти, физически защищая микросхемы ОЗУ и по возможности снижая срок хранения данных в ОЗУ.

Перезапись памяти

Прежде всего, надо по-возможности избегать хранения ключей в ОЗУ. Необходимо перезаписывать ключевую информацию, если она больше не используется, и предотвращать копирование данных в файлы подкачки. Память должна очищаться заблаговременно средствами ОС или дополнительных библиотек. Естественно, эти меры не защитят используемые в данный момент ключи, поскольку они должны храниться в памяти, например такие ключи как, используемые для шифрованных дисков или на защищённых веб серверах.

Так же, ОЗУ должна очищаться в процессе загрузки. Некоторые ПК могут быть настроены таким образом, чтобы очищать ОЗУ при загрузке при помощи очищающего POST запроса (Power-on Self-Test) до того как загружать ОС. Если злоумышленник не сможет предотвратить выполнение данного запроса, то на данном ПК у него не будет возможности сделать дамп памяти с важной информацией. Но, у него всё ещё остаётся возможность вытащить микросхемы ОЗУ и вставить их в другой ПК с необходимыми ему настройками BIOS.

Ограничение загрузки из сети или со съёмных носителей

Многие наши атаки были реализованы с использованием загрузки по сети или со съёмного носителя. ПК должен быть настроен так, чтобы требовать пароль администратора для загрузки с этих источников. Но, необходимо отметить, что даже если система настроена на загрузку только с основного жёсткого диска, атакующий может сменить сам жёсткий диск, или во многих случаях, сбросить NVRAM компьютера для отката на первоначальные настройки BIOS.

Безопасный спящий режим

Результаты исследования показали, что простое блокирование рабочего стола ПК (т.е ОС продолжает работать, но, для того, чтобы с ней начать взаимодействие необходим ввод пароля) не защищает содержимое ОЗУ. Спящий режим не эффективен и в том случае, если ПК блокируется при возврате из спящего режима, поскольку злоумышленник может активировать возврат из спящего режима, после чего перезагрузить ноутбук и сделать дамп памяти. Режим hibernate (содержимое ОЗУ копируется на жёсткий диск) так же не поможет, кроме случаев использования ключевой информации на отчуждаемых носителях для восстановления нормального функционирования.

В большинстве систем шифрования жёстких дисков, пользователи могут защититься выключением ПК. (Система Bitlocker в базовом режиме работы TPM модуля остаётся уязвимой, поскольку диск будет подключен автоматически, когда ПК будет включён). Содержимое памяти может сохраняться в течение короткого периода после отключения, поэтому рекомендуется понаблюдать за своей рабочей станцией ещё в течение пары минут. Несмотря на свою эффективность, данная мера крайне неудобна в связи с долгой загрузкой рабочих станций.

Переход в спящий режим можно обезопасить следующими способами: требовать пароль или иной другой секрет чтобы «разбудить» рабочую станцию и шифровать содержимое памяти ключом производным от этого пароля. Пароль должен быть стойким, так как злоумышленник может сделать дамп памяти и после чего попробовать подобрать пароль перебором. Если же шифрование всей памяти невозможно, необходимо шифровать только те области, которые содержат ключевую информацию. Некоторые системы могут быть настроены таким образом, чтобы переходить в такой тип защищённого спящего режима, хотя это обычно и не является настройкой по умолчанию.

Отказ от предварительных вычислений

Наши исследования показали, что использование предварительных вычислений для того, чтобы ускорить криптографические операции делает ключевую информацию более уязвимой. Предварительные вычисления приводят к тому, что в памяти появляется избыточная информации о ключевых данных, что позволяет злоумышленнику восстановить ключи даже в случае наличия ошибок. Например, как описано в разделе 5, информация об итерационных ключах алгоритмов AES и DES крайне избыточна и полезна для атакующего.

Отказ от предварительных вычислений снизит производительность, поскольку потенциально сложные вычисления придётся повторять. Но, например, можно кэшировать предварительно высчитанные значения на определённый промежуток времени и стирать полученные данные, если они не используются в течение этого интервала. Такой подход представляет собой компромисс между безопасностью и производительностью системы.

Расширение ключей

Другой способ предотвратить восстановление ключей – это изменение ключевой информации, хранящейся в памяти, таким образом, чтобы усложнить восстановление ключа из-за различных ошибок. Этот метод был рассмотрен в теории, где была показана функция, стойкая к раскрытию, чьи входные данные остаются сокрытыми, даже если практически все выходные данные были обнаружены, что очень похоже на работу однонаправленных функций.

На практике, представьте, что у нас есть 256-битный AES ключ K, который в данный момент не используется, но понадобится позднее. Мы не можем перезаписать его, но мы хотим сделать его стойким к попыткам восстановления. Один из способов добиться этого – это выделить большую B-битную область данных, заполнить её случайными данными R, после чего хранить в памяти результат следующего преобразования K+H(R) (суммирование двоичное, прим. ред.), где H – это хэш функция, например SHA-256.

Теперь представьте, что электричество было отключено, это приведёт к тому, что d бит в данной области будут изменены. Если хэш функция стойкая, при попытке восстановления ключа K, злоумышленник может рассчитывать только на то, что он сможет угадать какие биты области B были изменены из приблизительно половины, которые могли изменится. Если d бит были изменены, злоумышленнику придётся провести поиск области размером (B/2+d)/d чтобы найти корректные значения R и уже после этого восстановить ключ K. Если область B велика, такой поиск может быть очень долог, даже если d относительно мала.

Теоретически, таким способом можно хранить все ключи, рассчитывая каждый ключ, только когда это нам необходимо, и удаляя его, когда он нам не нужен. Таким образом, применяя вышеописанный метод, мы может хранить ключи в памяти.

Физическая защита

Некоторые из наших атак основывались на наличии физического доступа к микросхемам памяти. Такие атаки могут быть предотвращены физической защитой памяти. Например, модули памяти находиться в закрытом корпусе ПК, или залиты эпоксидным клеем, чтобы предотвратить попытки их извлечения или доступа к ним. Так же, можно реализовать затирание памяти как ответную реакцию на низкие температуры или попытки открыть корпус. Такой способ потребует установки датчиков с независимой системой питания. Многие из таких способов связаны с аппаратурой, защищённой от несанкционированного вмешательства (например, сопроцессор IBM 4758) и могут сильно повысить стоимость рабочей станции. С другой стороны, использование памяти, припаянной к материнской плате, обойдётся гораздо дешевле.

Изменение архитектуры

Можно изменить архитектуру ПК. Что невозможно для уже используемых ПК, зато позволит обезопасить новые.

Первый подход заключается в том, чтобы спроектировать DRAM модули таким образом, чтобы они быстрее стирали все данные. Это может быть непросто, поскольку цель как можно более быстрого стирания данных, противоречит другой цели, чтобы данные не пропадали между периодами обновления памяти.

Другой подход заключается в добавлении аппаратуры хранения ключевой информации, которая бы гарантированно стирала всю информацию со своих хранилищ при запуске, перезапуске и выключении. Таким образом, мы получим надёжное место для хранения нескольких ключей, хотя уязвимость, связанная с их предварительными вычислениями останется.

Другие эксперты предложили архитектуру, в рамках которой содержимое памяти будет постоянно шифроваться. Если, вдобавок к этому, реализовать стирание ключей при перезагрузке и отключении электричества, то данный способ обеспечит достаточную защищённость от описанных нами атак.

Доверенные вычисления

Аппаратура, соответствующая концепции «доверенных вычислений», например, в виде TPM модулей уже используется в некоторых ПК. Несмотря на свою полезность в защите от некоторых атак, в своей нынешней форме такое оборудование не помогает предотвратить описанные нами атаки.

Используемые TPM модули не реализуют полное шифрование. Вместо этого, они наблюдают за процессом загрузки для принятия решения о том, безопасно ли загружать ключ в ОЗУ или нет. Если ПО необходимо использовать ключ, то можно реализовать следующую технологию: ключ, в пригодной для использования форме не будет храниться в ОЗУ, до тех пор пока процесс загрузки не пройдёт по ожидаемому сценарию. Но, как только ключ оказывается в оперативной памяти – он сразу становиться мишенью для наших атак. TPM модули могут предотвратить загрузку ключа в память, но они не предотвращают его считывание из памяти.

Выводы

Вопреки популярному мнению, модули DRAM в отключённом состоянии хранят данные в течение относительно долгого времени. Наши эксперименты показали, что данное явление позволяет реализовать целый класс атак, которые позволяют получить важные данные, такие как ключи шифрования из оперативной памяти, несмотря на попытки ОС защитить её содержимое. Описанные нами атаки реализуемы на практике, и наши примеры атак на популярные системы шифрования доказывают это.

Но и другие виды ПО также уязвимы. Системы управления цифровыми правами (DRM) часто используют симметричные ключи, хранящиеся в памяти, и их так же можно получить, используя описанные методы. Как мы показали, веб-сервера с поддержкой SSL тоже уязвимы, поскольку они хранят в памяти закрытые ключи необходимые для создания SSL сеансов. Наши способы поиска ключевой информации, скорее всего, будут эффективны для поиска паролей, номеров счетов и любой другой важной информации, хранящейся в ОЗУ.

Похоже что нет простого способа устранить найденные уязвимости. Изменение ПО скорее всего не будет эффективным; аппаратные изменения помогут, но временные и ресурсные затраты будут велики; технология «доверенных вычислений» в её сегодняшней форме так же мало эффективна, поскольку она не может защитить ключи находящиеся в памяти.

По нашему мнению, больше всего данному риску подвержены ноутбуки, которые часто находятся в общественных местах и функционируют в режимах уязвимых для данных атак. Наличие таких рисков, показывает, что шифрование дисков осуществляет защиту важных данных в меньшей степени, чем принято считать.

В итоге, возможно, придётся рассматривать DRAM память как не доверенную компоненту современного ПК, и избегать обработки важной конфиденциальной информации в ней. Но на данный момент это нецелесообразно, до тех пор, пока архитектура современных ПК не изменится, чтобы позволить ПО хранить ключи в безопасном месте.

В последнее время в блоге " " проскакивало несколько топиков про способы шифрования данных для защиты от маски-шоу. Но все эти способы, исходя из бурных обсуждений в комментариях, не проходят проверку паяльником.

Поэтому я хочу предложить свой способ защиты данных от особо интересующихся лиц в масках - шифрование данных на скрытом диске, который имеет дополнительный уровень в защите от паяльника.

Пока такую возможность нашёл только в программе truecrypt (opensource, win/linux/mac) - "hidden volume ", поэтому буду рассказывать на её примере. Хотя возможно и в других шифровальшиках есть что-то подобное.

Работает это следующим образом:

- Создаётся файл с шифрованным диском, который шифруется первым паролем, например data.img, подключается как диск.

- На этот диск записываются какие-либо полу-палевные данные, которые после долгих уговоров в случае угрозы применения паяльника можно и показать недоброжелателям, набрав этот первый пароль. Ну т.е. чтобы они были похожи на данные, которые действительно вы хотели скрыть от глаз владельцев паяльника, но на самом деле не особо страшно если они их найдут.

Этими данными нужно забить не весь диск под завязку, а только часть, оставив свободное место. - Поверх оставшегося свободного места от данных первого диска в файле data.img создается ещё один диск, который шифруется вторым паролем. На этот диск уже записываются самые ценные данные, которые нельзя показывать даже после прямого контакта с паяльником.

Итого всё получившееся выглядит примерно так:

Используя первый пароль, мы получаем доступ только к первому диску, а о наличии второго диска, как заявляют разработчики truecrypt (сам глубоко не вникал в тему, доверился их словам), никаким образом узнать нельзя, не зная второй пароль.

А, соответственно, зная второй пароль, можно без особых проблем получить доступ ко второму диску с основными данными.

Также в программе предусмотрен режим подключения первого диска с защитой от порчи данных второго диска (в этом случае спрашиваются оба пароля), иначе при записи на с первый диск в обычном режиме можно попортить данные второго скрытого диска.

Всё это делается с помощью GUI-интерфейса программы, особых сложностей в настройках вызвать не должно. Также поддерживается работа в консольном режиме, что позволяет работать с этими дисками через скрипты.

Итого, если к нам пришли маски-шоу, план действий следующий:

- Мы отдаём пришедшим специалистам на тщательное прощупывание свой сервер.

- Они находят на нём подозрительно большой файл, начинают приставать к нам с вопросами.

- Мы сначала отнекиваемся, говорим что это просто своп, бекапы, архив с проном, или ещё что-то, вобщем ломаем комедию.

- После того, как от них начинают сыпаться серьёзные угрозы, всё же что это признаемся шифрованный диск с данными, со слезами и соплями сообщаем им первый пароль.

- Они радуются, подключают с помощью этого пароля первый диск, получают данные, находят в них что-то неособо страшное, слегка дрючат вас за это и отпускают.

UPD: Я не предлагаю способ стопроцентной защиты от паяльника и решение всех проблем , я просто описал дополнительную возможность защитить свои данные вторым уровнем секретности , который со стороны никак не заметен даже после тщательного поиска.

И если недоброжелатели не догадываются о существовании у вас второго скрытого диска, то по внешним признакам никак не заметят его присутствие и, соответственно, не будут тратить лишнюю электроэнергию на паяльник. А уж как сделать так чтобы они об этом не догадались - задача для каждого индивидуальная, с применением смекалки и творчества.

И этот способ более надежен, чем рабочий сервер в фирме с якобы пустым винчестером без разделов (со скрытыми шифрованными разделами), который сразу вызовет подозрение. А тут файл вызвал подозрение, мы его расшифровали первым паролем, показали все данные и успокоились, подозрения что в этом же файле может быть ещё один шифрованный диск маловероятно что появятся без прямой наводки.

Здравствуйте читатели блога компании КомСервис (г. Набережные Челны). В этой статье мы продолжим изучать встроенные в Windows системы призванные повысить безопасность наших данных. Сегодня это система шифрования дисков Bitlocker. Шифрование данных нужно для того что бы вашей информацией не воспользовались чужие люди. Как она к ним попадет это уже другой вопрос.

Шифрование - это процесс преобразования данных таким образом что бы получить доступ к ним могли только нужные люди. Для получения доступа обычно используют ключи или пароли.

Шифрование всего диска позволяет исключить доступ к данным при подключении вашего жесткого диска к другому компьютеру. На системе злоумышленника может быть установлена другая операционная система для обхода защиты, но это не поможет если вы используете BitLocker.

Технология BitLocker появилась с выходом операционной системы Windows Vista и была усовершенствована в . Bitlocker доступен в версиях Максимальная и Корпоративная а так же в Pro. Владельцам других версий придется искать .

Структура статьи

1. Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Почему нужно приостанавливать шифрование? Что бы BitLocker не заблокировал ваш диск и не прибегать к процедуре восстановления. Параметры системы ( и содержимое загрузочного раздела) при шифровании фиксируются для дополнительной защиты. При их изменении может произойти блокировка компьютера.

Если вы выберите Управление BitLocker, то можно будет Сохранить или напечатать ключ восстановление и Дублировать ключ запуска

Если один из ключей (ключ запуска или ключ восстановления) утерян, здесь можно их восстановить.

Управление шифрованием внешних накопителей

Для управления параметрами шифрования флешки доступны следующие функции

Можно изменить пароль для снятия блокировки. Удалить пароль можно только если для снятия блокировки используется смарт-карта. Так же можно сохранить или напечатать ключ восстановления и включить снятие блокировки диска для этого автоматически.

5. Восстановление доступа к диску

Восстановление доступа к системному диску

Если флешка с ключом вне зоны доступа, то в дело вступает ключ восстановления. При загрузке компьютера вы увидите приблизительно следующую картину

Для восстановления доступа и загрузки Windows нажимаем Enter

Увидим экран с просьбой ввести ключ восстановления

С вводом последней цифры при условии правильного ключа восстановления автоматически пойдет загружаться операционная система.

Восстановление доступа к съемным накопителям

Для восстановления доступа к информации на флешке или нажимаем Забыли пароль?

Выбираем Ввести ключ восстановления

и вводим этот страшный 48-значный код. Жмем Далее

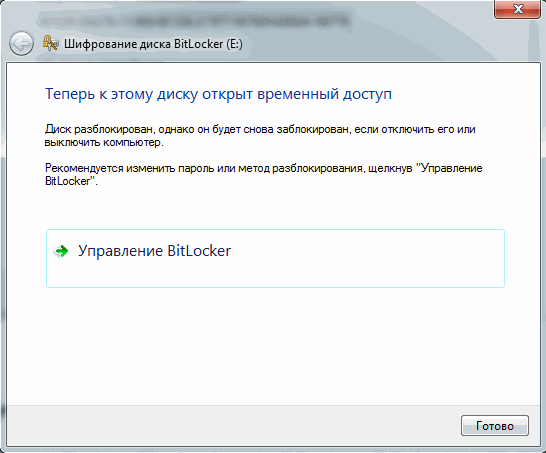

Если ключ восстановления подходит то диск будет разблокирован

Появляется ссылочка на Управление BitLocker, где можно изменить пароль для разблокировки накопителя.

Заключение

В этой статье мы узнали каким образом можно защитить нашу информацию зашифровав ее с помощью встроенного средства BitLocker. Огорчает, что эта технология доступна только в старших или продвинутых версиях ОС Windows. Так же стало ясно для чего же создается этот скрытый и загрузочный раздел размером 100 МБ при настройке диска средствами Windows.

Возможно буду пользоваться шифрованием флешек или . Но, это маловероятно так как есть хорошие заменители в виде облачных сервисов хранения данных таких как , и подобные.

Благодарю за то, что поделились статьей в социальных сетях. Всего Вам Доброго!