Skrytý šifrovaný disk chránený pred termorektálnym dešifrovaním. Šifrovanie a rýchlosť. Porovnávacie nástroje na šifrovanie disku

Nedávno sa na blogu „“ objavilo niekoľko tém o spôsoboch šifrovania údajov na ochranu pred maskou. Ale všetky tieto metódy, založené na horúcich diskusiách v komentároch, neprejdú testom pomocou spájkovačky.

Preto chcem ponúknuť svoj vlastný spôsob ochrany údajov pred osobami, ktoré majú osobitný záujem v maskách - šifrovanie údajov na skrytom disku, ktoré má dodatočnú úroveň ochrany proti spájkovačke.

Zatiaľ som našiel takúto príležitosť iba v programe truecrypt (opensource, win / linux / mac) - "skrytý zväzok", takže poviem na jeho príklade. Aj keď je možné, že niečo podobné majú aj iné šifrovače.

Funguje to takto:

- Vytvorí sa súbor so zašifrovaným diskom, ktorý sa zašifruje prvým heslom, napríklad data.img, pripojeným ako disk.

- Na tento disk sa zapisujú nejaké polobledé dáta, ktoré sa po dlhom presviedčaní v prípade hrozby použitia spájkovačky môžu ukázať neprajníkom zadaním tohto prvého hesla. No, t.j. aby vyzerali ako údaje, ktoré ste naozaj chceli skryť pred očami majiteľov spájkovačky, ale v skutočnosti nie je veľmi desivé, ak ich nájdu.

Pomocou týchto údajov musíte vyplniť nie celý disk až po očné buľvy, ale iba časť, pričom zostane voľný priestor. - Okrem zostávajúceho voľného miesta z údajov prvého disku v súbore data.img sa vytvorí ďalší disk, ktorý je zašifrovaný druhým heslom. Na tento disk sú už zapísané najcennejšie dáta, ktoré sa nedajú zobraziť ani po priamom kontakte s spájkovačkou.

Celkovo to vyzerá asi takto:

Pomocou prvého hesla získame prístup iba k prvému disku a prítomnosť druhého disku, ako hovoria vývojári truecryptu (nezanoril sa hlboko do témy, dôveroval ich slovám), nie je možné žiadnym spôsobom zistiť bez poznať druhé heslo.

A teda, ak poznáte druhé heslo, môžete ľahko pristupovať k druhému disku s hlavnými údajmi.

Program tiež poskytuje režim pripojenia prvého disku s ochranou proti poškodeniu údajov druhého disku (v tomto prípade sa vyžadujú obe heslá), inak pri zápise na prvý disk v normálnom režime môžete poškodiť údaje druhého disku. skrytý pohon.

To všetko sa robí pomocou GUI-rozhrania programu, nemalo by to spôsobovať žiadne zvláštne ťažkosti v nastaveniach. Podporuje aj prácu v režime konzoly, čo umožňuje prácu s týmito diskami prostredníctvom skriptov.

Celkovo, ak k nám prídu prehliadky masiek, akčný plán je nasledovný:

- Náš server dávame špecialistom, ktorí prišli dôkladne preveriť.

- Nájdu na ňom podozrivo veľký súbor, začnú nás otravovať otázkami.

- Najprv odmietame, hovoríme, že je to len swap, zálohy, archív so zárezom alebo niečo iné, vo všeobecnosti rozbijeme komédiu.

- Po tom, čo sa z nich začnú hrnúť vážne hrozby, predsa len priznáme, že ide o zašifrovaný datadisk, so slzami a soplom im povieme prvé heslo.

- Radujú sa, pripájajú prvý disk pomocou tohto hesla, prijímajú dáta, nájdu v nich niečo, čo nie je strašné, mierne vás za to buchnú a nechajú vás ísť.

UPD: Neponúkam spôsob, ako úplne chrániť pred spájkovačkou a vyriešiť všetky problémy Práve som opísal dodatočná príležitosť chráňte svoje údaje druhou úrovňou súkromia, ktorý nie je zvonku badateľný ani po dôkladnom pátraní.

A ak zlí priaznivci nevedia, že máte druhý skrytý disk, potom podľa vonkajších znakov si jeho prítomnosť v žiadnom prípade nevšimnú, a preto nebudú míňať ďalšiu elektrinu na spájkovačku. A ako to urobiť, aby to nehádali, je pre každého individuálna úloha, s využitím vynaliezavosti a kreativity.

A táto metóda je spoľahlivejšia ako fungujúci server vo firme s údajne prázdnym pevným diskom bez partícií (so skrytými šifrovanými partíciami), čo okamžite vzbudí podozrenie. A potom súbor vzbudil podozrenie, dešifrovali sme ho prvým heslom, ukázali všetky údaje a upokojili sa, podozrenia, že v tom istom súbore môže byť ďalší šifrovaný disk, sa bez priameho vedenia pravdepodobne neobjavia.

Pomocou CyberSafe môžete šifrovať viac ako len jednotlivé súbory. Program vám umožňuje zašifrovať celý oddiel pevný disk alebo všetky externý disk(napríklad USB disk alebo flash disk). Tento článok vám ukáže, ako zašifrovať a skryť zašifrovanú oblasť pevného disku pred zvedavými očami.

Špióni, paranoici a bežní užívatelia

Kto bude mať prospech zo schopnosti šifrovať oddiely? Špióni a paranoici budú okamžite vyhodení. Tých prvých nie je až tak veľa a potreba šifrovania dát je čisto profesionálna. Druhým je len niečo zašifrovať, skryť atď. Hoci reálne nehrozí a zašifrované dáta nikoho nezaujímajú, aj tak ich zašifrujú. Preto nás zaujímajú bežní používatelia, ktorých, dúfam, budú viac ako paranoidní špióni.Typickým scenárom šifrovania oddielov je zdieľanie počítača. Existujú dve možnosti použitia programu CyberSafe: buď každý z používateľov pracujúcich na počítači vytvorí virtuálny disk, alebo každý priradí oddiel na pevnom disku na ukladanie osobných súborov a zašifruje ho. O stvorení virtuálne disky už bolo napísané a v tomto článku sa zameriame na šifrovanie celej sekcie.

Povedzme, že existuje HDD 500 GB a s počítačom pravidelne pracujú traja používatelia. Napriek tomu, že súborový systém NTFS stále podporuje prístupové práva a umožňuje obmedziť prístup jedného používateľa k súborom iného používateľa, jeho ochrana nestačí. Koniec koncov, jeden z týchto troch používateľov bude mať práva správcu a bude mať prístup k súborom zvyšných dvoch používateľov.

Priestor na pevnom disku je preto možné rozdeliť takto:

- Približne 200 GB je bežný oddiel. Tento oddiel bude zároveň systémovým oddielom. Bude nainštalovaný operačný systém, program a budú uložené zdieľané súbory všetci traja používatelia.

- Tri ~100 GB oddiely – myslím, že 100 GB stačí na uloženie osobných súborov každého používateľa. Každá z týchto sekcií bude zašifrovaná a heslo pre prístup do zašifrovanej sekcie bude poznať iba používateľ, ktorý túto sekciu zašifroval. V tomto prípade správca so všetkou svojou túžbou nebude môcť dešifrovať sekciu iného používateľa a získať prístup k jeho súborom. Áno, na želanie môže správca oddiel naformátovať a dokonca ho aj vymazať, ale prístup bude môcť získať iba vtedy, ak oklame používateľa, aby oklamal svoje heslo. Ale nemyslím si, že sa to stane, takže šifrovanie oddielov je oveľa efektívnejšie opatrenie ako kontrola prístupu NTFS.

Šifrovanie oddielov vs virtuálne šifrované disky

Čo je lepšie - šifrovať oddiely alebo používať virtuálne šifrované disky? Tu sa každý rozhodne pre seba, pretože každá metóda má svoje výhody a nevýhody. Šifrovanie oddielov je rovnako bezpečné ako šifrovanie virtuálnych diskov a naopak.Čo je to virtuálny disk? Pozrite sa na to ako na archív s heslom a úrovňou kompresie 0. Ale súbory v tomto archíve sú šifrované oveľa bezpečnejšie ako v bežnom archíve. Virtuálny disk je uložený na pevnom disku ako súbor. V programe CyberSafe je potrebné otvoriť a pripojiť virtuálny disk a potom s ním môžete pracovať ako s bežným diskom.

Výhodou virtuálneho disku je, že ho možno jednoducho skopírovať na iný pevný disk alebo flash disk (ak to veľkosť dovoľuje). Môžete si napríklad vytvoriť 4 GB virtuálny disk (neexistujú žiadne obmedzenia týkajúce sa veľkosti virtuálneho disku, s výnimkou prirodzeného disku) a v prípade potreby skopírovať súbor virtuálneho disku na USB flash disk alebo na vonkajší tvrdý disk. So šifrovaným oddielom to nemôžete urobiť. Súbor virtuálneho disku môže byť tiež .

V prípade potreby si samozrejme môžete vytvoriť obraz šifrovaného disku – pre prípad, že by ste si ho chceli vyrobiť zálohovanie alebo prejdite na iný počítač. Ale to je už iný príbeh. Ak máte takúto potrebu, odporúčam program Clonezilla - už spoľahlivé a overené riešenie. Prenos zašifrovaného oddielu na iný počítač je zložitejší ako prenos virtuálneho disku. Ak existuje takáto potreba, potom je jednoduchšie použiť virtuálne disky.

V prípade šifrovania oddielu je fyzicky šifrovaný celý oddiel. Pri pripájaní tohto oddielu budete musieť zadať heslo, po ktorom môžete s oddielom pracovať ako zvyčajne, to znamená čítať a zapisovať súbory.

Ktorý spôsob si vybrať? Ak si môžete dovoliť zašifrovať oddiel, môžete zvoliť túto metódu. Je tiež lepšie zašifrovať celú sekciu, ak je veľkosť vašich tajných dokumentov dosť veľká.

Sú však situácie, keď nie je možné použiť celú sekciu alebo to nemá zmysel. Napríklad máte na pevnom disku iba jeden oddiel (jednotka C:) a z jedného alebo druhého dôvodu (žiadne práva, napríklad preto, že počítač nie je váš) nemôžete alebo nechcete zmeniť jeho rozloženie. treba použiť virtuálne disky. Nemá zmysel šifrovať celý oddiel, ak je veľkosť dokumentov (súborov), ktoré potrebujete zašifrovať, malá - niekoľko gigabajtov. Myslím, že sme na to prišli, a tak je načase porozprávať sa o tom, ktoré partície (disky) je možné zašifrovať.

Podporované typy diskov

Môžete šifrovať nasledujúce typy médií:- Oddiely pevného disku naformátované v súborových systémoch FAT, FAT32 a NTFS.

- Flash disky, externé USB disky, s výnimkou diskov zastupujúcich Mobilné telefóny, digitálne fotoaparáty a audio prehrávače.

- CD/DVD-RW disky, diskety

- Dynamické disky

- Systémová jednotka (z ktorej sa spúšťa systém Windows)

Funkcie práce so šifrovaným diskom

Predstavme si, že ste už zašifrovali oblasť pevného disku. Ak chcete pracovať so súbormi na šifrovanom oddiele, musíte ho pripojiť. Pri montáži vás program požiada o heslo k šifrovanému disku, ktoré bolo zadané pri jeho šifrovaní. Po práci so šifrovaným diskom ho musíte okamžite odpojiť, inak súbory zostanú dostupné používateľom, ktorí majú fyzický prístup k vášmu počítaču.Inými slovami, šifrovanie chráni vaše súbory iba vtedy, keď je šifrovaný oddiel odpojený. Po pripojení oddielu môže ktokoľvek s fyzickým prístupom k počítaču kopírovať súbory z neho na nezašifrovaný oddiel, disk USB alebo externý pevný disk a súbory nebudú zašifrované. Takže keď pracujete so šifrovaným diskom, zvyknite si ho vždy odpojiť vždy, keď odídete od počítača, hoci len na chvíľu! Po odpojení šifrovaného disku budú vaše súbory spoľahlivo chránené.

Čo sa týka výkonu, pri práci so šifrovaným oddielom bude nižší. O koľko nižšie závisí od možností vášho počítača, ale systém bude stále fungovať a budete musieť počkať o niečo dlhšie ako zvyčajne (najmä keď kopírujete veľké súbory na šifrovaný oddiel).

Príprava na šifrovanie

Prvým krokom je niekde zohnať UPS. Ak máte notebook, všetko je v poriadku, ale ak máte bežný stolný počítač a chcete zašifrovať oddiel, ktorý už obsahuje súbory, bude šifrovanie nejaký čas trvať. Ak sa počas tejto doby vypne napájanie, máte zaručenú stratu údajov. Preto, ak je UPS schopný vydržať niekoľko hodín životnosť batérie Ak nie, odporúčam vám urobiť nasledovné:- Vytvorte si záložnú kópiu údajov, napríklad na externý pevný disk. Potom sa budete musieť tejto kópie zbaviť (najlepšie po odstránení údajov z nezašifrovaného disku utrite voľné miesto pomocou nástroja, ako je Piriform, aby nebolo možné obnoviť odstránené súbory), pretože ak je prítomný, nemá zmysel mať šifrovanú kópiu údajov.

- Údaje na šifrovaný disk prenesiete z kópie po zašifrovaní disku. Naformátujte disk a zašifrujte ho. V skutočnosti ho nemusíte formátovať samostatne – CyberSafe to urobí za vás, ale o tom neskôr.

Ak máte notebook a ste pripravení pokračovať bez vytvárania zálohy dát (odporúčal by som to urobiť pre každý prípad), určite skontrolujte disk, či neobsahuje chyby, aspoň štandardné Pomôcka systému Windows. Až potom je potrebné začať šifrovať oddiel/disk.

Šifrovanie oddielov: Prax

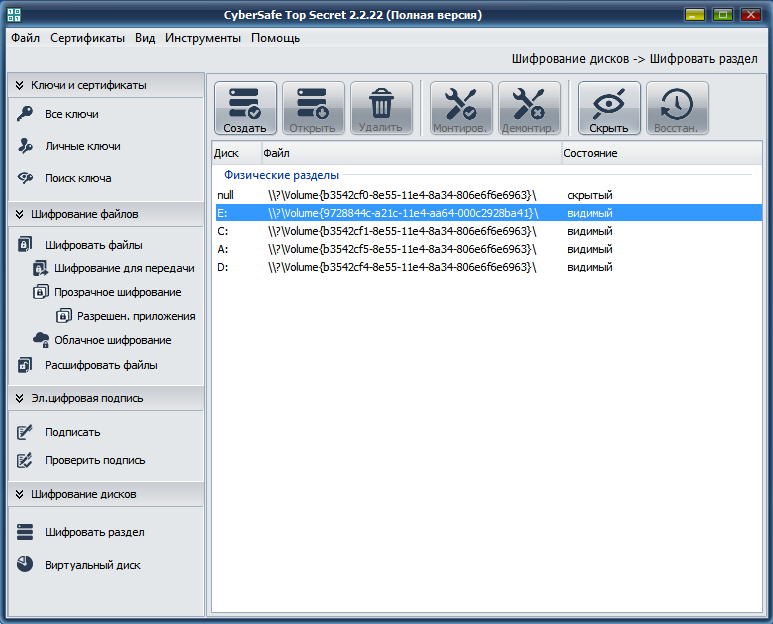

Takže teória bez praxe nemá zmysel, tak začnime šifrovať partíciu / disk. Spustite program CyberSafe a prejdite do sekcie Šifrovanie disku, Šifrovanie oddielu(obr. 1).

Ryža. 1. Zoznam oddielov / diskov vášho počítača

Vyberte oddiel, ktorý chcete zašifrovať. Ak je tlačidlo Vytvorte je neaktívna, oddiel sa nedá zašifrovať. Napríklad by to mohlo byť systémový oddiel alebo dynamický disk. Nemôžete tiež šifrovať viacero jednotiek súčasne. Ak potrebujete zašifrovať niekoľko diskov, musíte operáciu šifrovania zopakovať jeden po druhom.

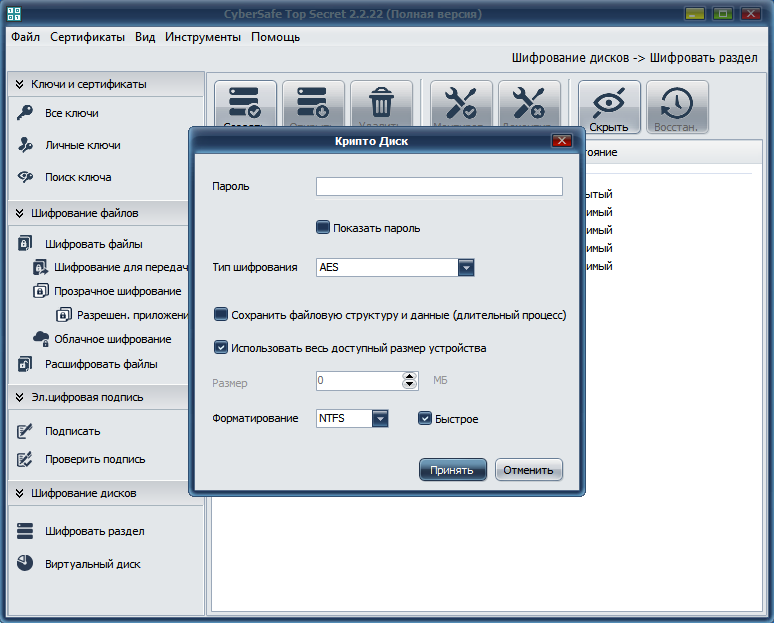

Kliknite na tlačidlo Vytvorte. Otvorí sa ďalšie okno Kripo Disk(obr. 2). V ňom musíte zadať heslo, ktoré sa použije na dešifrovanie disku pri jeho pripojení. Pri zadávaní hesla skontrolujte veľkosť písmen (aby sa nestlačila klávesa Caps Lock) a rozloženie. Ak za vami nikto nie je, môžete zapnúť vypínač Ukázať heslo.

Ryža. 2. Krypto disk

Zo zoznamu Typ šifrovania musíte si vybrať algoritmus - AES alebo GOST. Oba algoritmy sú spoľahlivé, ale vo vládnych organizáciách je obvyklé používať iba GOST. Na svojom vlastnom počítači alebo v komerčnej organizácii môžete voľne použiť ktorýkoľvek z algoritmov.

Ak sú na disku informácie a chcete si ich ponechať, zapnite prepínač. Upozorňujeme, že v tomto prípade sa čas šifrovania disku výrazne zvýši. Na druhej strane, ak sú zašifrované súbory, povedzme, na externom pevnom disku, potom ich stále musíte skopírovať na šifrovaný disk, aby ste ich zašifrovali, a kopírovanie pomocou šifrovania za chodu tiež zaberie nejaký čas. Ak ste si nezálohovali dáta, nezabudnite začiarknuť políčko, aby ste zapli prepínač Zachovať štruktúru súboru a údaje inak prídete o všetky svoje údaje.

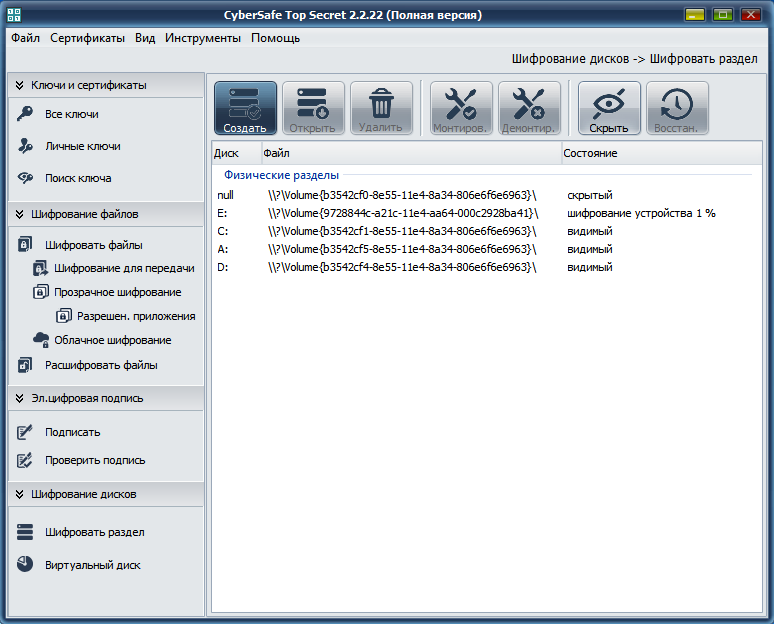

Ďalšie možnosti v okne Krypto disk možno ponechať ako predvolené. Využije sa totiž celá dostupná veľkosť zariadenia a vykoná sa rýchle formátovanie vo formáte súboru. systém NTFS. Kliknutím na tlačidlo spustíte šifrovanie. súhlasiť. Priebeh procesu šifrovania sa zobrazí v hlavnom okne programu.

Ryža. 3. Priebeh procesu šifrovania

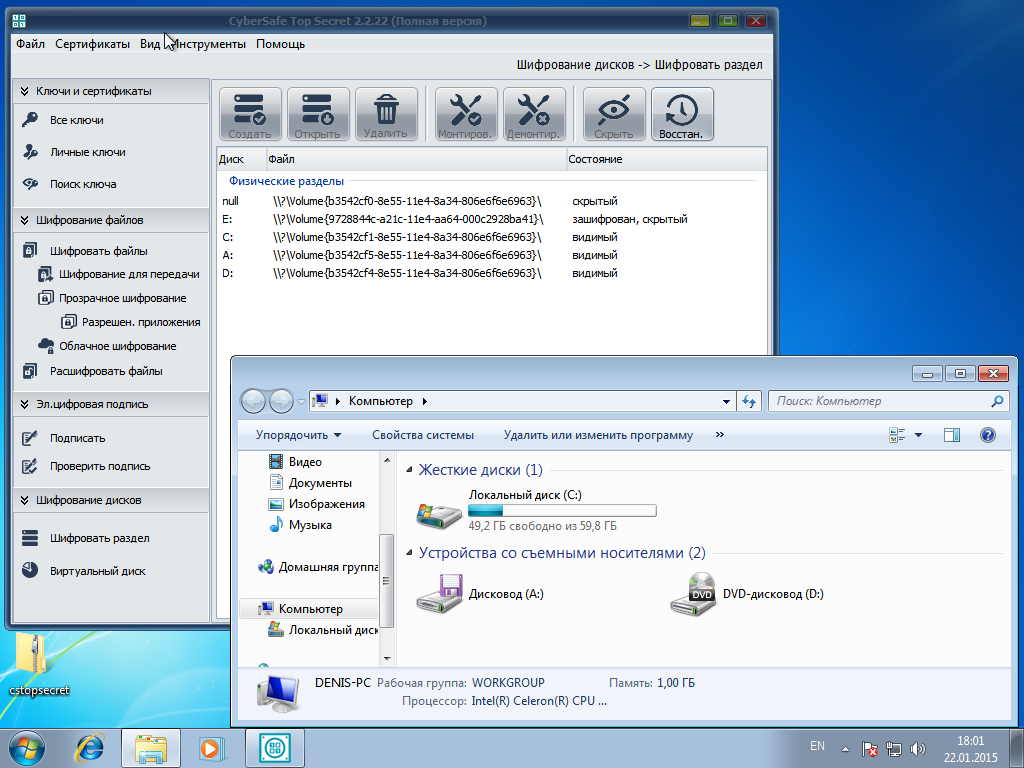

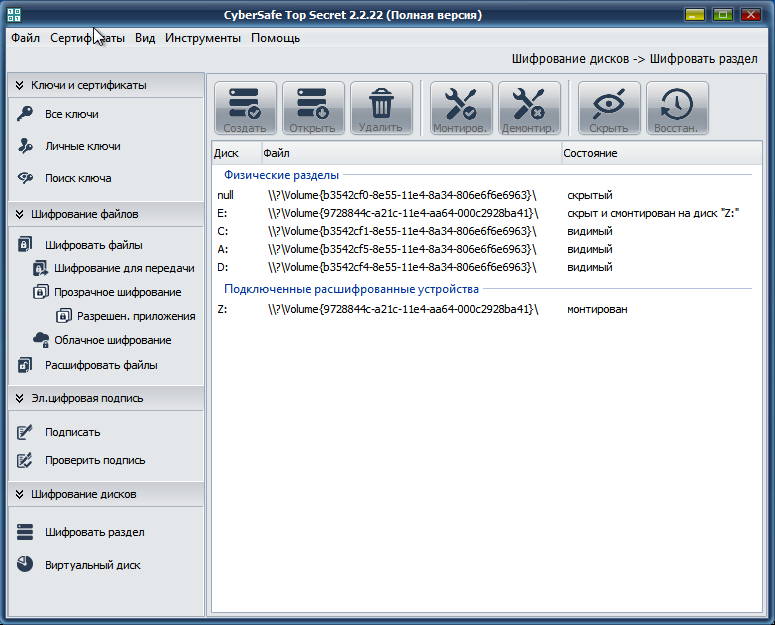

Po zašifrovaní disku uvidíte jeho stav - zašifrované, skryté(obr. 4). To znamená, že váš disk bol zašifrovaný a skrytý – nezobrazí sa v Prieskumníkovi a iných vyšších úrovniach správcovia súborov, ale programy na prácu s tabuľkou oddielov ju uvidia. Netreba dúfať, že keďže je disk skrytý, nikto ho nenájde. Všetky skryté programom disky sa zobrazia v momente Správa diskov(pozri obr. 5) a ďalšie programy na rozdelenie disku. Všimnite si, že v tomto module snap-in sa šifrovaný oddiel zobrazí ako oddiel s systém súborov RAW, teda úplne bez súborového systému. To je normálne - po zašifrovaní oddiel Windows nevie určiť jeho typ. Skrytie oddielu je však potrebné z úplne iných dôvodov a ďalej pochopíte prečo.

Ryža. 4. Stav disku: šifrovaný, skrytý. Časť E: Nezobrazuje sa v Prieskumníkovi súborov

Ryža. 5. Snap Disk Management

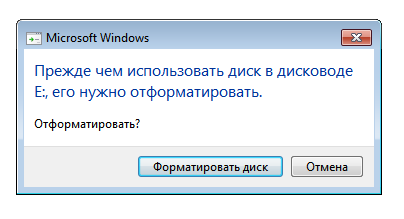

Teraz pripojíme oddiel. Vyberte ho a kliknite na tlačidlo Obnovené aby bola oblasť opäť viditeľná (stav disku sa zmení len na " zašifrované"). Systém Windows uvidí tento oddiel, ale keďže nedokáže rozpoznať typ svojho súborového systému, ponúkne ho naformátovať (obr. 6). Nikdy by ste to nemali robiť, pretože stratíte všetky údaje. Preto program skrýva zašifrované disky - ak totiž nielen vy pracujete pri počítači, iný používateľ môže naformátovať údajne nečitateľný oddiel disku.

Ryža. 6. Návrh na formátovanie šifrovaného oddielu

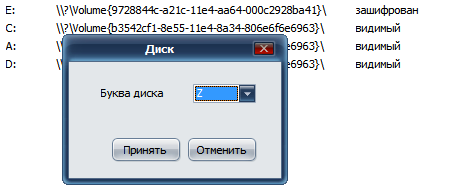

Od formátovania, samozrejme, odmietame a stlačíme tlačidlo Montirov. v hlavnom okne programu CyberSafe. Ďalej budete musieť vybrať písmeno jednotky, cez ktorú budete pristupovať k šifrovanej oblasti (obr. 7).

Ryža. 7. Výber písmena jednotky

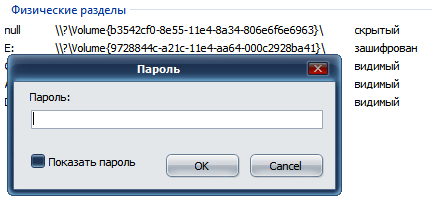

Potom vás program vyzve na zadanie hesla potrebného na dešifrovanie vašich údajov (obr. 8). V oblasti sa zobrazí dešifrovaný oddiel (disk). Pripojené dešifrované zariadenia(obr. 9).

Ryža. 8. Heslo na dešifrovanie oddielu

Ryža. 9. Pripojené dešifrované zariadenia

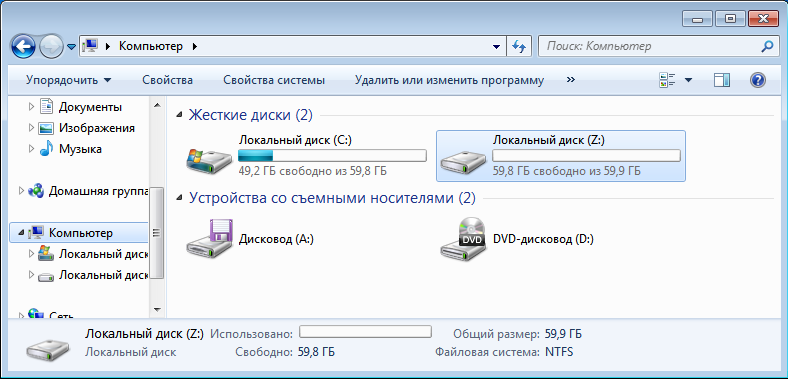

Potom môžete s dešifrovaným diskom pracovať ako s bežným diskom. V Prieskumníkovi sa zobrazí iba jednotka Z: - toto je písmeno, ktoré som priradil dešifrovanej jednotke. Encrypted Drive E: Nezobrazí sa.

Ryža. 10. Prieskumník - zobrazenie diskov počítača

Teraz môžete otvoriť pripojený disk a skopírovať naň všetky tajné súbory (len ich nezabudnite neskôr odstrániť z pôvodného zdroja a vymazať na ňom voľné miesto).

Keď potrebujete dokončiť prácu s našou sekciou, kliknite buď na tlačidlo Demontované. a potom tlačidlo Skryť alebo jednoducho zatvorte okno CyberSafe. Pokiaľ ide o mňa, je jednoduchšie zatvoriť okno programu. Počas operácie kopírovania/presúvania samozrejme nemusíte zatvárať okno programu. Nič strašné a neopraviteľné sa nestane, akurát niektoré súbory sa neskopírujú na váš šifrovaný disk.

O výkone

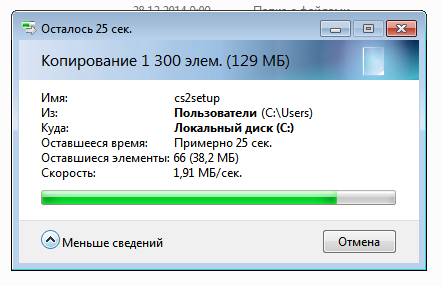

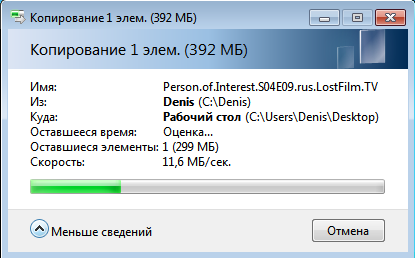

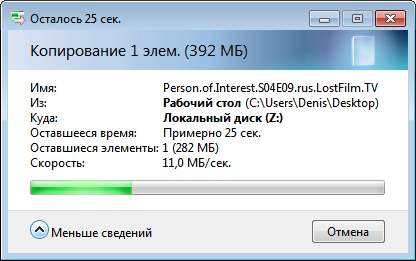

Je jasné, že výkon šifrovaného disku bude nižší ako bežného. Ale koľko? Na obr. 11 Skopíroval som priečinok svojho používateľského profilu (kde je veľa malých súborov) z jednotky C: na šifrovanú jednotku Z:. Rýchlosť kopírovania je znázornená na obr. 11 - približne na úrovni 1,3 MB / s. To znamená, že skopírovanie 1 GB malých súborov bude trvať približne 787 sekúnd, čo je 13 minút. Ak skopírujete rovnaký priečinok na nezašifrovaný oddiel, rýchlosť bude približne 1,9 MB/s (obr. 12). Po ukončení operácie kopírovania sa rýchlosť zvýšila na 2,46 MB/s, no touto rýchlosťou sa skopírovalo veľmi málo súborov, preto sa domnievame, že rýchlosť bola na úrovni 1,9 MB/s, čo je o 30 % viac. Rovnaký 1 GB malých súborov v našom prípade sa skopíruje za 538 sekúnd, teda takmer 9 minút.

Ryža. 11. Rýchlosť kopírovania malých súborov z nešifrovaného oddielu na šifrovaný

Ryža. 12. Rýchlosť kopírovania malých súborov medzi dvoma nešifrovanými oddielmi

Čo sa týka veľkých súborov, nepocítite žiadny rozdiel. Na obr. Obrázok 13 ukazuje rýchlosť kopírovania veľkého súboru (400 MB video súbor) z jedného nezašifrovaného oddielu do druhého. Ako vidíte, rýchlosť bola 11,6 MB/s. A na obr. Obrázok 14 ukazuje rýchlosť kopírovania toho istého súboru z bežnej partície na šifrovanú a bola 11,1 MB/s. Rozdiel je malý a je v rámci chyby (rýchlosť sa však počas operácie kopírovania mierne mení). Pre zaujímavosť vám poviem rýchlosť kopírovania toho istého súboru z USB flash disku (nie USB 3.0) na pevný disk - asi 8 MB / s (neexistuje žiadna snímka obrazovky, ale verte mi).

Ryža. 13. Rýchlosť kopírovania veľkých súborov

Ryža. 14. Rýchlosť kopírovania veľkého súboru na šifrovaný oddiel

Takýto test nie je úplne presný, ale stále vám umožňuje získať určitú predstavu o výkone.

To je všetko. Tiež vám odporúčam prečítať si článok

Notebooky sú v posledných rokoch veľmi populárne. priaznivá cena a vysoký výkon. Používatelia ich často používajú mimo chránených oblastí alebo ich nechávajú bez dozoru. A to znamená, že otázka zabezpečenia nedostupnosti osobných informácií pre cudzincov na systémoch so systémom Windows sa stáva mimoriadne naliehavou. Jednoduchá inštalácia Prihlasovacie heslo tu nepomôže. A šifrovanie jednotlivé súbory a priečinky (prečítajte si o tom) - príliš rutinné. Preto je najpohodlnejší a najspoľahlivejší nástroj. V tomto prípade môžete zašifrovať iba jeden oddiel a ponechať na ňom súkromné súbory a programy. Okrem toho môže byť takýto oddiel skrytý bez priradenia písmena jednotky. Takáto priečka bude navonok vyzerať ako nenaformátovaná, a teda nebude priťahovať pozornosť votrelcov, čo je obzvlášť efektívne, pretože Najlepšia cesta utajovať informácie znamená skrývať samotný fakt ich existencie.

Ako funguje šifrovanie pevného disku

Všeobecný princíp je takýto: šifrovací program vytvorí obraz súborového systému a všetky tieto informácie umiestni do kontajnera, ktorého obsah je zašifrovaný. Takýmto kontajnerom môže byť buď jednoduchý súbor, alebo oddiel na diskovom zariadení. Použitie zašifrovaného kontajnerového súboru je pohodlné, pretože takýto súbor je možné skopírovať na akékoľvek vhodné miesto a môžete s ním ďalej pracovať. Tento prístup je užitočný pri ukladaní malého množstva informácií. Ak je však veľkosť kontajnera niekoľko desiatok gigabajtov, jeho mobilita sa stáva veľmi pochybnou a okrem toho taká obrovská veľkosť súboru dáva skutočnosť, že obsahuje užitočná informácia. Preto je univerzálnejším prístupom šifrovanie celého oddielu na pevnom disku.

Je ich veľa rôzne programy na tieto účely. Ale najslávnejší a najspoľahlivejší je považovaný TrueCrypt. Odkedy je tento program otvorený zdrojové kódy, to znamená, že neobsahuje záložky od výrobcov, ktoré umožňujú prístup k zašifrovaným údajom cez nezdokumentované „zadné vrátka“. Bohužiaľ, existujú návrhy, že tvorcovia programu TrueCrypt boli nútení opustiť ďalší vývoj a odovzdať štafetu proprietárnym náprotivkom. Avšak posledný spoľahlivá verzia 7.1a zostáva plne funkčná vo všetkých verziách systému Windows a väčšina používateľov používa túto konkrétnu verziu.

Pozor!!! Posledný aktuálna verzia— 7.1a ( Odkaz na stiahnutie). Nepoužívajte „odstránenú“ verziu 7.2 (projekt bol uzavretý a na oficiálnej webovej stránke programu ponúkajú prechod z TrueCrypt na Bitlocker a je k dispozícii iba verzia 7.2).

Vytvorte šifrovaný disk

Zoberme si štandardný prístup k šifrovaniu oddielov. Na to potrebujeme nevyužitý oddiel na pevnom disku alebo flash disku. Na tento účel je možné uvoľniť jednu z logických jednotiek. V skutočnosti, ak nie je k dispozícii žiadny voľný oddiel, počas procesu vytvárania šifrovaného disku si môžete zvoliť šifrovanie disku bez formátovania a uložiť existujúce údaje. To je však dlhšie a existuje malé riziko straty údajov počas procesu šifrovania, ak povedzme zamrzne počítač.

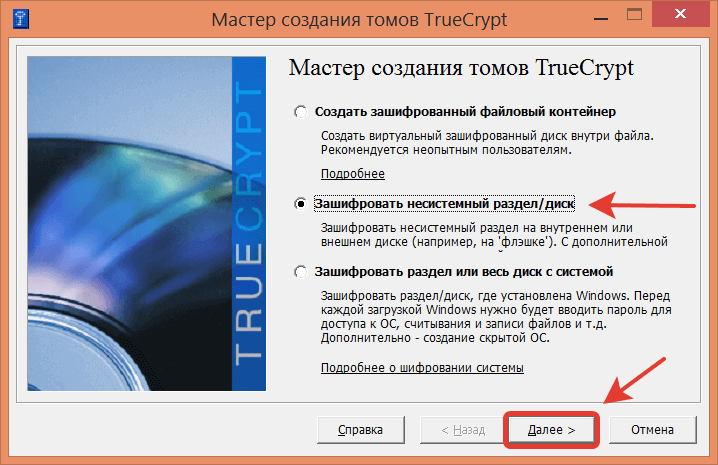

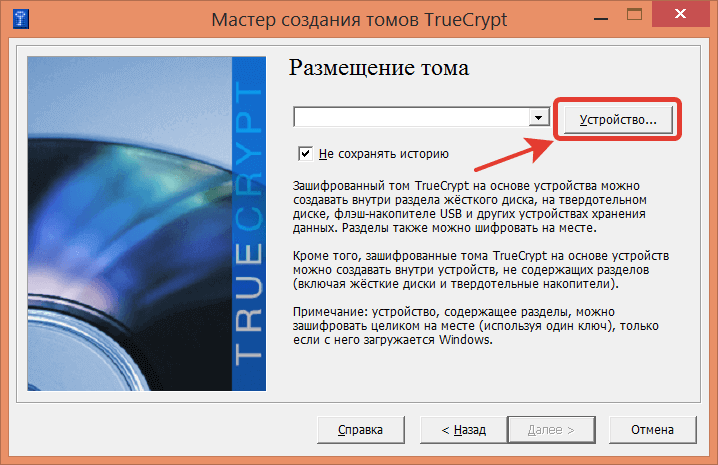

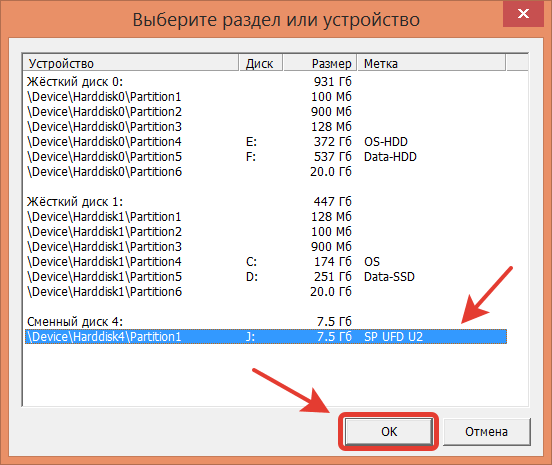

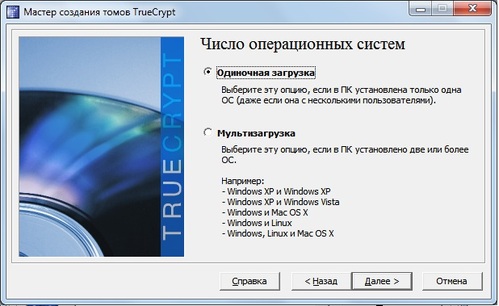

Ak je požadovaný oddiel na diskovom zariadení pripravený, môžete teraz spustiť program TrueCrypt a vybrať položku ponuky „Vytvoriť nový zväzok“.

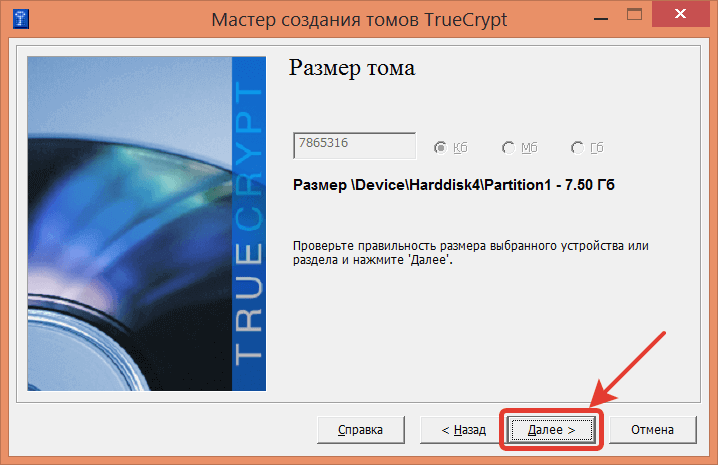

Keďže máme záujem o ukladanie údajov nie do kontajnerového súboru, ale do diskového oddielu, vyberieme položku „Šifrovať nesystémový oddiel / disk“ a obvyklý typ šifrovania zväzku.

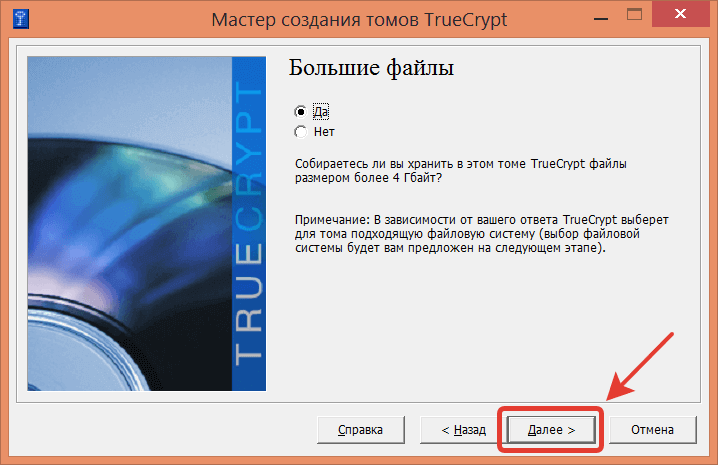

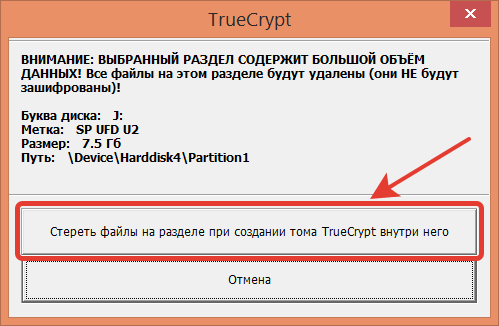

V tejto fáze sa objaví vyššie uvedená voľba - šifrovať údaje v oddiele alebo ich naformátovať bez uloženia informácií.

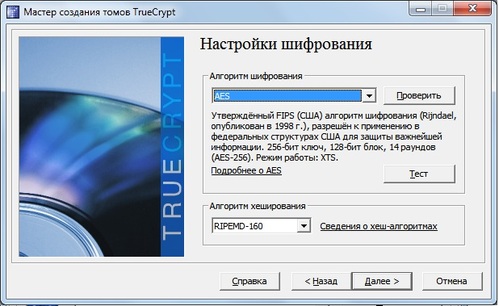

Potom sa program spýta, aké algoritmy použiť na šifrovanie. Pre každodenné potreby tu nie je veľký rozdiel - môžete si vybrať ktorýkoľvek z algoritmov alebo veľa z nich.

Iba v tomto prípade je potrebné vziať do úvahy, že pri použití niekoľkých algoritmov je pri práci so šifrovaným diskom potrebných viac výpočtových zdrojov - a preto rýchlosť čítania a zápisu klesá. Ak počítač nie je dostatočne výkonný, potom má zmysel kliknúť na tlačidlo test a vybrať optimálny algoritmus pre váš počítač.

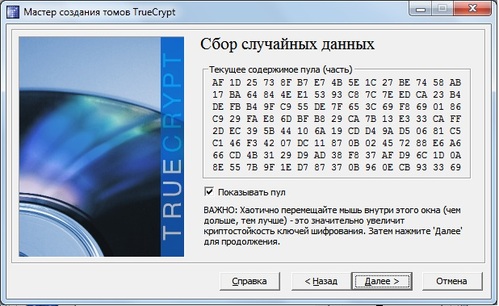

Ďalším krokom je samotný proces formátovania šifrovaného zväzku.

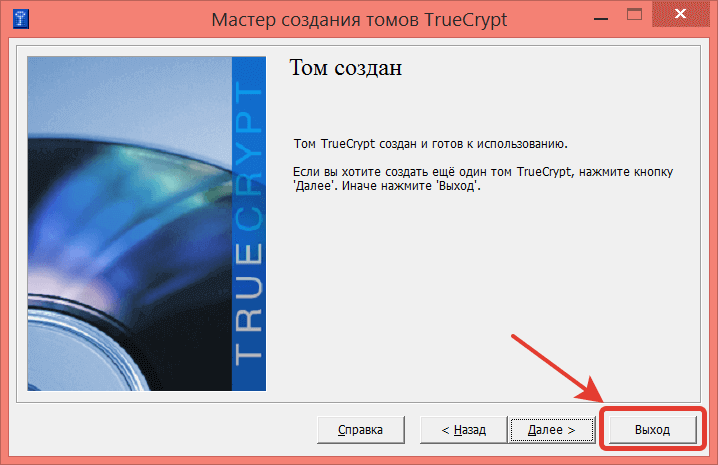

Teraz zostáva počkať, kým program dokončí šifrovanie pevného disku.

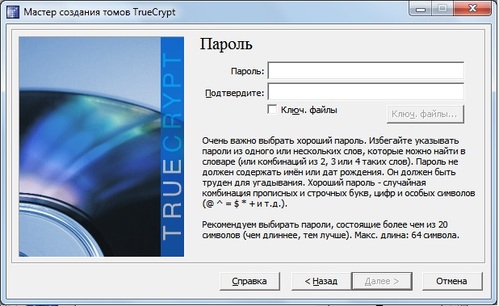

Je potrebné poznamenať, že vo fáze nastavenia hesla môžete nastaviť súbor kľúčov ako dodatočnú ochranu. V tomto prípade bude prístup k zašifrovaným informáciám možný iba vtedy, ak bude prítomný tento súbor kľúča. Ak je teda tento súbor uložený na inom počítači v lokálna sieť, ak potom stratíte prenosný počítač so šifrovaným diskom alebo flash diskom, nikto nebude mať prístup k tajným údajom, aj keď ste uhádli heslo - koniec koncov, na samotnom prenosnom počítači ani na flash disku nie je žiadny kľúčový súbor .

Skrytie šifrovaného oddielu

Ako už bolo spomenuté, výhodnou výhodou šifrovaného oddielu je, že je v operačnom systéme umiestnený ako nepoužitý a nenaformátovaný. A nič nenasvedčuje tomu, že obsahuje zašifrované informácie. Jediný spôsob, ako to zistiť, je použiť špeciálne programy v kryptoanalýze, ktorí sú schopní vysoký stupeň náhodnosť bitových sekvencií na záver, že v sekcii sú zašifrované dáta. Ak však nie ste potenciálnym cieľom špeciálnych služieb, takáto hrozba kompromisu vás pravdepodobne neohrozí.

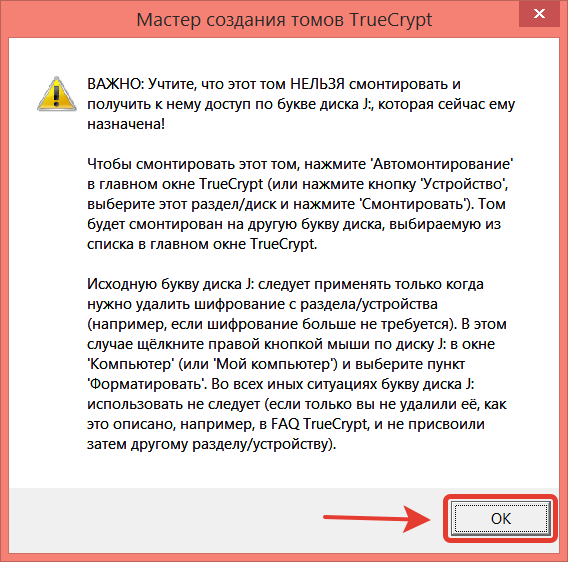

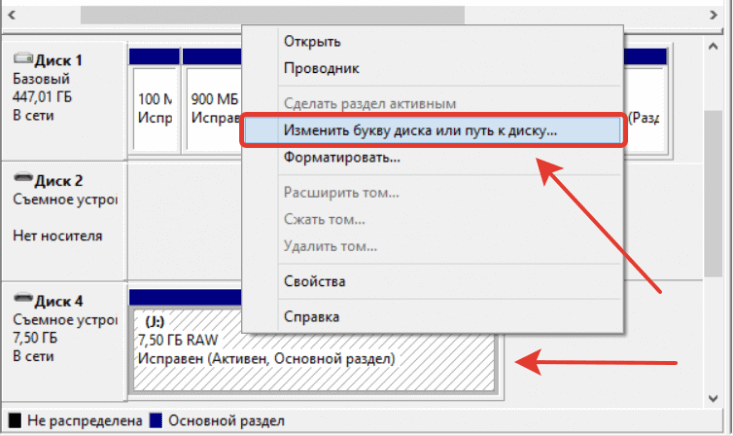

Ale pre dodatočnú ochranu pred bežnými ľuďmi má zmysel skryť šifrovaný oddiel zo zoznamu dostupných písmen jednotiek. Navyše, priamy prístup na disk jeho písmenom nič nedá a vyžaduje sa iba vtedy, ak je šifrovanie odstránené formátovaním. Ak chcete odpojiť zväzok od použitého písmena, v "Ovládacom paneli" prejdite do časti "Správa počítača / Správa diskov" a zavolajte obsahové menu Pre požadovaný úsek vyberte položku "Zmeniť písmeno jednotky alebo cestu k jednotke ...", kde môžete väzbu odstrániť.

![]()

Po týchto manipuláciách nebude šifrovaný oddiel viditeľný Prieskumník systému Windows a iných správcov súborov. A prítomnosť jedného bezmenného a „neformátovaného“ medzi niekoľkými rôznymi systémovými oddielmi pravdepodobne nevzbudí záujem medzi cudzincami.

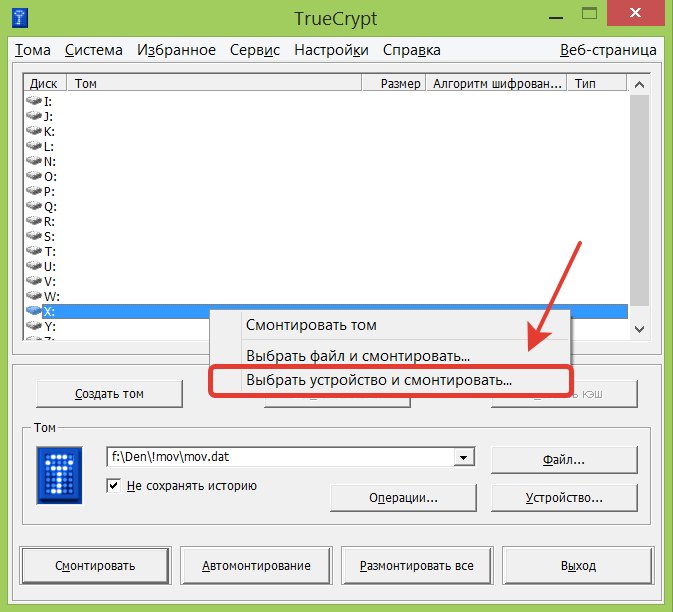

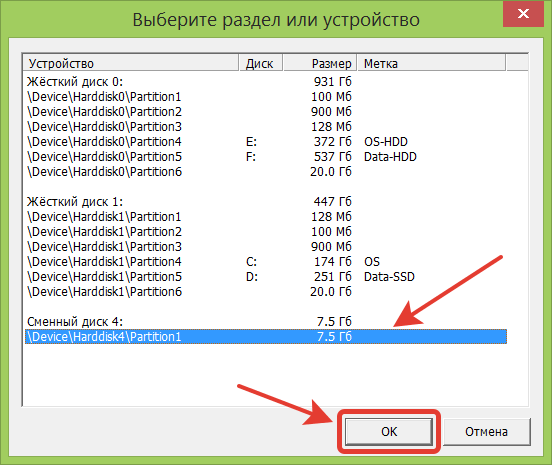

Použitie šifrovaného disku

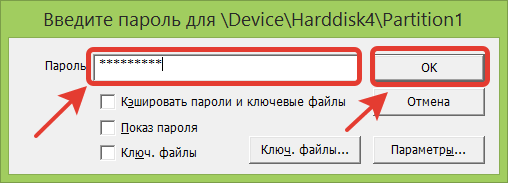

Ak chcete používať šifrované zariadenie ako bežný disk, musíte ho pripojiť. Ak to chcete urobiť, v hlavnom okne programu kliknite na kliknite pravým tlačidlom myši myšou na jedno z dostupných písmen jednotky a vyberte položku ponuky „Vybrať zariadenie a pripojiť ...“

Potom musíte označiť predtým zašifrované zariadenie a zadať heslo.

V dôsledku toho by sa v Prieskumníkovi systému Windows mala objaviť nová jednotka s vybratým písmenom jednotky (v našom prípade jednotka X).

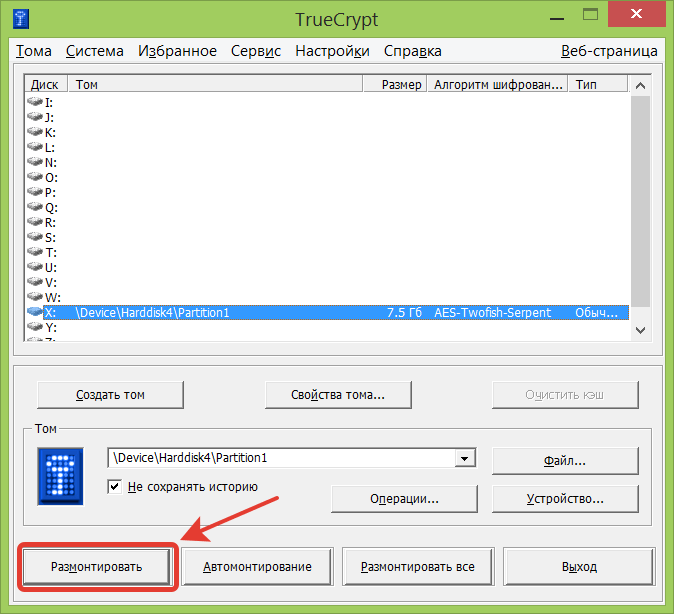

A teraz bude možné s týmto diskom pracovať ako s každým obyčajným logickým diskom. Hlavnou vecou po dokončení práce je nezabudnúť buď vypnúť počítač, alebo zavrieť program TrueCrypt, alebo deaktivovať šifrovaný oddiel - koniec koncov, pokiaľ je disk pripojený, každý používateľ má prístup k údajom, ktoré sa na ňom nachádzajú. Oddiel môžete odpojiť kliknutím na tlačidlo „Odpojiť“.

Výsledky

Používanie programu TrueCrypt vám umožní zašifrovať váš pevný disk a skryť tak vaše súkromné súbory pred cudzími ľuďmi, ak niekto náhle získa prístup k vášmu flash disku alebo pevný disk. A umiestnenie zašifrovaných informácií na nepoužívanom a skrytom oddiele vytvára dodatočnú úroveň ochrany, pretože nezasvätený okruh ľudí možno ani neuhádne, že tajné informácie sú uložené na jednom z oddielov. Tento spôsob ochrany súkromných údajov je v drvivej väčšine prípadov vhodný. A iba v prípade, že ste terčom hrozby násilia, aby ste získali heslo, možno budete potrebovať sofistikovanejšie metódy ochrany, ako je steganografia a skryté zväzky TrueCrypt (s dvoma heslami).

Vedci z Princetonskej univerzity objavili spôsob, ako obísť šifrovanie pevného disku pomocou vlastnosti modulu Náhodný vstup do pamäťe uchovávať informácie na krátky čas aj po výpadku prúdu.

Predslov

Keďže na prístup k zašifrovanému pevnému disku potrebujete mať kľúč a ten je, samozrejme, uložený v RAM, stačí na pár minút fyzický prístup k PC. Po reštarte z vonkajší tvrdý disku alebo z USB Flash vykoná sa úplný výpis pamäte a prístupový kľúč sa z neho extrahuje v priebehu niekoľkých minút.

Táto metóda získa šifrovacie kľúče (a úplný prístup k pevnému disku), ktoré používajú BitLocker, FileVault a dm-crypt v operačných systémoch. systémy Windows Vista, Mac OS X a Linux, ako aj populárny bezplatný systém šifrovania pevných diskov TrueCrypt.

Význam tejto práce spočíva v tom, že neexistuje žiadna jednoduchá metóda ochrany proti tejto metóde hackingu, okrem vypnutia napájania na dobu dostatočnú na úplné vymazanie údajov.

Vizuálna ukážka procesu je prezentovaná v video.

anotácia

Na rozdiel od všeobecného presvedčenia, pamäť DRAM, ktorá sa používa vo väčšine moderné počítače, ukladá dáta aj po výpadku prúdu na niekoľko sekúnd či minút, navyše sa to deje pri izbovej teplote a aj keď je mikroobvod odstránený zo základnej dosky. Tento čas je dosť dosť na to, aby sa úplne vybila pamäť RAM. Ukážeme, že tento jav umožňuje útočníkovi, ktorý má fyzický prístup do systému, obísť funkcie OS na ochranu údajov o kryptografických kľúčoch. Ukážeme, ako sa dá reštart použiť na úspešné útoky na známe systémyšifrovanie pevných diskov bez použitia špeciálnych zariadení alebo materiálov. Experimentálne určíme stupeň a pravdepodobnosť uchovania remanencie a ukážeme, že čas, za ktorý je možné údaje získať, možno výrazne predĺžiť použitím jednoduché triky. Navrhnú sa aj nové metódy na nájdenie kryptografických kľúčov vo výpisoch pamäte a na opravu chýb spojených s chýbajúcimi bitmi. Bude však hovoriť aj o niekoľkých spôsoboch, ako tieto riziká znížiť jednoduché riešenie nevieme.

Úvod

Väčšina odborníkov predpokladá, že údaje z pamäte RAM počítača sa vymažú takmer okamžite po výpadku napájania, alebo sa domnievajú, že zvyškové údaje je mimoriadne ťažké získať bez použitia špeciálneho zariadenia. Ukážeme, že tieto predpoklady sú nesprávne. Bežná pamäť DRAM stráca dáta aj pri bežných teplotách postupne v priebehu niekoľkých sekúnd a aj keď sa pamäťový čip vyberie zo základnej dosky, dáta v nej zostanú minúty či dokonca hodiny, za predpokladu, že je čip skladovaný pri nízkych teplotách. Zvyšné údaje je možné obnoviť pomocou jednoduché metódy ktoré vyžadujú krátky fyzický prístup k počítaču.

Ukážeme si množstvo útokov, ktoré nám pomocou efektov remanencie DRAM umožnia obnoviť šifrovacie kľúče uložené v pamäti. To predstavuje skutočnú hrozbu pre používateľov notebookov, ktorí sa spoliehajú na systémy šifrovania pevných diskov. Ak totiž útočník ukradne notebook, v momente, keď je pripojený šifrovaný disk, bude môcť vykonať jeden z našich útokov na prístup k obsahu, a to aj v prípade, že samotný notebook je uzamknutý alebo v režime spánku. Ukážeme to úspešným útokom na niekoľko populárnych šifrovacích systémov, ako sú BitLocker, TrueCrypt a FileVault. Tieto útoky by mali byť úspešné aj proti iným šifrovacím systémom.

Aj keď sme svoje úsilie zamerali na systémy šifrovania pevných diskov, v prípade fyzického prístupu k počítaču útočníka sa akékoľvek dôležité informácie uložené v pamäti RAM môžu stať predmetom útoku. Je pravdepodobné, že mnohé ďalšie bezpečnostné systémy sú zraniteľné. Zistili sme napríklad, že Mac OS X ponecháva heslá pre účtov v pamäti, odkiaľ sme ich mohli extrahovať, sme tiež podnikli útoky na získanie súkromných RSA kľúčov webového servera Apache.

Niektorí členovia komunity informačná bezpečnosť a polovodičoví fyzici už o efekte remanencie DRAM vedeli, bolo o ňom veľmi málo informácií. Výsledkom je, že mnohí, ktorí navrhujú, vyvíjajú alebo používajú bezpečnostné systémy, jednoducho nepoznajú tento fenomén ani to, ako ľahko ho môže zneužiť útočník. Pokiaľ vieme, toto je prvé detailná prácaštúdium dôsledkov týchto javov na informačnú bezpečnosť.

Útoky na šifrované disky

Šifrovanie pevného disku je známym spôsobom ochrana pred krádežou údajov. Mnohí veria, že šifrovacie systémy pevných diskov ochránia ich dáta, aj keď útočník získal fyzický prístup k počítaču (v skutočnosti sú na to potrebné, pozn. red.). Kalifornský zákon, prijatý v roku 2002, vyžaduje nahlasovanie možného zverejnenia osobných údajov iba v prípade, že údaje neboli zašifrované, pretože. šifrovanie údajov sa považuje za dostatočné ochranné opatrenie. Hoci zákon nepopisuje žiadne konkrétne technické riešenia, mnohí odborníci odporúčajú používať systémy šifrovania pevných diskov alebo partícií, ktoré budú považované za dostatočné opatrenia na ochranu. Výsledky našej štúdie ukázali, že viera v šifrovanie disku je neopodstatnená. Útočník, ktorý nie je ani zďaleka najkvalifikovanejší, dokáže obísť mnohé široko používané šifrovacie systémy, ak dôjde k odcudzeniu prenosného počítača s údajmi, keď bol zapnutý alebo v režime spánku. Údaje na prenosnom počítači je možné čítať aj vtedy, keď je na šifrovanom disku, takže používanie systémov šifrovania pevného disku nie je dostatočným opatrením.

Použili sme niekoľko typov útokov na známe systémy šifrovania pevných diskov. Najviac času zabrala inštalácia šifrovaných diskov a overenie správnosti zistených šifrovacích kľúčov. Získanie obrazu RAM a vyhľadávanie kľúčov trvalo len niekoľko minút a bolo plne automatizované. Existuje dôvod domnievať sa, že väčšina systémov šifrovania pevných diskov je náchylná na takéto útoky.

bitlocker

BitLocker je systém, ktorý je súčasťou niektorých verzií OS Windows Vista. Funguje ako ovládač medzi súborovým systémom a ovládačom pevného disku, na požiadanie šifruje a dešifruje vybrané sektory. Kľúče používané na šifrovanie sú v pamäti RAM, pokiaľ je šifrovaný disk odpojený.

Na šifrovanie každého sektora pevného disku používa BitLocker rovnaký pár kľúčov vygenerovaný algoritmom AES: sektorový šifrovací kľúč a šifrovací kľúč fungujúci v režime cipher block chaining (CBC). Tieto dva kľúče sú zašifrované hlavným kľúčom. Na zašifrovanie sektora sa vykoná procedúra pridávania binárneho otvoreného textu s kľúčom relácie vygenerovaným zašifrovaním sektorového offsetového bajtu šifrovacím kľúčom sektora. Potom sa prijaté údaje spracujú pomocou dvoch zmiešavacích funkcií, ktoré využívajú algoritmus Elephant vyvinutý spoločnosťou Microsoft. Tieto bezkľúčové funkcie sa používajú na zvýšenie počtu zmien vo všetkých bitoch šifry, a teda na zvýšenie neistoty údajov zašifrovaného sektora. V poslednej fáze sa dáta zašifrujú pomocou algoritmu AES v režime CBC s použitím príslušného šifrovacieho kľúča. Inicializačný vektor je určený zašifrovaním sektorového offsetového bajtu pomocou šifrovacieho kľúča používaného v režime CBC.

Implementovali sme plne automatizovaný demo útok s názvom BitUnlocker. Používa externé USB disk s OS Linux a upraveným bootloaderom založeným na SYSLINUX a ovládačom FUSE, ktorý vám umožňuje pripojiť sa šifrovane Jednotky BitLocker v OS Linux. Na testovacom počítači so systémom Windows Vista bolo napájanie vypnuté, pripojené USB pevný disk a nabootoval z neho. Potom BitUnlocker automaticky uložil pamäť RAM na externý disk, vyhľadal možné kľúče pomocou programu keyfind, vyskúšal všetky vhodné možnosti (páry sektorového šifrovacieho kľúča a kľúča režimu CBC) a v prípade úspechu pripojil zašifrovaný disk. . Hneď po pripojení disku sa s ním dalo pracovať ako s akýmkoľvek iným diskom. Na modernom notebooku s 2 gigabajtami pamäte RAM tento proces trval približne 25 minút.

Je pozoruhodné, že tento útok bolo možné vykonať bez spätného inžinierstva akéhokoľvek softvéru. Dokumentácia systém Microsoft BitLocker je dostatočne opísaný, aby ste pochopili úlohu sektorového šifrovacieho kľúča a kľúča režimu CBC a vytvorili si vlastný program, ktorý implementuje celý proces.

Hlavným rozdielom medzi BitLockerom a inými programami tejto triedy je spôsob, akým sa kľúče ukladajú pri odpojení šifrovaného disku. BitLocker štandardne v základnom režime chráni hlavný kľúč iba pomocou modulu TPM, ktorý existuje na mnohých moderných počítačoch. Táto metóda, ktorá sa zdá byť široko používaná, je obzvlášť zraniteľná voči nášmu útoku, pretože vám umožňuje získať šifrovacie kľúče, aj keď je počítač dlhší čas vypnutý, pretože pri spustení počítača sa kľúče automaticky načítajú do RAM (až do prihlasovacieho okna) bez zadávania akýchkoľvek autentifikačných údajov.

Odborníci Microsoftu tento problém zjavne poznajú a preto odporúčajú nakonfigurovať BitLocker v vylepšenom režime, kde sú kľúče chránené nielen pomocou TPM, ale aj heslom či kľúčom na externé USB dopravca. Ale aj v tomto režime je systém zraniteľný, ak útočník získa fyzický prístup k počítaču počas jeho spustenia (môže byť dokonca uzamknutý alebo v režime spánku, (stavy - práve vypnuté alebo hibernácia sa v tomto prípade považujú za neovplyvnené). týmto útokom).

Trezor

Systém FileVault od Apple bol čiastočne preskúmaný a reverzne skonštruovaný. V systéme Mac OS X 10.4 používa FileVault 128-bitový kľúč AES v režime CBC. Po zadaní hesla používateľa sa dešifruje hlavička obsahujúca kľúč AES a druhý kľúč K2 použitý na výpočet inicializačných vektorov. Inicializačný vektor pre I-tý diskový blok sa vypočíta ako HMAC-SHA1 K2(I).

Použili sme náš program EFI na získanie obrázkov RAM na získanie údajov z počítača Macintosh (na základe procesor Intel) s pripojeným diskom zašifrovaným pomocou FileVault. Program keyfind potom našiel kľúče FileVault AES automaticky bez chyby.

Bez inicializačného vektora, ale s prijatým kľúčom AES, je možné dešifrovať 4080 zo 4096 bajtov každého bloku disku (všetko okrem prvého bloku AES). Ubezpečili sme sa, že na výpise je aj inicializačný vektor. Za predpokladu, že údaje neboli poškodené, útočník môže určiť vektor tak, že jeden po druhom vyskúša všetky 160-bitové reťazce vo výpise a skontroluje, či môžu vytvoriť možný čistý text, keď sa pridajú binárne s dešifrovanou prvou časťou bloku. Spoločne pomocou programov ako vileefault, kľúčov AES a inicializačného vektora môžete úplne dešifrovať zašifrovaný disk.

Počas skúmania FileVault sme zistili, že Mac OS X 10.4 a 10.5 ponechávajú viaceré kópie hesla používateľa v pamäti, kde sú zraniteľné voči tomuto útoku. Heslá účtov sa často používajú na ochranu kľúčov, ktoré sa zase dajú použiť na ochranu kľúčové frázyšifrované disky FileVault.

TrueCrypt

TrueCrypt je populárny open source šifrovací systém, ktorý beží na Windows, MacOS a Linux. Podporuje mnoho algoritmov vrátane AES, Serpent a Twofish. Vo verzii 4 všetky algoritmy pracovali v režime LRW; v aktuálnej 5. verzii využívajú režim XTS. TrueCrypt ukladá šifrovací kľúč a tweak kľúč do hlavičky partície na každom disku, ktorý je zašifrovaný iným kľúčom odvodeným od zadaného hesla používateľa.

Testovali sme TrueCrypt 4.3a a 5.0a bežiaci pod OS Linux. Pripojili sme disk zašifrovaný 256-bitovým kľúčom AES, potom sme vypli napájanie a na spustenie systému sme použili vlastný softvér na výpis pamäte. V oboch prípadoch našiel keyfind 256-bitový neporušený šifrovací kľúč. Aj v prípade TrueCrypt 5.0.a dokázal keyfind obnoviť kľúč ladenia režimu XTS.

Ak chcete dešifrovať disky vytvorené programom TrueCrypt 4, musíte vyladiť kľúč režimu LRW. Zistili sme, že systém ho ukladá do štyroch slov pred kľúčovým plánom kľúčov AES. V našom výpise nebol kľúč LRW poškodený. (V prípade chýb by sme stále boli schopní obnoviť kľúč).

Dm-krypta

Linuxové jadro počnúc verziou 2.6 obsahuje vstavanú podporu pre dm-crypt, subsystém na šifrovanie disku. Dm-crypt používa mnoho algoritmov a režimov, ale štandardne používa 128-bitovú šifru AES v režime CBC s inicializačnými vektormi generovanými nie na základe kľúčové informácie.

Vytvorenú partíciu dm-crypt sme testovali pomocou vetvy LUKS (Linux Unified Key Setup) utility cryptsetup a jadra 2.6.20. Disk bol zašifrovaný pomocou AES v režime CBC. Na chvíľu sme vypli napájanie a pomocou upraveného PXE bootloaderu sme urobili výpis pamäte. Program keyfind našiel platný 128-bitový kľúč AES, ktorý bol obnovený bez akýchkoľvek chýb. Po jeho obnovení môže útočník dešifrovať a pripojiť šifrovaný oddiel dm-crypt úpravou pomôcky cryptsetup tak, aby akceptovala kľúče v požadovanom formáte.

Metódy ochrany a ich obmedzenia

Implementácia ochrany pred útokmi na RAM nie je triviálna, keďže použité kryptografické kľúče musia byť niekde uložené. Navrhujeme zamerať sa na zničenie alebo skrytie kľúčov predtým, ako útočník získa fyzický prístup k počítaču, zabrániť spusteniu hlavného softvéru na výpis z pamäte, fyzicky chrániť čipy RAM a ak je to možné, skrátiť dobu uchovávania údajov v RAM.

Prepis pamäte

V prvom rade je potrebné, ak je to možné, vyhnúť sa ukladaniu kľúčov do RAM. Je potrebné prepísať kľúčové informácie, keď sa už nepoužívajú, a zabrániť kopírovaniu údajov do odkladacích súborov. Pamäť musí byť vopred vymazaná pomocou operačného systému alebo ďalších knižníc. Prirodzene, tieto opatrenia nechránia tých, ktorí sa používajú v tento moment kľúče, pretože musia byť uložené v pamäti, ako napríklad tie, ktoré sa používajú pre šifrované disky alebo zabezpečené webové servery.

Počas procesu zavádzania musí byť tiež vymazaná pamäť RAM. Niektoré počítače je možné nakonfigurovať tak, aby vymazali RAM pri zavádzaní pomocou požiadavky POST (Power-on Self-Test) pred spustením operačného systému. Ak útočník nezabráni vykonaniu daná žiadosť, potom na tomto PC nebude môcť urobiť výpis pamäte s dôležitými informáciami. Stále má však možnosť vytiahnuť čipy RAM a vložiť ich do iného počítača s nastaveniami systému BIOS, ktoré potrebuje.

Obmedzenie sťahovania zo siete alebo z vymeniteľných médií

Mnohé z našich útokov boli realizované pomocou zavádzania zo siete alebo vymeniteľných médií. Počítač musí byť nakonfigurovaný tak, aby na zavedenie z týchto zdrojov vyžadoval heslo správcu. Treba však poznamenať, že aj keď je systém nakonfigurovaný tak, aby sa spúšťal iba z hlavného pevného disku, útočník môže zmeniť samotný pevný disk alebo v mnohých prípadoch resetovať NVRAM počítača, aby sa vrátil k pôvodným nastaveniam systému BIOS.

Bezpečný spánok

Výsledky štúdie ukázali, že jednoduché uzamknutie pracovnej plochy počítača (to znamená, že operačný systém naďalej funguje, ale aby ste s ním mohli začať komunikovať, musíte zadať heslo) nechráni obsah pamäte RAM. Režim spánku nie je účinný, aj keď je počítač zablokovaný pri návrate z režimu spánku, pretože útočník môže aktivovať návrat z režimu spánku, potom reštartovať notebook a vytvoriť výpis pamäte. Režim hibernácie (obsah pamäte RAM sa skopíruje na pevný disk) tiež nepomôže, s výnimkou prípadu použitia kľúčových informácií na odcudzených médiách na obnovenie normálnej prevádzky.

Pri väčšine systémov šifrovania pevných diskov sa používatelia môžu chrániť vypnutím počítača. (Systém Bitlocker v základnom režime modulu TPM zostáva zraniteľný, pretože disk sa pripojí automaticky po zapnutí PC). Obsah pamäte sa môže po vypnutí na krátky čas uchovať, preto sa odporúča, aby ste svoju pracovnú stanicu ešte niekoľko minút monitorovali. Napriek svojej účinnosti je toto opatrenie mimoriadne nepohodlné dlhé nakladanie pracovné stanice.

Hibernáciu je možné zabezpečiť nasledujúcimi spôsobmi: vyžaduje heslo alebo iné tajomstvo na „prebudenie“ pracovnej stanice a zašifrovanie obsahu pamäte kľúčom odvodeným od tohto hesla. Heslo musí byť silné, pretože útočník môže vypísať pamäť a potom sa pokúsiť uhádnuť heslo hrubou silou. Ak nie je možné zašifrovať celú pamäť, je potrebné zašifrovať len tie oblasti, ktoré obsahujú kľúčové informácie. Niektoré systémy môžu byť nakonfigurované na vstup do tohto typu chráneného spánku, aj keď to zvyčajne nie je predvolené nastavenie.

Odmietnutie predbežných výpočtov

Náš výskum ukázal, že používanie predvýpočtov na urýchlenie kryptografických operácií robí kľúčové informácie zraniteľnejšími. Predpočítanie vedie k tomu, že v pamäti sú nadbytočné informácie o dátach kľúča, čo útočníkovi umožňuje obnoviť kľúče aj v prípade chýb. Napríklad, ako je opísané v časti 5, informácie o iteračných kľúčoch algoritmov AES a DES sú mimoriadne nadbytočné a pre útočníka užitočné.

Odmietnutie predbežných výpočtov zníži výkon, pretože potenciálne zložité výpočty sa budú musieť opakovať. Ale napríklad môžete vopred vypočítané hodnoty uložiť do vyrovnávacej pamäte na určité časové obdobie a vymazať prijaté údaje, ak sa počas tohto intervalu nepoužívajú. Tento prístup predstavuje kompromis medzi bezpečnosťou a výkonom systému.

Rozšírenie kľúča

Ďalším spôsobom, ako zabrániť obnoveniu kľúča, je zmeniť kľúčové informácie uložené v pamäti tak, aby sa obnovenie kľúča sťažilo z dôvodu rôznych chýb. Táto metóda bola teoreticky uvažovaná, kde sa ukázalo, že funkcia je odolná voči odhaleniu, ktorej vstupy zostávajú skryté, aj keď boli objavené takmer všetky výstupy, čo je veľmi podobné fungovaniu jednosmerných funkcií.

V praxi si predstavte, že máme 256-bitový kľúč AES K, ktorý sa momentálne nepoužíva, ale bude potrebný neskôr. Nemôžeme ho prepísať, ale chceme, aby bol odolný voči pokusom o obnovenie. Jedným zo spôsobov, ako to dosiahnuť, je alokovať veľkú B-bitovú dátovú oblasť, vyplniť ju náhodnými dátami R a potom uložiť do pamäte výsledok nasledujúcej transformácie K + H (R) (binárna sumacia, ed.), kde H je hašovacia funkcia, ako napríklad SHA-256.

Teraz si predstavte, že elektrina bola vypnutá, čo spôsobí zmenu d bitov v tejto oblasti. Ak je hašovacia funkcia silná, pri pokuse o obnovenie kľúča K sa útočník môže spoľahnúť iba na to, že dokáže odhadnúť, ktoré bity oblasti B boli zmenené z približne polovice, ktorá sa mohla zmeniť. Ak sa zmenilo d bitov, útočník bude musieť vyhľadať oblasť veľkosti (B/2+d)/d, aby našiel správne hodnoty R a až potom obnoviť kľúč K. Ak je oblasť B veľká , takéto vyhľadávanie môže byť veľmi dlhé, aj keď d je relatívne malé.

Teoreticky môžeme týmto spôsobom uložiť všetky kľúče, pričom každý kľúč vypočítame len vtedy, keď ho potrebujeme, a vymažeme ho, keď ho nepotrebujeme. Použitím vyššie uvedenej metódy teda môžeme kľúče uložiť do pamäte.

Fyzická ochrana

Niektoré z našich útokov sa spoliehali na fyzický prístup k pamäťovým čipom. Takýmto útokom sa dá zabrániť fyzickou ochranou pamäte. Pamäťové moduly sú napríklad uložené v uzavretej skrini počítača alebo zapečatené epoxidom, aby sa zabránilo pokusom o ich vybratie alebo prístup k nim. Taktiež je možné implementovať prepisovanie pamäte ako reakciu na nízke teploty alebo pokusy o otvorenie puzdra. Táto metóda bude vyžadovať inštaláciu snímačov s nezávislým systémom napájania. Mnohé z týchto metód zahŕňajú hardvér odolný voči neoprávnenej manipulácii (ako je koprocesor IBM 4758) a môžu výrazne zvýšiť náklady. pracovná stanica. Na druhej strane využitie pamäte spájkovanej do základná doska, bude oveľa lacnejšie.

Zmena architektúry

Môžete zmeniť architektúru počítača. Čo je pri už používaných PC nemožné, ale umožní vám to zabezpečiť si nové.

Prvým prístupom je navrhnúť moduly DRAM takým spôsobom, aby rýchlejšie vymazali všetky dáta. To môže byť zložité, pretože cieľ vymazať údaje čo najrýchlejšie je v konflikte s druhým cieľom nestratiť údaje medzi obdobiami obnovy pamäte.

Ďalším prístupom je pridanie hardvéru na ukladanie kľúčov, ktorý zaručene vymaže všetky informácie z úložiska pri spustení, reštarte a vypnutí. Získame tak bezpečné miesto na uloženie niekoľkých kľúčov, aj keď zraniteľnosť spojená s ich predvýpočtom zostane.

Iní odborníci navrhli architektúru, v ktorej bude obsah pamäte trvalo zašifrovaný. Ak okrem toho implementujete vymazanie kľúčov pri reštarte a výpadku napájania, potom túto metódu poskytne dostatočnú ochranu pred útokmi, ktoré sme opísali.

Trusted Computing

Hardvér zodpovedajúci konceptu „trusted computing“ napríklad vo forme modulov TPM sa už používa v niektorých počítačoch. Napriek ich užitočnosti pri ochrane pred niektorými útokmi, v súčasnej podobe takéto vybavenie nepomáha predchádzať útokom, ktoré sme opísali.

Použité moduly TPM neimplementujú úplné šifrovanie. Namiesto toho sledujú proces zavádzania, aby sa rozhodli, či je bezpečné zaviesť kľúč do pamäte RAM alebo nie. Ak softvér potrebuje použiť kľúč, potom je možné implementovať nasledujúcu technológiu: kľúč v použiteľnej forme nebude uložený v pamäti RAM, kým proces zavádzania neprebehne podľa očakávaného scenára. Ale akonáhle je kľúč v pamäti RAM, okamžite sa stáva cieľom našich útokov. Moduly TPM môžu zabrániť načítaniu kľúča do pamäte, ale nezabránia jeho načítaniu z pamäte.

závery

Na rozdiel od všeobecného presvedčenia, moduly DRAM uchovávajú dáta relatívne dlho, keď sú vypnuté. Naše experimenty ukázali, že tento jav umožňuje implementovať celú triedu útokov, ktoré vám umožňujú získať dôležité údaje, ako sú šifrovacie kľúče, z pamäte RAM, a to aj napriek pokusom OS chrániť jej obsah. Útoky, ktoré popisujeme, sú v praxi realizovateľné a dokazujú to aj naše príklady útokov na populárne šifrovacie systémy.

Zraniteľné sú však aj iné typy softvéru. Systémy správy digitálnych práv (DRM) často používajú symetrické kľúče uložené v pamäti a tie možno získať aj pomocou opísaných metód. Ako sme ukázali, webové servery s povoleným SSL sú tiež zraniteľné, pretože ukladajú do pamäte súkromné kľúče potrebné na vytvorenie relácií SSL. Naše metódy vyhľadávania kľúčových informácií budú pravdepodobne účinné pri hľadaní hesiel, čísel účtov a iných dôležitá informácia uložené v RAM.

Vyzerá to tak, že nie ľahká cesta opraviť nájdené slabé miesta. Zmena softvéru s najväčšou pravdepodobnosťou nebude účinná; hardvérové zmeny pomôžu, ale náklady na čas a zdroje budú vysoké; technológia "trusted computing" v súčasnej podobe tiež nie je veľmi efektívna, keďže nedokáže ochrániť kľúče, ktoré sú v pamäti.

Podľa nášho názoru sú tomuto riziku najviac vystavené notebooky, ktoré sú často na verejných miestach a fungujú v režimoch zraniteľných voči týmto útokom. Prítomnosť takýchto rizík ukazuje, že šifrovanie disku chráni dôležité dáta v menšej miere, ako sa bežne verí.

V dôsledku toho možno budete musieť považovať pamäť DRAM za nedôveryhodný komponent moderného počítača a vyhnúť sa spracovaniu dôležitých dôverných informácií v nej. V súčasnosti to však nie je praktické, kým sa architektúra moderných počítačov nezmení, aby umožnila softvéru ukladať kľúče na bezpečné miesto.

Dnes má každá spoločnosť citlivé údaje, ktoré je potrebné chrániť pred zverejnením. Moderné technológie nám umožňujú šifrovať citlivé údaje. V dôsledku toho sú vaše informácie chránené, kým sa neodhalia kľúče a heslá.

TrueCrypt umožňuje zašifrovať systémový oddiel alebo celý pevný disk. V tomto prípade sa nainštaluje špeciálny bootloader, to znamená, že systém sa nezačne zavádzať, kým nezadáte heslo. Hlavná vec je, že váš systém je chránený aj pred vírusmi, inak nebude mať šifrovanie zmysel. Vaše dáta ukradne úplne prvý špeciálne poslaný vírus, alebo sa dosť možno dostane aj k hackerovi dôverné informácie náhodou. Povedzme písať malvér, ktorý prenikne do počítača a požiada o nasledujúce akcie. Výsledkom je, že pri použití aj tých najspoľahlivejších metód ochrany venujte pozornosť maličkostiam.

Budeme brať do úvahy nasledujúce aspekty:

Inštalácia

Prečítajte si viac o TrueCrypt a stiahnite si ho.

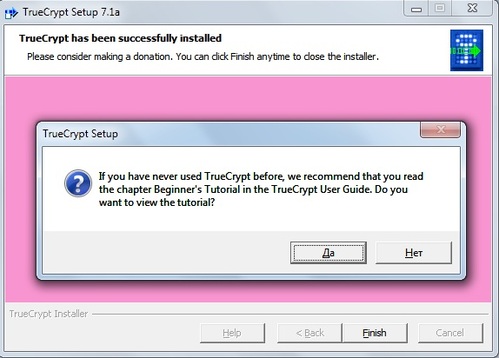

Spustite stiahnutý inštalačný súbor. Zobrazí sa okno s textom licenčnej zmluvy. Ak chcete pokračovať v inštalácii, musíte súhlasiť s licenčnou zmluvou. Ak súhlasíte, stlačte „Prijímam ...“.

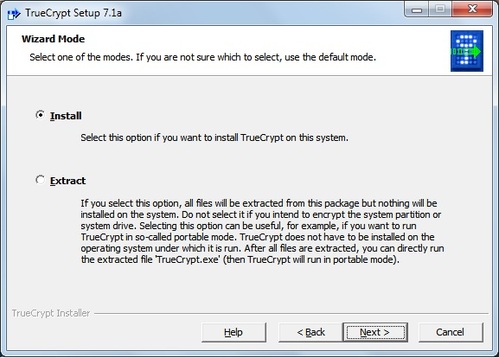

Nasledujúce okno sa nás pýta na typ inštalácie. V prípadoch, keď šifrujete prenosný počítač, vyberte možnosť Inštalovať. Nainštaluje program do počítača. Ak šifrujete pamäťové médium, ktoré sa bude používať na jednom alebo inom počítači, použite možnosť Extrahovať. Skopíruje súbory programu na disk, aby sa dal spustiť bez inštalácie. Keďže momentálne šifrujeme počítač, vyberte laptop Install. Po výbere príslušnej funkcie kliknite na tlačidlo Ďalej.

V ďalšom okne sa zobrazí otázka, kam nainštalovať program a ďalšie parametre. Neodporúčam ich meniť, keďže najviac optimálne nastavenia. Kliknite na Inštalovať.

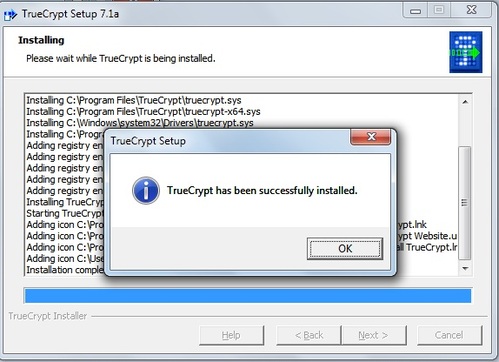

Proces inštalácie sa začal. Práve teraz sa vytvára bod obnovenia systému. Je to potrebné, aby v prípade chyby bolo možné vrátiť stav systému.

Nasledujúce okno nás informuje, že inštalácia je dokončená. Stlačíme OK.

V ďalšom okne sú vývojári požiadaní, aby venovali peniaze na svoj projekt. Samotný projekt je potrebný, užitočný a kvalitný – preto je dobré venovať aspoň nejakú čiastku na rozvoj tohto projektu. Ak chcete darovať peniaze na rozvoj projektu, kliknite na Darovať teraz. Kliknutím na tlačidlo Dokončiť dokončite inštaláciu.

A nakoniec sa nám ponúka, aby sme sa oboznámili s pomocou, ale nemá to veľký zmysel, keďže je zapnutá anglický jazyk. Preto kliknite na Nie alebo Nie.

Inštalácia dokončená.

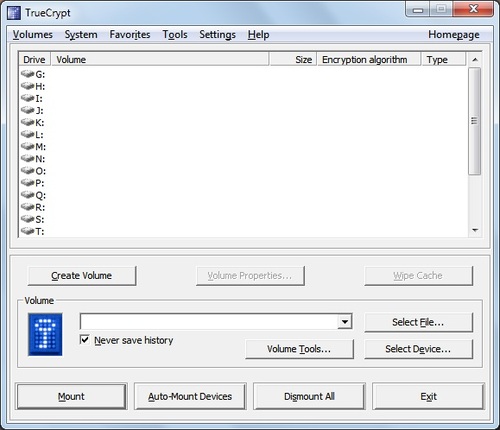

Spustenie, Rusifikácia

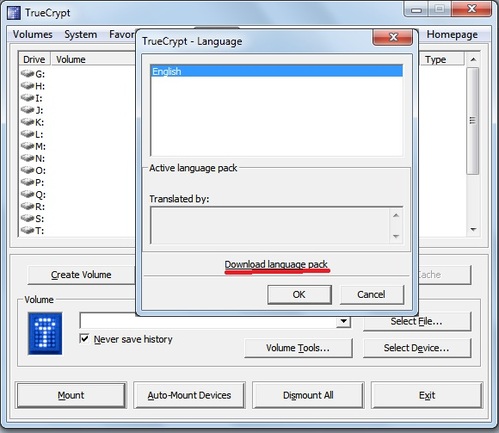

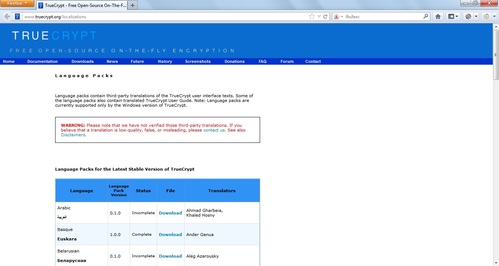

Teraz musíme stiahnuť a nainštalovať ruský jazyk. Bohužiaľ, predvolený program je v angličtine. Treba poznamenať, že ruský preklad je dostatočne kvalitný.

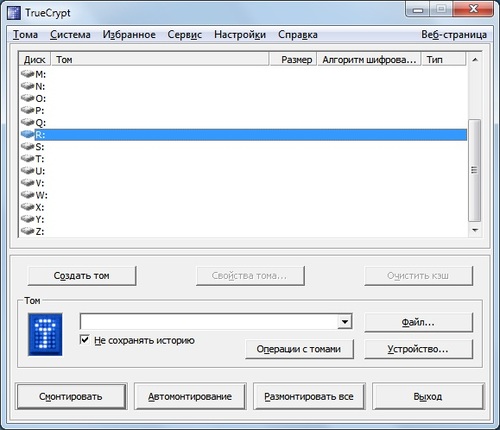

A tak spustíme skratku TrueCrypt z pracovnej plochy.

Otvorí sa okno pre výber jazyka programu. Ako vidíte, v zozname nie je žiadny ruský jazyk. O niečo nižšie je nápis Download Language Pack, po kliknutí sa otvorí stránka, z ktorej si môžete stiahnuť ruský jazykový súbor pre TrueCrypt. Kliknite na Stiahnuť jazykový balík.

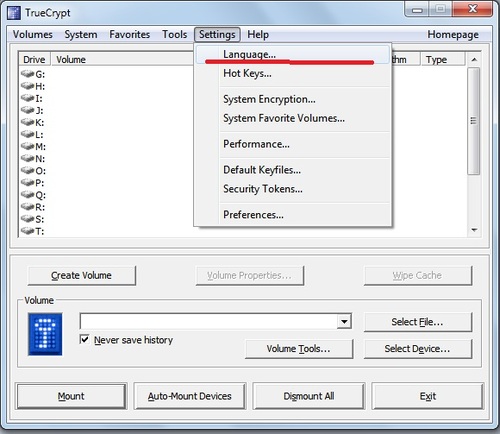

Otvorila sa stránka oficiálnej webovej stránky TrueCrypt, z ktorej si môžeme stiahnuť súbor v ruskom jazyku. Samotný program by mal byť uzavretý.

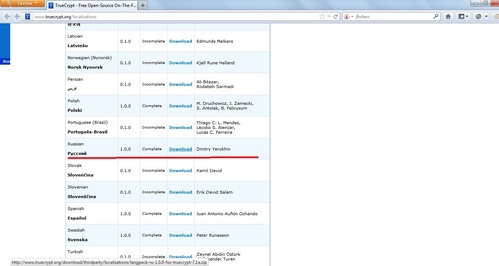

Musíte rolovať nadol na stránke, kým neuvidíte slovo Rus alebo Rus. A kliknite na Stiahnuť. Archív sa začne sťahovať. Alternatívny odkaz na súbor s ruskou lokalizáciou pre TrueCrypt v archíve, ktorý je možné stiahnuť.

Po dokončení sťahovania archívu ho otvorte, budú tam tri súbory, potrebujeme iba Language.ru. Skopírujte ho do C:\Program Files\TrueCrypt. Môžete mať iné písmeno jednotky, pretože program je nainštalovaný na jednotke Windows.

Po skopírovaní súboru musíte program znova otvoriť. Potom otvorte program, prejdite na kartu Nastavenie a potom na podpoložku Jazyk. Zobrazí sa okno na výber jazyka programu, vyberte ruštinu a stlačte ok. Možno budete musieť program vypnúť a zapnúť.

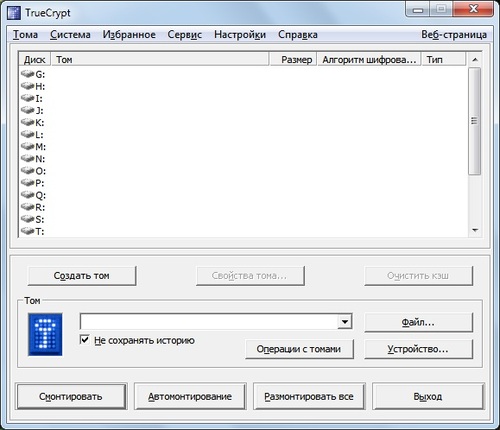

Teraz môžeme vidieť úplne rusifikovaný program.

Šifrovanie

A tak pokračujte do fázy šifrovania disku. Prejdite na kartu systém v hlavnom okne TrueCrypt a vyberte podpoložku Šifrovať systémový oddiel. V skutočnosti je teraz všetko úplne rusifikované a vybavené komentármi. Vytvoreniu skrytej osy sa budeme venovať v jednom z nasledujúcich článkov. Vytvorenie skrytého operačného systému nie je jednoduchý proces, preto sa nepokúšajte vykonať túto operáciu sami. Vyberte možnosť Normálne.

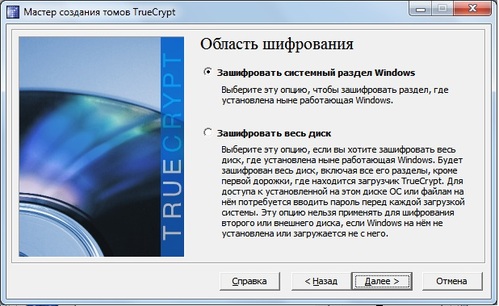

V ďalšom okne vidíme dve položky. Šifrovať systémový oddiel – zašifruje iba systémový oddiel. Šifrovať celý disk – Šifruje úplne všetky časti vášho pevného disku. Ktorákoľvek z týchto možností vytvorí špeciálnu bootovaciu oblasť TrueCrypt. Ktorá položka je pre vás vhodnejšia, vyberte si tú.

Ak máte v počítači iba jeden operačný systém, vyberte prvú položku. Ak máte viac ako jednu, vyberte druhú položku.

V tejto fáze si môžete vybrať šifrovací algoritmus. Môžete to nechať tak, je to úplne spoľahlivá kombinácia. Preto môžete okamžite kliknúť na ďalšie.

Teraz musíme prísť na to zložité heslo, ktorý spĺňa požiadavky programu, inak nie je zaručená spoľahlivá úroveň ochrany. Najlepšie je nájsť stránky na internete s online generátory heslá a generovať podľa požiadaviek, mimoriadne dôležitý je najmä počet znakov.

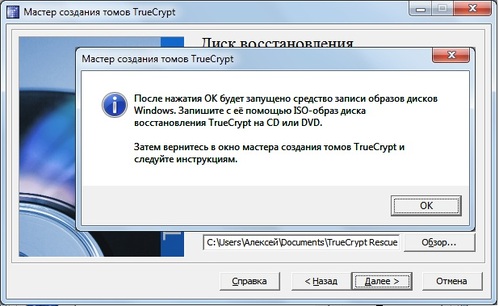

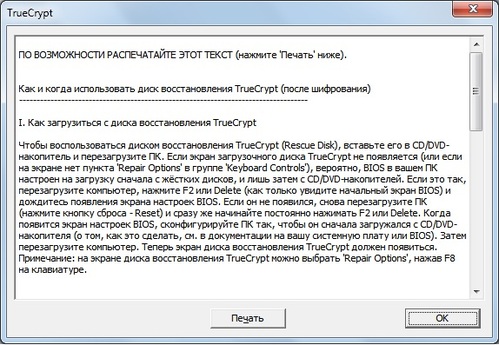

Ďalej sa vytvorí obraz disku obnovy TrueCrypt. Musíte určiť, kde bude uložený. Musíte ho ešte vytvoriť a následne napáliť na disk, inak neprejdete priamo k procesu šifrovania dát.

Po prečítaní upozornenia stlačte ok.

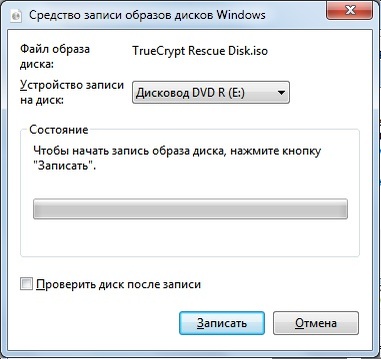

Ďalej, ako už bolo spomenuté, otvorí sa nástroj na napaľovanie obrazov diskov. Nezabudnite napáliť tento obrázok na disk - v prípade chyby v zavádzací záznam Ten zachráni situáciu. Na nahrávanie teda stačí vložiť CD do mechaniky a stlačiť napáliť.

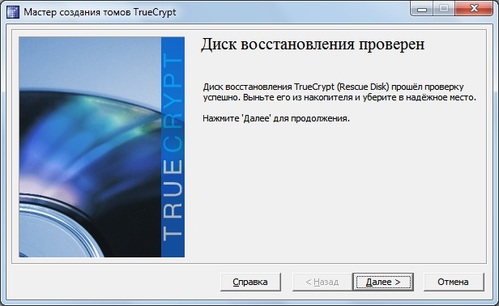

Ak ste už disk napálili, vložte ho do jednotky a kliknite na tlačidlo Ďalej. Disk bude skontrolovaný na chyby.

Ak bol disk napálený bez chýb, zobrazí sa nasledujúce okno. Stlačíme ďalej. Ak bol disk napálený s chybami, musíte ho znova napáliť a znova prejsť kontrolou disku, pretože bez toho nebudete môcť prejsť na ďalší krok.

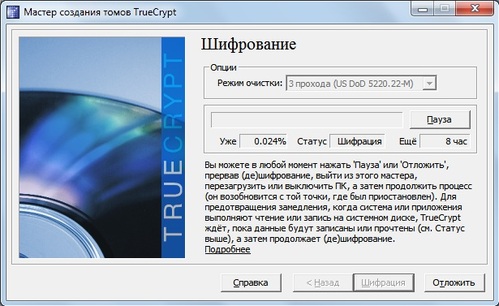

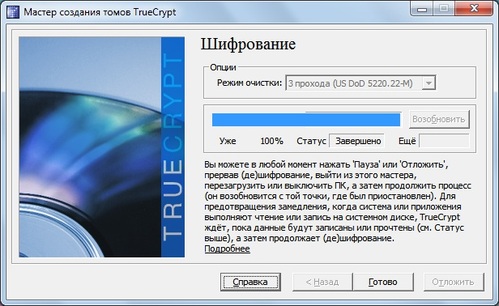

Ďalej musíme vybrať režim čistenia. Ak máte informácie, ktoré môžu mať aspoň nejakú hodnotu, vyberáme aspoň 3 prechody, ale majte na pamäti, že proces šifrovania bude trvať niekoľkonásobne dlhšie. Ak nemáte cenné informácie a chcete s programom len experimentovať, vyberte režim bez čistenia. Po výbere kliknite na Ďalej.

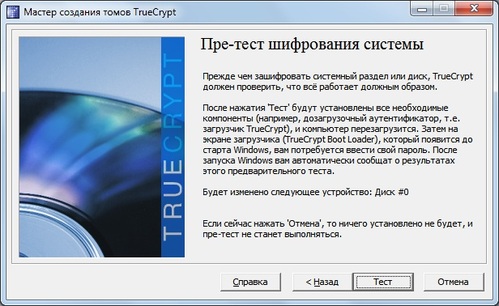

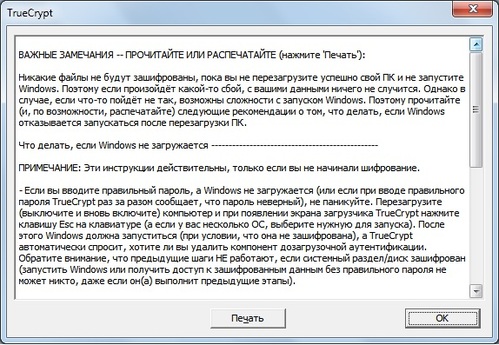

Ďalej sa nám ponúka vytlačenie textovej pomoci na tému problémov, ktoré môžu nastať počas testovania. Je dôležité zapamätať si heslo a v takom prípade použite obnovovací disk TrueCrypt. Stlačte tlačidlo OK.

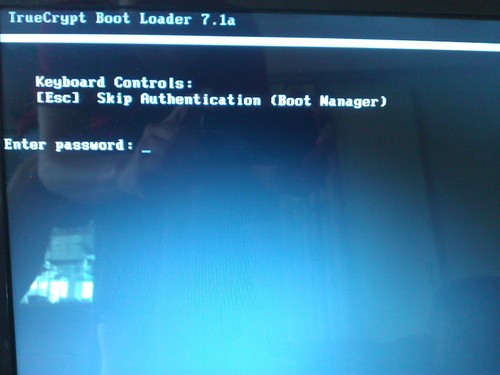

Bootloader bude vyzerať ako na nasledujúcom obrázku. Po zadaní hesla sa Windows začne načítavať.

Test prešiel úspešne, môžete prejsť priamo k šifrovaniu. Kliknite na tlačidlo Šifrovanie.

Ďalej sa nám opäť ponúka vytlačenie certifikátu. Hlavnou vecou nie je vypnúť počítač a neprerušiť program. Ak šifrujete prenosný počítač, odporúča sa pripojiť ho k elektrickej zásuvke a zakázať prechod do režimu spánku pri nečinnosti. Režim spánku môžete vypnúť tak, že prejdete na ovládací panel, potom na možnosti napájania a potom na kartu Nastavenia režimu spánku. Musíme nastaviť, aby sa počítač nikdy neprepínal do režimu spánku, keď je napájaný zo siete.

Stlačíme ok.

Nakoniec sa dostávame k procesu šifrovania. Buďte pripravení čakať dlho na dokončenie tento proces. Počkajte na dokončenie operácie.

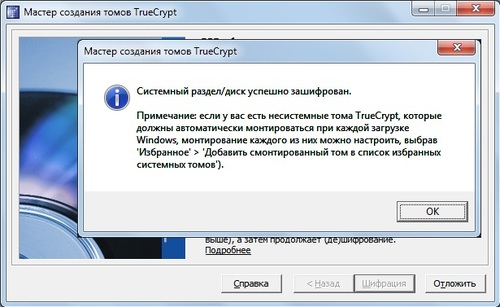

Po dokončení procesu šifrovania sa zobrazí nasledujúca správa. Stlačíme ok.

Klikneme pripravený.

Dešifrovanie

Dešifrovanie, t.j. proces dešifrovania zašifrovaných údajov. Zvážime to v prípade, že potreba ochrany informácií pominie, alebo ste len experimentovali.

Najprv poďme na TrueCrypt.

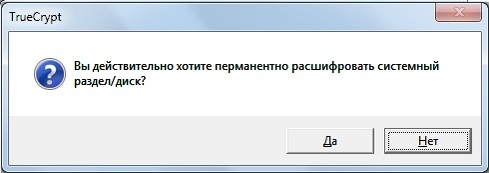

Prejdite na kartu Systém a vyberte možnosť Trvale dešifrovať systémový oddiel / disk.

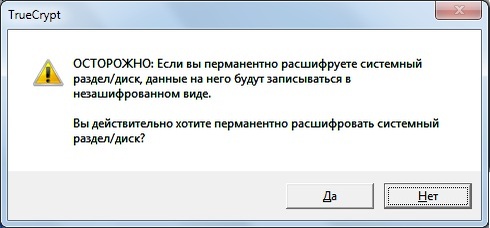

Ak ste odhodlaní dešifrovať svoj počítač, súhlasíme.

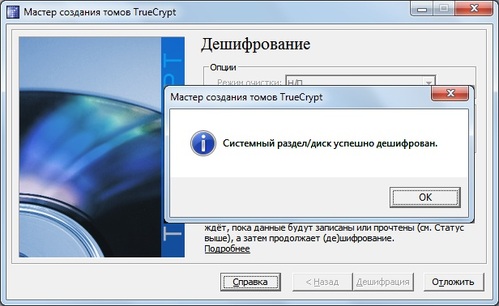

Proces dešifrovania sa začal. Pripravte sa na to, že na jej dokončenie budete dlho čakať, pretože bude trvať približne rovnako dlho ako proces šifrovania. Odporúčame vám neprerušovať sprievodcu a vyhýbať sa hibernácii počítača. Čakáme na dokončenie.

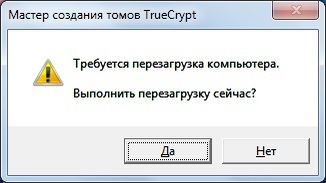

Reštartujte počítač.

Ak už neplánujete niečo šifrovať alebo pracovať so šifrovanými médiami, TrueCrypt je možné odinštalovať. Môžete ho odstrániť na ovládacom paneli, potom na Programy a funkcie (alebo Pridať/Odobrať programy), vyberte TrueCrypt zo zoznamu a kliknite na Odstrániť.