Sélection de Cryptoprovider Cryptopro CSP. Installation de Cryptopro Qu'est-ce que Crypto

Comment installer Cryptopro sur un ordinateur, l'installation de Cryptopro 4.0

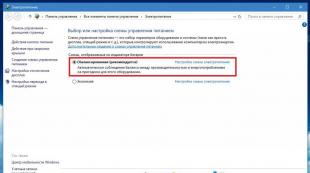

Crptopro CSP est un cryptoprodder et assure la signification juridique de la documentation électronique, la protection des composés. Ceci est un produit clé, parmi les produits Cryptopro. Comment Cryptopro CSP Installation La plupart des questions se posent. Nous vous suggérons de vous familiariser avec les informations ci-dessous pour l'installation correcte du programme. Pour établir ce logiciel sur l'ordinateur, l'utilisateur doit avoir des droits d'administrateur. Sur le disque, vous devez insérer dans le lecteur ou sélectionner un dossier avec distribution sur un ordinateur. En exécutant l'assistant d'installation, vous devez sélectionner la langue utilisée. Lors de l'installation, il est également possible de sélectionner le niveau de protection (classe).

Une installation supplémentaire est effectuée conformément au choix des actions spécifiées par l'assistant d'installation. Il peut donc être nécessaire de spécifier la clé série, de configurer des capteurs supplémentaires, ajustez le SPI à utiliser le service de stockage des touches. L'installation peut être complète et sélective, en fonction des tâches utilisateur. L'installation sélective aidera à installer des composants supplémentaires nécessaires. De préférence après l'installation, pour redémarrer l'ordinateur pour le bon fonctionnement du programme.

Csp Cryptopro est un logiciel commercial fiable, conçu pour ajouter et vérifier la protection cryptographique sur des documents importants et d'autres fichiers nécessitant une signature numérique électronique (EPC). Le programme est principalement conçu pour les entreprises qui ont déménagé dans le flux de documents électroniques. En raison, il est possible d'assurer la force juridique des titres individuels représentés exclusivement sous forme numérique. En substance, une signature numérique est un certain analogue de l'impression humide pour les documents physiques.

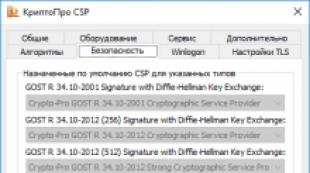

Cette décision est conforme à tous les gichis valides, à régler le contrôle des informations et l'intégrité des données. Pour gérer les algorithmes de sécurité utilisés dans le CSP, le Cryptopro est fourni par un gestionnaire spécial, qui est également responsable de la mise en place d'autres paramètres du programme. En plus de cela, le cryptoprodeur est inclus dans les outils responsables de la "émission" et de vérification des certificats. Dans le cadre d'un module cryptopro, Winlogon. Sa tâche principale est de mettre en œuvre l'authentification initiale de nouveaux utilisateurs dans l'environnement Windows. Le fonctionnement de ce composant est basé sur le protocole Kerberos V5 et l'autorisation se produit après avoir vérifié le certificat USB-Tokeny, la carte à puce ou tout autre opérateur clé utilisé dans l'entreprise. En général, le CryProper vous permet d'utiliser une variété de porte-clés. Pour les entreprises utilisant des équipements informatiques relativement anciens, il est même possible d'utiliser une disquette sur le format de 3.5.

Sur la base du fait que nous avons une solution logicielle exceptionnellement commerciale, il est facile de deviner qu'il est payé. Bien que le développeur de Cryptopro veuille gentiment une version de démonstration de son instrument, qui ne peut être utilisée que pour les trente premières jours. Après cette période, il sera nécessaire d'acheter une licence.

Principales caractéristiques

- contient des outils pour ajouter et vérifier les signatures numériques électroniques (EPC);

- sait comment ajouter et vérifier les certificats numériques émis;

- donne du poids légal par des copies électroniques des documents;

- peut authentifier après avoir vérifié le certificat sur le transporteur clé;

- assure le contrôle de l'intégrité des informations transmises;

- l'algorithme utilisé pour générer des sujets de hachage et d'autres algorithmes utilisés par le programme est pleinement conforme à ce GOST.

Logiciel Cryptopro csp Il est destiné à surveiller l'intégrité du système et du logiciel d'application, gérant des éléments clés du système conformément aux règlements de la protection, de l'autorisation et de la signification juridique des documents électroniques lors de l'échange des utilisateurs. En plus du Cryptopro CSP, en plus du cryptoprovider lui-même, des produits Cryptopro TLS, Cryptopro EAP-TLS, Cryptopro Winlogon et Fournisseur de révocation Cryptopro.

La solution est destinée à:

- autorisation et garantissant la signification juridique des documents électroniques lors de l'échange des utilisateurs, grâce à l'utilisation de procédures de formation et de vérification des signatures électroniques (EP) conformément aux normes nationales GOST R 34.10-2001 / GOST R 34.10-2012 (Utilisation de GOST R 34.11 -94 / gost R 34.11-2012);

- confidentialité et suivi de l'intégrité des informations par son cryptage et ses imitables, conformément au GOST 28147-89;

- assurer l'authenticité, la confidentialité et les imitabilisateurs de connexions sur le protocole TLS;

- surveiller l'intégrité des logiciels systémiques et appliqués pour sa protection contre les changements non autorisés et les violations de l'exactitude de l'opération;

- gestion des éléments clés du système conformément aux règles de recours de la défense.

Algorithmes mis en œuvre

- L'algorithme de génération de la valeur de la fonction de hachage est mis en œuvre conformément aux exigences de la technologie de l'information de GOST R 34.11-94 / GOST R 34.11-2012 ". Protection de l'information cryptographique. Fonction d'éclosion.

- Les algorithmes de formation et de vérification des signatures électroniques sont mis en œuvre conformément aux exigences de la technologie de l'information de GOST R 34.10-2001 / GOST R 34.10-2012 ". Protection de l'information cryptographique. Processus de formation et de vérification de la signature numérique électronique. "

- L'algorithme de chiffrement / déchiffrement des données et le calcul de la simulation est mis en œuvre conformément aux exigences du système de traitement de l'information GOST 28147-89 ". Protection cryptographique.

Lors de la génération de clés fermées et ouvertes, la possibilité de générer divers paramètres conformément au GOST R 34.10-2001 / GOST R 34.10-2012.

Lors du développement de la fonction de hachage et du cryptage, il est possible d'utiliser divers nœuds de remplacement conformément au GOST R 34.11-94 et GOST 28147-89.

Types de supports clés pris en charge

- racines 3.5;

- cartes à puce utilisant des lecteurs de cartes à puce prenant en charge le protocole PC / SC;

- touch-Memory DS1993 - DS1996 comprimés à l'aide de 4+ appareils d'accord, verrouillage électronique de Sable, lecteur de tablette Dallas Krypton ou Touch-Memory (uniquement dans la version Windows);

- clés électroniques avec interface USB (jetons USB);

- support remplaçable avec interface USB;

- registre Windows;

- fichiers Solaris / Linux / FreeBSD.

| Csp 3.6. | Csp 3.9. | Csp 4.0. | Csp 5.0 | |

|---|---|---|---|---|

| Windows Server 2016. | x64 * | x64 ** | x64. | |

| Windows 10. | x86 / x64 * | x86 / x64 ** | x86 / x64. | |

| Windows Server 2012 R2 | x64. | x64. | x64. | |

| Windows 8.1. | x86 / x64. | x86 / x64. | x86 / x64. | |

| Windows Server 2012. | x64. | x64. | x64. | x64. |

| Windows 8. | x86 / x64. | x86 / x64. | x86 / x64. | |

| Windows Server 2008 R2 | x64 / itanium | x64. | x64. | x64. |

| Windows 7. | x86 / x64. | x86 / x64. | x86 / x64. | x86 / x64. |

| Windows Server 2008. | x86 / x64 / itanium | x86 / x64. | x86 / x64. | x86 / x64. |

| Windows Vista. | x86 / x64. | x86 / x64. | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64. | x86 / x64. | x86 / x64. |

| Windows Server 2003. | x86 / x64 / itanium | x86 / x64. | x86 / x64. | x86 / x64. |

| Windows XP. | x86 / x64. | |||

| Windows 2000. | x86. |

Le premier, où commencer, - pour déterminer la version dont vous avez besoin. Client ou serveur. Si vous envisagez d'utiliser le Ski Cryptopro csp sur le serveur, achetez immédiatement. La licence client ne convient pas. Oui, le prix de la licence de serveur est plusieurs fois plus élevé et dans les versions antérieures Il a été possible d'installer une licence client sur le serveur, mais aujourd'hui sur les systèmes d'exploitation du serveur, les licences client n'installent tout simplement pas, malgré le fait que tout ait fonctionné dans un période d'essai (test).

GOST R 34.10-2012

Décisez si vous avez besoin de soutien aux nouvelles normes de signature électronique 2012. Prend en charge la norme E-Signature GOST R 34.10-2012 («Création d'une signature» et «Vérification de la signature»). Les autres versions de la cryptoprodeur (3.0, 3.6 et 3.9) sont étayées par GOST 94 et 2001.

S'il vous plaît être informé

La procédure de transition vers la norme nationale GOST R 34.10-2012 est définie dans les outils de signature électroniques pour des informations qui ne contiennent pas de secrets d'État.

Du document FSB de la Russie n ° 149/7 / 1/3-58 du 31 janvier 2014 "sur l'ordre de transition à l'utilisation de nouvelles normes EDS et des fonctions de hachage", nous apprenons qu'après le 31 décembre 2019 pour créer un La signature électronique sera inacceptable d'utiliser GOST R 34.10 -2001.

Certificat de FSB.

.jpg) Dans de nombreux systèmes d'information (en particulier l'état), l'une des exigences principales et obligatoires est la présence sur le certificat de conformité de la FSB. Actuellement certifié version 3.6 et 4.0.

Dans de nombreux systèmes d'information (en particulier l'état), l'une des exigences principales et obligatoires est la présence sur le certificat de conformité de la FSB. Actuellement certifié version 3.6 et 4.0.

La version Cryptopro CSP 4.0 comporte des certificats FSB pour les classes de protection et pour les systèmes d'exploitation Windows Vista à Windows 10.

Crptopro csp 3.9 R2 Cryptopro csp 4.0 R2 Les travaux de support dans Windows 10 ont atteint la conclusion positive de la FSB.

Windows ou UNIX.

Si vous choisissez la version 3.6, vous devez choisir le système d'exploitation installé par, sous Windows ou UNIX. Cette division est uniquement dans la version cryptopro de csp 3.6 et antérieure. Si vous acquérez une version ou, cela n'a pas d'importance quel système d'exploitation vous envisagez d'installer - Windows ou UNIX -.