Štandard zadania domácich údajov. DOMÁCNOSŤ DOMÁCNOSTI ŠIKCIE NÁKLADOV

Slávny výskumník, zakladateľ algebraickej kryptoanalýzy Nicolas Courtois, tvrdí, že globálna šifrovaná Gost, ktorá by sa v blízkej budúcnosti mala stať medzinárodnou normou, skutočne hacknutou a očakáva množstvo publikácií, ktoré by mali rozvíjať svoje myšlienky o nekonzistentnosti tohto algoritmus.

Nasledujú stručné výňatky z tejto práce, ktoré možno považovať za alarmulistický útok uprostred medzinárodnej normalizácie (autor bol tiež známy AES AES, ale jeho práca potom mala veľký teoretický účinok na kryptanalýzy, ale neviedol k dnešnému dňu praktické útoky na samotné AES). Je však možné, že toto je skutočné upozornenie o začiatku štádia "potápanie do duseného lietadla", ktorý môže skončiť s kolapsom národného šifrovacieho štandardu, ako to bolo s Hash algoritmom SHA-1 a de facto hash algoritmus MD5.

GOST 28147-89 bola štandardizovaná v roku 1989 a prvýkrát sa stal oficiálnym štandardom na ochranu dôverných informácií, ale šifrovacia špecifikácia zostala zatvorená. V roku 1994 bola norma odtajovaná, publikovaná a preložená do angličtiny. Analogicky s AES (a na rozdiel od DES), GOST je povolené chrániť tajné informácie bez obmedzení, v súlade s tým, ako je to uvedené v ruskej norme. Tak GOST nie je analógom DES, ale 3-des konkurent s tromi nezávislými kľúčmi alebo AES-256. Je zrejmé, že GOST je dostatočne závažná šifrovaná, ktorá spĺňa vojenské kritériá vytvorené výpočtom najzávažnejších aplikácií. Aspoň dva súbory GOST S-blokov boli identifikované na základe žiadostí používaných ruskými bankami. Tieto banky potrebujú tajnú komunikáciu so stovkami pobočiek a ochranu miliardy dolárov z podvodného sprenevera.

GOST je bloková šifrovanie s jednoduchou štruktúrou firewall, s veľkosťou bloku 64 bitov, 256-bitový kľúč a 32 kolo. Každé kolo obsahuje pridanie s kľúčom modulu 2 ^ 32, sada osem 4-bitových S-blokov a jednoduchý cyklický posun o 11 bitov. Funkcia GOST je schopnosť skladovania S-blokov tajomstva, ktorá môže byť reprezentovaná ako druhý kľúč, ktorý zvyšuje efektívny materiál kľúča do 610 bitov. Jedna sada S-blokov bola publikovaná v roku 1994 v rámci špecifikácie funkcie Hash-Function Gost-R 34.11-94 a ako Schnayer napísal, použil centrálnu banku Ruskej federácie. Vstúpil aj do štandardu RFC4357 v časti "ID-GOSTR3411-94-CRYPTPPROPROXARAMET". V zdrojových kódoch na konci knihy Schnayer sa vyskytla chyba (v S-blokoch). Najpresnejší referenčný implementácia invalidného ruského pôvodu možno nájsť v knižnici OpenSSL. Ak sa niekde používa tajné S-bloky, môžu byť extrahované zo softvérových implementácií az čipov, pokiaľ ide o to, čo boli zverejnené vhodné diela.

GOST - vážny konkurent

Okrem veľmi veľkej kľúčovej veľkosti má GOST výrazne nižšie náklady na vykonanie v porovnaní s AES a akýmikoľvek inými šifrovacími systémami. V skutočnosti stojí oveľa menej AES, ktoré sa vyžaduje štyrikrát viac hardvérových logických ventilov v záujme výrazne menšej deklarovanej úrovne bezpečnosti.

Nie je prekvapujúce, že GOST sa stala online štandardom, najmä je zahrnuté v mnohých Cryptibaiba, ako je OpenSSL a Crypto ++, a je stále populárnejší mimo krajiny ich pôvodu. V roku 2010 bola GOST deklarovaná pre normalizáciu ISO ako štandard svetového šifrovania. Mimoriadne malý počet algoritmov by sa mohol stať medzinárodnými normami. ISO / IEC 18033-3: 2010 opisuje nasledujúce algoritmy: štyri 64-bitové šifry - TDEA, Misty1, Cast-128, Hight - a tri 128-bitové Ciphes - AES, Camellia, Seed. GOST je pozvaná, aby pridala do rovnakej normy ISO / IEC 18033-3.

Prvýkrát v histórii priemyselnej normalizácie sa zaoberáme takýmto konkurenčným algoritmom z hľadiska optimality medzi úrovňou nákladov a bezpečnosti. GOST má 20 rokov pokusov o kryptanalýzy a až do nedávnej doby, jeho vojenská bezpečnosť nebola pochybná.

Keďže sa nedávno známy autorovi zo súkromnej korešpondencie, väčšina krajín vystúpila proti GOST na hlasovanie ISO v Singapure, však výsledky tohto hlasovania budú stále zvážené na plenárnom zasadnutí ISO SC27, takže GOST je stále v Proces normalizácie v čase uverejnenia tejto práce.

Odborné názory o GOST

Nič z existujúcich informácií a literatúry na GOST neuvádza dôvod domnievať sa, že šifr môže byť nebezpečný. Naopak, veľká veľkosť kľúčov a veľký počet kôl tvoria GOST, na prvý pohľad, vhodné na desaťročia používania.

Každý, kto je oboznámený s Moore, si uvedomuje, že v teórii, 256-bitové klávesy zostane v bezpečí najmenej 200 rokov. GOST bol široko preskúmaný poprednými kryptografickými odborníkmi známymi v oblasti analyzujúcich blokových šifrov, ako je Schneier, Biruryukov, Dankelman, Wagner, mnoho austrálskych, japonských a ruských vedcov, cryptograph odborníkov z ISO a všetci výskumníci vyjadrili, že všetko vyzerá takto môže byť alebo by mal byť bezpečný. Hoci široké porozumenie dosiahlo názor, že štruktúra štruktúry GOST je extrémne slabá, napríklad v porovnaní s DES, najmä difúzia nie je taká dobrá, ale vždy bola určená tým, že by to malo byť kompenzované Veľký počet kôl (32), ako aj ďalšej nelinearity a difúzie poskytnuté pridaním modulu.

Biryukov a WAGNER napísal: "Veľký počet kôl (32) a dobre študovaný dizajn Faistel, v kombinácii s konzistentnými Shannonovými substitúciami, poskytujú pevnú základňu GOST." V tej istej práci sme čítali: "Po významných nákladoch na čas a úsilie neexistoval žiadny pokrok v kryptanalýze štandardu v otvorenej literatúre." Neboli teda žiadne významné útoky, ktoré by umožnili dešifrovanie alebo obnovu kľúča v realistickom scenári, keď sa GOST používa v šifrovaní s množstvom rôznych náhodných kľúčov. Naproti tomu veľa práce na útokoch na slabých kľúčoch v GOST, útoky s pripojenými kľúčmi, útoky na obnovu tajných S-blokov sú známe. Crypto-2008 bol zastúpený hacking hash funkcie na základe tohto šifru. Vo všetkých útokoch má útočník oveľa väčšiu úroveň slobody, než je zvyčajne povolené. V tradičných šifrovacích aplikáciách s použitím náhodne voliteľných kľúčov k súčasnosti neexistovali žiadne vážne kryptografické útoky na GOST, že v roku 2010 bol vyjadrený finálovou frázou: "Napriek výraznému úsiliu kryptoananicitiky za posledných 20 rokov, GOST sa stále nepatrí "(Axel Poschmann, San Ling a Huaxiong Wang: 256 bit štandardizované krypto pre 650 GE GOST Revisited, v Ches 2010, LNCS 6225, str. 219-233, 2010).

Lineárna a diferenciálna analýza GOST

Čítame: "Proti diferenciálu a lineárnej kryptanalýze GOST je pravdepodobne stabilnejšia ako des." Hlavné hodnotenie bezpečnosti GOST bola daná v roku 2000, Gabidulín et al. Ich výsledky sú veľmi pôsobivé: keď je úroveň zabezpečenia 2 ^ 256, je tu dosť päť kôl na ochranu gost z lineárnej kryptanalýzy. Okrem toho, dokonca aj pri výmene S-blokov na identickej a iba nelineárnej prevádzke CIPHER - prídavné modulo 2 ^ 32 - Cipher je stále regály proti lineárnej kryptanalýze po 6 kolách 32. diferenciálnej kryptanalýzy GOST vyzerá relatívne ľahšie a viac pozornosti. Pre 2 ^ 128 výskumných pracovníkov pre bezpečnosť (Vitaly V. SHORIN, VADIM V. JELEZNIAKOV A ERNST M. GABIDULIN: Lineárna a diferenciálna kryptanalýza ruskej GOST, predpätiny predloženej na Elsevier Preprint, 4. apríla 2001) prevzal dostatočnú odolnosť na úrovni 7 kôl . Podľa nich je hacking Gost vo viac ako piatich kolách "mimoriadne ťažké." Okrem toho dvaja japonskí výskumníci ukázali, že klasický priamy diferenciálny útok s jednou diferenciálnou charakteristikou je mimoriadne malá pravdepodobnosť, že prechádza veľký počet kôl. Na základe štúdie pomerne "dobrého" iteratívneho diferenciálnej charakteristiky pre obmedzený počet kôl (čo sám o sebe má pravdepodobnosť, že nie je lepšia ako 2-11,4 za kolo), hodnoty súboru vhodných Získa sa kľúče menšie ako polovica. Na úplnú GOST, takýto útok s jediným charakteristikou bude pracovať len so zanedbateľným kľúčom objednávky 2-62 kľúče (a dokonca aj v tejto malej časti, bude mať pravdepodobnosť viac ako 2-360).

Komplexnejšie útoky zahŕňajú viac diferenciálov podľa špecifických vzorov, napríklad pomocou jednotlivých S-blokov s nulovými diferenciálmi, zatiaľ čo na iných bitoch sú nenulové. Reč o útokoch - odlišnými zariadeniami na základe zlej difúzneho vlastnosti GOST. Najlepšie z týchto útokov pracuje proti 17 okrúhlym kolám, závisí od kľúča a má extrémne slabý rozdiel z náhodných dát na výstupe, takže ho môže byť použitý na nejako použitie na získanie informácií o kľúči.

Útoky na sklzu a odrazu

Podľa Biruryukov a Wagneru, štruktúra GOST, ktorá obsahuje spätné poradie spojenia v posledných kolách, je odolný voči útokom kĺzania (tzv. "Snímky - útoky"). Avšak kvôli prítomnosti veľkého množstva samo-podobnosti v šifrovaní vám umožní vykonávať inverziu kľúčov na kombináciu pevných bodov a vlastností "reflexie" (tzv. "Reflexné útoky") niektoré slabé kľúče. Zložitosť tohto útoku 2 ^ 192 a 2 ^ 32 vybraných otvorených textov.

Posledné výsledky

Nové útoky tiež odrážajú a skutočne hacknut GOST, ktorá bola prezentovaná na konferencii FE 2011. Tieto útoky boli otvorené nezávisle nezávisle autorom tejto práce. Útok vyžaduje 2 ^ 132 bajtov pamäte, čo je vlastne horšie ako pomalšie útoky s menšou požiadavkou na pamäť.

Mnoho nových útokov založených na samo-podobnosti pracuje proti všetkým kľúčom GOST a umožní vám zaseknúť plnú gost s 256-bitovým kľúčom, a nie len pre slabé kľúče, ako to bolo predtým. Všetky tieto útoky vyžadujú výrazne nižšiu pamäť a sú oveľa rýchlejšie.

Tieto nové útoky je možné považovať za príklady novej generálnej paradigmy šifrovaných šifrov CryptAnanasalya nazývaných "Zníženie algebraickej zložitosti", so súhrnom týchto útokov do mnohých špeciálnych prípadov útokov s známymi pevnými bodmi, sklzmi, zainteresovaním a cyklami. Je dôležité, aby medzi rodinou všetkých týchto útokov boli tie, ktoré umožňujú Cryptonalýzu GOST bez akýchkoľvek odrazov a bez akýchkoľvek symetrických bodov, ktoré sa prejavujú počas výpočtov. Jedným z príkladov je jednoduchý útok hackingu Gost bez úvah v tejto práci.

Algebraická kryptanalýza a útoky s malou zložitosťou údajov o CIFFERS so zníženým počtom kôl

Algebraické útoky na blokových a streamovacích šipičiek môžu byť reprezentované ako problém riešenie veľkého systému boolean algebraických rovníc, ktorý nasleduje po geometrii a štruktúre súkromnej kryptografickej schémy. Samotná myšlienka sa vráti do Shannonu. V praxi to bolo prezentované pre DES (prvýkrát predstavený autorom tejto práce) ako spôsob formálneho kódovania a môže prasknúť 6 kôl v jednom známej vonkajšom texte. Manipulácia s rovnicami sa vyskytuje na základe algoritmov XL, GREBNEROVÝCH BASE, METÓDY ELIKÁLNYCH, SATOVANÝCH ROZHODNUTÍ.

V praxi sa algebraické útoky implementujú proti veľmi malému počtu kôl blokových šifrov, ale už viedli k hacking streaming cifers, existujú aj úspechy v hackových superhighových šifre pre mikro vybavenie. Vzhľadom na ťažkosti vo výške pamäti a odhadov sa náklady na výpočty kombinujú s inými útokmi.

Ako Hack Gost?

Algebraický útok na plnohodnotnú Gost podrobnejšie v uvažovanosti o zverejnení. V predchádzajúcej práci autor už uviedol 20 algebraických útokov na GOST a očakáva ich veľký počet v blízkej budúcnosti. Útok navrhnutý v tejto práci nie je najlepší z nich, ale otvára jednoduchú (aspoň na porozumenie s kryptografmi) cestu pre následný vývoj na vytvorenie špecifickej metodiky na GOST.

Praktický výsledok je stále skromný: 2 ^ 64 Známe otvorené texty a 2 ^ 64 pamäte na ukladanie párov "Otvorený text / CIPHERText" vám umožní prasknúť Gost v 2 ^ 8 rýchlejšie ako jednoduché busty. Ale pokiaľ ide o kryptanalýza, to robí plne spravodlivé vyhlásenie, že "GOST hacknut".

závery

Na zabezpečenie vojenskej bezpečnosti na 200 rokov. Väčšina popredných odborníkov, ktorí študovali GOST, dospeli k dohode, že "napriek významným kryptanalytickým úsilím po dobu 20 rokov, GOST stále nie je hacknut." V roku 2010 sa GOST propaguje na ISO 18033 ako globálny šifrovací štandard.

Základ myšlienok o algebraickej kryptanalýze vznikol pred viac ako 60 rokmi. Ale len za posledných 10 rokov boli vyvinuté efektívne softvérové \u200b\u200b(čiastočné) riešenia pre riešenie viacerých nových problémov. Určitý počet streamovacích šipičiek bol hacknutý. Touto metódou bola napadnutá iba jedna bloková šifrovanie - sám o sebe slabá Keeloq. V tejto práci, autor prebúdza dôležitý, skutočne použitý šifrový Gost. Poznamenáva, že toto je prvý prípad v histórii, keď algebraická kryptoanalýza bola napadnutá štandardizovaným štátnym šifrom.

Jednoduchý útok "MITM s reflexou" na GOST je už prezentovaný na konferencii FE 2011. V práci v tomto článku je zastúpený iný útok len na ilustráciu, koľko útokov na GOST sa už objavili, mnoho z nich Ktoré sú rýchlejšie a sami algebraický útok vyžaduje oveľa menej pamäte a otvára takmer nevyčerpateľný priestor pre nepriateľa útočiaceho šifru rôznymi spôsobmi. Aj v tejto práci ukazuje absenciu potreby používať nehnuteľnosť na hackovanie.

Autor tvrdí, že je zrejmé, že GOST má vážne chyby a teraz neposkytuje úroveň odporu požadovaného ISO. Mnohé útoky na GOST sú prezentované ako súčasť potvrdenia paradigmy zníženia algebraickej zložitosti.

Nakoniec, výskumný pracovník poukazuje najmä na niektoré skutočnosti, ktoré ešte nie sú k dispozícii čitateľovi, ale sú známe výskumnému pracovníkovi, ktoré sú dôležité počas procesu normalizácie ISO. Tento útok nie je len "certifikácia" útokom na GOST, ktorá je rýchlejšia ako hrubá sila. V skutočnosti, štandardizácia GOST by teraz bola mimoriadne nebezpečná a nezodpovedná. Je to tak preto, že niektoré útoky sú možné realizovať v praxi. Niektoré kľúče GOST v praxi môžu byť dokonca dešifrované, či už sú slabé kľúče alebo kľúče od súkromných skutočných gostiových aplikácií. V predchádzajúcej práci, autor vedie podrobné zváženie prípadov praktických útokov. Je tiež dôležité, aby "toto bolo prvé prípady v histórii, keď vážny štandardizovaný blok šifier, vytvorený na ochranu tajomstiev vojenskej úrovne a určený na ochranu štátnych tajomstiev pre vlády, veľké banky a iné organizácie, bol hacknutý matematickým útok. "

Tento algoritmus je povinný pre použitie ako algoritmus šifrovanie v štátnych organizáciách Ruskej federácie a mnohých komerčných.

Popis algoritmu

Schéma algoritmu je znázornená na obr. 3.1. Ako je možné vidieť, schéma tohto algoritmu je pomerne jednoduchý, čo jednoznačne zjednodušuje jeho implementáciu softvéru alebo hardvéru.

Algoritmus GOST 28147-89 šifruje informácie blokmi 64 bitov, ktoré sú rozdelené do dvoch subblocks 32 bitov (N1 a N2). Subblock N1 je spracovaný určitým spôsobom, po ktorom je jeho hodnota zložená

s HODNOTÍK N2 Sub-Discblock (pridávanie sa vykonáva modulom 2), potom sa podkabty zmenia na miestach. Takáto konverzia sa vykonáva určitý počet kôl: 16 alebo 32, v závislosti od spôsobu prevádzky algoritmu (opísaného nižšie). V každom kole sa vykonávajú tieto operácie:

1. Zadanie kľúča. Obsah sub-displníka / VI zložiek v module 2 32 s časťou KX Key.

Šifrovací kľúč algoritmu GOST 28147-89 má rozmer 256 bitov a KH je jeho 32-bitová časť, to znamená, že 256-bitový šifrovací kľúč je reprezentovaný ako zreťazenie 32-bitových spojení (obr. 3.2 ):

STI ATI, AG2, YU, AG4, K5, KB, K7.

Počas procesu šifrovania sa používa jedna z týchto zástrčiek - v závislosti od počtu okrúhlych a režimom prevádzky algoritmu.

Obr. 3.1. Schéma algoritmu GOST 28147-

Obr. 3.2. Šifrovací kľúč Algorithm GOST 28147-89

2. Tabulárna náhrada. Po prekrytí kľúča je bočník / VI rozdelený na 8 častí 4 bitov, z ktorých každý je oddelene nahradený podľa náhradnej tabuľky pre túto časť subblock. Výmena tabuľky (Substitúcia, S-Box) sa často používajú v moderných algoritmoch šifrovania, preto stojí za to brať do úvahy podrobnejšie.

Týmto spôsobom sa používa výmena tabuľky: vstup dátového bloku špecifického rozmeru je privádzaný (v tomto prípade - 4-bit), číselné zobrazenie, ktoré určuje výstupné číslo. Máme napríklad S-box nasledujúceho typu:

4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1.

Nechajte 4-bitový blok "0100" prišiel do vchodu, t.j. Hodnota 4. Podľa tabuľky, výstupná hodnota bude 15, t.j. "1111" (0 sa nahrádza o 4, 1 - o 11, hodnota 2 sa nemení atď.).

Ako je možné vidieť, schéma algoritmu je veľmi jednoduchá, čo znamená, že najväčšie zaťaženie na šifrovacích dát spadne na náhradnú tabuľku. Bohužiaľ, algoritmus má majetok, že existujú "slabé" vecné tabuľky, keď používa algoritmus, môže byť opísaný s kryptanalytickými metódami. Napríklad tabuľka, v ktorej sa výstup rovná počtu slabých stránok:

0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, 15.

3. Bitpisný cyklický posun vľavo od 11 bitov.

Režimy prevádzky algoritmu

Algorithm GOST 28147-89 má 4 režimy prevádzky:

□ Jednoduchý režim náhrady;

□ režim šunky;

N Headback Galming Režim;

□ Spôsob vývoja letových kontaktov.

Tieto režimy sú trochu odlišné od všeobecne akceptovaného (opísaného v oddiele 1.4), preto stojí za to brať do úvahy podrobnejšie.

Tieto režimy majú iný účel, ale použite rovnakú transformáciu šifrovania vyššie.

Jednoduchý režim náhrad

V jednoduchom reľime náhradu sú 32 popísané kolá opísané vyššie, jednoducho implementované pre šifrovanie každých 64-bitových informácií. 32-bitové konektory sa používajú v nasledujúcej sekvencii:

□ KO, KL, K2, KZ, K4, K5, KB, AG7, KO, ATI, atď. - v kolách od 1. do 24.;

□ K1, KB, K5, K4, KZ, K2, K, KO -B kolá z 25. až 32. \\ t

Dešifrovanie v jednoduchom režime náhrady sa vykonáva úplne rovnaký, ale s mierne odlišnou sekvenciou aplikácie spojenia:

□ KO, K K2, KZ, K4, K5, KB, KP - v kôl od 1. do 8.;

□ KP, KB, K5, K4, KZ, K2, K, KO, K1, KB, atď. - v kôl od 9. do 32. \\ t

Podobne ako štandardný režim ERV, vďaka samostatnému šifrovaniu bloku, je jednoduchý režim náhrady kategoricky neodporúča používať údaje do šifrovania; Mal by sa používať len na šifrovanie iných šifrovacích kľúčov vo viacerých schémach.

Režim hammingu

V rozsahu hydraulického režimu (obr. 3.3), každá otvorená textová jednotka je blokovaná modulom 2 s blokom 64 bitov šifry gama. Šipička gama je špeciálna sekvencia, ktorá sa vyrába s použitím vyššie opísaných transformácií nasledovne:

1. V registroch N1 a N2 sa ich počiatočná plnenie zaznamenáva 64-bitovou hodnotou, nazývanou "Syncopusca" (sync-lano, je prakticky analóg inicializačného vektora v režimoch CFB, CFB a OFB).

2. Je šifrovaná obsahom registrov / VI a N2 (v tomto prípade - syncropters) v jednoduchom režime náhrad.

3. Obsah N1 záhyby v module (2 32 - 1) s konštantným CI \u003d 2 24 + 2 16 + 2 8 + 4, výsledok pridávania sa zaznamenáva v registri / VI.

4. Obsah N2 vyvíja v module 2 s konštantným C2 \u003d 2 24 + 2 16 + 2 8 +1, výsledok pridávania je zapísaný do registra N2.

5. Obsah registrov / VI a N2 sú privádzané na výstup ako 64-bitový šifrovací gama blok (t.j. v tomto prípade / VI a N2 tvoria prvý blok gama).

6. Ak sa vyžaduje nasledujúci gama blok (t.j., je potrebné pokračovať v šifrovaní alebo dešifrovaní), vráti sa na krok 2.

Pre dešifrovanie sa GAMMA uskutočňuje podobným spôsobom, potom sa operácia XOR opäť aplikuje na bity šifrovaného textu a gama.

Ak chcete vyvinúť tú istú gama šifru od užívateľa, rozlúštiť kryptogram, musí existovať rovnaký kľúč a rovnaký význam synchronizovaného bubna, ktorý bol použitý pri šifrovaní informácií. V opačnom prípade nebude možné získať zdrojový text zo šifrovania.

Vo väčšine implementácií algoritmu GOST 28147-89, synkopiar nie je tajný prvok, ale synchronizovaný bubon môže byť tajný ako šifrovací kľúč. V tomto prípade sa dá predpokladať, že účinná dĺžka kľúča algoritmu (256 bitov) sa zvyšuje o ďalšie 64 bitov synpučných látok, ktoré možno zobraziť ako ďalší kľúčový prvok.

Režim spätnej väzby

V režime Feedback Gamming ako plniace registre / VI a L / 2, počnúc 2. blokom sa používa predchádzajúci blok gama a výsledok šifrovania predchádzajúceho bloku otvoreného textu sa používa (Obr. 3.4) . Prvý blok v tomto režime je generovaný skôr podobným predchádzajúcemu.

Obr. 3.4. Rozvíjanie šifry gama v režime spätnej väzby

Spôsob vývoja imitodov

Imitrobristening je kryptografický kontrolný súčet vypočítaný pomocou šifrovacieho kľúča a určený na kontrolu integrity správ. Ak chcete vypočítať, je tu špeciálny spôsob algoritmu GOST 28147-89.

Generovanie imitmov sa vykonáva nasledovne:

1. Prvý 64-bitový blok informácií, pre ktoré sa vypočíta Simprtenger, je zapísané do registrov N1 a N2 a je šifrovaný v skrátenom režime jednoducho náhradu, v ktorom sa vykoná prvých 16 kôl 32.

2. Získaný výsledok je zhrnutý modulom 2 s nasledujúcim blokom informácií pri zachovaní výsledku v N1 a N2.

3. M a N2 sú opäť šifrované v skrátenej jednoduchom režime výmeny atď. Až do posledného bloku informácií.

Zjednodušenie sa považuje za 64-bitový výsledný obsah registrov N1 a N2 alebo jeho časti. Najčastejšie používal 32-bitový imitavid, t.j. polovicu obsahu registrov. To je dostatočné, pretože ako akékoľvek kontrolné súčet, IMITROCK je určený predovšetkým na ochranu pred náhodnými narušením informácií. Na ochranu rovnakých údajov sa používajú iné kryptografické metódy - primárne elektronický digitálny podpis (pozri časť 1.1).

Simproskop sa používa nasledovne:

1. Pri šifrovaní akýchkoľvek informácií sa vypočíta otvorené zjednodušenie textu a odosiela spolu s CipherText.

2. Po dešifrovaní sa Simpisterening opäť vypočíta a porovnáva sa s odoslaním.

3. Ak vypočítaná a priradená jednoduchosť nezodpovedá šifrovaciemu textu, bol skreslený počas prenosu alebo použitých nesprávnych tlačidiel, keď sa rozlúšti.

Zjednodušenie je obzvlášť užitočné na overenie správneho dešifrovania kľúčových informácií pri používaní viacerých sektorových schém.

Simpristenger je nejaký analógový kód autentifikácie správy MAC vypočítaný v režime CSA; Rozdiel je, že pri výpočte zjednodušenia sa synkopiar nepoužíva, zatiaľ čo inicializačný vektor sa používa pri výpočte MAC.

Cryptost Odpor Algoritmus

V roku 1994 bol popis algoritmu GOST 28147-89 preložený do angličtiny a publikoval; Výsledky jeho analýzy vykonaných zahraničných špecialistov sa začali objavovať; Mnohé útoky sa však približujú takmer uskutočniteľné, sa však zistili počas značného času.

□ Veľká dĺžka kľúča - 256 bitov; Spolu s tajným syncopionelom sa účinná dĺžka kľúčov zvyšuje na 320 bitov;

□ 32 Kolá konverzie; Už po 8 kolách sa dosiahne úplný účinok disperzie vstupných dát: Zmena v jednom mieste otvoreného textového bloku ovplyvní všetky kúsky šifrovacieho bloku a naopak, t.j. existuje viacnásobná rezerva.

Zvážte výsledky kryptanalýzy algoritmu GOST 28147-89.

Analýza náhradných tabuliek

Vzhľadom k tomu, že substitučné tabuľky v norme nie sú uvedené, v mnohých prácach (napríklad C), navrhuje sa, že "príslušná organizácia" môže dať "dobré" a "zlé" substitučné tabuľky. Bruce Schneier však zavolá takéto predpoklady "povesti" v najznámejší expert. Je zrejmé, že rezistencia algoritmu kryptu vo veľkej miere závisí od vlastností použitých použitých použitých, existujú slabé náhradné tabuľky (príklad, pozri vyššie), ktorých použitie môže zjednodušiť otvor algoritmu. Zdá sa však, že schopnosť používať rôzne náhradné tabuľky je veľmi hodný nápad, v ktorého priazeň môžete priniesť dve nasledovné fakty z histórie Štandardného štandardu DES (pozri časť 3.15):

□ Útoky s použitím lineárneho aj diferenciálneho kryptanalýzy des algoritmus používajú špecifické vlastnosti náhradných tabuliek; Pri použití iných kryptanalýzových tabuliek budú musieť začať najprv;

□ Boli vykonané pokusy, aby sa posilnili proti lineárnej a diferenciálnej kryptanalýze pomocou odolnejších náhradných tabuliek; Takéto tabuľky boli navrhnuté, napríklad v algoritme S5 DES; Ale, bohužiaľ, nebolo možné nahradiť des na S 5 DES, pretože substitučné tabuľky sú prísne definované v norme, implementácia algoritmu určite nepodporuje možnosť zmeny tabuliek k ostatným.

V mnohých papieroch (napríklad,, a), je chybne dospel k záveru, že tajné tabuľky substitúcie algoritmu GOST 28147-89 môžu byť súčasťou kľúča a zvýšiť jeho účinnú dĺžku (čo je nevýznamné, pretože algoritmus má veľmi veľký 256-bitový kľúč). Bolo však preukázané, že tajné náhradné tabuľky možno vypočítať pomocou nasledujúceho útoku, ktorý sa môže aplikovať na prakticky:

1. Nulový kľúč je nastavený a vyhľadávanie "nulového vektora" sa vykonáva, t.j. hodnoty z \u003d / (0), kde / () je funkciou kola algoritmu. Táto etapa trvá približne 2 operácie šifrovania.

2. S nulovým vektorom sa vypočítajú hodnoty náhradných tabuliek, čo trvá najviac 2 11 operácií.

Modifikácie algoritmu a ich analýzy

Práca vykonala kryptanalýza modifikácií algoritmu GOST 28147-89:

□ Gost-H algoritmus, v ktorom vzhľadom na pôvodný algoritmus zmenil postup na používanie zástrčky, a to v kolách z 25. až 32. zátky, ktoré sa používajú v priamom poradí, to znamená ako v predchádzajúcich kolách algoritmu;

□ 20-okrúhly gost® algoritmus, v kľuku, na ktorej sa používa operácia XOR na prekrytie kľúča namiesto pridania 2 32 modul.

Podľa výsledkov analýzy sa dospelo k záveru, že Gost-H a GOST © Slabšia počiatočná algoritmus GOST 28147-89, pretože obe majú triedy slabých kľúčov. Stojí za zmienku, že z hľadiska kryptoanalýzy GOST © Pracujte slovo v Slovo opakuje sekciu venovanú kryptanalýze algoritmu GOST 28147-89, ktorá vyšla v roku 2000, dobre známa práca (bez odkazov na originál) . Pochybujem o profesionalite autorov práce a zvyšku jeho výsledkov.

V práci sa navrhuje veľmi zaujímavá modifikácia algoritmu: tabuľky s ... SS musí byť odlišné; V každom kole algoritmu by sa ich permutácia mala vykonávať na konkrétnom práve. Táto permutácia môže byť závislá od šifrovacieho kľúča a možno tajomstvo (t.j. byť súčasťou väčšieho šifrovacieho kľúča v porovnaní so zdrojovým 256-bitovým kľúčom). Obe tieto možnosti podľa ich autorov významne zvyšujú rezistenciu algoritmu proti lineárnej a diferenciálnej kryptanalýze.

A analyzuje sa jedna ďalšia modifikácia spojená s náhradnými tabuľkami, v ktorej sa analyzuje jedna z možných metód na výpočet substitučných stolov šifrovacích kľúčov. Autori práce dospeli k záveru, že taká závislosť oslabuje algoritmus, pretože vedie k prítomnosti slabých kľúčov a niektorých možných zraniteľnosti algoritmu.

Analýza celkového algoritmu

Existujú útoky a úplnú GOST 28147-89 bez akýchkoľvek zmien. Jeden z prvých otvorov, v ktorých bola vykonaná analýza algoritmu, je dobre známa práca - je venovaná útokom na použitie slabosti postupu na rozšírenie kľúča viacerých známych šifrovacích algoritmov. Najmä GOST 28147-89 plnohodnotný algoritmus môže byť otvorený pomocou diferenčnej kryptonalýzy na pripojených klávesoch, ale len v prípade použitia slabých náhradných tabuliek. 24-okrúhly variant algoritmu (v ktorom sa chýbajú prvé 8 kôl) je otvorený podobným spôsobom s akýmikoľvek substitučnými tabuľkami, však, silné substitučné tabuľky (napríklad C), aby takýto útok bol absolútne nepraktický.

Domáci vedci A. G. Rostovtsev a E. B. MOVENKO v roku 2001, zásadne nový spôsob kryptotanalýzy bol navrhnutý v práci (podľa autorov, výrazne efektívnejšie ako lineárna a diferenciálna kryptanalýza) vytvorením cieľovej funkcie z dobre známeho otvoreného textu zodpovedajúcej CIPHERTEXT a požadovanú hodnotu kľúča a nájdenie jeho extrému zodpovedajúce skutočnej kľúčovej hodnote. Našli tiež veľkú triedu slabých kľúčov algoritmu GOST 28147-89, ktorý vám umožní otvoriť algoritmus pomocou iba 4 vybraných otvorených textov a zodpovedajúce im CIPHERTexts s pomerne nízkou zložitosťou. Cryptoanalýza algoritmus pokračoval v práci.

V roku 2004 skupina špecialistov z Kórey navrhla útok, s ktorým je možné získať diferenciálnu kryptoanalýzu na súvisiacich kľúčoch s pravdepodobnosťou 91,7% 12 bitov tajného kľúča. Pre útok potrebujete 2 35 vybrané otvorené texty a 26 operácií šifrovania. Ako možno vidieť, tento útok je prakticky zbytočný pre skutočnú pitvu algoritmu.

). Zároveň rastie počet poznámok o tomto algoritme v ruských médiách a blogoch ruských užívateľov: výsledky útokov na ruskú normu a obsahujú názory na jej prevádzkové charakteristiky. Autori (a, preto čitatelia) tieto poznámky často tvoria dojem, že domáci šifrovací algoritmus je morálne zastaraný, pomalé a vlastniť zraniteľné miesta, ktoré spôsobujú, že je vystavené útokom na podstatne viac ako cudzie šifrovacie algoritmy s podobnou dĺžkou kľúča. Radi by sme túto sériu poznámok v cenovo dostupnom formulári, aby sme o súčasnom stave s ruskou normou rozprávali o súčasnom stave. V prvej časti budú všetky známe medzinárodné kryptografické verejné útoky zahrnuté v GOST 28147-89, aktuálne odhady jeho odporu. V budúcich publikáciách budeme tiež zvážiť vlastnosti normy, pokiaľ ide o výstavbu efektívnych implementácií.

Nicolas Courtois - "Veľký a hrozný"

Začnime s príbehom o aktivitách Nicolas Courtois, ktorý je autorom celého cyklu diel venovaných ruským štandardom bloku šifrovania ().

V októbri 2010 bol spustený proces vzhľadom na zahrnutie GOST 28147-89 algoritmu algoritmu medzinárodnej normy ISO / IEC 18033-3. Už v máji 2011 sa na ePPrint elektronický archív objavil článok známej kryptografickej komunity Nicolas Courtois, poznamenal veľmi nejednoznačný postoj k nemu. Curo Publikácie sú smutné príklad manipulácie s koncepciami, ktoré neotvárajú žiadne nové vlastnosti posudzovaného objektu, ale s nárokom na pocit provokuje šírenie v nekompetentnom prostredí chybných názorov na jeho platné vlastnosti.

Algebraická metóda

Odôvodnenie CURVO je postavené okolo dvoch tried kryptanalýzových metód: algebraické metódy a diferenciál. Zvážte prvú triedu metód.

Zjednodušená metóda algebraickej kryptoanalýzy môže byť opísaná ako vypracovanie a riešenie veľkého systému rovníc, z ktorých každý z týchto roztokov zodpovedá cieľu kryptanalitu (napríklad, ak je systém zostavený na jednom páre otvorených a šifrovaných textov, všetko Roztoky tohto systému zodpovedajú tlačidlám, v ktorých je tento otvorený text prevedený na tento šifrovaný). To znamená, že v prípade problému kryptanalýzy blokového šifru je podstatou algebraickej metódy kryptoanalýzy, že kľúč je spôsobený roztokom systému polynómových rovníc. Hlavným problémom je, že s prihliadnutím na špecifiká konkrétnej šifry je potrebné urobiť jednoduchší systém, ktorý je možné, aby proces riešenia trvalo čo najmenej. Kľúčovou úlohou zohrávajú osobitosti každého konkrétneho analyzovaného šifru.

Algebraická metóda, ktorá je prevádzkovaná okolo kola, môže stručne opísať. V prvej fáze sa tieto vlastnosti GOST 28147-89 používajú ako existencia pevného bodu pre časť šifrovacej konverzie, ako aj takzvaný bod odrazu (bod odrazu). Vďaka týmto vlastnostiam z dostatočne veľkého počtu otvorených dvojíc textu je vybraných niekoľko párov, čo nám umožňuje zvážiť transformácie nie 32, ale len na 8 kolách. Druhou etapou je, že podľa výsledkov 8. okrúhlych transformácií získaných v prvej fáze je vybudovaný systém nelineárnych rovníc, ktoré nie sú známe, v ktorých sú kľúčové bity. Ďalej je tento systém vyriešený (Znie to jednoducho, ale v skutočnosti je najviac časovo náročná časť metódy, pretože systém sa skladá z nelineárnych rovníc).

Ako je uvedené vyššie, nikde v práci neexistuje podrobný opis a analýza zložitosti druhej a hlavnej fázy definície kľúčov. Je to zložitosť druhej etapy, ktorá určuje zložitosť celého spôsobu ako celku. Namiesto toho autor vedie notoricky znázornené "fakty", na základe ktorých sa odhady zváženia. Tvrdí sa, že tieto "fakty" sú založené na výsledkoch experimentov. Analýza "faktov" z práce CLOO vo všeobecnosti je daná v práci domácich autorov. Autori tejto práce poznamenali, že mnohé "fakty" prezentované bez dôkazov boli nepravdivé s experimentálnymi kontrolami. Autori článku prešli a kruhovky uskutočnili analýzu zložitosti druhej etapy s pomocou dobre založených algoritmov a hodnotení. Spotreba práce, ktorá má za následok výsledok hodnotenia, ukazuje úplnú neuplatňovanosť zastúpeného útoku. Okrem domácich autorov, veľké problémy, ktoré vyplývajú z kola s odhadmi a odôvodnenie ich vlastných metód, napríklad v práci.

Diferenciálna metóda

Zvážte druhú metódu kola, ktorá je založená na diferenciálnej kryptanalýze.

Všeobecný spôsob diferenciálnej kryptanalýzy je založený na prevádzke vlastností používaných v kryptografických primitívoch nelineárnych mapovaní spojených s účinkom kľúčovej hodnoty na vzťahu medzi rozdielmi párov vstupných a výstupných hodnôt týchto mapovania. Popíšeme základnú predstavu o diferenciálnej metóde kryptografickej analýzy blokovej šifry. Typicky blokové šifry konvertujú vstupné dáta v etapách s určitým počtom tzv. Rokov, a každá okrúhla transformácia nepoužíva celý kľúč, ale len nejaká časť. Zvážte malú "skrátenú" šifru, ktorá sa líši od počiatočného faktu, že nemá posledné kolo. Predpokladajme, že je možné stanoviť, že v dôsledku šifrovania pomocou takéhoto "skráteného" šifru dvoch otvorených textov, ktoré sa líšia v niektorých pevných pozíciách, s vysokou pravdepodobnosťou CIPHERText, ktorý sa tiež líši v niektorých pevných pozíciách. Táto vlastnosť ukazuje, že "skrátený" šifier je väčší pravdepodobný, že opustí vzťah medzi niektorými otvorenými textami a výsledkami ich šifrovania. Ak chcete použiť túto explicitnú nevýhodu na obnovenie časti kľúča, musíte mať možnosť šifrovať predbežné otvorené texty na kľúč, ktorý chceme obnoviť (tzv. "Útok s vybraným otvoreným textom"). Na začiatku "otvorenia kľúčového" postupu sa určitý počet otvorených dvojíc textu náhodne vygeneruje v najložnejších pozíciách. Všetky texty sú šifrované "plným" šifrom. Prijaté dvojice Ciparttext sa používajú na obnovenie týchto kľúčových bitov, ktoré sa používajú v poslednej kruhovej konverzii nasledovne. Pomocou niektorých vybraných rýchlych hodnôt sa hodnota požadovaných bitov kľúča k všetkým ciphertexts používa na konverziu, zvrátiť poslednú kruhovú konverziu. V skutočnosti, ak by sme uhádli požadovanú hodnotu kľúčových bitov, dostaneme výsledok práce "skrátenej" šifru, a ak by sme neuskutočnili - skutočne "šifrovať údaje ešte viac", čo bude len znížiť závislosť blokov medzi blokmi (rozdiel v niektorých pevných polohách). Inými slovami, ak sa medzi výsledkami takejto "konečnej úpravy", sa líši v našich pevných pozíciách, čo znamená, že sme uhádli požadované bity. V opačnom prípade sú takéto páry výrazne menej. Vzhľadom k tomu, každé kolo sa používa len časť kľúča, bitov (t.j., bity kľúča používaného v poslednom kole) nie sú toľko ako bity v plnom prúde a môžu jednoducho prejsť, opakovať vyššie uvedené kroky. V tomto prípade budeme určite sledovať správnu hodnotu.

Z vyššie uvedeného opisu vyplýva, že najdôležitejšie v metóde diferenciálnej analýzy je počet tých najviac pozícií v otvorených textoch a šifrovanie, rozdiely, v ktorých zohrávajú kľúčovú úlohu pri obnove kľúčových bitov. Základná prítomnosť týchto pozícií, ako aj množina ich počtu, priamo závisí od vlastností týchto nelineárnych transformácií, ktoré sa používajú v akejkoľvek bloku šifry (zvyčajne celá "nelinearita" sa koncentruje v tzv S-blokoch alebo Náhradné uzly).

Courtois používa viacnásobnú modifikovanú diferenciálnu metódu. Ihneď zaznamenávame, že analýza CLOI sa vykonáva pre S-bloky iné ako tie, ktoré prevádzkujú a ponúka v ISO. Príspevok predstavuje diferenciálne charakteristiky (veľmi čísla, v ktorých by sa bloky mali líšiť) pre malý počet kôl. Odôvodnenie rozšírenia charakteristík na väčší počet kôl, ako obvykle, je založený na "faktoch". Courtois vyjadruje, opäť, nič iné ako jeho orgán, nie posilniť predpoklad, že zmena v S-blokoch nebude mať vplyv na odolnosť GOST 28147-89 proti jeho útoku (súčasne, S-bloky z prvého pracovného návrhu Okrem štandardného ISO / IEC 18033-3 neboli zvažované). Analýza vykonaná autormi článku ukazuje, že aj keď berieme neprimerané "fakty" Súdneho dvora a vykonajte analýzu GOST 28147-89 s inými S-blokmi, potom útok opäť nie je lepší ako úplný hasenie.

Podrobná analýza práce zdvorilého s podrobným odôvodnením podzemnej neschopnosti všetkých vyhlásení na zníženie odporu ruskej normy sa uskutočnilo v [,].

Zároveň absolútny nedostatok presnosti výpočtu rozpoznáva aj samotný koreň! Ďalšia snímka je prevzatá z prezentácie záznamov na krátkych reklamách FE 2012.

Treba poznamenať, že práca CLOCUS opakovane kritizovala zahraničnými výskumníkmi. Napríklad, jeho práca na výstavbe útokov na algoritmus bloku AES s pomocou metódy XSL s pomocou metódy XSL, obsahoval rovnaké základné nedostatky ako práca na analýze ruskej normy: väčšina odhadov intenzity práce sa zobrazí v texte Úplne nedôvodné a dym - podrobná kritika možno nájsť napríklad v práci. Okrem toho SCORTOIS sama rozpozná rozsiahle odmieta zverejniť svoju prácu na veľkých kryptografických konferenciách av uznaných časopisoch prezeraných partnerov, ktorí ho často opustili len príležitosť na vykonanie v sekcii krátkych reklám. Toto je možné napríklad čítať v časti 3 práce. Tu sú niektoré citáty, ktoré dané SCORTOIS sám a súvisia s jeho prácou:

- "Myslím si, že diváci Asiacpt nebudú cítiť, že je to zaujímavé." Asiacrypt 2011 recenzent.

- "... Tam je veľký, veľký, veľký problém: tento útok, ktorý je hlavným prínosom príspevku už bol uverejnený na FE'11 (to bol dokonca najlepší papier), ...". Recenzent Crypto 2011.

Odborná časť medzinárodnej kryptografickej verejnosti patrí k kvalite diela CURO, ktorá nebola nepochybná, nepokúšajme, aby som nepotvrdil akékoľvek konzistentné výpočty vyhlásení niektorých ruských špecialistov o ich schopnosti prasknúť AES pre 2 100 alebo iný "dôkaz" pre dve strany hypotézy o nerovnosti zložitých tried P a NP.

Útok ISOBA A DINURA-DANKELMAN-SHAMIR

Celková predstava Isoba () a Dinuu-Dankelman-Shamier (ďalej len: útok DDSH) () je vybudovať pre určitú (kľúčovú závislú) úzku sadu otvorených textov ekvivalentných na tomto sade transformácie, ktorá má viac Jednoduchá ako samotná šifrovacia konverzia, štruktúra. V prípade metódy ISOB je sada takých 64-bitových x blokov, že F 8 -1 (swap (F 8 (Z))) \u003d Z, kde Z \u003d f 16 (x), cez F 8 ( x) A f 16 (x) prvých 8 a prvých 16 šifrovacích kôl GOST 28147-89 sú uvedené, resp. Swap - výmena sedadiel 64-bytných slov. Keď sa do toho dostane otvorený text, táto sada celkovej 32-ročnej transformácie GOST 28147-89 sa zhoduje s výsledkom 16-kolo, ktorý je prevádzkovaný autorom útoku. V prípade metódy DDS je to súbor takýchto x, že f 8 (x) \u003d x (fixný konverzný bod F 8). Pre všetky otvorené text, transformácia GOST 28147-89 funguje presne rovnaké ako posledných 8 kôl, čo zjednodušuje analýzu.

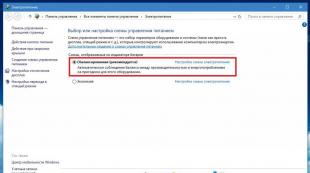

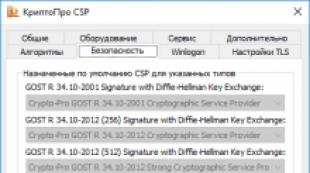

Zložitosť Atbe Attack je 2 224 šifrovacích operácií, útoky DDSH - 2 192. Avšak, všetky otázky o tom, či útoky IOBE a DSH vyrábať nové obmedzenia podmienok používania nášho algoritmu, odstraňuje posúdenie materiálnych požiadaviek potrebných pre každý z útokov: pre metódu ISOB, 2 32 párov otvorených a Vyžadujú sa šifrované texty a pre metódu DDSH - 2 64. Spracovanie takýchto objemu materiálu bez zmeny kľúča je priori neprioritné pre akúkoľvek blokovú šifrovanie s dĺžkou 64 bloku: na materiáli 2 32, berúc do úvahy objekt narodených úloh (pozri napríklad), v blízkosti 1 / 2 Pravdepodobnosť opakovaných blokov, ktorá bude poskytovať zníženie hodnoty, je schopnosť robiť na šifrovaní textov niektoré závery o otvorených textoch bez definície kľúčov. Prítomnosť 2,64 párov otvorených a šifrovaných textov získaných na jednej žilách, v skutočnosti umožňuje nepriateľovi vykonávať operácie šifrovania a dešifrovanie vôbec bez toho, aby ste poznali tento kľúč. Je to spôsobené čisto kombináciou vlastnosti: súpera v tomto prípade má celý šifrovací konverzný stôl. Takáto situácia je absolútne neplatná za akékoľvek primerané prevádzkové požiadavky. Napríklad v CSP Cryptopro, existuje technické obmedzenie objemu šifru (bez kľúčovej transformácie) 4 MB materiálu (pozri). Tak prísny zákaz použitia kľúča na materiál tohto objemu je neoddeliteľný v ľubovoľnom blokovej šifrovaní s dĺžkou 64 blokov, a preto sú zdrojové útoky a DDS v žiadnom prípade nezúčastniť používanie GOST 28147-89 Algoritmus pri zachovaní maximálnej možnej trvanlivosti 2 256.

Samozrejme, nemalo by sa poznamenať, že výskumníci (Isoba a Dinur-Dankelman-Shamier) ukázali, že niektoré vlastnosti GOST 28147-89 algoritmu nám umožňujú nájsť spôsoby analýzy, ktoré nezohľadnili tvorcovia algoritmu. Jednoduchý typ kľúčového harmonogramu, podstatne zjednodušenie úlohy budovania efektívnych implementácií, tiež umožňuje niektoré zriedkavé prípady kľúčov a otvorených textov vybudovať jednoduchšie opisy transformácií produkovaných algoritmom.

Príspevok dokazuje, že tento negatívny majetok algoritmu môže byť ľahko odstránený s kompletnou konzervovaním výkonnostných charakteristík, ale bohužiaľ, je neoddeliteľnou súčasťou algoritmu v univerzálne používanej jej forme.

Všimnite si, že určitá nedbanlivosť v odhadoch priemernej intenzity práce je tiež prítomná v práci Dinur, Dankelman a Shamir. Takže pri budovaní útoku nevenuje náležitú pozornosť na nasledujúci moment: pre významný podiel kľúčov, mnoho otvorených textov x, takže f 8 (x) \u003d x, je prázdny: stále body v konverzii 8 kôl môže jednoducho byť. Existencia pevných bodov závisí aj od výberu náhradných uzlov. Útok je teda použiteľný len s určitými náhradnými uzlinami a tlačidlami.

Stojí tiež za zmienku o inej práci s útokom na GOST 28147-89. Vo februári 2012 sa na ePrint elektronický archív Medzinárodnej kryptografickej asociácie objavila aktualizovaná verzia článku (od novembra 2011), ktorá obsahovala nový útok na GOST 28147-89. Charakteristiky predloženého útoku sú nasledovné: Objem materiálu je 2 32 (ako v ISOB) a zložitosť - 2 192 (ako DDSH). Tento útok teda zlepšil záznamový útok DSH, pokiaľ ide o materiál od 2 64 do 222. Poznámka samostatne, že autori čestne viedli všetky výpočty s dôvodom pre zložitosť a objem materiálu. Po 9 mesiacoch sa vo vyššie uvedených výpočtoch nachádzala základná chyba a od novembra 2012, aktualizovaná verzia článku v elektronickom archíve už neobsahuje žiadne výsledky týkajúce sa domáceho algoritmu.

Útoky naznačujú, že porušovateľ pozná "niečo" o kľúčoch

Opäť si všimneme, že v literatúre existujú aj niektoré práce (pozri napríklad a) na útokoch na GOST 28147-89 v tzv. Model s pripojenými kľúčmi. Tento model je založený na predpoklade možnosti porušenia prístupu k analýze, ktorý nie je len párs otvorený a šifrovaný pomocou požadovaného tlačidla, ale aj na pároch otvorených a šifrovaných textov získaných pomocou (tiež neznámych) kľúčov, ktoré sa líšia od požadovaného Známe pravidelné rozdeľovače (napríklad v pevných bitových pozíciách). Tento model sa skutočne podarí získať zaujímavé výsledky o GOST 28147-89, avšak v tomto modeli nie je možné prijať žiadne menej silné výsledky, napríklad o najrozšírenejšej používaní štandardu AES v moderných sieťach (pozri napríklad). Upozorňujeme, že podmienky vykonávania takýchto útokov sa vyskytujú pri použití šifru v určitom protokole. Treba poznamenať, že výsledky tohto druhu, aj keď nepochybné akademické záujmy, pokiaľ ide o štúdium vlastností kryptografických transformácií, ale v skutočnosti sa nevzťahujú na prax. Napríklad všetky certifikované FSB Rusko kryptografické informácie ochrany znamená najprísnejšie požiadavky na šifrovacie systémy generovania kľúčov (pozri napríklad). Ako je uvedené vo výsledkoch analýzy vykonanej v prítomnosti 18 súvisiacich kľúčov a 2 10 párov otvorených a šifrovaných textových blokov, intenzita práce úplného otvorenia uzavretého kľúča s pravdepodobnosťou úspechu 1-10 -4 , je naozaj 2 26. Avšak, s výhradou vyššie uvedených požiadaviek na vývoj kľúčového materiálu, pravdepodobnosť odhaľovania takýchto kľúčov je 2 -4352, to znamená 2 4096-krát menej, ako keby ste sa pokúsili uhádnuť tajný kľúč od prvého pokusu.

Práca súvisiaca so vzorom s pripojenými kľúčmi zahŕňa aj prácu, ktorá v roku 2010, veľa hluku v ruských elektronických edíciách, ktorí netrpia zvykom, starostlivo skontrolovať materiál počas pretekov na pocity. Výsledky uvedené v nej neboli podporované žiadnym druhom prísnych ospravedlnení, ale obsahovali hlasné vyhlásenia o možnosti hackingu štátnej normy Ruskej federácie na slabom notebooku v sekundách - všeobecne, článok bol napísaný v najlepších tradíciách Nicolas Courtois. Ale napriek úplne zrejmému malým, oboznámeným so základnými princípmi rozsahu publikácií čitateľovi, bezedným od článku, to bolo pre upokojujúce ruskú verejnosť po tom, čo bola práca Rudského napísaná podrobný a dôkladný text obsahujúce komplexnú analýzu týchto nedostatkov. V článku s názvom rečníka "na nulovom praktickom význame práce" Key Recovery Attack na plnej GOST blokovať šifru s nulovým časom a pamäťou ", je založená na tom, že priemerná zložitosť spôsobu uvedenej v metóde nie je nižšia ako zložitosť úplného hasenia.

Suchý zvyšok: Aká je perzistencia v praxi?

Na záver, poskytujeme tabuľku obsahujúcu údaje o všetkých výsledkoch známej medzinárodnej kryptografickej komunity, výsledky prísne opísaných a primeraných útokov na GOST 28147-89. Treba poznamenať, že zložitosť je uvedená v operáciách šifrovania algoritmu GOST 28147-89 a pamäť a materiál sú uvedené v blokoch algoritmu (64 bitov \u003d 8 bajtov).

| Útok | Intenzita práce | Pamäť | Požadovaný materiál |

| Isoba | 2 224 | 2 64 | 2 32 |

| Dinur-Dankelman-Shamir, FP, 2DMITM | 2 192 | 2 36 | 2 64 |

| Dinur-Dankelman-Shamir, FP, Nízka pamäť | 2 204 | 2 19 | 2 64 |

| 2 224 | 2 36 | 2 32 | |

| Dinur-Dankelman-Shamir, Odraz, 2dmitm | 2 236 | 2 19 | 2 32 |

| Plné busty | 2 256 | 1 | 4 |

| Počet nanoseconds s vznikom vesmíru | 2 89 |

Napriek pomerne veľkému cyklu výskumu v odolnom odolnosti algoritmu GOST 28147-89 nie je jediným útokom, ktoré by boli dosiahnuteľné s príslušnou dĺžkou bloku v 64 bitoch prevádzkových požiadaviek . Usporiadanie z šifronových parametrov (bitová dĺžka kľúča, bitová dĺžka) obmedzenia objemu materiálu, ktorý môže byť spracovaný na jednom kľúču, je v podstate prísne prísnejšie ako minimálny objem, ktorý je nevyhnutný pre ktorýkoľvek z útokov, ktoré sú v súčasnosti známe moment. V dôsledku toho pri vykonávaní existujúcich prevádzkových požiadaviek žiadna z GOST 28147-89 CryptAnanasalia navrhla k dnešnému dňu neumožňuje kľúč k určeniu zložitosti menej úplnej brutálnej sily.

Šifrovací algorithm GOST 28147-89, jeho použitie a implementácia softvéru pre počítače o platforme Intel X86.

Andrei Vinokurov

Popis algoritmu.

Podmienky a označenia.

Opis šifrovacieho štandardu Ruskej federácie je obsiahnutý vo veľmi zaujímavom dokumente s názvom "Algoritmus pre kryptografickú transformáciu GOST 28147-89". Skutočnosť, že v jeho názve namiesto výrazu "šifrovanie" sa objavuje všeobecnejšia koncepcia " kryptografická transformácia "Nie je vôbec náhodou. Okrem niekoľkých úzko súvisiacich šifrovacích postupov, dokument opisuje jeden vybudovaný na všeobecných princípoch s nimi na vývoj algoritmov. imitovka . Tá nie je nič viac ako kombinácia kryptografickej kontroly, to znamená, že kód generovaný zo zdrojových údajov pomocou tajného kľúča imitovashchy alebo ochrana údajov pred neoprávnenými zmenami.

V rôznych krokoch algoritmov GOST sa údaje, ktoré fungujú, sa interpretujú a používajú sa rôznymi spôsobmi. V niektorých prípadoch sa dátové prvky spracovávajú ako polia nezávislých bitov, v iných prípadoch - ako celé číslo bez znamienka, v treťom, ako majú štruktúrny komplexný prvok pozostávajúci z niekoľkých jednoduchších prvkov. Preto, aby sa zabránilo zámene, mala by sa dohodnúť dohoda.

Prvky údajov v tomto článku sú uvedené kapitálom latinskými písmenami s nakloneným výkresom (napríklad, \\ t X.). Prostredníctvom X.| označuje veľkosť dátového prvku X. v bitoch. Ak teda interpretujete dátovú položku X.ako celé negatívne číslo môžete zaznamenať nasledujúcu nerovnosť:.

Ak sa dátová položka pozostáva z niekoľkých menších prvkov, táto skutočnosť je uvedená takto: X.=(X. 0 ,X. 1 ,…,X N. –1)=X. 0 ||X. 1 ||…||X N. -Onný. Postup kombinácie viacerých dátových prvkov na jeden sa volá koncertizácia a označuje symbol "||". Samozrejme, že na veľkosti dátových položiek sa musí vykonať nasledujúci pomer: X.|=|X. 0 |+|X. 1 |+…+|X N. -1 |. Pri špecifikácii komplexných dátových prvkov a spojovacích operácií sú komponenty dátových prvkov uvedených vo vzostupnom poradí seniority. Inými slovami, ak interpretujete kompozitný prvok a všetky dátové prvky zahrnuté do nej ako celé čísla bez znamenia, môžete zaznamenať nasledujúcu rovnosť:

V algoritme môže byť dátový prvok interpretovať ako rad jednotlivých bitov, v tomto prípade bity označujú rovnaké písmeno ako pole, ale v malých prípadoch, ako je uvedené v nasledujúcom príklade:

X.=(x. 0 ,x. 1 ,…,x N. –1)=x. 0 +2 1 · x. 1 +…+2 n.-Onn · x N. –1 .

Ak teda venovala pozornosť na GOST, prijali tzv. "Malé-endian" číslovanie vypúšťaní, t.j. Vnútri multi-miestnych slov sú individuálne binárne výboje a ich skupiny s menšími číslami menej významné. Toto je uvedené v bode 1.3 štandardu: "Pri pridávaní a cyklickému posunu binárnych vektorov so staršími výbojkami sa zvažujú vypúšťanie diskov s veľkým počtom." Ďalej, položky štandardného 1.4, 2.1.1 a iní predpisovať, že spustí plnenie registre registračných registrov virtuálneho šifrovacieho zariadenia s mladším, t.j. Menej významných vypúšťaní. Presne rovnaký postup číslovania je akceptovaný v architektúre mikroprocesora Intel X86, čo je dôvod, prečo s implementáciou softvéru šifru na tejto architektúre neexistujú žiadne ďalšie permutácie vypúšťania v údajoch slov.

Ak sa určitá operácia, ktorá má logický význam, sa vykonáva nad dátovými prvkami, predpokladá sa, že táto operácia sa vykonáva nad zodpovedajúcimi bitmi prvkov. Inými slovami A. B.=(a. 0 b.

0 ,a. 1 b.

1 ,…,n. –1 b N. -1) kde n.=|A.|=|B.| a symbol "" je označený ľubovoľným binárnou logickou operáciou; Spravidla sa vzťahuje na operáciu okrem alebo

, Je to aj zhrnutie prevádzky 2: ![]()

Logika konštrukcie šifru a štruktúry kľúčových informácií GOST.

Ak si dôkladne preskúmate pôvodnú GOST 28147-89, možno poznamenať, že obsahuje opis algoritmov niekoľkých úrovní. V hornej časti hornej časti sú praktické algoritmy určené na šifrovanie súborov údajov a rozvoj IMITAVA. Všetci sa spoliehajú na tri nízkoúrovňový algoritmus, nazývaný GOST text. cykly . Tieto základné algoritmy sú uvedené v tomto článku ako základné cykly Odlíšiť ich od všetkých ostatných cyklov. Majú tieto mená a označenia, tieto sú v zátvorkách a význam bude vysvetlený neskôr:

- Šifrovanie cyklov (32-S);

- cyklus dešifrovania (32-p);

- vývojový cyklus imitácie (16-S).

Na druhej strane, každá zo základných cyklov je viacnásobné opakovanie jedného jediného postupu, ktorý je na súčasnej práci ďalej vyzvaný. hlavným krokom CryptKrojenia .

Takže, aby ste zistili hosť, musíte pochopiť nasledujúce veci:

- čo hlavný krok cryptoprera tvorba;

- ako základné kroky sú základné cykly;

- ako tri základné cykly všetky praktické algoritmy GOST sú zaslúžení.

Pred pokračovaním do štúdie týchto problémov by ste mali hovoriť o kľúčových informáciách používaných algoritmami GOST. V súlade so zásadou Kirchhoffu, ktorý je spokojný so všetkými modernými známymi sociálnymi šifrmi, je jeho tajomstvo, ktoré poskytuje utajenie šifrovanej správy. V hosťovi sa kľúčové informácie pozostávajú z dvoch dátových štruktúr. Okrem vlastne kľúče potrebné pre všetky šifry, tiež obsahuje výmena tabuľky . Nižšie sú hlavné charakteristiky kľúčových štruktúr GOST.

Hlavný krok kryptokémie.

Hlavným krokom kryptokémie je neodmysliteľne, ktorý určuje konverziu 64-bitového dátového bloku. Ďalším parametrom tohto operátora je 32-bitová jednotka, ktorá používa akýkoľvek kľúčový prvok. Schéma algoritmu hlavného kroku je znázornená na obrázku 1.

Obrázok 1. Schéma hlavného kroku Cryptoprera Formation Algorithm GOST 28147-89.

Nižšie sú vysvetlené algoritmom hlavného kroku:

Krok 0.

- N. - Transformovaný 64-bitový dátový blok, počas vykonávania kroku svojho mladšieho ( N. 1) A najstaršie ( N. 2) Časti sú spracované ako samostatné 32-bitové celé čísla bez znamenia. Takže môžete nahrávať N \u003d(N. 1 ,N. 2).

- X. - 32-bitový kľúčový prvok;

Krok 1

Dokončenie s kľúčom. Najmladšia polovica konvertovaného bloku je zložená modulom 2 32 s kľúčovým prvkom použitým v kroku, výsledok sa prenáša do ďalšieho kroku;

Krok 2.

Náhrada. 32-bitová hodnota získaná v predchádzajúcom kroku sa interpretuje ako pole ôsmich 4-bitových kódových blokov: S \u003d.(S. 0 , S. 1 , S. 2 , S. 3 , S. 4 , S. 5 , S. 6 , S. 7) a S. 0 obsahuje 4 najmladších a S. 7 - 4 najvyššie bity S..

Ďalej je hodnota každého z ôsmich blokov nahrádza novým, ktorý je vybraný tabuľkou náhradiek nasledovne: Bloková hodnota S I.zmena S I.- v položke objednávky (číslovanie od nuly) i.Náhradný uzol (t.j. i.- riadok náhradnej tabuľky, číslovanie aj od nuly). Inými slovami, je zvolená ako náhrada za hodnotu blokovej hodnoty jednotky z riadku náhradného čísla, ktoré sa rovná počtu nahradeného bloku a číslo stĺpca rovné hodnoty bloku nahradeného ako 4 -BBNÉHO NEBEZPEČNÉHO ČÍSLA. Odtiaľ sa stáva jasnou veľkosťou náhradnej tabuľky: počet riadkov v ňom sa rovná počtu 4-bitových prvkov v 32-bitovom dátovom bloku, to znamená osem, a počet stĺpcov sa rovná Počet rôznych hodnôt 4-bitového dátového bloku sa rovná 2 4, šestnástimi.

Krok 3.

Cyklický posun o 11 bitov vľavo. Výsledok predchádzajúceho kroku sa cyklicky posunie o 11 bitov v smere výtokov na vysokej úrovni a je prenášaný na ďalší krok. Diagram symbolu algoritmu označuje funkciu cyklického posunu svojho argumentu o 11 bitov doľava, t.j. v smere seniorov.

Krok 4.

Balené pridávanie: Hodnota získaná v kroku 3 je blokovaná modulom 2 s vyššou polovicou konvertovanej jednotky.

Krok 5.

Shift reťazec: najmladšia časť konvertovaného bloku sa posunie na miesto staršieho a výsledok predchádzajúceho kroku je umiestnený na jeho mieste.

Krok 6.

Získaná hodnota transformovaného bloku sa vráti ako výsledok implementácie algoritmu hlavného kroku kryptokémie.

Základné cykly kryptografia.

Ako je uvedené na začiatku tohto článku, GOST odkazuje na triedu blokových šifrov, to znamená, že jednotka spracovania informácií v IT je dátový blok. Preto je úplne logické očakávať, že algoritmy pre kryptografické transformácie budú definované, to znamená, že šifrovať, dešifrovať a "účtovníctvo" v kontrolnej kombinácii jedného dátového bloku. Tieto algoritmy sa nazývajú základné cykly GOST, ktorá zdôrazňuje ich zásadný význam postaviť túto šifru.

Základné cykly sú postavené z základné kroky kryptografická transformácia považovaná v predchádzajúcej časti. V procese vykonávania hlavného kroku sa používa len jeden 32-bitový kľúčový prvok, zatiaľ čo tlačidlo GOST obsahuje osem takýchto prvkov. Preto, že kľúč je úplne použitý, každý zo základných cyklov musí opakovane vykonať hlavný krok s rôznymi prvkami. Zároveň sa zdá byť celkom prirodzené, že v každom základnom cykle by sa všetky kľúčové prvky mali použiť rovnaký počet časov, na úvahy o odolnosti proti šifrovaniu by malo byť toto číslo väčšie ako jeden.

Všetky vyššie uvedené predpoklady, spoliehať sa len na zdravý rozum, boli pravdivé. Základné cykly sa uzatvárajú vo viacerých realizácii. hlavný krok použitie rôznych kľúčových položiek a navzájom sa líšia len počtom krokových opakovaní a poradím použitia kľúčových prvkov. Nižšie je táto objednávka pre rôzne cykly.

Šifrovanie cyklov 32-S:

K. 0 ,K. 1 ,K. 2 ,K. 3 ,K. 4 ,K. 5 ,K. 6 ,K. 7 ,K. 0 ,K. 1 ,K. 2 ,K. 3 ,K. 4 ,K. 5 ,K. 6 ,K. 7 ,K. 0 ,K. 1 ,K. 2 ,K. 3 ,K. 4 ,K. 5 ,K. 6 ,K. 7 ,K. 7 ,K. 6 ,K. 5 ,K. 4 ,K. 3 ,K. 2 ,K. 1 ,K. 0 .

Obrázok 2A. Cyklotrasy 32-S

Cyklus dešifrovania 32-p:

K. 0 ,K. 1 ,K. 2 ,K. 3 ,K. 4 ,K. 5 ,K. 6 ,K. 7 ,K. 7 ,K. 6 ,K. 5 ,K. 4 ,K. 3 ,K. 2 ,K. 1 ,K. 0 ,K. 7 ,K. 6 ,K. 5 ,K. 4 ,K. 3 ,K. 2 ,K. 1 ,K. 0 ,K. 7 ,K. 6 ,K. 5 ,K. 4 ,K. 3 ,K. 2 ,K. 1 ,K. 0 .

Obrázok 2b. Dešifrovanie diagramu 32-p

Vývojový cyklus imitácie 16-S:

K. 0 ,K. 1 ,K. 2 ,K. 3 ,K. 4 ,K. 5 ,K. 6 ,K. 7 ,K. 0 ,K. 1 ,K. 2 ,K. 3 ,K. 4 ,K. 5 ,K. 6 ,K. 7 .

Obrázok 2b. Schéma rozvoja cyklu imitácie 16-S.

Každý z cyklov má svoje vlastné alfanumerické označenie zodpovedajúce šablóne " n-x "kde prvý označovací prvok ( n.), Nastaví počet opakovaní hlavného kroku v cykle a druhý prvok označenia ( X.), List, Nastaví poradie šifrovania ("S") alebo dešifrovanie ("P") na použitie kľúčových prvkov. Táto objednávka potrebuje ďalšie vysvetlenie:

Dešifrovací cyklus musí byť cyklus reverznej šifrovania, to znamená, že postupné použitie týchto dvoch cyklov na ľubovoľný blok by mal byť v dôsledku počiatočného bloku, ktorý sa odráža v nasledujúcom pomere: C. 32-p ( C. 32-S ( T.))\u003d T.kde T.- ľubovoľný 64-bitový dátový blok, C. X ( T.) - výsledok vykonávania cyklu X. nad dátovým blokom T.. Ak chcete vykonať túto podmienku pre algoritmy podobné GOST, je potrebné, aby sa príkaz na používanie kľúčových prvkov zodpovedajúcimi cyklami vzájomne obráti. V spravodlivosti zaznamenanej podmienky pre prípad posudzovaného, \u200b\u200bje ľahké zabezpečiť, aby porovnanie vyššie uvedených sekvencií pre cykly 32-S a 32-p. Jedným zaujímavým dôsledkom vyplýva z vyššie uvedeného: Vlastnosť cyklu je obrátená iná cyklus je vzájomná, to znamená, že cyklus 32-S je opačný vzhľadom na cyklus 32-p. Inými slovami, šifrovanie dátového bloku sa môže teoreticky uskutočniť pomocou dešifrovacieho cyklu, v tomto prípade musí byť dešifrovanie dátového bloku vykonávať šifrovací cyklus. Z dvoch vzájomne reverzných cyklov môže byť niekto zvyknutý na šifrovanie, potom druhý musí byť použitý na dešifrovanie dát, ale štandardné GOST28147-89 opravuje úlohy za cyklami a neposkytuje užívateľovi právo vybrať si v tejto veci .

Rozvojový cyklus IMITAVAR je dvojnásobok šifrovacích cyklov, poradie použitia kľúčových prvkov v ňom je rovnaké ako v prvých 16 štádiách šifrovacieho cyklu, ktorý nie je ťažké overiť, vzhľadom na vyššie uvedené sekvencie, takže táto objednávka v Označenie cyklu je kódované rovnakým písmenom "s".

Schémy základných cyklov sú uvedené na obrázkoch 2A-B. Každý z nich prijíma ako argument a vracia 64-bitový dátový blok ako výsledok uvedený v diagramoch. N.. Krok symbolu ( N.,X.) Označuje vykonanie hlavného kroku tvorby Cryptoprera pre dátový blok N. Použitie kľúčového prvku X.. Existuje ešte jeden rozdiel medzi šifrovacími a výpočtovými cyklami, ktoré nie sú uvedené vyššie: Na konci základných šifrovacích cyklov, staršieho a najmladšej časti výmenných miest na zmenu výsledkov je potrebné pre ich vzájomnú reverzibilitu.

Hlavné režimy šifrovania.

GOST 28147-89 poskytuje tri režimy šifrovania údajov:

- jednoduchá výmena

- gamming

- spätná väzba Gamming,

a jeden ďalší spôsob výroby imitácie.

V žiadnom z týchto režimov sú údaje spracované 64 bitovými blokmi, ktoré je rozdelené po poli vystavenej kryptografickej transformácii, čo je dôvod, prečo sa GOST označuje blokovať šifry. Avšak, v dvoch režimoch GAMMMATION, je možné spracovať neúplný blok veľkosti dát menší ako 8 bajtov, čo je nevyhnutné, keď šifrovanie súborov dát s ľubovoľnou veľkosťou, ktorá nemusí byť viacnásobné 8 bajtov.

Predtým, než pokračuje do úvahy špecifických algoritmov kryptografických transformátorov, je potrebné vysvetliť označenia použité v diagramoch v nasledujúcich častiach:

T. o, T. W - polia otvorených a šifrovaných údajov;

, – i.V poradí 64-bitových blokov resp. Otvorených a šifrovaných údajov: ![]() ,

, ![]() , posledný blok môže byť neúplný:;

, posledný blok môže byť neúplný:;

n. - počet 64-bitových blokov v areáli dát;

C. X je funkcia konverzie 64-bitového dátového bloku pre algoritmus základného cyklu "X".

Teraz popisujeme hlavné režimy šifrovania:

Jednoduchá výmena.

Šifrovanie V tomto režime je použitie cyklu 32-S na otvorené dátové bloky, dešifrovanie - cyklus 32-p na bloky šifrovaných dát. Toto je najjednoduchšie režimy, 64-bitové dátové bloky sa v ňom spracúvajú nezávisle od seba. Schémy šifrovacích algoritmov a dešifrovanie v jednoduchom režime náhrady sú uvedené na obrázkoch 3A a B, sú triviálne a nepotrebujú pripomienky.

Obrázok. 3a. Algoritmus pre šifrovanie dát v jednoduchom režime náhrad

Obrázok. 3b. Algoritmus dešifrovania dát v jednoduchom režime náhrady

Veľkosť radu otvorených alebo šifrovaných údajov vystavených respektíve šifrovaniu alebo dešifrovaniu musí byť KATTEN 64 BITS: T. O | T. w | \u003d 64 · n. Po vykonaní operácie sa veľkosť výsledného poľa dát nezmení.

Režim šifrovania je jednoduchá výmena má nasledujúce funkcie:

- Pretože dátové bloky sú zašifrované nezávisle od seba a z ich polohy v poli dát, keď sú dva identické otvorené textové bloky šifrované, získajú sa rovnaké bloky ciphertextu a naopak. Významný majetok umožní kryptoanalitiku, aby sa uzavrel o totožnosti blokov zdrojových dát, ak je v množstve šifrovaných údajov, bolo splnené rovnakými blokmi, čo je neplatné pre vážnu šifru.

- Ak dĺžka šifrovaného dátového poľa nie je viacero 8 bajtov alebo 64 bitov, problém sa vyskytuje ako a ako doplniť posledný neúplný dátový blok poľa na plné 64 bitov. Táto úloha nie je taká jednoduchá, ako sa zdá na prvý pohľad. Zrejmé riešenia, ako je "Pridať nekompletný blok podľa nulových bitov", alebo všeobecnejšie, "pridajte nekompletný blok pevnej kombinácie nulových a jednotkových bitov" môže byť podávaná v rukách kryptanalitus možnosti interaktívnych metód na určenie obsahu Tento neúplný blok a táto skutočnosť znamená zníženie rezistencie šifru. Okrem toho sa zmení dĺžka ciphertextu, ktorá sa zvýši na najbližší celok, viacnásobné 64 bitov, čo je často nežiaduce.

Na prvý pohľad, vyššie uvedené funkcie to robia takmer nemožné používať jednoduchý režim náhrady, pretože sa dá použiť iba na šifrovanie dátových polí s veľkosťou viacerých 64 bitov, ktoré neobsahujú duplicitné 64-bitové bloky. Zdá sa, že pre všetky skutočné údaje nie je možné zabezpečiť vykonanie týchto podmienok. Je to takmer prípad, ale existuje jedna veľmi dôležitá výnimka: nezabudnite, že veľkosť kľúčov je 32 bajtov a veľkosť náhradnej tabuľky je 64 bajtov. Okrem toho, prítomnosť opakovania 8-bajtových blokov v kľúčovom alebo náhradnej tabuľke bude hovoriť o svojej veľmi nízkej kvalite, takže nemôže existovať takéto opakovanie v reálnych kľúčových prvkoch. Zistili sme teda, že jednoduchý režim náhrady je celkom vhodný pre šifrovanie kľúčových informácií, najmä preto, že iné spôsoby na tento účel sú menej pohodlné, pretože vyžadujú ďalší synchronizačný dátový prvok - syncropters (pozri nasledujúcu časť). Náš odhad je pravdivý, GOST predpisuje pomocou jednoduchého režimu náhrady výlučne na šifrovanie kľúčových údajov.

Šunka.

Ako sa môžete zbaviť nedostatkov jednoduchého režimu náhrady? Aby ste to urobili, je potrebné, aby bolo možné šifrovať bloky s veľkosťou menšou ako 64 bitov a zabezpečiť závislosť bloku CIPHERText z jeho čísla, inými slovami, náhodou Šifrovací proces. V hosťoch sa to dosahuje dvoma rôznymi spôsobmi v dvoch režimoch šifrovania hambing . Hambing - Toto je prekrytie (odstránenie) na otvorenie (šifrované) dáta kryptografického rozsahu, to znamená, že sekvencie dátových prvkov produkovaných pomocou určitého kryptografického algoritmu na získanie šifrovaných (otvorených) dát. Na prekrytie gama pri šifrovaní a jej odstránení by sa mali použiť vzájomne reverzné binárne operácie, napríklad, pridávanie a odčítanie modulu 2 64 pre 64-bitové dátové bloky. V čreve, na tento účel sa používa operácia porazeného prídavku modulu 2, pretože je to chrbát sám o sebe a navyše, najzávažnejšie implementované hardvérom. Hamming rieši obe problémy uvedené: Po prvé, všetky prvky gama sú odlišné pre skutočné šifrované polia, a preto bude výsledok šifrovania aj dva identické bloky v jednom rade údajov. Po druhé, hoci prvky gama a sú produkované rovnakými časťami 64 bitov, je možné použiť časť takéhoto bloku s veľkosťou rovnou veľkosťou šifrovaného bloku.

Teraz sa otáčame priamo k popisu rozsahu hier. Gamma pre tento režim sa získa nasledovne: S určitým algoritmickým opakovaným generátorom sekvencie čísel (RGPH) sa vyrába 64-bitové dátové bloky, ktoré sa ďalej konvertujú cyklom 32-S, to znamená, že šifrovanie v a Jednoduchý režim náhrady, výsledok gama blokov sa získa. Vzhľadom k tomu, že uloženie a odstránenie gama sa uskutočňuje s použitím rovnakej prevádzky porazených exkluzívnych alebo, šifrovacích a dešifrovacích algoritmov v režime zobrazovania GAMM sú identické, ich všeobecná schéma je znázornená na obrázku 4.

RGPH používa na generovanie gama je rekurentná funkcia: - prvky rekurentnej sekvencie, f. - Funkcia konverzie. Otázka jeho inicializácie nevyhnutne vzniká, to znamená, že o prvom reálnej reality je tento dátový prvok parameter algoritmu pre herné režimy, v diagramoch je označená ako S.a nazývaná kryptografia syncopusil

a na našom hosťoch - primárna náplň

jeden z registrov enfry. Z určitých dôvodov sa vývojári GOST rozhodli použiť RGPH na inicializáciu bez priamej synopály, ale výsledkom jeho konverzie pozdĺž cyklu 32-S: ![]() . Sekvencia prvkov produkovaných RGPH je úplne závislá od jeho počiatočnej výplne, to znamená, že prvky tejto sekvencie sú funkciou jeho počtu a počiatočnej plnenia RGPH: kde f I.(X.)=f.(f I. –1 (X.)), f.

0 (X.)=X.. Berúc do úvahy transformáciu podľa jednoduchého náhradného algoritmu, pridá sa kľúčová závislosť:

. Sekvencia prvkov produkovaných RGPH je úplne závislá od jeho počiatočnej výplne, to znamená, že prvky tejto sekvencie sú funkciou jeho počtu a počiatočnej plnenia RGPH: kde f I.(X.)=f.(f I. –1 (X.)), f.

0 (X.)=X.. Berúc do úvahy transformáciu podľa jednoduchého náhradného algoritmu, pridá sa kľúčová závislosť:

kde G I.– i.gama element, K. - kľúč.

Sekvencia gama elementov na použitie v režime Gammation je teda jednoznačne určená kľúčovými údajmi a synkopami. Prirodzene, jedna a tá istá synkoncepcia by mala byť použitá na reverzibilné šifrovacie postupy v procesoch a dešifrovaní. Z požiadavky jedinečnosti gama, ktoré neplnenie vedie k katastrofickému zníženiu odolnosti voči šíreniu, z toho vyplýva, že na šifrovanie dvoch rôznych dátových polí v jednom kľúču je potrebné zabezpečiť použitie rôznych syncopyocónov. To vedie k potrebe uložiť alebo prenášať synkoncepciu prostredníctvom komunikačných kanálov spolu so šifrovanými údajmi, hoci v niektorých špeciálnych prípadoch môže byť vopred určená alebo vypočítaná špeciálnym spôsobom, ak je šifrovanie dvoch polí je vylúčené na jednej žily.

Teraz zvážte RGPH podrobne používané u hosťa, aby generovali prvky gama. V prvom rade treba poznamenať, že neznamená požiadavky na zabezpečenie akýchkoľvek štatistických vlastností sekvencie produkovaného sekvenciou. RGPH navrhuje vývojári GOST založené na potrebe splniť tieto podmienky:

- obdobie opakovania postupnosti čísel generovaných RGPH by nemalo byť silne (v percentuálnom vyjadrení) sa líši od maximálnej možnej hodnoty hodnoty 2 64, ako je špecifikované

- susedné hodnoty vyrobené RGPH by sa mali od seba líšiť v každom pate, inak sa zjednodušia úloha Criptanalytics;

- RGPH musí byť jednoducho implementovaný hardvér a softvér na najbežnejších typoch procesorov, z ktorých väčšina je známe, že má trochu 32 bitov.

Na základe uvedených zásad tvorcovia GOST navrhli veľmi úspešné RGPH, ktoré má tieto vlastnosti:

Kde C. 0 =1010101 16 ;

Kde C. 1 =1010104 16 ;

Nižší index v počte čísel znamená jeho číslo, takže konštanty použité v tomto kroku sa zaznamenávajú v 16-riche systéme.

Druhý výraz potrebuje pripomienky, ako v texte GOST, je uvedené niečo iné:, s rovnakou hodnotou konštanty C. jeden. Ale ďalej v texte štandardu dostane komentár, ktorý sa ukáže, že je pod prevádzkou zvyšku modulu 2 32 -1 tam Rozumie sa to isté ako v matematike. Rozdiel je podľa GOST (2 32 -1) mod.(2 32 -1) \u003d (2 32 -1), a nie 0. V skutočnosti zjednodušuje implementáciu vzorca a matematicky správny výraz je uvedený vyššie.

- doba opakovaného sekvencie pre mladšiu časť je 2 32, pre staršiu časť 2 32 -1, pre celú sekvenciu je obdobie 2 32 (2 32 -1), dôkazom tejto skutočnosti je pomerne jednoduchý, dostane sa. Prvý vzorec dvoch je implementovaný pre jeden tím, druhý, napriek jeho zdanlivým objemným, pre dve príkazy na všetkých moderných 32-bitových procesoroch - prvý príkaz je obvyklým pridaním modulu 2 32 s pamätením prenosu bitov a Druhý príkaz pridáva prenosový bit na výslednú hodnotu.

Schéma šifrovacieho algoritmu v režime Gammation je znázornený na obrázku 4, nižšie sa vysvetľuje do schémy:

Obrázok 4. Algoritmus pre šifrovanie (dešifrovanie) údajov v rozsahu poškodenia.

Krok 0.

Definuje zdrojové údaje pre hlavný krok CryptKrcha:

- T. o (W) - pole otvorených (šifrovaných) ľubovoľných údajov, podrobených postupu šifrovania (dešifrovanie), v priebehu postupu sa pole podrobí konverzii 64 bitov v častiach;

- S. – syncopyushka 64-bitový dátový prvok potrebný na inicializáciu generátora gama;

Krok 1

Počiatočná transformácia syncopyerov uskutočnených pre svoju "randomizáciu", to znamená, že odstrániť štatistické vzory prítomné v ňom, výsledok sa používa ako počiatočné plnenie RGPH;

Krok 2.

Jeden krok práce RGPH, ktorý implementuje jeho opakovaný algoritmus. Počas tohto kroku najstaršie ( S. 1) A mladší ( S. 0) časti dátovej sekvencie sa vyrábajú nezávisle od seba;

Krok 3.

Šunka. Nasledujúci 64-bitový prvok vyvinutý RGPH je vystavený šifrovacím postupom na cykle 32-S, výsledok sa používa ako gama prvok pre šifrovanie (dešifrovanie) nasledujúceho bloku otvorených (šifrovaných) dát rovnakej veľkosti .

Krok 4.

Výsledkom prevádzky algoritmu je šifrovaný (dešifrovaný) pole dát.

Nasledujú funkcie Gammingu ako režim šifrovania:

- Rovnaké bloky v otvorenom množstve údajov budú podávané pri šifrovaní rôznych šifrovacích blokov, ktoré umožnia skryť skutočnosť ich identity.

- Vzhľadom k tomu, že sa spracuje prekrytie gama, šifrovanie neúplného bloku dát je ľahko vykonávať ako šifrovanie bitov tohto nekompletného bloku, pre ktoré sa používajú zodpovedajúce bity gama bloku. Takže na zašifrovanie neúplného bloku v 1 bitovom stave podľa štandardu by ste mali používať najmladší bit z gama bloku.

- Synkologický synkordér, ktorý sa používa pri šifrovaní, musíte sa pri dekódovaní prenášať nejako. To možno dosiahnuť nasledujúcimi spôsobmi:

- uchovávajte alebo vysielajte synkopyer spolu s šifrovaným súborom dát, čo povedie k zvýšeniu veľkosti dátového poľa, keď je šifrovaná na veľkosti synkopionárov, to znamená, že 8 bajtov;

- použite preddefinovanú hodnotu kvapky synchronizácie alebo na vytvorenie synchrónne so zdrojom a prijímačom na konkrétnom zákone, v tomto prípade neexistuje zmena veľkosti prenášaného alebo uloženého dátového poľa;

Obe metódy sa navzájom dopĺňajú, a v tých zriedkavých prípadoch, keď prvý nefunguje, druhý, je možné použiť viac exotické. Druhá metóda má oveľa nižšiu aplikáciu, pretože je možné, aby syncopyonel vopred určená v prípade, že táto sada kľúčových informácií je zašifrovaná s očividne nie viac ako jedno pole dát, čo nie je tak často. Generovať syncopyonel synchrónne na zdroji a príjemca dátového poľa nie je vždy možné, pretože to vyžaduje tvrdú väzbu na čokoľvek v systéme. Takže, nútením na prvý pohľad, myšlienka sa používa ako synchronizácia v systéme prenosu šifrovaných správ, počet prenášaných správ nie je vhodný, pretože správa môže byť stratená a už nedosiahne adresáta, v tomto prípade Tam bude s výhľadom na systémy šifrovania zdrojových a prijímačov. Preto v uvažovanom prípade neexistuje alternatíva k prenosu syncropolov spolu s šifrovanou správou.

Na druhej strane môžete tiež poskytnúť reverzný príklad. Predpokladajme, že šifrovanie dát sa používa na ochranu informácií na disku a je implementovaný na nízkej úrovni, aby sa zabezpečil nezávislý prístup, údaje sú šifrované podľa sektorov. V tomto prípade nie je možné synchronizovať synchronizáciu s šifrovanými údajmi uložiť, pretože veľkosť sektorov sa nedá zmeniť, ale môže byť vypočítaná ako nejaká funkcia z počtu diskovej hlavy, čísla skladieb (valca) a sektorových čísel na ceste. V tomto prípade je synkopiar pripojený k polohe odvetvia na disku, ktorá sa môže sotva meniť bez preformátovania disku, to znamená, že bez zničenia údajov o ňom.

Režim Hamming má ďalšiu zaujímavú funkciu. V tomto režime sú bity poľa dát šifrované nezávisle od seba. Každý bit CIPHERText závisí od príslušného bitového otvoreného textu a samozrejme, poradové číslo bitov v poli: ![]() . To znamená, že zmena bitom ciphertextu na opačnú hodnotu povedie k podobnej zmene otvoreného textu na opak:

. To znamená, že zmena bitom ciphertextu na opačnú hodnotu povedie k podobnej zmene otvoreného textu na opak:

kde označuje invertovaný vzhľadom na t. Bitová hodnota ().

Táto nehnuteľnosť dáva útočníkovi možnosť ovplyvniť bity ciphertextu, aby sa predvídateľné a dokonca zacielené zmeny v príslušnom otvorenom texte, získané po dešifrovaní, bez toho, aby ste mali tajný kľúč. To ilustruje dobre známe v kryptoológii, že tajomnosť a pravosť Essence Rôzne vlastnosti kryptografické systémy . Inými slovami, vlastnosti kryptosystému poskytujú ochranu pred neoprávneným zoznámením s obsahom správy a pred neoprávnenými zmenami a doplneniami správy sú nezávislé a len v niektorých prípadoch sa môžu pretínať. To znamená, že existujú kryptografické algoritmy, ktoré zabezpečujú určité utajenie šifrovaných údajov a zároveň nečistú ochranu pred zmenami a naopak, poskytujúcu pravosť údajov av žiadnom prípade obmedzujú možnosť oboznámenia s nimi. Z tohto dôvodu, predmetná nehnuteľnosť, vlastnosti rozsahu hier by sa nemali považovať za jeho nevýhodu.

Feedback Gamming.

Tento režim je veľmi podobný rozsahu gammation a líši sa od neho len metódou produkcie gama prvky - ďalší prvok gama sa vyrába ako výsledok konverzie v cykle 32-s. Synchopický cyklus. To zahŕňa angažovanosť blokov - každý blok CIPHERText v tomto režime závisí od zodpovedajúcich a všetkých predchádzajúcich blokov otvoreného textu. Preto sa tento režim niekedy volá gamming s angažovacím blokmi . Na šifrovaciu životnosť, skutočnosť, že angažovanosť blokov nemá žiadny vplyv.

Diagram algoritmov pre a dešifrovanie v rozsahu spätnej väzby je znázornený na obrázku 5 a kvôli jeho jednoduchosti v komentároch nepotrebuje.

Obrázok 5. Algoritmus pre šifrovanie (dešifrovanie) údajov v režime spätnej väzby.

Šifrovanie v režime spätnej väzby GAMMING má rovnaké funkcie ako šifrovanie v normálnom rozsahu, okrem účinku skreslenia CIPHERText na zodpovedajúci otvorený text. Ak chcete porovnať, zapíšte blokové dešifrovacie funkcie pre obidve uvedené režimy:

Hamming;

Feedback Gamming;

Ak v normálnom rozsahu zmien v určitých bitoch CIPHERText ovplyvňujú iba zodpovedajúce bity otvoreného textu, potom v režime GAMMING so spätnou väzbou, obraz je o niečo zložitejší. Ako je možné vidieť z príslušnej rovnice, pri dekódovaní dátového bloku v režime Feedback Gamming, otvorená dátová jednotka závisí od zodpovedajúcich a predchádzajúcich blokov šifrovaných údajov. Preto, ak urobíte deformácie do šifrovaného bloku, potom po dešifrovaní budú skreslené dva otvorené dátové bloky - zodpovedajúce a ďalšie z nich bude, a skreslenie v prvom prípade bude rovnaký charakter ako v spôsobe hernia a v druhom prípade - ako v režime Jednoduchá výmena. Inými slovami, v príslušnej otvorenej dátovej jednotke, rovnaké bity budú skreslené ako v bloku šifrovaných dát a v ďalšej otvorenej dátovej jednotke všetky bity nezávisle od seba s pravdepodobnosťou 1 / 2 Zmeňte svoje hodnoty.

Vývoj imitantov na pole dát.

V predchádzajúcich častiach sme diskutovali o vplyve skreslenia šifrovaných údajov na zodpovedajúce otvorené údaje. Zistili sme, že keď sa dešifrované v jednoduchom režime náhrady, zodpovedajúca otvorená dátová jednotka sa ukáže, že bude skreslený nepredvídateľný spôsob, a keď dešifrovanie jednotky v režime hier, zmeny sú predvídateľné. V režime Gammation spätnej väzby sú dva bloky skreslené, jeden predvídateľný a ďalší nepredvídateľný spôsob. Znamená to, že z hľadiska ochrany proti impozancii falošných údajov je rozsah herných hier zlý a spôsoby jednoduchej výmeny a gammingu so spätnou väzbou sú dobré? - V žiadnom prípade. Pri analýze tejto situácie je potrebné vziať do úvahy, že nepredvídateľné zmeny v dekódovanom dátovom bloku možno zistiť len v prípade nadbytočnosti týchto údajov, a tým väčší stupeň redundancie, tým je pravdepodobnejšie detekcia skreslenia. V tomto prípade sa v tomto prípade detekovalo veľmi redundancie, napríklad pre texty na prirodzených a umelých jazykoch. Avšak, v iných prípadoch, napríklad pri skreslení stlačených digitalizovaných zvukových obrázkov, budeme jednoducho získať ďalší obrázok, ktorý môže vnímať naše ucho. Skreslenie v tomto prípade zostane bezkonkurenčné, ak, samozrejme, nie je priori informácie o charaktere zvuku. Výstupom je tento: pretože schopnosť niektorých režimov šifrovania na detekciu deformácie vykonaných na šifrované dáta je významne založené na prítomnosti a nadbytočnosti šifrovaných údajov, táto schopnosť nie je immant vlastnosť zodpovedajúcich režimov a nemožno ich považovať za ich výhodu.

Na vyriešenie problému detekcie skreslenia v šifrovanom profile dát s danou pravdepodobnosťou v GOST sa poskytuje dodatočný režim kryptografickej transformácie - výroba Imitavy. Zjednodušenie je kontrolná kombinácia, ktorá závisí od otvorených údajov a tajných kľúčových informácií. Účelom použitia IMITOVKA je zistiť všetky náhodné alebo úmyselné zmeny v oblasti informácií. Problém uvedený v predchádzajúcom odseku sa môže úspešne vyriešiť pridaním do šifrovaných údajov IMITAVA. Pre potenciálny útočník sú tieto dve úlohy prakticky nevyriešené, ak nevlastní kľúč:

- výpočet Imitavy pre dané otvorené množstvo informácií;

- výber otvorených dát pre daný IMITAVA;

Schéma algoritmu na výrobu imitavintage je znázornená na obrázku 6.

Obrázok 6. Algoritmus generovania imitujúcich pre dátové pole.

Časť bloku získaného na produkte sa užíva ako Imitava, zvyčajne 32 jeho mladšieho kúska. Pri výbere veľkosti IMITAVA je potrebné vziať do úvahy, že pravdepodobnosť úspešného uloženia falošných údajov sa rovná 2 - |

I.

| Pre jeden pokus o výber, ak útočník nemá žiadnu efektívnejšiu metódu výberu ako jednoduchý odhad. Pri použití imitácie 32 bitov veľkosti sa táto pravdepodobnosť rovná ![]()

Diskusia o kryptografických algoritoch GOST.

Kryptografický je odpor GOST.

Pri výbere kryptografického algoritmu na použitie v špecifickom vývoji je jedným z definovacích faktorov jeho trvanlivosť, to znamená, že je to odolnosť voči oponentovi, aby ho zverejnili. Otázka suchosti šifru na bližšie sa pozerá na dve vzájomne prepojené otázky:

- je možné úplne odhaliť tento šifier;

- ak áno, aké ťažké je ťažké robiť prakticky;