اطلاعات عمومی در مورد رمزنگاری BitLocker دیسک. مرورگر دیسک امن - برنامه های رمزنگاری داده

ابزار رمزگذاری را در ویندوز با وارد کردن نوار جستجو "BitLocker" و انتخاب "BitLocker Management" مورد اجرا کنید. در پنجره بعدی، شما می توانید رمزگذاری را با کلیک بر روی "فعال کردن bitlocker" در کنار تعیین فعال کنید هارد دیسک (اگر یک پیام خطا ظاهر شود، "با استفاده از BitLocker بدون TPM" را بخوانید).

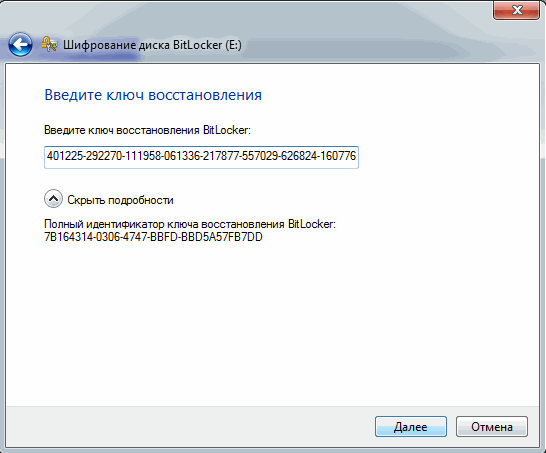

حالا شما می توانید انتخاب کنید که آیا می خواهید از یک درایو فلش USB یا رمز عبور استفاده کنید هنگام جدا کردن یک دیسک رمزگذاری شده. صرف نظر از گزینه گزینه انتخاب شده، در طول فرآیند راه اندازی، شما باید کلید بازیابی را ذخیره یا چاپ کنید. اگر رمز عبور را فراموش کرده اید یا درایو فلش خود را از دست می دهید، به آن نیاز دارید.

با استفاده از BitLocker بدون TPM

پیکربندی BitLockerBitLocker همچنین بدون تراشه TPM عمل می کند - درست است، برای این منظور شما باید تنظیمات را در ویرایشگر سیاست محلی گروهی ایجاد کنید.

اگر تراشه TPM (ماژول پلت فرم مورد اعتماد) در رایانه شما استفاده نمی شود، ممکن است لازم باشد برخی از تنظیمات را برای فعال کردن bitlocker فعال کنید. در خط جستجوی ویندوز نوع "سیاست گروه را تغییر دهید" و بخش "ویرایشگر سیاست محلی گروه محلی" را باز کنید. در حال حاضر در ستون سمت چپ "پیکربندی کامپیوتر | قالب های اداری | قطعات ویندوز | رمزگذاری دیسک BitLocker | درایو سیستم عامل"، و در ستون سمت راست، هنگام شروع" احراز هویت اضافی اجباری را بررسی کنید ".

سپس در ستون متوسط، روی لینک "تنظیمات سیاست تغییر" کلیک کنید. دایره را در مقابل "فعال کردن" قرار دهید و یک آیتم متضاد را بزنید "اجازه استفاده از bitlocker بدون TPM سازگار" را در زیر. پس از کلیک روی "اعمال" و "OK" می توانید BitLocker را همانطور که در بالا توضیح داده شد استفاده کنید.

جایگزین VeraCrypt

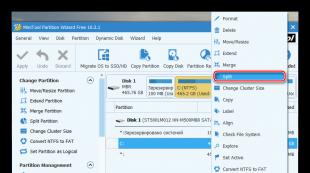

برای رمزگذاری بخش سیستم یا کل هارد دیسک با استفاده از جانشین برنامه های TrueCrypt با استفاده از VeraCrypt، "ایجاد حجم" را در منوی اصلی انتخاب کنید، سپس "رمزگذاری پارتیشن سیستم یا کل سیستم را رمزگذاری کنید". برای رمزگذاری کل هارد دیسک همراه با بخش ویندوز، "رمزگذاری کل درایو" را انتخاب کنید، به دنبال آن گام به گام دستورالعمل با تنظیم. توجه: VeraCrypt یک دیسک بازیابی اضطراری را در صورتی که رمز عبور را فراموش کرده اید ایجاد می کند. بنابراین شما نیاز به یک CD-Doodle خالی دارید.

برای رمزگذاری بخش سیستم یا کل هارد دیسک با استفاده از جانشین برنامه های TrueCrypt با استفاده از VeraCrypt، "ایجاد حجم" را در منوی اصلی انتخاب کنید، سپس "رمزگذاری پارتیشن سیستم یا کل سیستم را رمزگذاری کنید". برای رمزگذاری کل هارد دیسک همراه با بخش ویندوز، "رمزگذاری کل درایو" را انتخاب کنید، به دنبال آن گام به گام دستورالعمل با تنظیم. توجه: VeraCrypt یک دیسک بازیابی اضطراری را در صورتی که رمز عبور را فراموش کرده اید ایجاد می کند. بنابراین شما نیاز به یک CD-Doodle خالی دارید.

پس از اینکه دیسک خود را رمزگذاری کردید، زمانی که بوت کردن شما باید بعد از گذرواژه PIM (چندگانه تکرار شخصی) اشاره کنید. اگر هنگام تنظیم PIM را نصب نکرده اید، به سادگی ENTER را فشار دهید.

این اسناد به بایگانی منتقل می شود و پشتیبانی نمی شود.

رمزگذاری دیسک BitLocker عمومی

هدف: ویندوز سرور 2008، ویندوز سرور 2008 R2، ویندوز ویستا.

رمزگذاری دیسک BitLocker توانایی محافظت از داده های موجود در ویندوز سرور 2008 R2 و در برخی از مسائل ویندوز 7 است. ادغام BitLocker به سیستم عامل مخالف تهدید سرقت یا آسیب پذیری داده ها، حفاظت از از دست دادن، سرقت و یا نوشتن نادرست است کامپیوترها

داده های مربوط به یک کامپیوتر از دست رفته یا دزدیده شده آسیب پذیر به دسترسی غیر مجاز است، که با استفاده از نرم افزار هک کردن یا با اتصال هارد دیسک کامپیوتر به کامپیوتر دیگر انجام می شود. رمزگذاری BitLocker به پیشگیری کمک می کند دسترسی غیرمجاز به داده ها، افزایش سطح حفاظت از فایل ها و سیستم ها. رمزگذاری BitLocker همچنین به صرفه جویی در عدم دسترسی اطلاعات در هنگام نوشتن یا استفاده مجدد از رایانه های محافظت شده توسط رمزگذاری BitLocker کمک می کند.

رمزگذاری BitLocker حداکثر حفاظت را در هنگام استفاده با یک ماژول پلت فرم مورد اعتماد (TPM) نسخه 1.2 فراهم می کند. ماژول TPM یک جزء سخت افزاری نصب شده در بسیاری از کامپیوترهای مدرن توسط تولید کنندگان خود است. این کار همراه با رمزگذاری BitLocker، کمک به محافظت از داده های کاربر و اطمینان از اینکه کامپیوتر جایگزین نشده است در حالی که سیستم خاموش نشده است.

در رایانه های بدون یک ماژول پلت فرم قابل اعتماد نسخه 1.2، رمزگذاری BitLocker می تواند، با این حال، برای رمزگذاری دیسک عامل استفاده می شود سیستم های ویندوز. اما این پیاده سازی به کاربر نیاز دارد تا یک کلید سوئیچ USB را برای شروع یک رایانه یا خروجی آن از حالت خواب وارد کند و یکپارچگی سیستم را قبل از شروع، توسط رمزگذاری BitLocker با یک ماژول پلت فرم مورد اعتماد، به صورت اتوماتیک کند.

علاوه بر ماژول پلت فرم مورد اعتماد، Encryption BitLocker توانایی مسدود کردن یک فرآیند راه اندازی عادی را فراهم می کند تا زمانی که کاربر وارد شماره شناسایی شخصی (PIN) یا یک دستگاه قابل جابجایی مانند یک دستگاه حافظه فلش USB که حاوی کلید شروع است، وارد شود. این اقدامات امنیتی اضافی تأیید هویت چند منظوره و تضمین آن را فراهم می کند که کامپیوتر از حالت خواب راه اندازی و یا حذف نخواهد شد تا زمانی که پین \u200b\u200bدرست یا کلید شروع ارائه شده است.

بررسی یکپارچگی سیستم

Encryption BitLocker می تواند از یک ماژول پلت فرم مورد اعتماد برای بررسی یکپارچگی اجزای دانلود و دانلود اطلاعات پیکربندی استفاده کند. این کمک می کند تا اطمینان حاصل شود که هنگام استفاده از رمزگذاری BitLocker، دیسک رمزگذاری شده تنها در صورتی که این اجزاء جایگزین نشده باشند و دیسک رمزگذاری شده در کامپیوتر منبع نصب شود.

رمزگذاری BitLocker به تضمین یکپارچگی فرآیند راه اندازی با استفاده از اقدامات زیر کمک می کند.

- ارائه یک روش برای تایید یکپارچگی فایل ریشه و فایل های مورد استفاده در مراحل اولیه دانلود و تضمین عدم تغییرات خصمانه در این فایل ها که می تواند انجام شود، به عنوان مثال، ویروس های بوت و یا ویرایش اجزای دانلود را انجام دهید.

- بهبود حفاظت از نرم افزار مخالف حملات زمانی که کامپیوتر آنلاین نیست. هر نرم افزاری جایگزین که می تواند سیستم را اجرا کند، دسترسی به کلید های رمزنگاری برای دیسک سیستم عامل ویندوز دریافت نخواهد کرد.

- قفل کردن سیستم هنگام جایگزینی فایل. اگر هر یک از فایل های کنترل شده جایگزین شده باشد، سیستم شروع نمی شود. این به کاربر در مورد جایگزینی هشدار می دهد، زیرا سیستم قادر نخواهد بود در نظم معمول راه اندازی شود. در مورد قفل سیستم، رمزگذاری BitLocker یک فرآیند بازیابی ساده را فراهم می کند.

مورد نیاز برای تجهیزات، سیستم عامل و نرم افزار

برای استفاده از BitLocker، کامپیوتر باید نیازهای خاصی را برآورده کند.

- برای رمزگذاری BitLocker می تواند از توانایی بررسی یکپارچگی سیستم ارائه شده توسط ماژول های پلت فرم مورد اعتماد استفاده کند، ماژول نسخه 1.2 باید بر روی کامپیوتر نصب شود. اگر یک ماژول پلت فرم قابل اعتماد بر روی کامپیوتر نصب نشده باشد، هنگامی که رمزگذاری BitLocker را روشن می کنید، باید کلید شروع را در دستگاه قابل جابجایی ذخیره کنید، به عنوان مثال بر روی یک دستگاه حافظه فلش USB.

- کامپیوتر با ماژول TPM نیز باید BIOS را مطابق با مشخصات گروه گروه محاسبات مورد اعتماد (TCG) نصب کند. BIOS یک زنجیره ای از اعتماد به نفس را قبل از بوت شدن سیستم عامل ایجاد می کند و باید شامل حمایت از سطح اندازه گیری ریشه های ریشه استاتیک، TCG خاص باشد. برای یک کامپیوتر بدون یک ماژول TPM، انطباق BIOS با مشخصات TCG مورد نیاز نیست.

- سیستم BIOS (برای رایانه ها به عنوان یک ماژول پلت فرم مورد اعتماد، و بدون آن) باید از کلاس حفظ شده پشتیبانی کند دستگاه های USB، از جمله خواندن فایل های کوچک از یک دستگاه حافظه فلش USB در یک رسانه قبل از اجرای سیستم عامل. برای اطلاعات بیشتر در مورد USB، مشخصات ذخیره سازی USB و دستورات ذخیره سازی UFI را در وب سایت USB مشاهده کنید (http://go.microsoft.com/fwlink/؟linkid\u003d83120).

- هارد دیسک باید حداقل دو دیسک شکسته شود.

- دیسک سیستم عامل (یا دیسک بوت) شامل سیستم عامل و فایل های لازم برای عملیات آن، باید در فایل فرمت شود سیستم NTFS.

- دیسک سیستم شامل فایل های مورد نیاز برای ویندوز دانلود پس از BIOS پلت فرم را بارگذاری می کند. برای این رمزگذاری دیسک BitLocker روشن نمی شود. برای کار کردن رمزگذاری BitLocker، دیسک سیستم نباید رمزگذاری شود، نباید حجم سیستم عامل باشد و باید در سیستم فایل NTFS فرمت شود. ظرفیت دیسک سیستم باید حداقل 1.5 گیگابایت (GB) باشد.

نصب و راه اندازی اولیه

رمزگذاری BitLocker به صورت خودکار به عنوان بخشی از نصب سیستم عامل نصب شده است. اما Encryption BitLocker در دسترس نیست تا زمانی که آن را با استفاده از Wizard BitLocker Setup فعال کنید، که می تواند از کنترل پنل یا با کلیک روی دیسک اجرا شود کلیک راست موش ها در هادی.

در هر زمان پس از نصب و ابتدا پیکربندی سیستم عامل، مدیر می تواند از Wizard BitLocker Setup برای شروع رمزگذاری BitLocker استفاده کند. فرآیند اولیه سازی شامل دو مرحله است:

- در رایانه ها با یک ماژول پلت فرم قابل اعتماد، ابتدا را با استفاده از یک ماژول نصب ماژول معتبر، مولفه کنترل پنل را راه اندازی کنید رمزگذاری دیسک BitLocker، یا اجرای یک اسکریپت طراحی شده برای راه اندازی اولیه ماژول.

- پیکربندی رمزگذاری BitLocker. جادوگر تنظیم رمزگذاری BitLocker را از پانل کنترل باز کنید، که از طریق فرایند پیکربندی صرف می شود و توانایی پیکربندی پارامترهای احراز هویت اضافی را فراهم می کند.

هنگام شروع رمزگذاری BitLocker، مدیر محلی نیز باید یک رمز عبور بازیابی و یک کلید بازیابی ایجاد کند. بدون بازیابی رمز عبور یا کلید بازیابی، تمام داده ها در دیسک رمزگذاری شده ممکن است در صورت مشکلی با یک دیسک محافظت شده توسط رمزگذاری BitLocker غیرقابل دسترسی باشند.

برای جزئیات بیشتر در مورد پیکربندی و استقرار رمزگذاری BitLocker، ببینید گام به گام دستی توسط رمزگذاری دیسک ویندوز BitLocker (http://go.microsoft.com/fwlink/؟linkid\u003d140225).

پیاده سازی شرکت

Encryption BitLocker می تواند از زیرساخت های خدمات دامنه دایرکتوری موجود (AD DS) برای کلیدهای بازیابی از راه دور استفاده کند. Encryption BitLocker یک جادوگر برای پیکربندی و کنترل، و همچنین قابلیت های پسوند و مدیریت را با استفاده از رابط WMI با پشتیبانی سناریو فراهم می کند. علاوه بر این، رمزگذاری BitLocker یک کنسول بازیابی را که در فرایند دانلود تعبیه شده است، فراهم می کند تا کاربر یا پرسنل را برای بازگرداندن دسترسی به یک کامپیوتر مسدود شده فراهم کند.

برای اطلاعات بیشتر در مورد نوشتن اسکریپت ها برای رمزگذاری BitLocker، Win32_EncryptableVolume را ببینید (http://go.microsoft.com/fwlink/؟linkid\u003d85983).

نوشتن و استفاده مجدد کامپیوتر

امروز بسیاری کامپیوترهای شخصی توسط افرادی که صاحبان اولیه یا کاربران این رایانه ها نیستند، تکرار می شود. در سناریوهای شرکتی، کامپیوترها را می توان به سایر ادارات منتقل کرد یا در طول چرخه به روز رسانی تجهیزات کامپیوتری استاندارد بنویسید.

در دیسک های رمزگذاری نشده، داده ها حتی پس از اصلاح دیسک می توانند قابل خواندن باشند. برای کاهش خطر افشای داده ها بر روی دیسک های نوشته شده، شرکت ها اغلب از چندین تخریب دیسک بازنویسی یا فیزیکی استفاده می کنند.

رمزگذاری BitLocker می تواند به ایجاد یک فرآیند نوشتن ساده و اقتصادی کمک کند. ترک داده ها رمزگذاری شده با با استفاده از BitLocker و حذف کلیدها، این شرکت ممکن است برای همیشه از بین بردن خطر افشای داده ها را از بین ببرد. پس از حذف تمام کلیدهای رمزنگاری BitLocker، تقریبا غیرممکن است که به داده های رمزگذاری شده با استفاده از BitLocker دسترسی پیدا کنید، زیرا تجزیه 128 بیتی یا 256 بیتی رمزگذاری می شود.

سوالات ایمنی رمزگذاری BitLocker

رمزگذاری BitLocker نمی تواند کامپیوتر را از تمام حملات احتمالی محافظت کند. به عنوان مثال، اگر کاربران مهاجمان یا چنین برنامه هایی به عنوان ویروس ها و ویرایش اجزای سازنده های دانلود، قبل از اینکه از دست رفته یا سرقت به کامپیوتر دسترسی داشته باشند، می توانند آسیب پذیری هایی را که بعدها برای دسترسی به داده های رمزگذاری شده استفاده می شود، جاسازی کنند. علاوه بر این، حفاظت BitLocker را می توان به خطر انداخت اگر کامپیوتر توسط یک کلید کلید USB فراموش شده است یا نمی تواند به پین \u200b\u200bیا رمز عبور ورود ویندوز در برنامه ذخیره شود.

حالت احراز هویت تنها یک ماژول پلت فرم مورد اعتماد، ساده ترین از لحاظ استقرار، مدیریت و استفاده است. این ممکن است مناسب ترین مناسب برای رایانه هایی باشد که سرویس نمی دهند و یا باید در حالت غیر خدمت مجدد راه اندازی شوند. اما حالت تنها با ماژول TPM، کوچکترین سطح حفاظت از داده ها را ارائه می دهد. اگر از نظر سازمان کامپیوترهای موبایل داده ها بسیار مهم هستند، فکر می کنم در مورد استفاده از رایانه های رمزگذاری BitLocker با احراز هویت چند منظوره فکر کنید.

برای اطلاعات بیشتر در مورد مسائل رمزنگاری BitLocker، مجموعه ای از ابزار رمزگذاری داده ها را برای رایانه های شخصی موبایل مشاهده کنید (http://go.microsoft.com/fwlink/؟linkid\u003d85982).

پیاده سازی رمزگذاری BitLocker در سرورها

برای سرورها در یک رسانه به اشتراک گذاشته شده یا بالقوه ناامن، به عنوان مثال، در یک شاخه، رمزگذاری BitLocker را می توان برای رمزگذاری دیسک سیستم عامل و دیسک های اضافی در همان سرور استفاده کرد.

به طور پیش فرض، رمزگذاری BitLocker با ویندوز سرور 2008 R2 نصب نشده است. رمزگذاری BitLocker را در صفحه اضافه کنید مدیر سرور ویندوز سرور 2008 R2. پس از نصب رمزگذاری BitLocker، سرور باید مجددا راه اندازی شود. با WMI، شما می توانید رمزگذاری BitLocker را از راه دور فعال کنید.

رمزگذاری BitLocker در سرورهای با رابط EFI با استفاده از معماری پردازنده 64 بیتی پشتیبانی می شود.

مدیریت کلیدی

پس از رمزگذاری و حفاظت از دیسک با استفاده از مدیران محلی BitLocker و مدیران دامنه می توانید از صفحه استفاده کنید رمزگذاری دیسک BitLockerبرای تغییر رمز عبور دیسک باز کردن دیسک، رمز عبور دیسک را حذف کنید، یک کارت هوشمند را برای باز کردن قفل دیسک، ذخیره یا دوباره چاپ مجدد کنید، به طور خودکار دیسک را باز کنید، کلید کپی و تنظیم مجدد پین را باز کنید.

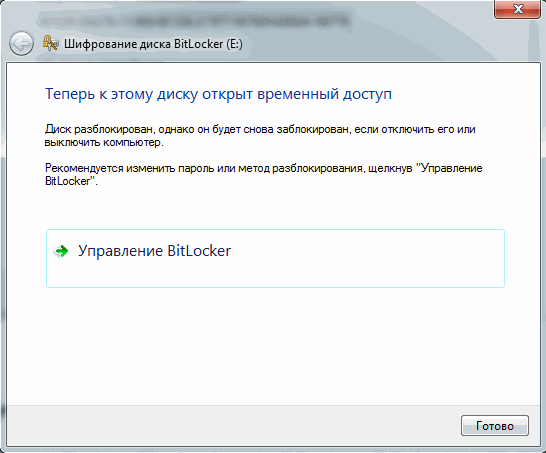

حفاظت موقت BitLocker

مدیر ممکن است نیاز به موقتا رمزگذاری BitLocker را در سناریوهای خاص غیرفعال کند، مثلا، در موارد زیر:

- راه اندازی مجدد کامپیوتر برای خدمات که نیازی به مشارکت کاربر (مانند ورودی پین یا کلید راه اندازی) نیست.

- به روز رسانی BIOS.

- نصب کامپوننت سخت افزاری با یک دستگاه ذخیره سازی ثابت اضافی (ROM).

- مدرنیزاسیون اجزای بوت بحرانی بدون شروع بازیابی BitLocker. مثال ها.

- نصب یک نسخه متفاوت از سیستم عامل یا سایر سیستم عامل های دیگر که می تواند رکورد بوت اولیه (MBR) را تغییر دهد.

- تغییر شکاف دیسک به پارتیشن ها، که می تواند جدول پارتیشن را تغییر دهد.

- انجام وظایف سیستم دیگر که می توانند اجزای دانلود را که توسط ماژول TPM بررسی می شوند را تغییر دهند.

- مدرن سازی هیئت مدیره برای جایگزینی یا حذف ماژول TPM بدون شروع بازیابی رمزگذاری BitLocker.

- غیر فعال کردن یا تمیز کردن ماژول TPM بدون شروع بازیابی رمزگذاری BitLocker.

- حرکت دیسک محافظت شده توسط رمزگذاری BitLocker، بدون شروع بازیابی BitLocker.

با هم، این سناریوها یک اسکریپت برای ارتقاء یک کامپیوتر نامیده می شود. رمزگذاری BitLocker را می توان با استفاده از مولفه کنترل پنل فعال یا غیرفعال کرد. رمزگذاری دیسک BitLocker.

برای ارتقاء یک کامپیوتر با رمزگذاری شامل BitLocker، شما باید مراحل زیر را انجام دهید.

- به طور موقت رمزگذاری BitLocker را با حرکت دادن آن به یک حالت قطع اتصال متصل کنید.

- مدرن سازی سیستم یا BIOS.

- Enable BitLocker Encryption.

ترجمه اجباری رمزگذاری BitLocker در یک حالت خاموش، دیسک رمزگذاری شده را ذخیره می کند، اما کلید اصلی دیسک با یک کلید متقارن ذخیره شده بر روی هارد دیسک در فرم رمزگذاری شده رمزگذاری می شود. در دسترس بودن این سطوح کلیدی رمزگذاری شده، حفاظت از داده ها توسط BitLocker رمزگذاری ارائه شده است، اما بدون مشارکت بیشتر کاربر، راه اندازی مجدد کامپیوتر موفق را تضمین می کند. هنگامی که رمزگذاری BitLocker تکرار می شود، کلید unsightened از دیسک حذف می شود و حفاظت BitLocker به عقب بازگشته است. علاوه بر این، کلید اصلی دیسک صادر می شود و دوباره رمزگذاری می شود.

انتقال یک دیسک رمزگذاری شده (I.E. فیزیکی دیسک) در رایانه دیگری با رمزگذاری شامل BitLocker نیازی به هیچ اقدام اضافیاز آنجا که کلید محافظت از کلید اصلی دیسک بر روی دیسک در فرم رمزگذاری شده ذخیره می شود.

برای جزئیات بیشتر در مورد قطع اتصال رمزگذاری BitLocker، به راهنمای قطع اتصال BitLocker ویندوز BitLocker مراجعه کنید (http://go.microsoft.com/fwlink/؟linkid\u003d140225).

بازگرداندن سیستم

تعدادی از سناریوها می توانند روند بازیابی را آغاز کنند، مثلا:

- حرکت یک دیسک محافظت شده توسط Encryption BitLocker به یک کامپیوتر جدید.

- نصب یک سیستم جدید سیستم جدید با یک ماژول جدید TPM.

- غیر فعال کردن، ممنوعیت یا تمیز کردن ماژول TPM.

- به روز رسانی BIOS.

- به روز رسانی ROM اضافی

- مدرنیزاسیون اجزای بحرانی بارگیری، منجر به عدم انطباق با بررسی یکپارچگی سیستم می شود.

- فراموش کردن پین زمانی که احراز هویت با پین فعال است.

- از دست دادن یک درایو فلش USB حاوی کلید راه اندازی هنگامی که احراز هویت با استفاده از کلید شروع فعال می شود.

مدیر همچنین می تواند بهبودی را به عنوان یک مکانیسم کنترل دسترسی (به عنوان مثال، زمانی که دوباره راه اندازی کامپیوتر) را آغاز کند. مدیر می تواند دیسک رمزگذاری شده را مسدود کند و نیاز به کاربران برای دریافت اطلاعات بازیابی BitLocker برای حذف قفل از دیسک.

تنظیم بهبود

با استفاده از سیاست گروهی، مدیر فناوری اطلاعات می تواند روش های بازیابی را که ممنوعیت ممنوعیت یا اختیاری برای کاربران که شامل BitLocker رمزگذاری شده اند را انتخاب کنند. رمز عبور بازیابی را می توان در خدمات دامنه دایرکتوری فعال ذخیره کرد، و مدیر می تواند این امکان را برای هر کاربر کامپیوتر اجباری، ممنوع یا اختیاری ایجاد کند. علاوه بر این، داده های بازیابی را می توان بر روی یک درایو فلش USB ذخیره کرد.

بازیابی کلمه عبور

Recovery Password Recovery تعداد تصادفی 48 رقم است که می تواند در فرایند رمزگذاری BitLocker ایجاد شود. اگر کامپیوتر وارد حالت بازیابی شود، کاربر از طریق کلید های عملکرد (F0-F9) وارد این رمز عبور می شود. پس از روشن شدن رمزنگاری BitLocker Password Recovery، شما می توانید کنترل کنید و می توانید کپی کنید. با استفاده از صفحات مدیریت رمزنگاری BitLocker مولفه کنترل پنل رمزگذاری دیسک BitLocker به شما اجازه می دهد تا یک رمز عبور بازیابی را چاپ کنید یا آن را به یک فایل برای استفاده بعدی ذخیره کنید.

مدیر دامنه می تواند سیاست گروهی را پیکربندی کند تا به طور خودکار رمزهای بازیابی را ایجاد کند و آنها را در خدمات دامنه فعال دایرکتوری ذخیره کند. مدیر دامنه همچنین ممکن است ترجیح دهد رمزگذاری BitLocker را رمزگذاری دیسک را ممنوع کند اگر کامپیوتر به شبکه متصل نیست و پشتیبان گیری رمز عبور بازیابی در خدمات AD DS امکان پذیر نیست.

کلید بازیابی

کلید بازیابی را می توان در هنگام پیکربندی رمزگذاری BitLocker ایجاد کرد و پس از رمزگذاری BitLocker ذخیره شد، ممکن است این کلید را کنترل کنید و آن را کپی کنید. اگر کامپیوتر به حالت بازیابی می رود، کاربر از شما خواسته خواهد شد که کلید بازیابی را به کامپیوتر وارد کنید.

محققان دانشگاه پرینستون راهی برای دور زدن پیدا کردند رمزنگاری سخت دیسک ها با استفاده از اموال ماژول های RAM برای ذخیره اطلاعات در یک دوره کوتاه مدت حتی پس از متوقف کردن منبع تغذیه.

مقدمه

به عنوان دسترسی به رمزگذاری شده دیزلی لازم است که کلید را داشته باشید، و البته، البته، در RAM ذخیره می شود - همه چیز شما نیاز به دسترسی فیزیکی به کامپیوتر برای چند دقیقه است. پس از راه اندازی مجدد از یک هارد دیسک خارجی یا فلش USB، یک حافظه کامل حافظه ساخته شده است و کلید دسترسی در عرض چند دقیقه بازیابی می شود.

به این ترتیب، ممکن است کلید های رمزگذاری (و دسترسی کامل به هارد دیسک) استفاده شود که توسط BitLocker، FileVault و برنامه های DM-Crypt در ویندوز ویستا، سیستم عامل Mac OS X و لینوکس استفاده می شود، و همچنین سخت افزار رایگان محبوب TrueCrypt سیستم رمزگذاری دیسک

اهمیت این کار این است که از این روش هک کردن تکنیک های حفاظت ساده ای وجود ندارد، به جز قطع برق به اندازه کافی پاک کردن داده ها.

تظاهرات بصری این روند ارائه شده است ویدیو.

حاشیه نویسی

بر خلاف نظر خوب، حافظه DRAM، که در بیشتر موارد استفاده می شود کامپیوترهای مدرنحتی پس از خاموش کردن قدرت برای چند ثانیه یا چند دقیقه، داده ها را حتی نگه می دارد و این در دمای اتاق و حتی در صورت استخراج میکروسیرک از مادربرد اتفاق می افتد. این زمان به اندازه کافی به اندازه کافی برای حذف کامل RAM است. ما نشان خواهیم داد که این پدیده اجازه می دهد تا مهاجم دسترسی فیزیکی به سیستم را با دور زدن عملکرد سیستم عامل حفاظت از داده ها در کلیدهای رمزنگاری داشته باشد. ما نشان خواهیم داد که چگونه می توان راه اندازی مجدد را می توان برای حملات موفقیت آمیز استفاده کرد سیستم های معروف رمزگذاری هارد دیسکبدون استفاده از هر دستگاه یا مواد تخصصی. ما به طور تجربی درجه و احتمال حفظ مغناطیسی باقی مانده را تعیین می کنیم و نشان می دهیم که زمان حذف داده ها می تواند به طور قابل توجهی با استفاده از تکنیک های ساده افزایش یابد. همچنین روش های جدیدی برای پیدا کردن کلید های رمزنگاری در حافظه های حافظه ارائه می شود و خطاهای مربوط به از دست دادن بیت ها را اصلاح می کند. با این حال، در مورد چندین روش برای کاهش اطلاعات ریسک نیز گفته می شود راه حل ساده ما شناخته شده نیستیم

معرفی

اکثر کارشناسان از این واقعیت است که داده های RAM رایانه تقریبا بلافاصله پس از خاموش کردن قدرت حذف می شوند، یا بر این باورند که داده های باقی مانده بدون استفاده از تجهیزات ویژه بسیار دشوار است. ما نشان خواهیم داد که این مفروضات نادرست هستند. حافظه معمولی DRAM اطلاعات را به تدریج در عرض چند ثانیه کاهش می دهد، حتی در دمای نرمال، و حتی اگر تراشه حافظه از مادربرد استخراج شود، داده ها در آن برای چند دقیقه یا حتی ساعت ذخیره می شود، با توجه به ذخیره سازی این تراشه در پایین ذخیره می شود درجه حرارت داده های باقی مانده را می توان با استفاده از روش های ساده که نیاز به دسترسی فیزیکی کوتاه مدت به کامپیوتر را انجام می دهند، بازگردانده شود.

ما مجموعه ای از حملات را نشان خواهیم داد که با استفاده از اثرات مغناطیسی DRAM باقی مانده، ما را قادر به بازگرداندن کلیدهای رمزگذاری ذخیره شده در حافظه می کنیم. این یک تهدید واقعی برای کاربران لپ تاپ است که بر روی سیستم های رمزنگاری هارد دیسک تکیه می کنند. پس از همه، اگر مهاجم لپ تاپ را ربوده شود، در لحظه ای که دیسک رمزگذاری شده متصل می شود، می تواند یکی از حملات ما را برای دسترسی به محتوا صرف کند، حتی اگر لپ تاپ خود را مسدود کند یا در حالت خواب باشد. ما این را نشان خواهیم داد، با موفقیت به چندین سیستم رمزنگاری محبوب، مانند BitLocker، TrueCrypt و FileVault حمله خواهیم کرد. این حملات باید در ارتباط با سایر سیستم های رمزنگاری موفق باشد.

اگر چه ما تلاش های ما را در سیستم های رمزنگاری از هارد درایو ها متمرکز کردیم، در صورت دسترسی فیزیکی به کامپیوتر مهاجم، هر گونه اطلاعات مهم ذخیره شده در RAM می تواند یک شی برای حمله باشد. احتمالا بسیاری از سیستم های امنیتی دیگر آسیب پذیر هستند. به عنوان مثال، ما متوجه شدیم که Mac OS X کلمه عبور را ترک می کند حساب ها در حافظه ای که ما می توانیم آنها را حذف کنیم، ما همچنین حملات را برای دریافت کلید RSA بسته وب سرور آپاچی انجام دادیم.

برخی از نمایندگان جامعه در امنیت اطلاعات و فیزیک نیمه هادی ها در حال حاضر در مورد اثر مغناطیس باقی مانده DRAM می دانستند، اطلاعات بسیار کمی در مورد این وجود داشت. در نتیجه، بسیاری از آنها طراحی می کنند که در حال توسعه یا استفاده از سیستم های امنیتی هستند، فقط با این پدیده ناشناخته و چقدر آسان می توان آن را توسط مهاجم استفاده کرد. تا آنجا که ما می دانیم، این اولین بار است کار دقیق ما پیامدهای داده های امنیت اطلاعات را بررسی می کنیم.

حملات به دیسک های رمزگذاری شده

رمزگذاری دیسک های سخت یک راه شناخته شده برای محافظت در برابر سرقت داده ها است. بسیاری معتقدند که سیستم های رمزنگاری درایوهای سخت از داده های خود محافظت می کنند، حتی اگر مهاجم دسترسی فیزیکی به کامپیوتر دریافت کند (در واقع، برای این، آنها مورد نیاز، تقریبا.). قانون ایالتی کالیفرنیا، که در سال 2002 تصویب شد، مجبور به گزارش موارد احتمالی افشای اطلاعات شخصی می شود، فقط اگر داده ها رمزگذاری نشود، زیرا اعتقاد بر این است که رمزگذاری داده ها یک اندازه گیری محافظتی کافی است. اگر چه قانون هیچ راه حل فنی خاصی را توصیف نمی کند، بسیاری از کارشناسان توصیه می کنند از سیستم های رمزنگاری از هارد دیسک ها یا بخش ها استفاده کنند، که اقدامات کافی برای حفاظت در نظر گرفته خواهد شد. نتایج مطالعه ما نشان داد که ایمان به دیسک های رمزگذاری غیر منطقی است. حمله به دور از بالاترین صلاحیت، می تواند از بسیاری از سیستم های رمزنگاری به طور گسترده استفاده کند، اگر لپ تاپ با داده ها ربوده شود، در حالی که آن را روشن یا در حالت خواب است. و داده ها در لپ تاپ می توانند حتی زمانی که آنها در یک دیسک رمزگذاری شده باشند، می توانند بخوانند، بنابراین استفاده از سیستم های رمزنگاری درایوهای سخت، اندازه کافی نیست.

ما از انواع مختلفی از حملات به سیستم های رمزنگاری شناخته شده از هارد دیسک استفاده کردیم. بیشترین زمان با نصب دیسک های رمز شده گرفته شده و صحت کلیدهای رمزنگاری کشف شده را بررسی می کند. به دست آوردن یک تصویر از RAM و جستجو برای کلید های اشغال شده تنها چند دقیقه و به طور کامل خودکار بود. دلیلی وجود دارد که باور کنیم که اکثر سیستم های رمزنگاری دیسک های سخت افزاری به چنین حملاتی مربوط می شوند.

بیتکلر

BitLocker یک سیستم است که بخشی از برخی از نسخه های ویندوز ویستا است. این عمل به عنوان یک راننده در حال اجرا بین سیستم فایل و یک راننده هارد دیسک، رمزگذاری و رمزگشایی در بخش های انتخاب شده تقاضا. کلیدهای مورد استفاده برای رمزگذاری کلیدها در RAM هستند تا زمانی که دیسک رمزگذاری شده قدردانی شود.

برای رمزگذاری هر یک از بخش هارد دیسک BitLocker، با استفاده از همان جفت کلید های ایجاد شده توسط الگوریتم AES: کلید رمزگذاری بخش و کلید رمزگذاری، کار در حالت کلاچ بلوک های رمزگذاری شده (CBC). این دو کلید به نوبه خود توسط یک کلید اصلی رمزگذاری می شوند. برای رمزگذاری این بخش، روش تاشو باینری با یک کلید جلسه ایجاد شده توسط رمزگذاری رمزنگاری بخش بخش کلید جابجایی بخش انجام می شود. سپس داده های به دست آمده توسط دو ویژگی مخلوط کردن پردازش شده توسط الگوریتم فیل توسعه یافته توسط مایکروسافت پردازش می شود. این غرفه ها برای افزایش تعداد تغییرات در تمام بیت های رمزنگاری مورد استفاده قرار می گیرند و بر این اساس، افزایش عدم قطعیت داده های رمزگذاری شده را افزایش می دهند. در آخرین مرحله، داده ها توسط الگوریتم AES در حالت CBC با استفاده از کلید رمزنگاری مربوطه رمزگذاری می شود. بردار اولیه سازی با رمزگذاری بایت بخش از کلید رمزنگاری استفاده شده در حالت CBC تعیین می شود.

ما یک حمله تظاهرات کاملا خودکار به نام bitunlocker را اجرا کرده ایم. از خارج استفاده می کند دیسک USB با لینوکس سیستم عامل و یک بارگذاری مبتنی بر SysLinux اصلاح شده و درایور فیوز به شما اجازه می دهد تا دیسک های BitLocker رمزگذاری شده را در سیستم عامل لینوکس متصل کنید. در رایانه تست با ویندوز ویستا، قدرت قطع شد، USB متصل شد هاردو از آن دانلود شد. پس از آن، Bitunlocker به طور خودکار یک ردیف از RAM را ساخته است دیسک خارجیبا کمک برنامه KeyFind، آن را جستجو کرده است برای کلید های ممکن، تمام گزینه های مناسب (جفت کلید رمزنگاری بخش و حالت CBC) را آزمایش کرده و در صورت شانس، دیسک رمزگذاری شده متصل شده است. به محض اینکه دیسک متصل شد، آن را با آن به کار با هر دیسک دیگر ظاهر شد. در یک لپ تاپ مدرن با 2 گیگابایت رم، فرایند حدود 25 دقیقه اشغال شده است.

قابل توجه است که این حمله بدون مهندسی معکوس از هر نرم افزاری امکان پذیر بود. در اسناد سیستم مایکروسافت BitLocker به اندازه کافی توصیف شده است تا نقش کلیدی رمزگذاری بخش و کلید CBC و ایجاد برنامه آن را اجرا کند.

تفاوت اصلی بین BitLocker از برنامه های دیگر این کلاس راهی برای ذخیره کلیدها با یک دیسک رمزگذاری شده قطع شده است. به طور پیش فرض، در حالت پایه، BitLocker از جادوگر تنها با یک ماژول TPM که در بسیاری از رایانه های شخصی مدرن وجود دارد، محافظت می کند. این روش، که ظاهرا به طور گسترده ای مورد استفاده قرار می گیرد، به خصوص به حمله ما آسیب پذیر است، زیرا به شما اجازه می دهد کلید های رمزگذاری را دریافت کنید، حتی اگر کامپیوتر به مدت طولانی خاموش شود، زیرا زمانی که کامپیوتر بارگذاری می شود، کلیدها به طور خودکار بارگذاری می شوند به RAM (قبل از ورود به سیستم ورود به سیستم) بدون وارد کردن داده های احراز هویت.

ظاهرا، متخصصان مایکروسافت با این مشکل آشنا هستند و بنابراین توصیه می کنند پیکربندی BitLocker را به حالت بهبود یافته که در آن حفاظت کلید انجام می شود، نه تنها با TPM، بلکه یک رمز عبور یا کلید در یک حامل USB خارجی است. اما، حتی در این حالت، سیستم آسیب پذیر است، اگر مهاجم دسترسی فیزیکی به کامپیوتر را در لحظه ای که کار می کند (حتی می تواند مسدود شود یا در حالت خواب، (دولت ها - به سادگی خاموش یا خواب زمستانی در نظر گرفته می شود، موضوع است به این حمله)

filevault

سیستم FileVault از اپل تا حدودی مورد بررسی قرار گرفت و مهندسی معکوس شد. Mac OS X 10.4 FileVault از یک کلید AES 128 بیتی در حالت CBC استفاده می کند. هنگامی که رمز عبور کاربر وارد می شود، عنوان حاوی کلید AES و کلید دوم K2 مورد استفاده برای محاسبه بردارهای اولیه سازی رمزگشایی شده است. بردار اولیه سازی برای بلوک دیسک I-Thom به عنوان HMAC-SHA1 K2 (I) محاسبه می شود.

ما از برنامه EFI ما برای به دست آوردن تصاویر RAM برای دریافت اطلاعات از یک کامپیوتر Makintosh (بر اساس پردازنده اینتل) با یک دیسک متصل رمزگذاری شده FileVault. پس از آن، برنامه KeyFind به طور غیرمستقیم به طور خودکار فایل های AES را پیدا کرد.

بدون یک بردار اولیه سازی، اما با کلید AES حاصل به نظر می رسد توانایی رمزگشایی 4080 از 4096 بایت هر بلوک دیسک (همه چیز به جز اولین بلوک AES). ما اطمینان دادیم که بردار اولیه سازی نیز در تخلیه است. فرض بر این که داده ها زمان لازم برای تحریف ندارند، مهاجم می تواند بردار را تعیین کند، به طور متناوب تلاش تمام خطوط 160 بیتی را در تخلیه و بررسی اینکه آیا آنها می توانند یک متن باز ممکن را ایجاد کنند، با افزودن باینری خود با بخش اول Decryne واحد. با هم، با استفاده از برنامه هایی مانند Vilefault، کلید های AES و بردار اولیه سازی به شما اجازه می دهد تا دیسک رمزگذاری شده را به طور کامل رمزگشایی کنید.

در فرایند مطالعه FileVault، ما دریافتیم که Mac OS X 10.4 و 10.5 چندین نسخه از رمز عبور کاربر را در حافظه قرار می دهند، جایی که آنها به این حمله آسیب پذیر هستند. رمزهای عبور حساب ها اغلب برای محافظت از کلید ها استفاده می شود، که به نوبه خود می تواند برای محافظت از عبارات کلیدی رمزگذاری دیسک های FileVault استفاده شود.

TrueCrypt

TrueCrypt یک سیستم رمزنگاری محبوب منبع باز است که در ویندوز، MacOS و لینوکس عمل می کند. این از بسیاری از الگوریتم ها، از جمله AES، SERPENT و TWOFISH پشتیبانی می کند. در نسخه چهارم، تمام الگوریتم ها در حالت LRW کار می کردند؛ در نسخه 5th، آنها از حالت XTS استفاده می کنند. TrueCrypt کلید رمزگذاری را ذخیره می کند و کلید Tweak را در بخش بخش در هر دیسک ذخیره می کند که توسط کلید دیگری که از رمز عبور وارد شده توسط کاربر وارد شده است، رمزگذاری می شود.

ما TrueCrypt 4.3a و 5.0A کار تحت سیستم عامل لینوکس را آزمایش کردیم. ما دیسک رمزگذاری شده را با استفاده از یک کلید AES 256 بیتی متصل کردیم، سپس قدرت را خاموش کرد و برای دانلود نرم افزار خود استفاده کرد. در هر دو مورد، KeyFind کلید رمزنگاری 256 بیتی را کشف کرده است. همچنین، در مورد TrueCrypt 5.0.A، KeyFind قادر به بازیابی حالت کلید XTS Tweak بود.

برای رمزگشایی دیسک های ایجاد شده توسط Truechrypt 4، شما نیاز به یک کلید کلیدی کلیدی LRW دارید. ما دریافتیم که سیستم قبل از برنامه کلید کلید AES آن را در چهار کلمه ذخیره می کند. در تخلیه ما، کلید LRW تحریف نشده بود. (اگر خطاها ظاهر شوند، ما هنوز می توانیم کلید را بازگردانیم).

DM-Crypt

هسته لینوکس، با شروع از نسخه 2.6، شامل پشتیبانی داخلی برای DM-Crypt - زیر سیستم رمزنگاری دیسک است. DM-Crypt از بسیاری از الگوریتم ها و حالت ها استفاده می کند، اما به طور پیش فرض، از یک رمز عبور 128 بیتی AES در حالت CBC با بردارهای اولیه سازی بر اساس اطلاعات کلیدی استفاده می کند.

ما پارتیشن DM-Crypt ایجاد شده را با استفاده از LUKS (Linux Unified Key Setup) تست کردیم. شاخه ابزار CryptSETUP و 2.6.20 کرنل. دیسک با استفاده از AES در حالت CBC رمزگذاری شد. ما به طور خلاصه قدرت را قطع کردیم و با استفاده از لودر اصلاح شده PXE، یک تخلیه حافظه را ساختیم. برنامه KeyFind کلید AES درست 128 بیتی را کشف کرده است که بدون هیچ گونه خطا بازسازی شده است. پس از بهبودی، مهاجم می تواند بخش DM-Crypt رمزگذاری شده را رمزگشایی و اتصال کند، اصلاح ابزار Cryptsetup را تغییر دهد تا کلیدها را در فرمت مورد نیاز درک کند.

راه هایی برای محافظت و محدود کردن آنها

پیاده سازی حفاظت در برابر حملات به RAM غیر وابسته است، زیرا کلیدهای رمزنگاری استفاده می شود باید جایی ذخیره شود. ما پیشنهاد می کنیم تمرکز تلاش برای از بین بردن یا پنهان کردن کلیدها قبل از اینکه مهاجم بتواند دسترسی فیزیکی به کامپیوتر را دریافت کند، جلوگیری از راه اندازی RAM به تخلیه، از لحاظ جسمی از میکروکنارهای RAM محافظت می کند و در صورت امکان کاهش زمان ذخیره سازی داده ها را در RAM کاهش می دهد.

بازنویسی حافظه

اول از همه، لازم است از ذخیره سازی کلید های RAM جلوگیری شود. شما باید اطلاعات کلیدی را بازنویسی کنید اگر دیگر استفاده نمی شود و از داده های کپی داده ها به فایل های پیمایش جلوگیری می کند. حافظه باید پیش از سیستم عامل یا کتابخانه های اضافی تمیز شود. به طور طبیعی، این اقدامات از کلیدها محافظت نمی کند، زیرا آنها باید در حافظه ذخیره شوند، مانند کلید های هر دو برای دیسک های رمزگذاری شده یا در سرورهای وب محافظت شده استفاده می شود.

همچنین، RAM باید در طول فرآیند دانلود تمیز شود. برخی از رایانه های شخصی را می توان به گونه ای برای تمیز کردن RAM در هنگام بارگذاری با استفاده از خود آزمون خود را) قبل از دانلود سیستم عامل پیکربندی شده است. اگر مهاجم نمیتواند از اعدام جلوگیری کند این درخواست، در این رایانه، او توانایی ساخت حافظه را با اطلاعات مهم نخواهد داشت. اما، او هنوز هم این فرصت را دارد تا تراشه های RAM را بکشید و آنها را به یک کامپیوتر دیگر با تنظیمات BIOS مورد نیاز وارد کنید.

محدود کردن دانلود از یک شبکه یا رسانه قابل جابجایی

بسیاری از حملات ما با استفاده از بوت شدن بیش از یک شبکه یا از رسانه های قابل جابجایی اجرا شد. PC باید پیکربندی شود تا یک رمز عبور مدیر برای دانلود از این منابع را دانلود کند. اما باید اشاره کرد که حتی اگر سیستم پیکربندی شده برای دانلود فقط از هارد دیسک اصلی، مهاجم می تواند دیسک سفت و سخت را تغییر دهد یا در بسیاری موارد، NVRAM کامپیوتر را بازنشانی کند تا به تنظیمات اولیه BIOS بازگردد.

حالت خواب امن

نتایج مطالعه نشان داد که مسدود کردن ساده رایانه رومیزی (به عنوان مثال، سیستم عامل همچنان به کار می رود، اما به منظور شروع تعامل با آن، رمز عبور مورد نیاز است) از محتویات RAM محافظت نمی کند. حالت خواب مؤثر نیست و اگر کامپیوتر مسدود شود هنگامی که از حالت خواب خارج می شوید، از آنجا که مهاجم می تواند بازگشت را از حالت خواب فعال کند، پس از آن ممکن است لپ تاپ را دوباره راه اندازی کنید و یک تخلیه حافظه را بسازید. حالت Hibernate (محتویات RAM به هارد دیسک کپی می شود) همچنین به جز موارد استفاده از اطلاعات کلیدی در رسانه های بیگانه برای بازگرداندن عملکرد طبیعی کمک نمی کند.

اکثر سیستم های رمزنگاری هارد دیسک ها، کاربران می توانند کامپیوتر را خاموش کنند. (سیستم BitLocker در حالت اولیه عملیات ماژول TPM آسیب پذیر است، زیرا دیسک به طور خودکار هنگامی که کامپیوتر روشن می شود متصل می شود). محتویات حافظه را می توان برای یک دوره کوتاه پس از قطع اتصال ذخیره کرد، بنابراین توصیه می شود که ساعت کار خود را برای چند دقیقه دیگر تماشا کنید. با وجود اثربخشی آن، این اندازه گیری به شدت ناخوشایند است دانلود طولانی ایستگاه های کاری

انتقال به حالت خواب می تواند به روش های زیر محافظت شود: نیاز به یک رمز عبور یا دیگر راز دیگر به "از خواب بیدار" ایستگاه کاری و رمزگذاری محتویات کلید حافظه مشتق شده از این رمز عبور. رمز عبور باید مقاوم باشد، زیرا مهاجم می تواند یک دفن حافظه را ایجاد کند و سپس سعی کنید یک رمز عبور را برای انفجار انتخاب کنید. اگر تمام رمزنگاری حافظه امکان پذیر نباشد، لازم است تنها مناطقی را که حاوی اطلاعات کلیدی هستند، رمزگذاری کنیم. بعضی از سیستم ها را می توان به گونه ای تنظیم کرد تا به نوعی از نوع حالت خواب محافظت شود، هرچند این معمولا تنظیمات پیش فرض نیست.

امتناع محاسبات اولیه

مطالعات ما نشان داده است که استفاده از محاسبات اولیه برای سرعت بخشیدن به عملیات رمزنگاری، اطلاعات کلیدی را آسیب پذیر تر می کند. پیش از محاسبات منجر به این واقعیت می شود که اطلاعات کلیدی داده های کلیدی در حافظه ظاهر می شود، که به مهاجم اجازه می دهد تا کلیدها را بازگرداند، حتی اگر خطاها داشته باشند. به عنوان مثال، همانطور که در بخش 5 شرح داده شده است، اطلاعات مربوط به کلیدهای تکراری AES و الگوریتم های DES بسیار بیش از حد بیش از حد بیش از حد است و برای مهاجم مفید است.

امتناع از محاسبات اولیه عملکرد را کاهش می دهد، زیرا محاسبات بالقوه پیچیده باید تکرار شود. اما، برای مثال، شما می توانید مقادیر پیش محاسبه شده را در یک فاصله زمانی مشخص ذخیره کنید و داده های به دست آمده را پاک کنید اگر آنها در طول این فاصله استفاده نمی شوند. این رویکرد سازش بین امنیت و عملکرد سیستم است.

گسترش کلیدها

راه دیگری برای جلوگیری از بازیابی کلید، تغییر اطلاعات کلیدی ذخیره شده در حافظه است، به طوری که به دلیل خطاهای مختلف، بهبودی کلیدی را پیچیده کنید. این روش در نظریه ای که عملکرد نشان داده شد، مقاوم در برابر افشای، داده های ورودی آن پنهان بود، حتی اگر تقریبا تمام خروجی ها شناسایی شوند، که بسیار شبیه به عملکرد توابع یک طرفه است.

در عمل، تصور کنید که ما یک کلید کلیدی AES 256 بیتی داریم که در حال حاضر استفاده نمی شود، اما بعدا مورد نیاز خواهد بود. ما نمی توانیم آن را بازنویسی کنیم، اما ما می خواهیم آن را به تلاش های بهبودی مقاوم کنیم. یک راه برای رسیدن به این هدف این است که یک منطقه بزرگ B بیت را برجسته کنید، آن را با داده های تصادفی R را پر کنید، پس از آن در حافظه به دست آمده از نتیجه تبدیل بعدی K + H (R) (خلاصه دودویی، تقریبا . اد.)، جایی که H تابع هش است، به عنوان مثال Sha-256.

در حال حاضر تصور کنید که برق غیر فعال شده است، این به این واقعیت منجر خواهد شد که D بیت در این منطقه تغییر خواهد کرد. اگر ویژگی هش مقاوم باشد، زمانی که سعی می کنید کلید K را بازگردانید، مهاجم تنها می تواند محاسبه کند که می تواند حدس بزند که کدام بیت های منطقه B از حدود نیمی از آن تغییر می کنند. اگر D بیت ها تغییر کرده بودند، مهاجم مجبور به جستجو در اندازه منطقه (B / 2 + D) / D برای پیدا کردن مقادیر صحیح R و پس از آن، برای بازگرداندن کلید K. اگر منطقه B بزرگ است، چنین جستجو می تواند بسیار طولانی باشد، حتی اگر D نسبی ملا.

از لحاظ نظری، به طوری که شما می توانید تمام کلیدها را ذخیره کنید، شمارش هر کلید، تنها زمانی که ما به آن نیاز داریم، و آن را حذف می کنیم زمانی که ما به آن نیاز نداریم. بنابراین، استفاده از روش فوق، ما می توانیم کلیدها را در حافظه ذخیره کنیم.

حفاظت فیزیکی

برخی از حملات ما بر اساس حضور دسترسی فیزیکی به حافظه های حافظه Microcircuits بود. چنین حملاتی را می توان از طریق حفاظت از حافظه فیزیکی جلوگیری کرد. به عنوان مثال، ماژول های حافظه در یک کامپیوتر PC بسته قرار می گیرند، یا با چسب اپوکسی پر شده اند تا از تلاش برای استخراج آنها یا دسترسی به آنها استفاده شود. همچنین، شما می توانید حافظه حافظه را به عنوان پاسخ به دمای پایین یا تلاش برای باز کردن پرونده تحقق بخشید. این روش نیاز به نصب سنسورها با یک سیستم قدرت مستقل دارد. بسیاری از این روش ها با تجهیزات محافظت شده از مداخله غیر مجاز (به عنوان مثال، Coprocessor IBM 4758) همراه است و می تواند هزینه را تا حد زیادی افزایش دهد ایستگاه کاری. از سوی دیگر، استفاده از حافظه جوش داده شده به مادربردبسیار ارزان تر خواهد بود.

تغییر معماری

شما می توانید معماری PC را تغییر دهید. برای رایانه های مورد استفاده در حال حاضر غیرممکن است، اما به شما این امکان را می دهد که موارد جدید را امن کنید.

اولین رویکرد این است که طراحی ماژول های DRAM را به گونه ای طراحی کنیم که همه داده ها را به طور فزاینده ای پاک می کنند. این ممکن است آسان نباشد، زیرا هدف به سرعت از دست دادن داده ها بر خلاف هدف دیگری برخوردار نیست، به طوری که داده ها بین دوره های به روز رسانی حافظه ناپدید نمی شوند.

رویکرد دیگر این است که تجهیزات ذخیره سازی کلیدی اطلاعات را اضافه کنید که تمام اطلاعات را از مخازن خود در هنگام شروع، راه اندازی مجدد و خاموش شدن تضمین می کند. بنابراین، ما یک مکان قابل اعتماد برای ذخیره کلید های چندگانه دریافت خواهیم کرد، هرچند آسیب پذیری مرتبط با محاسبات اولیه آنها باقی خواهد ماند.

کارشناسان دیگر معماری را ارائه دادند که در آن محتویات حافظه به طور مداوم رمزگذاری می شود. اگر علاوه بر این، پاک کردن کلید ها هنگام راه اندازی مجدد و غیرفعال کردن برق، پس از آن این روش امنیت کافی را از حملات توصیف شده توسط ما فراهم می کند.

محاسبات مورد اعتماد

به عنوان مثال، تجهیزات مربوط به مفهوم "محاسبات مورد اعتماد"، به عنوان مثال، در قالب ماژول های TPM در برخی از رایانه های شخصی استفاده می شود. با وجود ابزار خود در دفاع در برابر برخی حملات، در شکل فعلی، چنین تجهیزاتی به جلوگیری از حملات توصیف شده توسط ما کمک نمی کند.

ماژول های TPM استفاده شده رمزگذاری کامل را اجرا نمی کنند. در عوض، آنها فرایند دانلود را تماشا می کنند تا تصمیم بگیرند که آیا کلید RAM را بارگیری کند یا خیر، یا نه. اگر می خواهید از کلید استفاده کنید، می توانید تکنولوژی زیر را اجرا کنید: کلید، فرم مناسب برای استفاده در RAM ذخیره نخواهد شد، تا زمانی که فرایند دانلود به سناریوی مورد انتظار برسد. اما، به محض این که کلیدی در RAM باشد، بلافاصله به یک هدف برای حملات ما تبدیل می شود. ماژول های TPM می توانند کلید حافظه را از حافظه جلوگیری کنند، اما از خواندن از حافظه جلوگیری نمی کنند.

نتیجه گیری

بر خلاف نظر مردمی، ماژول های DRAM در داده های ذخیره شده ذخیره شده داده های ذخیره شده برای مدت زمان نسبتا طولانی هستند. آزمایشات ما نشان داده است که این پدیده به شما اجازه می دهد تا یک کلاس کامل حملات را اجرا کنید که به شما امکان می دهد اطلاعات مهمی مانند کلید های رمزنگاری از RAM بدست آورید، به رغم تلاش های سیستم عامل برای محافظت از مطالب آن. حملات توصیف شده توسط ما در عمل قابل اجرا است، و نمونه های ما از حملات به سیستم های رمزنگاری محبوب ثابت می شود.

اما انواع دیگر نیز آسیب پذیر هستند. سیستم های کنترل راست دیجیتال (DRM) اغلب از کلیدهای متقارن ذخیره شده در حافظه استفاده می کنند و همچنین می توانند با استفاده از روش های توصیف شده به دست آمده باشند. همانطور که ما نشان داده ایم، سرورهای وب با پشتیبانی SSL نیز آسیب پذیر هستند زیرا آنها کلید های بسته لازم برای ایجاد جلسات SSL را ذخیره می کنند. راه های ما برای جستجوی اطلاعات کلیدی، احتمالا برای جستجوی کلمه عبور، شماره حساب ها و هر چیز دیگری موثر است اطلاعات مهمذخیره شده در RAM

به نظر نمی رسد راه ساده از بین بردن آسیب پذیری ها یافت شده است. تغییر به احتمال زیاد موثر نخواهد بود؛ تغییرات سخت افزاری کمک خواهد کرد، اما هزینه های موقت و منابع عالی خواهد بود؛ تکنولوژی "محاسبات مورد اعتماد" در فرم امروز به همان اندازه موثر است، زیرا نمی تواند از کلیدهای حافظه محافظت کند.

به نظر ما، لپ تاپ ها بیشترین حساسیت به این خطر هستند که اغلب در مکان های عمومی هستند و در حالت های آسیب پذیر برای حمله به داده ها عمل می کنند. حضور چنین خطراتی نشان می دهد که رمزگذاری دیسک ها اطلاعات مهمی را به میزان کمتری نسبت به آن محافظت می کند.

در نتیجه، ممکن است لازم باشد که حافظه DRAM را به عنوان یک جزء قابل اعتماد از یک کامپیوتر مدرن درمان نکنید و از پردازش مهم جلوگیری کنید اطلاعات محرمانه در آن اما در حال حاضر آن را نامناسب است، تا زمانی که معماری رایانه های مدرن تغییر نکند تا بتواند کلید ها را در یک مکان امن نگه دارد.

به تازگی، وبلاگ "" چندین موضوع را در مورد روش های رمزگذاری داده ها برای محافظت در برابر نمایش ماسک کاهش داد. اما همه این راه ها، بر اساس بحث های سریع در نظرات، توسط آهن لحیم کاری مورد آزمایش قرار نمی گیرند.

بنابراین، من می خواهم راه خود را برای محافظت از داده ها از احزاب خاص خاص در ماسک ها - رمزگذاری داده ها بر روی یک دیسک پنهان ارائه دهم، که دارای سطح اضافی در حفاظت از آهن لحیم کاری است.

تا کنون، این فرصت تنها در TrueCrypt (OpenSource، Win / Linux / Mac) - "حجم پنهان" را یافت، بنابراین من به عنوان مثال آن را می گویم. اگر چه در دیگر رمزگذاری ها امکان پذیر است، چیزی شبیه آن وجود دارد.

این کار به شرح زیر است:

- یک فایل با یک دیسک رمز شده ایجاد شده است، که توسط اولین رمز عبور رمزگذاری شده است، به عنوان مثال data.img، به عنوان یک دیسک متصل است.

- هر گونه اطلاعات نیمه کم رنگ بر روی این دیسک ثبت می شود، که پس از اتمام طولانی، در صورت تهدیدی برای استفاده از لحیم کاری لحیم کاری، می توانید با تایپ کردن این رمز عبور، کمبودیان را نیز نشان دهید. خوب، من به طوری که آنها به نظر می رسد که شما واقعا می خواستید از چشم آهن لحیم کاری پنهان کنید، اما اگر آنها آنها را پیدا کنید، واقعا وحشتناک نیست.

این اطلاعات نیاز به نمره کل دیسک تحت شهری نیست، بلکه تنها بخشی از فضای آزاد است. - در بالای فضای آزاد باقی مانده از داده های اولین دیسک در فایل data.img، دیسک دیگری ایجاد می شود که توسط رمز عبور دوم رمزگذاری می شود. این دیسک در حال حاضر داده های با ارزش ترین را ثبت می کند که حتی پس از تماس مستقیم با آهن لحیم کاری نشان داده نمی شود.

مجموع تمام نتیجه به نظر می رسد مانند این:

با استفاده از اولین گذرواژه، ما فقط به دیسک اول و حضور یک دیسک دوم دسترسی داریم، همانطور که توسعه دهندگان TrueCrypt می گویند (او خود را به موضوع، اعتماد به نفس آنها)، به هیچ وجه غیر ممکن است به هیچ وجه غیر ممکن است دانستن رمز عبور دوم نیست.

و، بر این اساس، دانستن رمز عبور دوم، شما به راحتی می توانید به دیسک دوم با داده های اساسی دسترسی پیدا کنید.

همچنین در برنامه برای اتصال اولین دیسک با حفاظت از صدای داده های دیسک دوم ارائه شده است (در این مورد، هر دو کلمه عبور خواسته می شود)، در غیر این صورت، هنگام ضبط با اولین دیسک در حالت عادی، داده های دوم دیسک پنهان.

همه اینها با استفاده از رابط کاربری GUI از برنامه انجام می شود، هیچ مشکلی خاصی در تنظیمات وجود ندارد. همچنین از کار در حالت کنسول پشتیبانی می کند، که به شما اجازه می دهد تا از طریق اسکریپت ها با این دیسک ها کار کنید.

مجموع اگر ما به نمایش ماسک آمدیم، برنامه عملیاتی به شرح زیر است:

- ما به کسانی که به متخصصان آمدند، به راحتی سرور خود را امتحان کردند.

- آنها یک فایل مشکوک بزرگ را بر روی آن پیدا می کنند، ما را با سوالات شروع می کنیم.

- ما برای اولین بار مربوط می شویم، می گویند این فقط مبادله، پشتیبان گیری، یک آرشیو با یک مستند یا چیز دیگری است، به طور کلی من کمدی را شکستن.

- پس از شروع به افزایش تهدیدات جدی از آنها، با این حال ما دیسک رمزگذاری شده را با داده ها تشخیص می دهیم، با اشک ها و Snot ما آنها را به اولین رمز عبور اطلاع می دهیم.

- آنها شادی می کنند، اولین دیسک را با استفاده از این رمز عبور متصل می کنند، داده ها را دریافت می کنند، آنها چیزی را برای آنها غیر اختصاصی پیدا می کنند، کمی شما را برای آن رها می کنند و اجازه می دهند.

به روز رسانی: من راهی برای حفاظت از صد درصد حفاظت از آهن لحیم کاری و راه حل تمام مشکلات ارائه نمی دهممن فقط توضیح دادم فرصت اضافی محافظت از داده های خود را از سطح دوم محرمانهکه از طرف طرف حتی پس از جستجوی دقیق قابل توجه نیست.

و اگر Unifunctiers وجود دیسک پنهان دوم خود را درک نمی کند، پس با توجه به نشانه های خارجی، حضور آن متوجه نمی شود و، بر این اساس، برق اضافی را برای آهن لحیم کاری تلف نمی کند. و چگونه آن را به طوری که آنها در مورد آن حدس زدن - وظیفه برای هر فرد، با استفاده از بویایی و خلاقیت.

و این روش قابل اعتماد تر از سرور کاری در شرکت با استفاده از هارد دیسک های ظاهرا خالی بدون بخش (با بخش های رمزگذاری شده پنهان) است که بلافاصله باعث سوء ظن می شود. و سپس فایل باعث سوء ظن شد، ما آن را با اولین رمز عبور رمزگشایی کردیم، تمام داده ها را نشان دادیم و آرام شد، سوء ظن، سوء ظن که در همان فایل ممکن است دیسک رمزگذاری شده دیگری وجود داشته باشد که آنها بدون فشار مستقیم ظاهر می شوند.

سلام خوانندگان وبلاگ Hello Comservis (Naberezhnye Chelny). در این مقاله، ما همچنان به کشف سیستم تعبیه شده در ویندوز طراحی شده برای بهبود امنیت اطلاعات ما ادامه خواهیم داد. امروز سیستم رمزنگاری BitLocker دیسک است. داده های رمزگذاری برای اطلاعات شما مورد نیاز است تا افراد دیگر افراد را از بین ببرند. چگونه او یک سوال دیگر به آنها می افتد.

رمزگذاری فرآیند تحول داده ها به گونه ای است که تنها افراد ضروری می توانند به آنها دسترسی پیدا کنند. برای دسترسی، شما معمولا از کلیدها یا کلمه عبور استفاده می کنید.

رمزگذاری کل دیسک به شما اجازه می دهد تا دسترسی به اطلاعات را در هنگام اتصال هارد دیسک خود به یک کامپیوتر دیگر حذف کنید. یکی دیگر از سیستم عامل ها را می توان بر روی سیستم مزاحم نصب کرد، اما اگر شما از BitLocker استفاده می کنید کمک نمی کند.

تکنولوژی BitLocker با خروجی سیستم عامل ویندوز ویستا ظاهر شد و در آن بهبود یافت. BitLocker در نسخه های حداکثر و شرکت ها و همچنین در حرفه ای موجود است. صاحبان نسخه های دیگر باید نگاه کنند.

ساختار مقاله

1. چگونه رمزگذاری دیسک BitLocker کار می کند

بدون رفتن به جزئیات به نظر می رسد این. سیستم کل دیسک را رمزگذاری می کند و کلیدهای آن را به شما می دهد. اگر شما درایو سیستم را رمزگذاری می کنید، بدون کلید شما بوت نمی شود. همان کلیدهای آپارتمان. شما آنها را به آن می رسانید از دست رفته، شما نیاز به استفاده از یدکی (کد بازیابی (صادر شده در طول رمزگذاری)) و تغییر قفل (ایجاد رمزگذاری مجدد با کلید های دیگر)

برای حفاظت قابل اعتماد، مطلوب است که یک ماژول پلت فرم مورد اعتماد (ماژول پلت فرم مورد اعتماد) را در کامپیوتر داشته باشید. اگر این است و نسخه 1.2 یا بالاتر آن، این روند را مدیریت خواهد کرد و شما روش های دفاع قوی تر خواهید داشت. اگر اینطور نیست، تنها از کلید در درایو USB استفاده می شود.

BitLocker به شرح زیر عمل می کند. هر بخش دیسک به طور جداگانه با استفاده از کلید (کلید رمزنگاری کامل، FVEK) رمزگذاری می شود. الگوریتم AES با کلید 128 بیتی و diffuser استفاده می شود. کلید را می توان با 256 بیت تغییر داد سیاستمداران گروه امنیت.

چرا شما نیاز به تعلیق رمزگذاری دارید؟ BitLocker دیسک شما را مسدود کرده و به روش بازیابی نپرداخته است. پارامترهای سیستم (و محتویات پارتیشن بوت) در طول رمزگذاری برای حفاظت اضافی ثابت می شود. هنگامی که آنها تغییر می کنند، یک قفل کامپیوتری ممکن است رخ دهد.

اگر کنترل BitLocker را انتخاب کنید، می توانید بازیابی کلید را ذخیره یا چاپ کنید و کلید شروع را کپی کنید

اگر یکی از کلیدها (کلید کلید راه اندازی کلید یا کلید بهبودی) از دست رفته است، در اینجا شما می توانید آنها را بازگردانید.

مدیریت درایوهای رمزگذاری خارجی

توابع زیر برای مدیریت پارامترهای رمزگذاری فلش در دسترس هستند.

شما می توانید رمز عبور را تغییر دهید تا قفل را حذف کنید. شما می توانید رمز عبور را حذف کنید فقط اگر یک کارت هوشمند برای حذف قفل استفاده شود. شما همچنین می توانید کلید بازیابی را ذخیره یا چاپ کنید و حذف قفل دیسک را به صورت خودکار روشن کنید.

5. بازگرداندن دسترسی به دیسک

بازگرداندن دسترسی به دیسک سیستم

اگر درایو فلش با کلید خارج از منطقه دسترسی باشد، کلید بازیابی وارد می شود. هنگام دانلود یک کامپیوتر، تقریبا تصویر زیر را خواهید دید.

برای بازگرداندن دسترسی و دانلود ویندوز، ENTER را فشار دهید

صفحه را ببینید که از شما بخواهید کلید Recovery را وارد کنید

با معرفی آخرین رقم، با توجه به کلید بازیابی صحیح، سیستم عامل به طور خودکار بارگذاری می شود.

بازگرداندن دسترسی به درایوهای قابل جابجایی

برای بازگرداندن دسترسی به اطلاعات در درایو فلش یا کلیک کنید رمز عبور خود را فراموش کرده اید؟

کلید Recovery را انتخاب کنید

و وارد این کد 48 رقمی وحشتناک شوید. روی Next کلیک کنید

اگر کلید بازیابی مناسب باشد، دیسک باز خواهد شد.

یک اشاره به کنترل BitLocker، که در آن شما می توانید رمز عبور را تغییر دهید تا درایو را باز کنید.

نتیجه

در این مقاله، ما آموختیم که چگونه می توانید اطلاعات خود را با رمزگذاری آن با استفاده از BitLocker ساخته شده محافظت کنید. این گریه می کند که این تکنولوژی تنها در نسخه های ارشد یا پیشرفته ویندوز موجود است. همچنین برای آنچه که این بخش پنهان و بارگیری 100 مگابایت در هنگام تنظیم دیسک با استفاده از ابزارهای ویندوز ایجاد می شود، روشن شد.

شاید از رمزگذاری درایوهای فلش استفاده کنم یا. اما بعید است که جایگزین های خوبی در فرم وجود داشته باشد خدمات ابری ذخیره سازی داده ها مانند، و مشابه.

با تشکر از شما برای به اشتراک گذاری مقاله در شبکه های اجتماعی. موفق باشی!