اطلاعات تهدید مدل. مدل تهدیدی تهدید امنیتی خصوصی برای بانک

آنها به نوبه خود می توانند به صورت مجاز و تصادفی تقسیم شوند. خطر خارجی می تواند تروریست ها، سازمان های اطلاعاتی خارجی، گروه های جنایتکار، رقبا، و غیره داشته باشد که می تواند اطلاعات را از بین ببرد، کپی و حتی تخریب اطلاعات برای هر دو طرف.

مدل تهدید اساسی

تهدید داخلی "نشت" اطلاعات چنین تهدیدی است که کارکنان ایجاد می کنند یک شرکت خاص آنها می توانند هک را تحریم کنند و از منافع شخصی استفاده کنند. این ممکن است اگر شرکت اندازه گیری فنی و کنترل دسترسی را ایجاد کند.

حق حفاظت از اطلاعات شخصی تضمین شده توسط قانون اساسی فدراسیون روسیه به هر شهروند.

سطح حفاظت

خود سیستم امنیت اطلاعات ممکن است چهار باشد. توجه داشته باشید که انتخاب بودجه، اپراتور را بر اساس اقدامات نظارتی تعریف می کند (قسمت 4 ماده 19 قانون فدرال "بر روی داده های شخصی").

الزامات لازم برای اطمینان از سطح چهارم امنیت اطلاعات شخصی:

- سازمان باید یک رژیم ایجاد کند که مانع نفوذ به محل افرادی شود که به آنها دسترسی ندارند؛

- لازم است از ایمنی فایل های شخصی مراقبت کنید؛

- سر باید اپراتور را تأیید کند، و همچنین اسناد که در آن لیستی از افرادی که به دلیل وظایف رسمی برای تماس با آنها مجاز است، تایید کنند اطلاعات محرمانه سایر کارکنان؛

- استفاده از ابزارهای حفاظت از اطلاعات که روش ارزیابی امنیت اطلاعات را گذرانده اند.

برای اطمینان از سطح سوم حفاظت، لازم است با تمام الزامات سطح چهارم مطابقت داشته باشد. و یکی دیگر اضافه شده است - یک مقام رسمی (کارمند) مسئول اطمینان از ایمنی اطلاعات شخصی در آن است.

برای سطح دوم امنیت، مشخص است که اپراتور یا یک کارمند خود می تواند به او دسترسی داشته باشد تا بتواند در دسترس باشد. و همچنین شامل تمام الزامات سطح سوم امنیت است.

و در نهایت، برای اطمینان از سطح اول امنیت، شما باید با تمام الزامات بالا مطابقت داشته باشید و اطمینان حاصل کنید که پاراگراف های زیر را تضمین کنید:

- نصب در یک سیستم امنیتی الکترونیکی از این سیستم که می تواند به طور خودکار جایگزین دسترسی کارکنان به ارتباط با تغییر قدرت خود را.

- انتصاب یک فرد (کارمند) برای اطمینان از ایمنی اطلاعات شخصی در سیستم اطلاعاتی و یا اعمال یکی از واحدهای ساختاری توابع برای اطمینان از چنین ایمنی.

کنترل امنیت اپراتور باید بیش از یک بار هر سه سال تولید کند.

او حق دارد این پرونده را به یک نهاد قانونی یا افرادی که مجوز این را به دست آورده اند، با ورود به توافق با آنها ("الزامات حفاظت از داده های شخصی در هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی از" نوامبر 1، 2012 نوامبر شماره 1119).

تضمین سطح بالایی از حفاظت

قانون قانون داده شده است اشخاص حقوقی برای تعیین اندازه گیری حفاظت از اطلاعات محرمانه آنها. آسیب پذیر نباشید - اقدامات لازم را انجام دهید.

موسسه بودجه رئیس جمهور Chuvash

"مرکز مجتمع Yadrinsky برای حفظ اجتماعی جمعیت"

وزارت کار و حمایت اجتماعی

جمهوری چووش

تایید شده توسط سفارش

Boo "Yadrinsky Kzson"

Mintruda Chuvashia

مدل تهدید امنیت اطلاعات شخصی

هنگام پردازش آنها در سیستم اطلاعاتی

اطلاعات شخصی "حسابداری و فریم"

یدرین 2018

نام ها و اختصارات 4

شرایط و تعاریف 4

مقدمه 6

- شرح سیستم اطلاعات شخصی اطلاعات

"حسابداری و فریم ها" Bu "Yadrinsky Kzson" Mintruda Chuvashia 7

1.1 ویژگی های حفاظت از اشیاء 7

"حسابداری و فریم ها" Bu "Bu" Yadrinsky Kzson "Mintruda Chuvashia 8

1.3 استفاده از تجهیزات حفاظتی 8

1.4 مدل عملکرد CTF "حسابداری و فریم ها

Boo "Yadrinsky Kzson" Mintruda Chuvashia 9

1.5 مناطق کنترل شده Bu "Yadrinsky Kzson" Minthouse Chuvashia 10

"حسابداری و فریم ها" Bu "Yadrinsky Kzson" Mintruda Chuvashia 10

- ویژگی های ساختاری و عملکردی CD "حسابداری و فریم"

Boo "Yadrinsky Kzson" Mintruda Chuvashia 12

- منابع محافظت شده CD "حسابداری و فریم" Bu "Yadrinsky Kzson"

- Mintruda Chuvashia 12.

- تهدید اصلی "حسابداری و فریم ها"

- Boo "Yadrinsky Kzson" Mintruda Chuvashia 13

4.1. کانال های نشت اطلاعات 13

4.1.1 تهدیدات نشت اطلاعات آکوستیک (سخنرانی) 13

4. 13

4.1.3. تهدیدات نشت اطلاعات بر روی کانال های الکترومغناطیسی

تابش و نشت (پمین) 14

4.2 تهدیدات غیر مجاز به نقطه "حسابداری و فریم"

Boo "Yadrinsky Kzson" Minthouse Chuvashia 14

4.3. منابع تهدیدات دسترسی غیر مجاز به حرمت "حسابداری و

فریم ها "Bu" Yadrinsky Kzson "Minthouse Chuvashia 15

4.3.1. منبع تهدید NSD - نقض کننده 15

4.3.2. منبع تهدید NSD برنامه های مخرب 17

5. مدل تهدیدهای امنیتی برای امنیت اطلاعات شخصی هنگام پردازش آنها

سیستم اطلاعاتی اطلاعات شخصی "حسابداری و فریم ها"

Boo "Yadrinsky Kzson" Mintruda Chuvashia 17

5.1. تعیین سطح حفاظت حفاظت شده منبع "حسابداری و فریم ها" 18

5.2. تعیین احتمال تحقق تهدیدات در شرافت "حسابداری و فریم"

Boo "Yadrinsky Kzson" Mintruda Chuvashia 19

BU "Yadrinsky Kzson" Mintruda Chuvashia 21

Boo "Yadrinsky Kzson" Mintruda Chuvashia 23

5.5. تعیین ارتباط تهدیدات در Dwells 24

6. مدل نقض کننده CD "حسابداری و فریم" Bu "Yadrinsky Kzson"

Minthouse Chuvashia 26.

6.1 شرح متخلفان (منابع حملات) 33

6.2 تعیین نوع متخلخل CDN "Yadrinsky Kzson"

Mintruda Chuvashia 34.

6.3. سطح حفاظت رمزنگاری PDN ها در PhD 34

نتیجه گیری 34.

نام ها و اختصارات

VTSS - ابزار فنی کمکی

کد - سیستم اطلاعات اطلاعات شخصی

KZ - مناطق کنترل شده

من - فایروال

NDV - فرصت های غیر رسمی

NSD - دسترسی غیر مجاز

سیستم عامل سیستم عامل

SCSS - ابزار فنی پایه

PDN - اطلاعات شخصی

PPO - کاربردی نرم افزار

Pamming - تابش الکترومغناطیسی جانبی و قرار دادن

PMW - نرم افزار و تاثیر ریاضی

SZPDN - سیستم حفاظت از اطلاعات شخصی

Skzi - وسیله حفاظت از اطلاعات رمزنگاری

SF - عملیات اسکی روز چهارشنبه

II - منابع تهدیدات ایمنی I-OH رده (I \u003d 0.1 ...، 8)، که I0 - خارجی

متخلفان، و 1، ...، و 8 - متخلفان داخلی در طبقه بندی FSTEC

FSB روسیه - خدمات امنیتی فدرال فدراسیون روسیه

FSTEC روسیه - خدمات فدرال برای کنترل فنی و صادرات

اصطلاحات و تعاریف

این سند از شرایط و عزم زیر استفاده می کند:

مسدود کردن اطلاعات شخصی- خاتمه موقت جمع آوری، سیستماتیک، انباشت، استفاده، انتشار اطلاعات شخصی، از جمله انتقال آنها.

ویروس (کامپیوتر، نرم افزار) -عمل کد برنامه یا یک مجموعه تفسیری از دستورالعمل هایی که خواص توزیع غیر مجاز و تولید مثل خود را دارند. تکراری ایجاد شده است ویروس کامپیوتری همیشه با اصل منطبق نیست، اما توانایی انتشار بیشتر و تولید مثل خود را حفظ می کند.

برنامه مخرب- یک برنامه طراحی شده برای پیاده سازی دسترسی غیر مجاز و (یا) تاثیر بر داده های شخصی یا منابع سیستم اطلاعاتی شخصی.

ابزار و سیستم های فنی کمکی- ابزار فنی و سیستم هایی که برای انتقال، پردازش و ذخیره سازی اطلاعات شخصی در نظر گرفته نشده اند، در ارتباط با وسایل فنی و سیستم های طراحی شده برای پردازش اطلاعات شخصی یا در اتاق هایی که سیستم های اطلاعاتی نصب شده اند نصب شده اند.

دسترسی به اطلاعات- توانایی دریافت اطلاعات و استفاده از آن.

اطلاعات محافظت شده- اطلاعاتی که موضوع مالکیت است و مطابق با الزامات ابزارهای قانونی یا الزامات تعیین شده توسط صاحب اطلاعات محافظت می شود.

شناسایی- اختصاص دادن موضوعات و اشیاء دسترسی شناسه و (یا) مقایسه شناسه برای شناسه با لیستی از شناسه های تعیین شده.

سیستم اطلاعاتی اطلاعات شخصی - یک سیستم اطلاعاتی، که مجموعه ای از اطلاعات شخصی موجود در پایگاه داده، و همچنین فن آوری های اطلاعاتی و ابزار فنی برای انجام پردازش چنین اطلاعات شخصی با استفاده از ابزار اتوماسیون و یا بدون استفاده از چنین بودجه است.

فناوری اطلاعات - فرایندها، روش های جستجو، جمع آوری، ذخیره سازی، پردازش، ارائه، انتشار اطلاعات و راه های انجام چنین فرآیندهای و روش ها.

منطقه کنترل شده - فضا (قلمرو، ساختمان، بخشی از ساختمان، اتاق)، که در آن اقامت غیرقابل کنترل از افراد غیر مجاز، و همچنین حمل و نقل، فنی و سایر منابع مادی، حذف می شود.

سیاست حفظ حریم خصوصی- اجباری برای انطباق با اپراتور و یا دسترسی دیگر به داده های شخصی از نیاز به جلوگیری از انتشار آنها بدون رضایت موضوع داده های شخصی و یا حضور یک مبنای قانونی متفاوت.

دیواره آتش - محلی (تک جزء) یا نرم افزار کاربردی توزیع شده (نرم افزار سخت افزاری) عامل (پیچیده)، اجرای کنترل اطلاعاتی بر اطلاعات وارد سیستم اطلاعاتی اطلاعات شخصی و (یا) از سیستم اطلاعاتی.

فرصت های nedevented - عملکرد ابزارها تجهیزات کامپیوتر و (OR) نرم افزاری که به کسانی که در مستندات شرح داده نشده اند یا نه، در هنگام استفاده از حریم خصوصی، در دسترس بودن یا یکپارچگی اطلاعات که پردازش شده اند، توصیف نمی شود.

دسترسی غیرمجاز (اقدامات غیر مجاز)- دسترسی به اطلاعات یا اقدام با اطلاعات انجام شده در نقض حقوق تاسیس شده و (یا) قوانین دسترسی به اطلاعات یا اقدامات با استفاده از کارکنان سیستم اطلاعاتی یا معنی مشابه آنها در هدف و مشخصات کاربردی آنها.

پردازش اطلاعات شخصی- اقدامات (عملیات) با داده های شخصی، از جمله جمع آوری، سیستماتیک، انباشت، ذخیره سازی، پالایش (به روز رسانی، تغییر)، استفاده، توزیع (از جمله انتقال)، انسولین، مسدود کردن، تخریب داده های شخصی.

اپراتور- بدن دولتی، بدن شهرداری، شخص حقوقی یا طبیعی، سازماندهی و (یا) پردازش اطلاعات شخصی، و همچنین تعیین اهداف و نگهداری پردازش داده های شخصی.

رهگیری (اطلاعات) - دریافت غیرقانونی اطلاعات با استفاده از یک وسیله فنی که تشخیص، دریافت و پردازش سیگنال های آموزنده است.

اطلاعات شخصی - هر گونه اطلاعات مربوط به یک فرد فیزیکی خاص یا تعریف شده بر اساس چنین اطلاعاتی (موضوع اطلاعات شخصی)، از جمله نام خانوادگی، نام، نام خانوادگی، تاریخ و محل تولد، آدرس، خانواده، اجتماعی، وضعیت اموال، آموزش و پرورش، حرفه ای ، درآمد، اطلاعات دیگر.

تابش الکترومغناطیسی جانبی و نوک - تابش الکترومغناطیسی از ابزار فنی پردازش اطلاعات محافظت شده به عنوان یک عارضه جانبی و ناشی از سیگنال های الکتریکی که در مدارهای الکتریکی و مغناطیسی خود، و همچنین فیلم های الکترومغناطیسی این سیگنال ها برای خطوط هدایت، ساختارها و زنجیره های برق ایجاد می شود، ایجاد می شود.

قوانین تعریف دسترسی- مجموعه ای از قوانین حاکم بر حقوق دسترسی افراد به دسترسی به اشیاء دسترسی.

کتابچه راهنمای نرم افزار- شی عملکردی به طور مخفیانه وارد نرم افزار شد، که تحت شرایط خاص قادر به ارائه تاثیر نرم افزار غیر مجاز است. برگه نرم افزار را می توان به عنوان یک برنامه مخرب یا کد برنامه اجرا کرد.

نرم افزار (نرم افزار-ریاضی) تاثیر- تاثیر غیر مجاز بر منابع سیستم اطلاعات خودکار، انجام شده با استفاده از برنامه های مخرب انجام شده است.

منبع اطلاعات سیستم - عنصر نام سیستم، اعمال شده یا سخت افزار عملکرد سیستم اطلاعاتی

ابزار محاسبات تکنولوژی- مجموعه ای از نرم افزارهای نرم افزاری و عناصر فنی سیستم های پردازش داده که قادر به عملکرد مستقل یا به عنوان بخشی از سیستم های دیگر هستند.

موضوع دسترسی (موضوع)- یک فرد یا فرآیند، اقدامات که توسط قوانین دسترسی به دسترسی اداره می شود.

ابزار فنی سیستم اطلاعاتی اطلاعات شخصی - ابزار مهندسی کامپیوتر، اطلاعات و محاسبات مجتمع ها و شبکه ها، وسایل و سیستم های انتقال، پذیرش و پردازش اطلاعات شخصی (به معنی و سیستم های صوتی، صداها، پر کردن، دستگاه های مخابراتی و تلویزیون، ابزار تولید، تکرار سند و دیگر ابزارهای فنی فنی اطلاعات رودخانه، گرافیک، ویدئو و الفبایی)، نرم افزار (سیستم عامل، سیستم های مدیریت پایگاه داده، و غیره)، ابزار حفاظت از اطلاعات.

اطلاعات نشت کانال فنی- مجموعه ای از حامل اطلاعات (ابزار پردازش)، محیط فیزیکی توزیع یک سیگنال آموزنده و به این معنی است که اطلاعات حفاظت شده استخراج می شود.

تهدیدات امنیتی اطلاعات شخصی - مجموعه ای از شرایط و عوامل موثر بر خطر غیر مجاز، از جمله تصادفی، دسترسی به اطلاعات شخصی، نتیجه آن می تواند تخریب، تغییر، مسدود کردن، کپی، توزیع اطلاعات شخصی، و همچنین دیگر اقدام غیر مجاز هنگام پردازش در سیستم اطلاعات شخصی اطلاعات.

تخریب داده های شخصی - اقدامات، به عنوان یک نتیجه از آن غیر ممکن است برای بازگرداندن محتوای اطلاعات شخصی در سیستم اطلاعاتی اطلاعات شخصی و یا به عنوان یک نتیجه از آن حمل کننده مواد نابود می شود.

اطلاعات نشت (محافظت شده) در مورد کانال های فنی- انتشار غیرقابل کنترل از اطلاعات از حامل اطلاعات محافظت شده از طریق محیط فیزیکی به ابزار فنی به منظور جلوگیری از سرقت اطلاعات.

شخص عضو هیئت مدیره - فردی که بر اساس قرارداد، اپراتور دستور پردازش داده های شخصی را انجام می دهد.

یکپارچگی اطلاعات- وضعیت اطلاعاتی که در آن هیچ تغییری در تغییر آن وجود ندارد یا تغییر تنها توسط عمدا موضوعاتی که حق آن را دارند انجام می شود.

معرفی

این سند مدل تهدید را ارائه می دهد. امنیت اطلاعات (لیستی از تهدیدات) و یک مدل نقض کننده (فرضیه های مربوط به امکانات نقض کننده، که می تواند برای توسعه و انجام حملات و همچنین محدودیت های این امکانات استفاده کند) برای ایجاد یک سیستم برای حفاظت از اطلاعات (№ ) سیستم اطلاعاتی اطلاعات شخصی "حسابداری و فریم ها" Yadrinsky Kzson "Mintruda Chuvashia.

مدل تهدید مطابق با "روش تعریف" توسعه یافت تهدیدات واقعی امنیت اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی "، تصویب معاون مدیر FSTEC از روسیه 14.02.2008، بر اساس" مدل پایه تهدیدات امنیتی اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی " ، تایید شده توسط معاون مدیر FSTEC از روسیه 15.02.2008.

هنگام تشکیل این مدل، اسناد نظارتی زیر:

قانون فدرال تاریخ 27 ژوئیه 2006 شماره 149-FZ "در اطلاعات، فناوری اطلاعات و حفاظت از اطلاعات"؛

قانون فدرال 27.07.2006 شماره 152-FZ "بر روی داده های شخصی"؛

فرمان دولت فدراسیون روسیه از 01.11.2012 شماره 1119 "در تصویب الزامات برای محافظت از اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی"؛

سفارش FSTEC از روسیه از 2010/02/18 شماره 21 "در تصویب ترکیب و نگهداری اقدامات سازمانی و فنی برای اطمینان از ایمنی اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی"؛

مقررات توسعه، تولید، پیاده سازی و بهره برداری از ابزارهای حفاظت از اطلاعات رمزنگاری (رمزنگاری) (موقعیت PKZ-2005) تایید شده توسط دستور FSB روسیه تاریخ 09.02.2005 شماره 66؛

مدل اساسی تهدیدات به امنیت اطلاعات شخصی زمانی که آنها در سیستم های اطلاعاتی اطلاعات شخصی تایید شده توسط معاون FSTEC از روسیه 15.02.2008 پردازش می شوند؛

روش ها برای تعیین تهدیدات جاری به امنیت اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی تایید شده توسط معاون FSTEC از روسیه 14.02.2008؛

رهبری برای توسعه اقدامات قانونی قانونی که تهدیدات امنیتی اطلاعات شخصی را تعیین می کند، مربوط به پردازش اطلاعات شخصی در سیستم های اطلاعاتی شخصی در اجرای فعالیت های مربوطه، تصویب شده توسط رهبری 8 FSB از روسیه 31.03.2015 شماره 149/7 / 2/6-432؛

GOST R 50922-2006 "حفاظت از اطلاعات. اصطلاحات اصلی و تعاریف "؛

GOST R 51275-2006 "حفاظت از اطلاعات. شیء اطلاعاتی عوامل موثر بر اطلاعات. مقررات عمومی "؛

GOST R 51583-2014 "حفاظت از اطلاعات. سفارش خلقت سیستم های خودکار در عملکرد محافظت شده. عمومی. "

1. شرح سیستم اطلاعات شخصی اطلاعاتBu "Yadrinsky Kzson" Mintruda Chuvashia

1.1 مشخصات اشیاءحفاظت

سیستم اطلاعاتی اطلاعات شخصی "حسابداری و فریم ها" Boo "Yadrinsky Kzson" Mintruda Chuvashia دارای ویژگی های زیر است:

- نام حرمت "حسابداری و فریم" است؛

- محل کین - Yadrinsky Kzson، Mintruda Chuvashia (به ترتیب - موسسه)؛

- آدرس سازمان، جمهوری Chuvash، Deurin، UL است. پیروزی 30 ساله، 29 ساله

- ترکیب Cadov - نرم افزار برای اتوماسیون حسابداری "1C: حسابداری موسسه دولتی 8" (تولید کننده Softekhno LLC)؛ نرم افزار "شومینه: محاسبه حقوق و دستمزد برای موسسات بودجه. نسخه 3.5 "(تولید کننده Kamin-Soft LLC)، SBI ++ سیستم: گزارش الکترونیکی و مدیریت سند" (تولید کننده تانسور LLC).

در فرآیند انجام کارگاه حسابداری و پرسنل، ایجاد پایگاه های داده شامل اطلاعات شخصی زیر تشکیل شده است:

تاریخ تولد؛

محل تولد؛

اطلاعات در مورد تغییر نام؛

شهروندی؛

آدرس ثبت نام و محل اقامت؛

وضعیت تاهل، اطلاعات در مورد وابستگان، ترکیب خانواده؛

شماره تلفن؛

اطلاعات سند تایید هویت (سری، شماره زمانی و توسط هر کسی صادر شده)؛

اطلاعات آموزش؛

اطلاعات در مورد انتصاب و حرکت؛

اطلاعات اطلاعات کار

اطلاعات در مورد جوایز و تبلیغات؛

اطلاعات در مورد آخرین محل کار (حرفه، حقوق متوسط، تاریخ اخراج، دلیل اخراج، شرکت)؛

اطلاعات مربوط به وضعیت حسابداری نظامی؛

اطلاعات در مورد اقامت در خارج از کشور؛

مهارت های ویژه و کیفیت؛

اطلاعات در مورد ورق های بیمارستان و وقفه؛

اطلاعات تعطیلات (سالانه بدون حقوق حقوق و دستمزد) و جبران خسارت؛

اطلاعات در مورد پرداخت جبران خسارت؛

اطلاعات در مورد پیدا کردن یک اتحادیه کارگری؛

شماره حساب؛

شماره حساب.

این اطلاعات شخصی به سایر دسته های داده های شخصی اشاره می کند (نه خاص، نه خاص، نه بیومتریک، نه عمومی در دسترس نیست) که کارکنان موسسه هستند.

1.3.استفاده از بودجهحفاظت

در حال حاضر، ایجاد موسسات از استفاده های زیر از حفاظت استفاده می شود: در کادری و فریم ها

نرم افزار "کسپرسکی امنیت اینترنت"گواهینامه FSTEC روسیه غایب است

سیستم عامل استاندارد Paring سیستم عامل با ورود و انتقال رمز عبور در داخل شبکه محاسبات محلی - برای شناسایی و تأیید اعتبار کاربران هنگام دسترسی به ایستگاه های کاری و سرورها، از جمله در نظر گرفته شده برای پردازش و ذخیره اطلاعات امن.

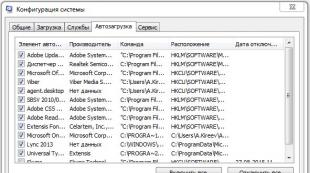

در شأن "حسابداری و فریم" نهادها اقدامات سازماندهی زیر را برای حفاظت از آن انجام داد:

PDN ها پردازش شده و اشیاء حفاظت شده تعریف شده اند؛

این یک دایره از افراد شرکت کننده در پردازش PDN تعیین می شود؛

تعریف کاربران از کاربران وظیفه تعریف شده است، که برای انجام وظایف رسمی ضروری است؛

مسئول اطمینان از ایمنی PDN ها منصوب می شود؛

مفهوم امنیت اطلاعات تایید شد

تصویب سیاست امنیتی اطلاعات؛

حالت دسترسی و حفاظت از محل ها سازماندهی شده است، که در آن سخت افزار نصب شده است.

سازماندهی اطلاع رسانی و آموزش کارکنان در روش پردازش PDN ها؛

تغییرات به مقررات شغلی کارکنان بر روی روش پردازش PDN ها و ارائه رژیم حفاظت وارد شده، انجام شد.

دستورالعمل های طراحی شده در عمل در صورت شرایط آزادانه؛

حسابداری ابزار فنی و ابزار حفاظت، و همچنین مستندات آنها را سازماندهی کرد.

با الزامات تنظیم کننده های اتاق با کلیدهای سخت افزاری هماهنگ شده اند؛

سیستم های نصب شده قدرت بی وقفه به تمام عناصر کلیدی شأن؛

سیستم معرفی شده است کپی ذخیره عناصر کلیدی گرفتار؛

آموزش کارکنان مسئول با استفاده از روش های فنی حفاظت از اطلاعات انجام شد.

1.4. مدل عملکرد "حسابداری و فریم ها" CD "Yadrinsky Kzson" از Minthouse Chuvashia

1.5. مناطق کنترل شدهBu "مرکز مجتمع Yadrinsky برای خدمات اجتماعی از جمعیت" وزارت کار جمهوری چوش

مرزهای منطقه کنترل شده از محل که در آن سیستم اطلاعاتی اطلاعات شخصی "حسابداری و فریم ها" واقع شده است:

سازمان پذیرش به قلمرو منطقه کنترل شده در موسسه به کارگردان سپرده می شود.

کنترل نظم پذیرش به محل های واقع در قلمرو منطقه کنترل شده موسسه به کارگردان سپرده شده است.

کنترل دسترسی به محل های واقع در قلمرو منطقه کنترل شده موسسه، با استفاده از شبکه نظارت تصویری محلی به کارگردان سپرده می شود.

سیستم اجازه پذیرش (دسترسی به ماتریس) بر روی "حسابداری و فریم ها" موسسات مطابق با سطوح قدرت کارکنان برای دسترسی به منابع CDN تایید شد:

. مدیر- این حق دسترسی کامل به تمام منابع CDN (مشاهده، چاپ، اصلاح، اضافه کردن، حذف اطلاعات، کپی اطلاعات را به رسانه های خارجی، نصب و پیکربندی نرم افزار و ابزار فنی) دارد.

. کاربر- حقوق دسترسی محدودی به ساکنان دارد، حق نصب و پیکربندی نرم افزار و ابزار فنی ندارد.

فهرست منابع CDN و حقوق دسترسی به کارکنان

بسته به سطح اعتبارنامه ها.

|

نام منابع |

||

|

حامل های داخلی حساب شده: |

||

|

سخت دیسک مغناطیسی پایگاه داده پایگاه داده، تمام کاتالوگ |

||

|

پایگاه داده پایگاه داده پایگاه داده سخت پایگاه داده، کاتالوگ پایگاه داده |

||

|

سخت افزار Magnetic Disk Art، همه کاتالوگ ها |

||

|

کارمند هنری درایو سخت، کاتالوگ شخصی |

||

|

رسانه های خارجی حساب شده: |

||

|

دیسک های مغناطیسی انعطاف پذیر |

||

|

سی دی / دی وی دی سی دی |

||

|

درایوهای فلش |

||

|

دیسک های مغناطیسی قابل حمل قابل حمل |

||

|

رسانه های خارجی خواندن / نوشتن دستگاه ها: |

||

|

درایوهای انعطاف پذیر دیسک |

||

|

درایوهای CD / DVD |

||

|

تجهیزات حاشیه ای: |

||

|

چاپگر |

||

افسانه:

"A" - مدیر؛

"P" - کاربر؛

"بازو" یک محل کار خودکار است؛

"+" - حقوق کامل دسترسی؛

"-" - حقوق دسترسی محدود.

علاوه بر این، در ارتباط با "حسابداری و فریم ها" موسسات، افرادی که دسترسی به منطقه کنترل شده ندارند اختصاص داده می شوند، که در آن نرم افزار و ابزار فنی واقع شده است، و کاربران ثبت نشده یا کارکنان فنی نیستند، بلکه دارای آن هستند دسترسی مجاز به ارتباطات خارجی و منابع اطلاعاتی خارج از KZ:

- متخصصان ارائه دهنده پشتیبانی فنی؛

- متخصصان در شبکه های تلفن (PBX)؛

- متخصصان تجهیزات آب و هوایی؛

- الکتریکی؛

- آتش نشانان؛

- افسران انتظامی.

همچنین، در رابطه با "حسابداری و فریم ها" نهادها، افرادی که حقوق دسترسی به منطقه کنترل شده را ندارند اختصاص داده می شوند، که در آن نرم افزار و ابزار فنی قرار دارد و کاربران ثبت نشده یا کارکنان فنی نیستند و مجاز نیستند دسترسی به ارتباطات خارجی و منابع اطلاعاتی خارج از CW.

2. ویژگی های ساختاری و عملکردی CD "حسابداری و فریم ها" Bu "Yadrinsky Kzson" Mintruda Chuvashia

تعریف ویژگی های ساختاری و عملکردی "حسابداری و فریم ها" موسسه به منظور ایجاد روش ها و روش های حفاظت لازم برای اطمینان از ایمنی PDN ها انجام می شود.

شاخص "حسابداری و فریم های" موسسه یک سیستم اطلاعاتی از اطلاعات شخصی است و تحت حمایت شرایطی که بر دفاع از اطلاعات در پردازش اطلاعات در سیستم های اطلاعاتی اطلاعات شخصی است، تحت حمایت قرار می گیرد.

مطابق با فرمان دولت فدراسیون روسیه 01.11.2012 شماره 1119 "در تصویب الزامات حفاظت از داده های شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی" و اسناد روش شناختی FSTEC، ساختاری زیر و خصوصیات کاربردی "حسابداری و فریم ها" تعیین می شود:

نوع سیستم اطلاعات بر اساس رده PD-Code یک سیستم اطلاعاتی است که دسته های دیگر داده های شخصی را پردازش می کند (نه خاص، نه بیومتریک، نه به طور عمومی در دسترس نیست)؛

نوع سیستم اطلاعاتی در دسته افراد - Caiden یک سیستم اطلاعاتی است که اطلاعات شخصی کارکنان اپراتور را تولید می کند؛

مقدار داده های شخصی پردازش شده به طور همزمان به PDN ها (تعداد نهادهای PD) - در سیستم اطلاعاتی در همان زمان داده ها در کمتر از 100،000 نهاد داده های شخصی پردازش می شود؛

ساختار سیستم اطلاعاتی - Caiden یک سیستم اطلاعات محلی است که شامل مجتمع های کار مکانیزه های خودکار به یک سیستم اطلاعات یکپارچه با ارتباطات با تکنولوژی بدون استفاده از تکنولوژی است. دسترسی از راه دور;

در دسترس بودن اتصالات به شبکه های ارتباطی عمومی و (یا) شبکه های تبادل اطلاعات بین المللی - کلید های دارای ارتباطات؛

حالت پردازش اطلاعات شخصی - Caiden چند نفره است

تمایز دسترسی کاربران به سیستم اطلاعاتی - Caiden یک سیستم با تعریف حقوق دسترسی است؛

محل سکونت - تمام ابزارهای فنی در محدودیت های فدراسیون روسیه قرار دارند.

تعیین سطح امنیت سیستم اطلاعات بر اساس یک مدل تهدید به امنیت اطلاعات شخصی مطابق با اسناد روش شناختی FSTEC، مطابق با فرمان دولت فدراسیون روسیه 01/01 انجام می شود .2012 شماره 1119 "در تصویب الزامات مورد نیاز برای محافظت از داده های شخصی زمانی که آنها در سیستم های اطلاعاتی اطلاعات شخصی پردازش می شوند."

3. منابع محافظت شده گرفتار "حسابداری و فریم" Bu "Yadrinsky Kzson" Mintruda Chuvashia

شاخص "حسابداری و فریم های" موسسه ترکیبی از اطلاعات و عناصر نرم افزاری و سخت افزاری است.

عناصر اصلی کلید های حسابداری و فریم ها عبارتند از:

- اطلاعات شخصی موجود در پایگاه های داده؛

- فن آوری اطلاعات، مانند مجموعه ای از تکنیک ها، روش ها و روش ها برای استفاده از تجهیزات محاسباتی در پردازش PD؛

- شرایط فنی PDNS "حسابداری و فریم ها"، انجام پردازش PD (تجهیزات محاسبات (SVT)، مجتمع های اطلاعات و محاسبات و شبکه ها، سیستم ها و سیستم های انتقال، پذیرش و پردازش PDN ها)؛

- نرم افزار (سیستم عامل، DBMS، نرم افزار کاربردی)؛

- امنیت اطلاعات (SZI)؛

- ابزار و سیستم های فنی کمکی (VTSS) (ابزار فنی و سیستم های فنی، ارتباطات آنها که برای پردازش PDN ها در نظر گرفته نشده است، اما در محل قرار می گیرند، که در آن ابزار فنی در داخل "حسابداری و فریم"، مانند محاسبات محاسباتی است تجهیزات، ابزار و سیستم های امنیتی و زنگ هشدار آتش، وسایل و سیستم های تهویه مطبوع، تجهیزات دفتری الکترونیکی، و غیره).

- رسانه ای از اطلاعات محافظت شده در سیستم اطلاعاتی در فرایند حفاظت رمزنگاری داده های شخصی، حامل های کلیدی، رمز عبور، رمز عبور و تایید اطلاعات SPJA و سفارش دسترسی به آنها استفاده می شود؛

- مکان هایی که منابع "حسابداری و فریم" منابع مربوط به حفاظت رمزنگاری داده های شخصی است.

4. تهدیدهای امنیتی پایه توزیع "حسابداری و فریم"Bu "Yadrinsky Kzson" Mintruda Chuvashia

4.1. کانال های نشت اطلاعات

هنگام پردازش PDNS در PDN ها، ممکن است با استفاده از کانال های نشت کانال زیر، تهدید به امنیت اطلاعات شخصی (UBRDN) رخ دهد:

- تهدیدات نشت اطلاعات آکوستیک (سخنرانی)؛

- تهدیدات نشت گونه های گونه (بصری)؛

- تهدیدات نشت اطلاعات بر روی کانال های پامین.

4.1.1 تهدیدات اطلاعات نشت آکوستیک (سخنرانی)

وقوع تهدیدات به نشت اطلاعات مربوط به نشت اطلاعات آکوستیک (سخنرانی) که به طور مستقیم در سخنرانی سخنرانی سخنرانی در جریان پردازش PDN ها در PDN نگهداری می شود، به دلیل حضور توابع ورودی صوتی PDN ها در DNT ها یا توابع پخش PDN توسط سخنران.

4.1.2 نشت تهدید اطلاعات کد

منبع تهدیدات نشت نشت گونه ها (بصری) اطلاعات افرادی هستند که دسترسی مجاز به اطلاعات CDN، و همچنین ابزار فنی مشاهده، اجرا شده در فضای اداری و یا مخفیانه استفاده شده توسط این افراد را مجاز نمی دانند.

محیط انتشار این سیگنال آموزنده همگن (هوا) است.

تهدیدات نشت نشت گونه های گونه (بصری) به دلیل مشاهده PDS با استفاده از ابزار نوری (الکترونیک نوری) از صفحه نمایش نمایش و سایر ابزارهای نمایش SVT، که بخشی از سی دی است، اجرا می شود.

پیش نیاز برای اجرای مشاهده (ثبت نام) PDN، حضور دید مستقیم بین افراد مشخص شده یا امکانات مشاهده شده و ابزار فنی CDN است که به صورت بصری توسط PD نمایش داده می شود.

رهگیری از PDN ها در شرافت می تواند توسط افراد با اقامت غیرقابل کنترل خود در فضای اداری یا نزدیک به آنها با استفاده از تجهیزات پوشیدنی قابل حمل (عکس های قابل حمل عکس و فیلم های ویدئویی، و غیره)، افزایش یا تجهیزات ثابت، و همچنین مستقیما انجام شود مشاهدات شخصی در اتاق های اداری یا با کمک ابزار فنی مشاهده پنهان شده در فضای اداری.

4.1.3. تهدیدات نشت اطلاعات بر روی کانال های انتشار الکترومغناطیسی و فشار دادن (پمین)

منبع تهدیدات به نشت اطلاعات در مورد کانال های پامین، افرادی هستند که دسترسی مجاز به اطلاعات CAD را مجاز نمی دانند.

وقوع تهدید نشت PDN ها از طریق کانال های پامین ممکن است به علت رهگیری با استفاده از ابزارهای فنی نامطلوب امکان پذیر باشد (نه به ارزش عملکردی مستقیم عناصر PhDn) از میدان های الکترومغناطیسی آموزنده و سیگنال های الکتریکی ناشی از پردازش از PDN با استفاده از ابزار فنی CAD.

تولید اطلاعات حاوی PDN ها و گردش در ابزارهای فنی به شکل سیگنال های آموزشی الکتریکی، پردازش و انتقال سیگنال ها در مدارهای الکتریکی از ابزار فنی، همراه با انتشار گازهای الکترومغناطیسی جانبی همراه است که می تواند بیش از حد از محدودیت های CZ توزیع شود قدرت، انتشار و اندازه سی دی.

ثبت نام پامین انجام شده است تا اطلاعات مربوط به انتقال اطلاعات را به منظور انتقال دستگاه های PD با استفاده از تجهیزات به عنوان بخشی از گیرنده های رادیویی در نظر گرفته شده برای بهبود اطلاعات انجام شود. علاوه بر این، رهگیری از Pemin با استفاده از دستگاه های الکترونیکی امکان پذیر است که اطلاعات مربوط به کانال های ارتباطی یا ابزار فنی پردازش PDN ("بوک مارک های سخت افزاری") را متصل می کند.

4.2. تهدیدات غیر مجاز به نقطه "حسابداری و فریم"Bu "Yadrinsky Kzson" Mintruda Chuvashia

انواع زیر از NSD تهدید به استفاده از نرم افزار و سخت افزار و سخت افزار، که در اجرای غیر مجاز، از جمله دسترسی تصادفی اجرا می شود، به عنوان یک نتیجه از محرمانه بودن (کپی، توزیع غیر مجاز) انجام می شود، یکپارچگی (تخریب، تغییرات ) و دسترسی (مسدود کردن) PDN، و شامل:

- دسترسی به تهدیدات (نفوذ) به محیط عملیاتی کامپیوتر با استفاده از نرم افزار استاندارد (ابزار سیستم عامل یا برنامه های کاربردی برنامه عمومی)؛

- تهدیدات برای ایجاد حالت های غیرطبیعی نرم افزار (نرم افزار و سخت افزار) به هزینه تغییرات اطلاعات خدمات عمدی، نادیده گرفتن محدودیت ها و ویژگی های اطلاعات پردازش شده، اعوجاج (اصلاحات) داده های خود، و غیره؛

- تهدیدات برای اجرای برنامه های مخرب (نرم افزار و تاثیر ریاضی).

علاوه بر این، تهدیدات ترکیبی ممکن است، که ترکیبی از این تهدیدات است. به عنوان مثال، به دلیل اجرای برنامه های مخرب، شرایط ممکن است برای NSD به محیط عملیاتی کامپیوتر، از جمله تشکیل کانال های اطلاعاتی غیر سنتی ایجاد شود.

4.3. منابع تهدیدات غیر مجاز به CD "حسابداری و فریم ها" Bu "Yadrinsky Kzson" Mintruda Chuvashia

منابع تهدید NSD در دوج می توانند عبارتند از:

- نقض کننده؛

- حامل نرم افزارهای مخرب؛

- تب سخت افزار

4.3.1. منبع تهدید NSD - متخلفان

با توجه به حضور حقوق دسترسی دائمی یا یک بار به مناطق کنترل شده (KZ)، مزاحمان به دو نوع تقسیم می شوند:

مزاحمان خارجی - متخلفانی که به شرافتی دسترسی ندارند که تهدیدات خارج از KZ را درک می کنند؛

نقض کنندگان داخلی - متخلفان دسترسی به KZ به Dodge، از جمله کاربران CAD.

امکانات متخلفان خارجی و داخلی به طور قابل توجهی وابسته به رژیم ها و اقدامات سازمانی و فنی در داخل CZ، از جمله پذیرش افراد به PDN ها و کنترل روش انجام کار است.

متخلفان خارجی (به ترتیب به عنوان تعیین I0 نامیده می شود) به طور مستقیم به سیستم ها و منابع شأن و منزلت در KZ دسترسی ندارد. نقض کننده این نوع می تواند به افراد (نهادهای خارجی، کارگران سابق) یا سازمان هایی که حملات را انجام می دهند، به منظور تولید PDNS، تحمیل اطلاعات نادرست، نقض عملکرد ناخوشایند و اختلال یکپارچگی PDN ها، نسبت داده شود.

متخلفان داخلی افرادی هستند که دسترسی به KZ و KM دارند، از جمله کاربران نگهبان، تهدیدهای مستقیما به سی دی.

متخلفان بالقوه داخلی در طبقه بندی DTP روسیه به هشت دسته تقسیم می شوند، بسته به راه دسترسی و دسترسی به PDN ها.

اولین رده (به ترتیب به عنوان I1 نامیده می شود) شامل افرادی است که دسترسی مجاز به گول زدن دارند، اما دسترسی به PDN ها ندارند. این نوع از نقض کنندگان شامل مقامات است که عملکرد عادی شأن را تضمین می کنند - پرسنل خدماتی که کار را انجام می دهند، کار را در محل هایی که در آن معیارهای فنی در داخل خانه هستند، کارکنانی که دسترسی به مکان هایی دارند که در آن ابزار فنی بی صبرانه هستند، دسترسی دارند.

به دسته دوم از متخلفان بالقوه داخلی (به ترتیب به عنوان I2) شامل کاربران ثبت شده CAD، انجام دسترسی محدود به منابع از محل کار - کاربران مجاز CDN ها که در پردازش PDN ها مشغول به کار هستند. این دسته از نقض کنندگان شامل کاربران ثبت شده از CDN "حسابداری و فریم"، کارمندان موسسه است. کاربران ثبت شده افراد مورد اعتماد هستند و به عنوان یک نقض کننده در نظر گرفته نمی شوند. بنابراین، متخلفان بالقوه بالقوه از رده دوم در "حسابداری و فریم" غایب هستند.

دسته سوم از متخلفان بالقوه داخلی (به ترتیب به عنوان I3 نامیده می شود) شامل کاربران ثبت شده CAD، که دسترسی از راه دور به PDN در سیستم اطلاعات توزیع شده است. از آنجایی که این یک سیستم اطلاعات محلی است که متشکل از محل کار خودکار است، به یک سیستم اطلاعات واحد با ارتباط با تکنولوژی دسترسی از راه دور متصل می شود، سپس متخلفان بالقوه داخلی از دسته سوم غایب نیستند.

به دسته چهارم از متخلفان بالقوه داخلی (به شرح زیر که به عنوان I4 نامیده می شود) شامل امتیاز کاربران ثبت شده با اقتدار مدیر امنیتی بخش (قطعه) CDN. کاربران ثبت شده از "حسابداری و فریم های CDN" با قدرت های سرپرست امنیت، افراد مورد اعتماد هستند و به عنوان نقض کننده در نظر گرفته نمی شوند. بنابراین، هیچ نقض کننده بالقوه بالقوه از رده چهارم در "حسابداری و فریم های بالقوه" وجود ندارد.

رده پنجم از نقض کنندگان بالقوه بالقوه داخلی (به ترتیب به عنوان I5 نامیده می شود) شامل کاربران ثبت شده CDN با قدرت مدیر سیستم است. کاربران ثبت شده از CDN "حسابداری و فریم ها" با قدرت سیستم مدیر CDN اعتماد دارند و به عنوان نقض کننده در نظر گرفته نمی شوند. بنابراین، نفوذگران بالقوه داخلی از رده پنجم در شرافت "حسابداری و فریم ها" وجود ندارد.

به دسته ششم از متخلفان بالقوه داخلی (به شرح زیر که به عنوان I6 نامیده می شود) شامل کاربران ثبت شده ارسال شده توسط Powers Administrator Security است. کاربران ثبت نام شده از CADN "حسابداری و فریم ها" با اقتدار از سیستم امنیتی Security Serry "حسابداری و فریم ها" اعتماد دارند و به عنوان نقض کننده در نظر گرفته نمی شوند. بنابراین، متخلفان بالقوه داخلی از رده ششم در "حسابداری و فریم" در شأن و منزلت گم شده اند.

رده هفتم از متخلفان بالقوه داخلی (به ترتیب به عنوان I7 نامیده می شود) شامل برنامه نویسان توسعه دهندگان (تامین کنندگان) نرم افزار کاربردی (PPOs) و افرادی که همراه با CPF ارائه می دهند. به منظور تعمیرات بالقوه بالقوه از رده هفتم، دسته های حسابداری و فریم ها عبارتند از: توسعه دهندگان برنامه نویس که توسط کاربران "حسابداری و فریم ها" مجاز نیستند، اما داشتن دسترسی به یک بار به منطقه کنترل شده.

رده هشتم از متخلفان بالقوه داخلی (به ترتیب به عنوان I8) شامل توسعه دهندگان و فیشال هایی است که عرضه، نگهداری و تعمیر وسایل فنی را در PM ارائه می دهند. به متخلفان بالقوه داخلی از رده هشتم، "حسابداری و فریم ها" می تواند به کارکنانی که کاربران مجاز از "حسابداری و فریم" را مجاز نمی دانند، اما داشتن دسترسی یک بار به یک منطقه کنترل شده و همچنین کارمندان سوم سازمان های متعددی که تعمیر و نگهداری ابزار فنی "حسابداری و فریم های CDN" را انجام می دهند.

بر اساس موارد فوق، متخلفان زیر باید به عنوان منابع تهدید NSDS در نظر گرفته شوند:

- مزاحم خارجی و 0؛

- نقض کننده داخلی IL، که دسترسی مجاز به "حسابداری و فریم ها" را مجاز می داند، اما دسترسی به PDN ها ندارد. نوع متخلفان شامل مقامات است که عملکرد طبیعی "حسابداری و فریم ها" را تضمین می کنند - پرسنل خدمات کار در محل کار که در آن ابزار فنی "حسابداری و فریم های Phdn" قرار می گیرد، کارکنانی که دسترسی به محل را دارند، کدام روش فنی "حسابداری و فریم ها" گرفتار می شود؛

- نقض داخلی I7، که یک برنامه نویس توسعه دهنده (تامین کننده) یک PPO یا فردی است که پشتیبانی از PPO را به "حسابداری و پرسنل" ارائه می دهد؛

- متخلخل داخلی I8، که یک توسعه دهنده یا شخص است، ارائه عرضه، پشتیبانی و تعمیر وسایل فنی در CD "حسابداری و فریم".

4.3.2. منبع تهدید NSD - حمل و نقل نرم افزارهای مخرب

حامل یک برنامه مخرب می تواند یک عنصر سخت افزاری رایانه یا یک ظرف نرم افزاری باشد.

اگر یک برنامه مخرب با هر برنامه کاربردی همراه باشد، به عنوان حامل آن در نظر گرفته شده است:

رسانه های بیگانه، I.E. دیسکت، دیسک نوری (CD-R، CD-RW)، حافظه فلش، وینچستر بیگانه و غیره؛

داخلی داخلی (وینچسترها، میکروسیرک های RAM، پردازنده، microcircuits هیئت مدیره، microcircuits دستگاه های جاسازی شده در واحد سیستم - آداپتور ویدئو، کارت شبکه، کارت صدا، مودم، دستگاه های ورودی / خروجی از دیسک های سفت و سخت مغناطیسی، منبع تغذیه، و غیره، دسترسی مستقیم به Microcircuits به لاستیک های انتقال داده، پورت های I / O)؛

- microcircuits دستگاه های خارجی (مانیتور، صفحه کلید، چاپگر، مودم، اسکنر، و غیره).

اگر یک برنامه مخرب با هر برنامه کاربردی مرتبط باشد، فایل هایی که دارای پسوندهای خاص یا ویژگی های دیگر هستند، پیام های ارسال شده در شبکه، سپس حامل های آن عبارتند از:

- بسته های ارسال شده توسط پیام های شبکه فرعی؛

- فایل ها (متن، گرافیک، اجرایی، و غیره).

5. مدل تهدیدها برای امنیت اطلاعات شخصی هنگام پردازش در سیستم اطلاعاتی اطلاعات شخصی "حسابداری و فریم" Bu "Yadrinsky Kzson" Mintruda Chuvashia

از تجزیه و تحلیل، به شرح زیر است که مطابق با الزامات "نظم طبقه بندی سیستم های اطلاعاتی اطلاعات شخصی" CDN "حسابداری و فریم های موسسه یک CDN محلی با اتصال به روابط عمومی است.

بنابراین، به عنوان مدل اصلی تهدیدات به ایمنی PDN ها، هنگام پردازش "حسابداری و فریم ها"، می توانید یک مدل "نوع تهدید به امنیت اطلاعات شخصی پردازش شده در سیستم های اطلاعاتی محلی داده های شخصی داشته باشید شبکه های ارتباطی و (یا) شبکه های بین المللی اطلاعات بین المللی. "

مطابق با مدل معمول مشخص شده از تهدیدات ایمنی PDN ها در PDNS DVN "حسابداری و فریم" PDN ها، ممکن است تهدیدهای امنیتی زیر را اجرا کنید:

- تهدیدات نشت اطلاعات در کانال های فنی؛

- تهدیدات NSDS به PDS پردازش شده در محل کار خودکار.

تهدیدات NSD برای شأن "حسابداری و فریم ها" با اقدامات متخلفانی که دسترسی به Dodges را دارند، از جمله کاربران CAD، تهدیدهای مستقیما به نقض کننده داخلی، و همچنین متخلفان که ندارند، اعمال می کنند دسترسی به خانه ها و اجرای تهدیدهای شبکه های ارتباطی خارجی در استفاده مشترک (مزاحم خارجی).

با توجه به ترکیب ابزارهای کاربردی برای حفاظت، دسته های اطلاعات شخصی، دسته های احتمالی نقض کننده و توصیه های "مدل پایه تهدیدات امنیتی اطلاعات شخصی زمانی که آنها در سیستم های اطلاعاتی اطلاعات شخصی پردازش می شوند"، لازم است تهدیدات امنیتی زیر را به "حسابداری و فریم" در نظر بگیرید.

- تهدید نشت اطلاعات آکوستیک؛

- تهدید نشت از طریق

- تهدید نشت اطلاعات در کانال پامین؛

- تهدید اجرا شده در طول عملیات سیستم عامل؛

- تهدید پس از بارگیری سیستم عامل اجرا شد؛

- تهدید به معرفی برنامه های مخرب؛

- تهدید "تجزیه و تحلیل ترافیک شبکه" با رهگیری از اطلاعات منتقل شده در شبکه؛

- تهدید اسکن با هدف شناسایی پورت ها و خدمات باز، اتصالات باز و غیره؛

- تهدید به تشخیص گذرواژهها؛

- تهدید NSD با جایگزینی یک شبکه مورد اعتماد؛

- تهدید "امتناع از نگهداری" نوع؛

- تهدید راه اندازی از راه دور؛

- تهدید اجرای در شبکه برنامه های مخرب.

5.1. تعیین سطح حفاظت اولیه حفاظت شده "حسابداری و فریم ها"

تحت سطح منبع محافظت شده، شاخص عمومی Y 1 بسته به ویژگی های فنی و عملیاتی CD قابل درک است.

مطابق با "روش شناسی برای تعیین تهدیدات فعلی به امنیت اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی" برای پیدا کردن سطح سطوح محافظت شده منبع، I.E. مقادیر ضریب عددی Y 1، لازم است شاخص های امنیت اصلی تعیین شود.

|

مشخصات فنی و عملیاتی CAD |

سطح امنیت |

||

|

بلند قد |

وسط |

کم |

|

|

1. توسط قرار دادن ارضی: |

|||

|

خمیر محلی، مستقر در یک ساختمان |

|||

|

2. بر اساس دسترسی به ترکیبات با شبکه های عمومی: |

|||

|

Caiden، داشتن دسترسی به یک نقطه به یک شبکه مشترک؛ |

|||

|

3. برای عملیات جاسازی شده (قانونی) با سوابق پایگاه داده های شخصی: |

|||

|

ضبط، حذف، مرتب سازی؛ |

|||

|

4. در تعریف دسترسی به داده های شخصی: |

|||

|

Caiden، که کارکنان سازمان که توسط لیست مشخص شده اند دسترسی به لیست یا موضوع PD دارند؛ |

|||

از تجزیه و تحلیل نتایج حفاظت اولیه، به این معنی است که بیش از 70 درصد از ویژگی های حسابداری و فریم های موسسات مربوط به سطح پایین تر از "متوسط" است.

در نتیجه، مطابق با "روش شناسی برای تعیین تهدیدات فعلی به امنیت اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی"، "حسابداری و پرسنل" میانگین سطح حفاظت اولیه و ضریب عددی Y 1 \u003d 5 است.

5.2. تعیین احتمال تحقق تهدیدات در شرافت "حسابداری و فریم"Bu "Yadrinsky Kzson" Mintruda Chuvashia

تحت احتمال اجرای تهدید به عنوان شاخص تعریف شده توسط شاخص درک می شود، که مشخصه ای است که احتمال ابتلا به تهدید خاص برای ایمنی PDN ها برای این همجوشی IMP در شرایط در حال توسعه وضعیت را مشخص می کند.

ضریب عددی (Y 2) برای برآورد احتمال تهدید توسط چهار درجه بندی کلامی این شاخص تعیین می شود:

- بعید است - هیچ پیش نیازهای عینی برای تهدید وجود ندارد (y 2 \u003d 0)؛

- احتمال کم - پیش نیازهای عینی برای تحقق تهدید وجود دارد، اما اقدامات انجام شده به طور قابل توجهی برای پیاده سازی دشوار است (Y 2 \u003d 2)؛

- احتمال احتمالی - پیش نیازهای هدف برای تحقق تهدید وجود دارد، اما اقدامات انجام شده برای اطمینان از ایمنی PDN ها کافی نیست (Y 2 \u003d 5)؛

- احتمال بالا - پیش نیازهای هدفمند برای اجرای تهدید وجود دارد و اقدامات لازم برای اطمینان از ایمنی PDN گرفته نمی شود (Y 2 \u003d 10).

|

نوع تهدید امنیتی PDN |

احتمال اجرای تهدیدی Y2. منبع تهدید - طبقه بندی (I0، I1، AND7، AND8، AND8) |

|||||

|

نتیجه y2 \u003d max (i0، and1، and7، and8) |

||||||

|

1.2 نشت تهدید اطلاعات کد |

||||||

|

|

||||||

|

2.1.1 سرقت PEVM. |

||||||

|

|

||||||

|

2.2.3. نصب نرم افزار که با عملکرد وظایف رسمی همراه نیست |

||||||

|

|

||||||

|

2.3.6. فاجعه |

||||||

|

|

||||||

|

|

||||||

|

2.5.1.1. رهگیری از فهرست مجدد منطقه کنترل شده |

||||||

|

2.5.4 هارمونی ها یک مسیر شبکه دروغین را اعمال می کنند |

||||||

5.3. تعیین احتمال اجرای تهدیدهای به CD "حسابداری و فریم ها" Bu "Yadrinsky Kzson" Mintruda Chuvashia

با توجه به نتایج ارزیابی سطح امنیت اولیه (Y 1) و احتمال تهدید (Y 2)، ضریب تحول پذیری تهدید (Y) محاسبه می شود و احتمال تهدید تعیین می شود.

ضریب تحول پذیری تهدید توسط فرمول محاسبه می شود:

y \u003d (y 1 + y 2) / 20.

با ارزش ضریب واقعی بودن تهدید Y، تفسیر کلامی از واقعیت این تهدید به شرح زیر است:

- اگر 0≤y≤0.3، پس از آن احتمال تهدید به عنوان کم شناخته شده است؛

- اگر 0.3≤y≤0.6 باشد، احتمال تهدید به طور متوسط \u200b\u200bبه رسمیت شناخته شده است؛

- اگر 0.6≤y≤0.8، پس از آن احتمال تهدید به عنوان بالا شناخته شده است؛

- اگر y\u003e 0.8، احتمال تهدید به اندازه بسیار بالا شناخته شده است.

|

نوع تهدید امنیتی PDN |

تهدید تحقق Y2 |

انتقال مرکز فرایند COEFFI |

|

|

1. تهدیدات از نشت در کانال های فنی |

|||

|

1.1. تهدیدات نشت اطلاعات آکوستیک |

|||

|

1.2 نشت تهدید اطلاعات کد |

|||

|

1.3. تهدیدات نشت اطلاعات از طریق کانال های پمین |

|||

|

2. تهدیدات دسترسی غیر مجاز به اطلاعات |

|||

|

2.1. تهدید از بین بردن، سرقت سخت افزار DELICA اطلاعات رسانه ای توسط دسترسی فیزیکی به عناصر |

|||

|

2.1.1 سرقت PEVM. |

|||

|

2.1.2 سرقت اطلاعات رسانه ای |

|||

|

2.1.3. کلید سرقت و ویژگی های دسترسی |

|||

|

2.1.4 سرقت، اصلاحات، تخریب اطلاعات |

|||

|

2.1.5. نتیجه گیری از گره های PC، کانال های ارتباطی |

|||

|

2.1.6 دسترسی غیر مجاز به اطلاعات برای تعمیر و نگهداری (تعمیر، نابودی) گره های PEVM |

|||

|

2.1.7. داروهای غیر مجاز غیر مجاز |

|||

|

2.2. تهدید اختلاس، اصلاح غیر مجاز یا مسدود کردن اطلاعات به دلیل دسترسی غیر مجاز (NSD) با استفاده از نرم افزار و سخت افزار و نرم افزار (از جمله نرم افزار و تأثیرات ریاضی) |

|||

|

2.2.1 بدافزار (ویروس ها) |

|||

|

2.3. تهدیدات اقدامات عمدی کاربران و اختلالات امنیتی عملکرد CETA و SPSPDN در ترکیب آن به دلیل شکست های نرم افزاری، و همچنین تهدیدات غیر اینترودیدیک (شکست های تجهیزات به علت عدم اطمینان عناصر، شکست های قدرت) و خودبخودی (شوک های رعد و برق، آتش سوزی، سیل و KD) شخصیت |

|||

|

2.3.1 از دست دادن کلیدها و ویژگی های دسترسی |

|||

|

2.3.2 اصلاح ناخواسته (تخریب) اطلاعات توسط کارکنان |

|||

|

2.3.3. ابزار غیر فعال کردن غیر قابل اجتناب از حفاظت |

|||

|

2.3.4 اتصالات سخت افزار |

|||

|

2.3.5. شکست سیستم منبع تغذیه |

|||

|

2.3.6. فاجعه |

|||

|

2.4 تهدیدات اقدامات عمدی از متخلفان داخلی |

|||

|

2.4.1 دسترسی به اطلاعات، اصلاح، تخریب افراد به پردازش آن پذیرفته نشده است |

|||

|

2.4.2 افشای اطلاعات، اصلاح، تخریب توسط کارکنان پذیرفته شده به پردازش آن |

|||

|

2.5 جانز دسترسی غیر مجاز از طریق کانال های ارتباطی |

|||

|

2.5.1. غرور "تجزیه و تحلیل ترافیک شبکه" با رهگیری از اطلاعات منتقل شده از کد و دریافت از شبکه های خارجی اطلاعات: |

|||

|

2.5.1.1. رهگیری خارج از منطقه کنترل شده |

|||

|

2.5.1.2. رهگیری در ناحیه کنترل شده توسط متخلفان خارجی |

|||

|

2.5.1.3 Perechavat در منطقه کنترل شده توسط متخلفان داخلی. |

|||

|

2.5.2 غرور اسکن با هدف شناسایی نوع یا نوع سیستم عامل های مورد استفاده، آدرس های شبکه ایستگاه های کاری سی دی، توپولوژی شبکه، پورت ها و خدمات باز، اتصالات باز و غیره |

|||

|

2.5.3. گشت و گذار از تشخیص رمز عبور بر روی شبکه |

|||

|

2.5.5. جریان جایگزینی یک شیء مورد اعتماد در شبکه |

|||

|

2.5.6. پرنعمت پیاده سازی شیء کاذب هر دو در شبکه های ساکن و خارجی است |

|||

|

2.5.7 نوع گلو "عدم حفظ" |

|||

|

2.5.8. آسیب از راه اندازی برنامه از راه دور |

|||

|

2.5.9. Freaks از پیاده سازی در شبکه برنامه های مخرب |

|||

5.4. ارزیابی خطر تهدید به نقطه "حسابداری و فریم" Bu "Yadrinsky Kzson" Mintruda Chuvashia

ارزیابی خطر تهدیدات به ساکنان بر اساس یک نظرسنجی از متخصصان حفاظت از اطلاعات ساخته شده است و توسط شاخص کلامی خطر، که دارای سه معنی است، تعیین می شود:

- خطر کم - اگر تحقق تهدید می تواند منجر به پیامدهای منفی جزئی برای افراد اطلاعات شخصی شود؛

- متوسط \u200b\u200bخطر - اگر تحقق تهدید می تواند منجر به پیامدهای منفی برای افراد اطلاعات شخصی شود؛

- خطر بالا - اگر پیاده سازی تهدید می تواند منجر به پیامدهای منفی منفی برای نهادهای داده های شخصی شود

|

نوع تهدید امنیتی PDN |

خطر تهدیدات |

|

1. تهدیدات از نشت در کانال های فنی |

|

|

1.1. تهدیدات نشت اطلاعات آکوستیک |

|

|

1.2 نشت تهدید اطلاعات کد |

|

|

1.3. تهدیدات نشت اطلاعات از طریق کانال های پمین |

|

|

2. تهدیدات دسترسی غیر مجاز به اطلاعات |

|

|

2.1. تهدید از بین بردن، سرقت سخت افزار DELICA اطلاعات رسانه ای توسط دسترسی فیزیکی به عناصر |

|

|

2.1.1 سرقت PEVM. |

|

|

2.1.2 سرقت اطلاعات رسانه ای |

|

|

2.1.3. کلید سرقت و ویژگی های دسترسی |

|

|

2.1.4 سرقت، اصلاحات، تخریب اطلاعات |

|

|

2.1.5. نتیجه گیری از گره های PC، کانال های ارتباطی |

|

|

2.1.6 دسترسی غیر مجاز به اطلاعات برای تعمیر و نگهداری (تعمیر، نابودی) گره های PEVM |

|

|

2.1.7. داروهای غیر مجاز غیر مجاز |

|

|

2.2. تهدید اختلاس، اصلاح غیر مجاز یا مسدود کردن اطلاعات به دلیل دسترسی غیر مجاز (NSD) با استفاده از نرم افزار و سخت افزار و نرم افزار (از جمله نرم افزار و تأثیرات ریاضی) |

|

|

2.2.1 بدافزار (ویروس ها) |

|

|

2.2.3. نصب و راه اندازی برای عملکرد وظایف رسمی |

|

|

2.3. تهدیدات اقدامات ناخواسته کاربران و نقض امنیتی از عملکرد شرافت و SPSPDN در ترکیب خود به دلیل خرابی های نرم افزاری، و همچنین تهدیدات غیر وابسته به عدم نفوذ (خرابی های تجهیزات به دلیل عدم اطمینان عناصر، شکست های قدرت) و خود به خودی (رعد و برق، شوک های آتش، سیل، و t .p.) شخصیت |

|

|

2.3.1 از دست دادن کلیدها و ویژگی های دسترسی |

|

|

2.3.2 اصلاح ناخواسته (تخریب) اطلاعات توسط کارکنان |

|

|

2.3.3. ابزار غیر فعال کردن غیر قابل اجتناب از حفاظت |

|

|

2.3.4 اتصالات سخت افزار |

|

|

2.3.5. شکست سیستم منبع تغذیه |

|

|

2.3.6. فاجعه |

|

|

2.4 تهدیدات اقدامات عمدی از متخلفان داخلی |

|

|

2.5 جانز دسترسی غیر مجاز از طریق کانال های ارتباطی |

|

|

2.5.1. غرور "تجزیه و تحلیل ترافیک شبکه" با رهگیری از اطلاعات منتقل شده از کد و دریافت از شبکه های خارجی اطلاعات: |

|

|

2.5.1.1. رهگیری برای فهرست مجدد از منطقه کنترل شده |

|

|

2.5.1.2. رهگیری در ناحیه کنترل شده توسط متخلفان خارجی |

|

|

2.5.1.3 Perechavat در منطقه کنترل شده توسط متخلفان داخلی. |

|

|

2.5.2 غرور اسکن با هدف شناسایی نوع یا نوع سیستم عامل های مورد استفاده، آدرس های شبکه ایستگاه های کاری سی دی، توپولوژی شبکه، پورت ها و خدمات باز، اتصالات باز و غیره |

|

|

2.5.3. گشت و گذار از تشخیص رمز عبور بر روی شبکه |

|

|

2.5.4 هارمونی ها یک مسیر شبکه دروغین را اعمال می کنند |

|

|

2.5.5. جریان جایگزینی یک شیء مورد اعتماد در شبکه |

|

|

2.5.6. پرنعمت پیاده سازی شیء کاذب هر دو در شبکه های ساکن و خارجی است |

|

|

2.5.7 نوع گلو "عدم حفظ" |

|

|

2.5.8. آسیب از راه اندازی برنامه از راه دور |

|

|

2.5.9. Freaks از پیاده سازی در شبکه برنامه های مخرب |

|

5.5. تعیین ارتباط تهدیدات در نقطه

مطابق با قوانین مربوط به تهدید امنیتی به فوری، این موسسات برای "حسابداری و فریم" موسسات تعیین می شود.

|

امکان تحقق تهدید |

خطر تهدید |

||

|

غیر فعال |

غیر فعال |

واقعی |

|

|

غیر فعال |

واقعی |

واقعی |

|

|

واقعی |

واقعی |

واقعی |

|

|

بسیار بالا |

واقعی |

واقعی |

واقعی |

|

نوع تهدید امنیتی PDN |

خطر تهدیدات |

امکان اجرای تهدید |

تهدید حسابداری |

|

1. تهدیدات از نشت در کانال های فنی |

|||

|

1.1. تهدیدات نشت اطلاعات آکوستیک |

غیر فعال |

||

|

1.2 نشت تهدید اطلاعات کد |

غیر فعال |

||

|

1.3. تهدیدات نشت اطلاعات از طریق کانال های پمین |

غیر فعال |

||

|

2. تهدیدات دسترسی غیر مجاز به اطلاعات |

|||

|

2.1. تهدید از بین بردن، سرقت سخت افزار DVN، حامل های اطلاعاتی با دسترسی فیزیکی به عناصر CAD |

|||

|

2.1.1 سرقت PEVM. |

واقعی |

||

|

2.1.2 سرقت اطلاعات رسانه ای |

واقعی |

||

|

2.1.3. کلید سرقت و ویژگی های دسترسی |

واقعی |

||

|

2.1.4 سرقت، اصلاحات، تخریب اطلاعات |

واقعی |

||

|

2.1.5. نتیجه گیری از گره های PC، کانال های ارتباطی |

غیر فعال |

||

|

2.1.6 دسترسی غیر مجاز به اطلاعات برای تعمیر و نگهداری (تعمیر، نابودی) گره های PEVM |

واقعی |

||

|

2.1.7. داروهای غیر مجاز غیر مجاز |

واقعی |

||

|

2.2. تهدید اختلاس، اصلاح غیر مجاز یا مسدود کردن اطلاعات به دلیل دسترسی غیر مجاز (NSD) با استفاده از نرم افزار و سخت افزار و نرم افزار (از جمله نرم افزار و تأثیرات ریاضی) |

|||

|

2.2.1 بدافزار (ویروس ها) |

واقعی |

||

|

غیر فعال |

|||

|

2.2.3. نصب و راه اندازی برای عملکرد وظایف رسمی |

غیر فعال |

||

|

2.3. تهدیدات اقدامات ناخواسته کاربران و نقض امنیتی از عملکرد شرافت و SPSPDN در ترکیب خود به دلیل خرابی های نرم افزاری، و همچنین تهدیدات غیر وابسته به عدم نفوذ (خرابی های تجهیزات به دلیل عدم اطمینان عناصر، شکست های قدرت) و خود به خودی (رعد و برق، شوک های آتش، سیل، و t .p.) شخصیت |

|||

|

2.3.1 از دست دادن کلیدها و ویژگی های دسترسی |

غیر فعال |

||

|

2.3.2 اصلاح ناخواسته (تخریب) اطلاعات توسط کارکنان |

واقعی |

||

|

2.3.3. ابزار غیر فعال کردن غیر قابل اجتناب از حفاظت |

غیر فعال |

||

|

2.3.4 اتصالات سخت افزار |

واقعی |

||

|

2.3.5. شکست سیستم منبع تغذیه |

غیر فعال |

||

|

2.3.6. فاجعه |

واقعی |

||

|

2.4 تهدیدات اقدامات عمدی از متخلفان داخلی |

|||

|

2.4.1 دسترسی به اطلاعات، اصلاح، تخریب افراد به پردازش آن پذیرفته نشده است |

واقعی |

||

|

2.4.2 افشای اطلاعات، اصلاح، تخریب توسط کارکنان پذیرفته شده به پردازش آن |

واقعی |

||

|

2.5 جانز دسترسی غیر مجاز از طریق کانال های ارتباطی |

|||

|

2.5.1. غرور "تجزیه و تحلیل ترافیک شبکه" با رهگیری از اطلاعات منتقل شده از کد و دریافت از شبکه های خارجی اطلاعات: |

واقعی |

||

|

2.5.1.1. رهگیری خارج از منطقه کنترل شده |

واقعی |

||

|

2.5.1.2. رهگیری در ناحیه کنترل شده توسط متخلفان خارجی |

واقعی |

||

|

2.5.1.3 Perechavat در منطقه کنترل شده توسط متخلفان داخلی. |

واقعی |

||

|

2.5.2 غرور اسکن با هدف شناسایی نوع یا نوع سیستم عامل های مورد استفاده، آدرس های شبکه ایستگاه های کاری سی دی، توپولوژی شبکه، پورت ها و خدمات باز، اتصالات باز و غیره |

واقعی |

||

|

2.5.3. گشت و گذار از تشخیص رمز عبور بر روی شبکه |

واقعی |

||

|

2.5.4 هارمونی ها یک مسیر شبکه دروغین را اعمال می کنند |

غیر فعال |

||

|

2.5.5. جریان جایگزینی یک شیء مورد اعتماد در شبکه |

غیر فعال |

||

|

2.5.6. پرنعمت پیاده سازی شیء کاذب هر دو در شبکه های ساکن و خارجی است |

غیر فعال |

||

|

2.5.7 نوع گلو "عدم حفظ" |

واقعی |

||

|

2.5.8. آسیب از راه اندازی برنامه از راه دور |

واقعی |

||

|

2.5.9. Freaks از پیاده سازی در شبکه برنامه های مخرب |

واقعی |

||

بنابراین، تهدیدات مربوط به ایمنی PDN ها در CDN "حسابداری و فریم های" موسسات، تهدیدات دسترسی غیر مجاز به اطلاعات هستند:

تهدید از بین بردن، سرقت سخت افزار شأن، رسانه های اطلاعات توسط دسترسی فیزیکی به عناصر CDN؛

تهدیدات اقدامات ناخواسته کاربران و نقض امنیتی از عملکرد شرافت و SPSPDN در ترکیب خود به دلیل خرابی های نرم افزاری، و همچنین تهدیدات غیر وابسته به عدم نفوذ (خرابی های تجهیزات به دلیل عدم اطمینان عناصر، شکست های قدرت) و خود به خودی (رعد و برق، شوک های آتش، سیل، و t .p.) شخصیت؛

تهدیدات اقدامات عمدی از متخلفان داخلی؛

تهدیدات دسترسی غیر مجاز از طریق کانال های ارتباطی.

6. مدل نقض کننده CD "حسابداری و فریم" Bu "Yadrinsky Kzson" Mintruda Chuvashia

مطابق با فرمان دولت فدراسیون روسیه از 01.11.2012 شماره 1119 "در تصویب الزامات حفاظت از داده های شخصی زمانی که آنها در سیستم های اطلاعاتی اطلاعات شخصی" امنیت اطلاعات شخصی زمانی که آنها پردازش می شوند، پردازش می شوند در سیستم اطلاعاتی با کمک یک سیستم حفاظت از اطلاعات شخصی، خنثی کردن تهدیدات واقعی، مطابق با بخش 5 ماده 19 قانون فدرال "بر روی داده های شخصی" ارائه می شود.

سیستم حفاظت از اطلاعات شخصی شامل اقدامات فنی سازماندهی و (یا) تعریف شده با توجه به تهدیدات فعلی به امنیت اطلاعات شخصی و فن آوری های اطلاعاتی مورد استفاده در سیستم های اطلاعاتی است.

فنی و نرم افزار باید با الزامات اطلاعات ارائه اطلاعات مطابق با قوانین فدراسیون روسیه راضی باشد.

مشخصات موسسات "حسابداری و فریم ها"، موسسات محافظت شده "حسابداری و فریم ها"، تهدیدات نشت PDN در کانال های فنی، تهدیدات NSDS به اطلاعات "موسسات حسابداری و فریم" و یک مدل از تهدیدات ایمنی PDN ها توسط بخش های قبلی مورد بررسی قرار می گیرند این سند.

بر اساس داده های به دست آمده در این بخش ها، با توجه به "توصیه های روش شناختی برای توسعه اقدامات قانونی قانونی که تعیین امنیت اطلاعات شخصی که در پردازش داده های شخصی در سیستم های اطلاعاتی شخصی در اجرای سیستم های اطلاعاتی مرتبط هستند، در نظر گرفته شده است فعالیت های مربوط به "روسیه FSB روسیه روسیه تصویب شده توسط رهبری 803. 2015 شماره 149 / 7/2/6/6-432، شما می توانید فرصت های متخلفان (منابع حملات) را در هنگام ارائه کمک به رمزنگاری روشن کنید امنیت PDN ها هنگام پردازش موسسه "حسابداری و فریم".

|

منابع عمومی حملات |

||

|

توانایی به طور مستقل ایجاد راه های حمله، آماده سازی و انجام حملات تنها در خارج از منطقه کنترل شده |

||

|

توانایی به طور مستقل ایجاد روش های حملات، آماده سازی و اجرای حملات در منطقه کنترل شده، اما بدون دسترسی فیزیکی به سخت افزار (به ترتیب به عنوان AC)، که توسط SPJ و عملکرد آنها اجرا می شود |

||

|

توانایی به طور مستقل ایجاد روش های حملات، تهیه و اجرای حملات در منطقه کنترل شده با دسترسی فیزیکی به ACS که در آن SPI و محیط زیست عملکرد آنها اجرا می شود |

||

|

توانایی مشارکت متخصصان که دارای تجربه در توسعه و تجزیه و تحلیل SCJ هستند (از جمله متخصصین در زمینه سیگنال های انتقال خطی و سیگنال های تابش الکترومغناطیسی جانبی و فیلمبرداری SpJO) |

||

|

توانایی جذب متخصصان که توسعه و تجزیه و تحلیل SCJ را تجربه می کنند (از جمله متخصصین در زمینه استفاده برای اجرای حملات از قابلیت های غیرقانونی نرم افزار کاربردی)؛ |

||

|

توانایی مشارکت متخصصان که دارای تجربه در توسعه و تجزیه و تحلیل SCJ (از جمله متخصصین در زمینه استفاده برای پیاده سازی حملات از قابلیت های غیرقانونی از اجزای سخت افزاری و نرم افزاری محیط کار SCJO) هستند. |

پیاده سازی تهدیدات به امنیت اطلاعات شخصی پردازش شده در سیستم های اطلاعاتی اطلاعات شخصی توسط قابلیت های منابع حملات تعیین می شود. بنابراین، ارتباط استفاده از قابلیت های منابع حملات، حضور تهدیدهای مربوطه مناسب را تعیین می کند.

|

ویژگی های تصفیه شده از نقض کنندگان و جهت حملات (تهدیدات واقعی مربوطه) |

ارتباط استفاده از (کاربرد) برای ساخت و اجرای حملات |

توجیه عدم وجود |

|

|

حمله در هنگام پیدا کردن در منطقه کنترل شده. |

غیر مرتبط |

نمایندگان خدمات فنی و سایر خدمات پشتیبانی در هنگام کار در محل که در آن SCJI واقع شده اند، و کارکنانی که کاربران SCJI نیستند تنها در حضور کارکنان در عملیات قرار دارند؛ کارکنانی که توسط کاربران متضاد هستند، اما نه توسط کاربران SCJI، در مورد قوانین کار در PM و مسئولیت عدم انطباق با قوانین امنیتی اطلاعات مطلع می شوند؛ کاربران Skzzi در مورد قوانین کار در کد مطلع هستند، قوانین برای کار با SCJ و مسئولیت عدم انطباق با قوانین برای اطمینان از ایمنی اطلاعات؛ مکان هایی که در آن Skzi واقع شده اند، مجهز هستند درب ورودی با قفل کردن، اطمینان از بستن درب های محل بر روی قلعه و باز کردن آنها فقط برای یک تصویب مجاز؛ قوانین دسترسی به محل را تایید کرد، جایی که SPJ ها در کار و زمان کار غیر کار و همچنین شرایط اضطراری قرار می گیرند؛ یک لیست از افراد را با حق دسترسی به مکان هایی که Skzi واقع شده اند، تایید کرد؛ ثبت نام و حسابداری از اقدامات کاربر با PDN انجام می شود؛ نظارت بر یکپارچگی وسایل حفاظت؛ |

|

|

انجام حملات در مرحله عملیات Skzi برای اشیاء زیر: مستندات اسکی و اجزای SF؛ اتاقهایی که در آن مجموعه ای از نرم افزار و عناصر فنی سیستم های پردازش داده وجود دارد که قادر به عملکرد مستقل یا به عنوان بخشی از سیستم های دیگر (به ترتیب به عنوان SVT)، که SCJ و SF اجرا می شوند، عمل می کنند. |

غیر مرتبط |

آثار در استخدام برگزار می شود؛ مستندات SPJ از مسئول SPJ در یک ایمن فلز نگهداری می شود؛ اتاق که در آن مستندات در SCJ، Skzi و اجزای SF واقع شده اند، مجهز به درب های ورودی با قفل هستند، تضمین بسته شدن ثابت درب های اتاق بر روی قلعه و باز کردن آنها فقط برای گذر مجاز؛ لیستی از افراد را با حق دسترسی به محل تصویب کرده است. |

|

|

رسید در چارچوب قدرت ارائه شده، و همچنین به عنوان یک نتیجه از مشاهدات اطلاعات زیر: اطلاعات مربوط به اقدامات فیزیکی برای محافظت از امکانات که در آن منابع سیستم اطلاعاتی ارسال می شود؛ اطلاعات در مورد اقدامات برای اطمینان از منطقه کنترل شده از اشیاء که در آن منابع سیستم اطلاعات ارسال شده است؛ اطلاعات مربوط به اقدامات لازم برای محدود کردن دسترسی به مکان هایی که SVT ها در آن SPI و SF قرار گرفته اند. |

غیر مرتبط |

آثار در استخدام برگزار می شود؛ اطلاعات در مورد اقدامات فیزیکی برای حفاظت از اشیاء که در آن ساکنان قرار می گیرند، برای یک دایره محدود از کارکنان در دسترس هستند؛ کارکنان از مسئولیت عدم انطباق با قوانین امنیتی اطلاعات مطلع هستند. |

|

|

استفاده از ابزارهای دولتی، محدود شده توسط اقدامات اجرا شده در سیستم اطلاعاتی، که از SPI استفاده می کند، و با هدف جلوگیری و جلوگیری از اقدامات غیر مجاز است. |

غیر مرتبط |

کار بر روی انتخاب کارکنان برگزار می شود؛ اتاقهایی که در آن SVT واقع شده اند، که در آن Skji و SF واقع شده اند، مجهز به ورودی ها با قفل ها هستند، درهای اتاق ها بر روی قلعه و باز کردن آنها فقط برای یک گذر مجاز ارائه می شود؛ کارکنان از مسئولیت عدم انطباق با قوانین امنیتی اطلاعات مطلع هستند؛ یک تمایز و کنترل دسترسی کاربر به منابع محافظت شده وجود دارد؛ در رکود استفاده می شود: ابزار گواهی حفاظت از اطلاعات از دسترسی غیر مجاز؛ ابزار حفاظت از ضد ویروس تایید شده. |

|

|

دسترسی فیزیکی به SVT، که در آن SCJ و SF اجرا می شود. |

غیر مرتبط |

آثار در استخدام برگزار می شود؛ اتاقهایی که در آن SVT واقع شده اند، که در آن Skji و SF واقع شده اند، با قفل های ورودی مجهز هستند، درب تخت قلعه و باز کردن آنها فقط برای یک گذر مجاز ارائه شده است. |

|

|

توانایی تأثیرگذاری بر اجزای سخت افزاری SCJ و SF، محدود شده توسط اقدامات اجرا شده در سیستم اطلاعاتی که در آن SPJ ها مورد استفاده قرار می گیرند، و با هدف جلوگیری و جلوگیری از اقدامات غیر مجاز، محدود می شود. |

غیر مرتبط |

آثار در استخدام برگزار می شود؛ نمایندگان خدمات فنی و سایر خدمات پشتیبانی در هنگام کار در محل، که در آن مولفه های SPJ و SF قرار دارند، و کارکنانی که عضو SCJU نیستند تنها در حضور کارکنان قرار دارند. |

|

|

ایجاد روش ها، تهیه و برگزاری حملات با دخالت متخصصان در زمینه تجزیه و تحلیل سیگنال، همراه با عملکرد SCJ و SF، و در زمینه استفاده برای اجرای حملات غیرقانونی (عدم کاهش) قابلیت های کاربردی نرم افزار کاربردی. |

غیر مرتبط |

آثار در استخدام برگزار می شود؛ اتاقهایی که Skzi و SF در آن قرار دارند، مجهز به درهای ورودی با قفل هستند، بسته شدن درب های محل بر روی قلعه و تنها باز کردن آنها فقط برای یک گذر مجاز؛ یک تمایز و کنترل دسترسی کاربر به منابع محافظت شده وجود دارد؛ ثبت نام و حسابداری اقدامات کاربر انجام می شود؛ در AWP و سرورهایی که SCJI نصب شده اند: ابزار گواهی حفاظت از اطلاعات از دسترسی غیر مجاز؛ ابزار حفاظت از ضد ویروس گواهی استفاده می شود. |

|

|

انجام مطالعات آزمایشگاهی SCJI که در خارج از منطقه کنترل شده استفاده می شود، محدود شده توسط اقدامات اجرا شده در سیستم اطلاعاتی که در آن SCJI استفاده می شود، و با هدف جلوگیری و جلوگیری از اقدامات غیر مجاز، محدود می شود. |

غیر مرتبط |

هیچ پردازش اطلاعاتی وجود ندارد که یک راز دولتی را تشکیل دهد، و همچنین سایر اطلاعاتی که ممکن است مورد توجه قرار گیرد برای تحقق این احتمال؛ |

|

|

انجام کار بر روی ایجاد روش ها و ابزار حملات در مراکز تحقیقاتی متخصص در توسعه و تجزیه و تحلیل SCJ و SF، از جمله استفاده از متون منبع نرم افزار کاربردی که به طور مستقیم از تماس های تلفنی تماس استفاده می کنند. |

غیر مرتبط |

هیچ پردازش اطلاعاتی وجود ندارد که یک راز دولتی را تشکیل دهد، و همچنین سایر اطلاعاتی که ممکن است مورد توجه قرار گیرد برای تحقق این احتمال؛ هزینه بالا و پیچیدگی آماده سازی امکان پذیر بودن. |

|

|

ایجاد روش ها، تهیه و برگزاری حملات با دخالت متخصصان در زمینه استفاده برای اجرای حملات غیرقانونی (غیرقانونی) قابلیت های سیستم. |

غیر مرتبط |

هیچ پردازش اطلاعاتی وجود ندارد که یک راز دولتی را تشکیل دهد، و همچنین سایر اطلاعاتی که ممکن است مورد توجه قرار گیرد برای تحقق این احتمال؛ هزینه بالا و پیچیدگی آماده سازی امکان امکان؛ آثار در استخدام برگزار می شود؛ اتاقهایی که Skzi و SF در آن قرار دارند، مجهز به درهای ورودی با قفل هستند، بسته شدن درب های محل بر روی قلعه و تنها باز کردن آنها فقط برای یک گذر مجاز؛ نمایندگان خدمات فنی و سایر خدمات پشتیبانی در هنگام کار در محل هایی که اجزای SPJ و SF واقع شده اند، و کارکنانی که کاربران SCJI نیستند تنها در حضور کارکنان در عملیات قرار دارند؛ یک تمایز و کنترل دسترسی کاربر به منابع محافظت شده وجود دارد؛ ثبت نام و حسابداری اقدامات کاربر انجام می شود؛ در AWP و سرورهایی که SCJI نصب شده اند: ابزار گواهی حفاظت از اطلاعات از دسترسی غیر مجاز؛ ابزار حفاظت از ضد ویروس گواهی استفاده می شود. |

|

|

توانایی اطلاعات موجود در مستندات طراحی برای اجزای سخت افزاری و نرم افزاری SF. |

غیر مرتبط |

||

|

توانایی نفوذ هر اجزای SCJ و SF. |

غیر مرتبط |

هیچ پردازش اطلاعاتی وجود ندارد که اسرار دولتی را تشکیل دهد، و همچنین سایر اطلاعاتی که ممکن است برای درک این امکان مورد توجه باشد. |

6.1 شرح متخلفان (منابع حملات)

تحت مجرم (منبع حملات)، صورت (یا روند آغاز شده توسط آن) به حمله هدایت (هدایت) اشاره می شود.

در مورد داده ها از (C) سازمان شخص ثالث (یو)، تنها با استفاده از حامل های کاغذی، کارکنان این سازمان نمی توانند بر شاخص های فنی و نرم افزاری "حسابداری و فریم های" موسسه تاثیر بگذارند و بنابراین در این سند نمی توانند در نظر گرفته شوند مزاحمان بالقوه

همه افراد دیگر که دسترسی به شاخص فنی و نرم افزاری دارند "حسابداری و فریم" موسسات را می توان به دسته های زیر اختصاص داد:

تمام مزاحمان بالقوه به دو نوع تقسیم می شوند:

مزاحمان خارجی - مهاجمان حملات را به دلیل محدودیت های منطقه کنترل شده CDN انجام می دهند؛

متخلفان داخلی - مزاحمان حمل حملات، در حالی که در داخل منطقه کنترل شده از CDN.

فرض بر این است که:

مزاحمان خارجی می تواند هر دو چهره از رده I و چهره رده II؛

متخلفان داخلی تنها می توانند چهره های II را داشته باشند.

امکانات متخلفان بالقوه از "حسابداری و فریم های" سی دی موسسات به طور قابل توجهی بستگی به نهاد سیاست های امنیتی و تصویب رژیم، اقدامات سازمانی و فنی و فنی برای اطمینان از امنیت دارد.

همه افرادی که به موسسات حسابداری و نرم افزاری "حسابداری و پرسنل" دسترسی دارند، مطابق با مدل اساسی تهدیدات امنیتی اطلاعات شخصی هنگام پردازش در سیستم های اطلاعاتی اطلاعات شخصی "(عصاره) (تایید شده. FSTEC RF 15.02.2008) به منابع تهدید مراجعه کنید و می توان به عنوان مزاحمان بالقوه در نظر گرفت. بر اساس تجزیه و تحلیل انجام شده بر روی متخلفان بالقوه این CDN "حسابداری و پرسنل" موسسات شامل چهار از نه دسته بندی ها:

متخلفان رده I0 (مزاحمان خارجی) افرادی هستند که دسترسی مستقیم به شاخص فنی و نرم افزاری "حسابداری و پرسنل" موسسه در CZ ندارند؛

متخلفان رده و 1 (متخلفان داخلی) - افراد با دسترسی مجاز به "حسابداری و فریم ها" نهادها، اما دسترسی به PDN ها (خدمتکاران انجام کار در محل هایی که در آن ابزار فنی این CDN، کارکنانی که دارند دسترسی به مکان هایی که در آن ابزار فنی "حسابداری و فریم های CAD" موسسه قرار می گیرد؛

متخلفان رده I7 (متخلفان داخلی یا خارجی) - برنامه نویسان توسعه دهندگان (تامین کنندگان) از PPO ها و افراد ارائه همراهی خود به CDS "حسابداری و فریم های" موسسات و داشتن یا عدم دسترسی به یک بار به KZ؛

متخلفان دسته AND8 (متخلفان داخلی یا خارجی از رده 8) -مورسگرها و فیشال هایی که عرضه، تعمیر و نگهداری و تعمیر وسایل فنی را در CD "حسابداری و فریم ها" از موسسات ارائه می دهند و دسترسی به یک بار به KZ را فراهم می کنند .

با توجه به ویژگی های عملکرد "حسابداری و فریم ها" موسسات و ماهیت PDN های پردازش شده در آن، فرض بر این است که کاربران ممتاز از این CDN (مدیران)، که مدیریت فنی و نگهداری را انجام می دهند کانال های سخت افزاری و نرم افزاری، از جمله ابزارهای حفاظتی، از جمله تنظیمات خود، پیکربندی و توزیع اسناد کلیدی و رمز عبور، و همچنین یک دایره محدود از کاربران ثبت شده، مربوط به افراد مورد اعتماد هستند و از تعداد مهاجمان بالقوه محروم می شوند.

6.2 تعریف نوع CAD نقض کنندهBu "Yadrinsky Kzson" Mintruda Chuvashia

با توجه به موارد فوق، متخلفان بالقوه در "حسابداری و فریم های" CDN موسسات را می توان در نظر گرفت:

متخلفان خارجی، که دسترسی به فنی و نرم افزار شأن و منزلت را در KZ ندارد، و به طور مستقل ایجاد روش ها و ابزار اجرای حملات را ایجاد می کند و همچنین به طور مستقل این حملات را انجام می دهد؛

نقض کننده داخلی، که کاربر CDN نیست، اما دارای حق دسترسی دائمی یا یک بار به KZ به ابزار محاسباتی است که در آن Cryptocution و SF اجرا می شود، و به طور مستقل ایجاد حملات را ایجاد می کند ، آماده سازی و اجرای آنها.

با توجه به روش سلسله مراتبی برای تعیین امکانات نقض کننده، مزدور داخلی ذکر شده دارای بالاترین فرصت ها است.

6.3. سطح حفاظت رمزنگاری PDN ها در ساکنین

از آنجایی که نقض داخلی "حسابداری و فریم ها" موسسه دارای بالاترین فرصت های موسسه است که یک کاربر ناخوشایند نیست، با این حال، حق دسترسی دائمی یا یک بار به KZ را به وسیله تکنولوژی محاسباتی دارد ، که در آن رمزنگاری و SF به طور مستقل فروخته می شود، ایجاد روش های حملات، آماده سازی و انجام آنها، پس از آن، درمان رمزنگاری استفاده شده به رمزنگاری و افراد باید حفاظت رمزنگاری را در سطح KS2 فراهم کند. این سطح حفاظت از رمزنگاری است که نهادهای گواهی FSB از روسیه حفاظت رمزنگاری از اطلاعات "vipnet client cs2" گواهی شده در CRPHT "

نتیجه

بر اساس موارد ذکر شده، نتیجه گیری های زیر را می توان انجام داد:

- CDN "حسابداری و فریم" موسسه یک سیستم اطلاعاتی خاص محلی کاربر با تعریف حقوق دسترسی کاربر است که ارتباطات به شبکه های ارتباطی عمومی دارد.

- تهدیدات نشت در کانال های فنی، از جمله تهدیدات نشت اطلاعات آکوستیک (گفتار)، تهدیدات نشت اطلاعات گونه ها و تهدید نشت نشت در کانال پامین مطابق با سطح حفاظت اولیه از "حسابداری و فریم های" سی دی از موسسه، شرایط عملیات عملیات و پردازش و فناوری های ذخیره سازی و فن آوری های ذخیره سازی بی اهمیت است.

- تهدیدات مربوط به:

دسترسی غیر مجاز به اطلاعات؛

اقدامات ناخواسته از کاربران و نقض امنیتی از عملکرد شأن و شانس و SWPDN در ترکیب خود به دلیل خرابی های نرم افزاری، و همچنین تهدیدات غیرقابل نفوذ (خرابی های تجهیزات به علت عدم اطمینان عناصر، شکست های قدرت) و خودبخودی (رعد و برق) شوک ها، آتش سوزی، سیل، و غیره P.) شخصیت؛

اقدامات عمدی از متخلفان داخلی؛

دسترسی غیر مجاز از طریق کانال های ارتباطی

از طریق حفاظت از حفاظت از ضد ویروس با استفاده از حفاظت در برابر دسترسی غیر مجاز، از جمله ابزار فایروال، استفاده از ابزارهای حفاظت رمزنگاری، و همچنین اقدامات سازمانی، تضمین عملکرد ایمن "حسابداری و فریم ها" موسسه در کارکنان بنابراین، تهدیدات فوق بی اهمیت هستند. (اگر این ابزار حفاظت نصب شود.

- تهدیدات فعلی به ایمنی PDS، که در طی مطالعه "حسابداری و فریم ها" موسسات ایجاد شده است، شرایط و عواملی است که خطر واقعی دسترسی غیر مجاز به PD را به منظور نقض محرمانه بودن، یکپارچگی و دسترسی آنها ایجاد می کنند.

این نوع تهدیدات را می توان با استفاده از سیستم حفاظت از اطلاعات قفل دالاس خنثی کرد.

- متخلفان امنیتی بالقوه از اطلاعات شخصی CEDNESS "حسابداری و فریم ها" موسسات به متخلفان خارجی (I0) و داخلی 1، 7 و 8 دسته بندی می شوند (I1، I7، I8) با توجه به طبقه بندی FSTEC روسیه. مطابق با بزرگترین فرصت، نقض داخلی "حسابداری و فریم ها" موسسه بیشترین فرصت های موسسه را دارد، که یک یادداشت نیست، بلکه حق دسترسی دائمی یا یک بار به KZ را دارد به معنای محاسبات تکنولوژی، که در آن رمزنگاری و SF به طور مستقل فروخته می شود. روش های حملات، آماده سازی و رفتار آنها. برای اطمینان از حفاظت رمزنگاری کمتر از COP2، توصیه می شود از "VIPNET CO2" VIPNET COCESSIRATATOR "VIPNET CS2" استفاده کنید، با توجه به نصب سیستم حفاظت از اطلاعات قفل Dallas. (اگر استفاده نشده باشد)

مطابق با الزامات این شاخص "حسابداری و فریم ها" موسسه، توصیه می شود سطح امنیت UZ 3. مطابق با دستور FSTEC روسیه از مارس 18، 2013 شماره 21 " در تصویب ترکیب و محتوای اقدامات سازمانی و فنی برای اطمینان از ایمنی اطلاعات شخصی هنگام پردازش آنها در سیستم های اطلاعاتی اطلاعات شخصی، "لازم است اقدامات زیر را برای اطمینان از ایمنی PDN ها در حسابداری CD انجام دهیم و فریم "موسسه:

|

جامد ننگ |

اطلاعات شخصی |

لیست مورد نیاز از اقدامات امنیتی اطلاعات شخصی برای سطح امنیت اطلاعات شخصی UZ 3 |

|

||

|

شناسایی و احراز هویت کاربران، کارکنان اپراتور چه کسانی هستند |

||

|

مدیریت شناسه ها، از جمله خلقت، تخصیص، تخریب شناسه ها |

||

|

مدیریت ابزار احراز هویت، از جمله ذخیره سازی، صدور مجوز، مقداردهی اولیه، مسدود کردن ابزار احراز هویت و اقدام در مورد تلفات و / یا ابزارهای احراز هویت سازش |

||

|

حفاظت از بازخورد هنگام ورود به احراز هویت اطلاعات |

||

|

شناسایی و احراز هویت کاربر، نه کارکنان اپراتور (خارجی) چه کسانی هستند؟ کاربران) |

||

|

||

|

مدیریت (استقرار، فعال سازی، مسدود کردن و تخریب) حساب کاربری، از جمله از جمله کاربران خارجی |

||

|

پیاده سازی روش های لازم (اختیاری، اجباری، نقش یا روش دیگر)، انواع (خواندن، ضبط، اعدام یا نوع دیگر) و قوانین دسترسی به دفع |

||

|

مدیریت (فیلتر کردن، مسیریابی، کنترل ترکیبات، انتقال یک طرفه و سایر روش های مدیریت) جریان اطلاعات بین دستگاه ها، بخش های سیستم اطلاعاتی و همچنین بین سیستم های اطلاعاتی جریان می یابد |

||

|

جداسازی اقتدار (نقش) کاربران، مدیران و افراد ارائه می دهند سیستم اطلاعات عملکرد |

||

|

انتصاب حقوق حداقل ضروری و امتیازات به کاربران، مدیران و افراد ارائه عملکرد سیستم اطلاعاتی |

||

|

محدودیت تلاش های ناموفق برای وارد شدن سیستم اطلاعاتی (دسترسی به سیستم اطلاعاتی) |

||

|

مسدود کردن جلسه دسترسی در اطلاعات سیستم پس از زمان تعیین عدم فعالیت (عدم فعالیت) کاربر یا درخواست او |

||

|

مجوز (ممنوعیت) اقدامات کاربر، مجاز به شناسایی و احراز هویت |

||

|

پیاده سازی دسترسی امن از راه دور به افراد دسترسی به اشیاء دسترسی از طریق خارجی اطلاعات و شبکه های مخابراتی |

||

|

سیستم اطلاعاتی فناوری بی سیم |

||

|

مقررات و کنترل استفاده در سیستم اطلاعاتی از ابزار فنی موبایل |

||

|

مدیریت اطلاعات با اطلاعات سیستم های شخص ثالث (خارجی سیستم های اطلاعاتی) |

||

|

III حفاظت از حامل های ماشین اطلاعات شخصی (ZNI) |

||

|

تخریب (پاک کردن) یا حذف اطلاعات شخصی در رسانه های ماشین با آنها انتقال بین کاربران، در بخش سوم سازمان ها برای تعمیر یا دفع، و همچنین کنترل تخریب (پاک کردن) یا حذف |

||

|

||

|

تعیین حوادث امنیتی موضوع ثبت نام و زمان ذخیره سازی آنها |

||

|

تعیین ترکیب و محتوای اطلاعات در مورد رویدادهای امنیتی به ثبت نام |

||

|

جمع آوری، ضبط و ذخیره سازی اطلاعات در مورد رویدادها امنیت برای زمان تعیین شده ذخیره سازی |

||

|

حفاظت از اطلاعات در مورد رویدادهای امنیتی |

||

|

V. حفاظت از آنتی ویروس (AVZ) |

||

|

پیاده سازی حفاظت از آنتی ویروس |

||

|

به روز رسانی پایگاه داده نشانه های مخرب برنامه های کامپیوتری (ویروس ها) |

||

|

||

|

شناسایی، تجزیه و تحلیل آسیب پذیری های اطلاعاتی سیستم ها و حذف عملیاتی که تازه شناسایی شده اند آسیب پذیری ها |

||

|

کنترل به روز رسانی نرم افزار ارائه، از جمله به روز رسانی نرم افزار ارائه ابزارهای امنیتی اطلاعات |

||

|

کنترل عملکرد، تنظیمات و صحت برنامه برنامه نویسی |

||

|

کنترل ترکیب ابزار فنی، نرم افزار ارائه و ابزار امنیت اطلاعات |

||

|

vii حفاظت از محیط مجازی سازی (ZSV) |

||

|

شناسایی و احراز هویت افراد دسترسی و دسترسی به اشیاء در زیرساخت های مجازی، از جمله تعداد ابزار مدیران مجازی سازی |

||

|

کنترل دسترسی به افراد دسترسی به اشیاء دسترسی به زیرساخت های مجازی، از جمله در داخل ماشین های مجازی |

||

|

ثبت رویدادهای امنیتی در مجازی زیر ساخت |

||

|

پیاده سازی و کنترل حفاظت از ضد ویروس در زیرساخت های مجازی |

||

|

شکستن زیرساخت های مجازی برای بخش ها (تقسیم بندی زیرساخت های مجازی) برای پردازش اطلاعات شخصی شخصی کاربر و (یا) گروه از کاربران |

||

|

هشتم حفاظت از روش های فنی (CTS) |

||

|

کنترل و مدیریت دسترسی فیزیکی به ابزار فنی، ابزار حفاظت از اطلاعات، ابزار تضمین عملکرد، و همچنین در محل و سازه هایی که در آن آنها تاسیس شده است، به استثنای دسترسی فیزیکی غیر مجاز به ابزار پردازش اطلاعات، ابزار حفاظت از اطلاعات و ابزار اطمینان از عملکرد سیستم اطلاعاتی در محل و سازه هایی که در آن نصب شده اند |

||

|

قرار دادن دستگاه های خروجی (نمایش) اطلاعات به استثنای مشاهده غیر مجاز آن |

||

|

IX حفاظت از سیستم اطلاعاتی، بودجه آن، سیستم های انتقال و انتقال اطلاعات (3IS) |

||

|

اطمینان از حفاظت از اطلاعات شخصی از افشای، اصلاحات و اعمال (ورودی نادرست) اطلاعات) زمانی که انتقال آن (آماده سازی برای انتقال) در کانال های ارتباطی که راه بیرون هستند منطقه کنترل شده، از جمله بی سیم کانالهای ارتباطی |

||

|

حفاظت اتصالات بی سیممورد استفاده در سیستم اطلاعات |

||

|

X. مدیریت پیکربندی سیستم اطلاعات و سیستم های حفاظت از اطلاعات شخصی (UKF) |

||

|

تعریف افرادی که اقدامات مجاز را دارند اصلاحات پیکربندی سیستم اطلاعاتی و سیستم حفاظت از اطلاعات شخصی |

||

|

مدیریت پیکربندی سیستم اطلاعاتی و سیستم حفاظت از اطلاعات شخصی |

||

|

تجزیه و تحلیل تاثیر بالقوه برنامه ریزی شده تغییرات در پیکربندی سیستم اطلاعاتی و سیستم حفاظت از اطلاعات شخصی برای اطمینان از حفاظت از داده های شخصی و هماهنگی تغییرات در پیکربندی سیستم اطلاعاتی با یک مقام رسمی (کارمند) مسئول اطمینان از امنیت اطلاعات شخصی |

||

|

ثبت اطلاعات (داده ها) در مورد تغییرات در پیکربندی سیستم اطلاعات و سیستم حفاظت از اطلاعات شخصی |

||

حاشیه نویسی: این سخنرانی مفاهیم و طبقه بندی آسیب پذیری ها و تهدیدات را انجام می دهد، در نظر گرفتن شایع ترین حملات. ترکیب و نگهداری اسناد سازمانی و اداری برای حفاظت از PD.

4.1. تهدیدات امنیت اطلاعات

هنگام ساخت یک سیستم حفاظت از اطلاعات شخصی (SPD بعدی) گام کلیدی این است که یک مدل تهدید خصوصی برای یک سازمان خاص ایجاد کنیم. بر اساس این مدل، تجهیزات حفاظتی کافی و کافی انتخاب شده است، مطابق با اصول مورد بررسی در "پردازش خودکار و غیر اتوماتیک اطلاعات شخصی".

زیر تهدیدهای پیش نویس هنگامی که آنها پردازش می شوند، AVD به عنوان ترکیبی از شرایط و عواملی که خطر غیر مجاز را ایجاد می کنند، درک می شود دسترسی تصادفی برای اطلاعات شخصی، نتیجه تخریب، تغییر، مسدود کردن، کپی، انتشار، اطلاعات شخصی، و همچنین سایر اقدامات غیر مجاز زمانی که آنها در سیستم اطلاعات شخصی اطلاعات پردازش می شوند.

ظهور تهدیدات ایمنی می تواند به دلیل اقدامات عمدی از مزاحمان، و با اقدامات ناخواسته پرسنل یا کاربران درگذشت.

تهدیدات ایمنی می تواند به دو روش اجرا شود:

- از طریق کانال های نشت فنی؛

- با دسترسی غیر مجاز

طرح عمومی برای اجرای کانال تهدید PD در شکل 4.1 نشان داده شده است

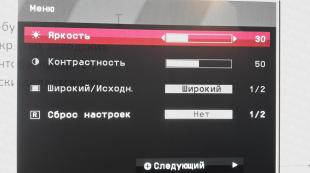

شکل. 4.1.

اطلاعات نشت کانال فنی - مجموعه ای از حامل اطلاعات (ابزار پردازش)، محیط فیزیکی توزیع یک سیگنال آموزنده و به این معنی است که اطلاعات حفاظت شده استخراج می شود. به عنوان مثال، محیط توزیع همگن است، به عنوان مثال، تنها زمانی که تابش الکترومغناطیسی پخش می شود، یا زمانی که سیگنال از یک محیط به یک دیگر حرکت می کند، هوا پخش می شود. حامل های PD ممکن است افرادی باشند که کار با وظیفه، ابزار فنی، ابزار کمکی و غیره هستند. نکته اصلی این است که اطلاعات در قالب زمینه ها، سیگنال ها، تصاویر، ویژگی های کمی از مقادیر فیزیکی نمایش داده می شود.

به عنوان یک قاعده، تهدیدات زیر با اجرای کانال های نشت فنی متمایز می شوند:

- تهدیدات اطلاعات گفتار. در حقیقت، مهاجم اطلاعات را با استفاده از تجهیزات ویژه به شکل امواج صوتی، ارتعاش، و همچنین تابش الکترومغناطیسی که توسط یک سیگنال صوتی مدولاسیون می شود، می پردازد. به عنوان وسیله ای، انواع مختلف دستگاه های الکترونیکی را می توان مورد استفاده قرار داد، به کانال های ارتباطی یا تست فنی PD متصل می شود.

- تهدیدات نشت اطلاعات گونه ها. در این مورد، ما در مورد دیدگاه مستقیم PD در حضور دید مستقیم بین معنی مشاهده و حامل PD صحبت می کنیم. به عنوان وسیله ای برای مشاهده، ابزار نوری و کلیپ های ویدئویی استفاده می شود؛

- تهدیدات نشت اطلاعات بر روی کانال های تابش الکترومغناطیسی جانبی و اوج (پمین). ما داریم صحبت می کنیم در مورد سرقت از طرف (مربوط به ارزش عملکردی مستقیم عناصر EDS) از میدان های الکترومغناطیسی آموزنده و سیگنال های الکتریکی ناشی از پردازش PD با استفاده از روش های فنی انحراف است. برای ثبت نام Pemin، تجهیزات به عنوان بخشی از گیرنده های رادیویی و دستگاه های خاتمه یافته برای بهبود اطلاعات استفاده می شود. علاوه بر این، رهگیری از Pammin امکان استفاده از دستگاه های الکترونیکی برای دستگیری اطلاعات متصل به کانال های ارتباطی یا ابزار فنی پردازش PD امکان پذیر است. نصب و راه اندازی انتشار گازهای الکترومغناطیسی زمانی که عناصر از طریق عناصر فنی سیگنال های آموزنده در حضور اتصالات خازنی، القایی یا آبکاری خطوط اتصال به روش های فنی و دستگاه های کمکی مختلف، بوجود می آیند.

منابع تهدیداجرا شده توسط دسترسی غیر مجاز به پایگاه های داده با استفاده از نرم افزار استاندارد یا مخصوص طراحی شده، موضوعی هستند که اقدامات آنها در AHD تنظیم شده است قوانین تعریف دسترسی به اطلاعات این افراد می توانند عبارتند از:

- نقض کننده؛

- حامل نرم افزارهای مخرب؛

- تب سخت افزار

زیر نقض کننده بعد از آن به عنوان یک فرد (افراد)، به طور تصادفی یا عمدا اعمال اقدامات، نتیجه نقص امنیت PD زمانی که آنها در حال دستگیری وسایل فنی در سیستم های اطلاعاتی هستند. از دیدگاه حضور حقوق حقوقی حقوقی در محل که در آن سخت افزارارائه دسترسی به منابع داخلی، نقض کنندگان به دو نوع تقسیم می شوند:

- متخلفانی که دسترسی به شرافت ندارند، تهدیدی از شبکه های ارتباطی عمومی خارجی و (یا) شبکه های تبادل اطلاعات بین المللی، متخلفان خارجی هستند؛

- متخلفانی که به پویایی دسترسی دارند، از جمله کاربران گرد و غبار، تهدیدات به طور مستقیم به ATD، - متخلفان داخلی.

برای دستگاه های خودپرداز ارائه خدمات اطلاعاتی به کاربران از راه دور، مزاحمان های خارجی ممکن است افرادی باشند که توانایی دسترسی غیر مجاز به اطلاعات را دارند برنامه های ویژهتاثیرات، الگوریتم یا بوک مارک های نرم افزاری از طریق شغل های خودکار، دستگاه های ترمینال حرمت به شبکه های عمومی متصل است.

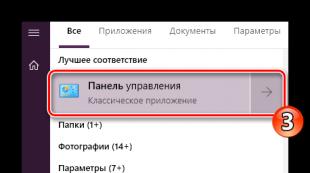

خلاصه کردن دانش به دست آمده با استفاده از شکل 4.2.

شکل. 4.2.

تهدیدات را می توان با توجه به ویژگی های مختلف طبقه بندی کرد، به عنوان مثال، به عنوان نوع نقض خواص اطلاعات ( محرمانه بودن، یکپارچگی، در دسترس بودن)، بر اساس نوع وظیفه، که به آن حمله هدایت می شود، با نوع مورد استفاده برای حمله به آسیب پذیری.

4.2. ویژگی های کلی آسیب پذیری سیستم اطلاعاتی شخصی

ظهور تهدیدات امنیتی بالقوه با حضور نقاط ضعف در دس \u200b\u200bها همراه است. آسیب پذیری سیستم اطلاعات شخصی اطلاعات شخصی - معایب یا مکان ضعیف در سیستم یا نرم افزار کاربردی (نرم افزار و سخت افزار) ارائه کانال هایی که می توانند برای پیاده سازی استفاده شوند تهدیدات ایمنی اطلاعات شخصی.

علل وقوع آسیب پذیری ها در مورد کلی عبارتند از:

- خطاها هنگام توسعه نرم افزار؛

- تغییرات عمدی در نرم افزار به منظور ایجاد آسیب پذیری؛

- تنظیمات نرم افزار نادرست؛

- پیاده سازی غیر مجاز برنامه های مخرب؛

- اقدامات ناخواسته کاربر؛

- شکست در نرم افزار و سخت افزار.

آسیب پذیری ها، مانند تهدیدات، می توانند بر روی ویژگی های مختلف طبقه بندی شوند:

- بر اساس نوع نرم افزار یا کاربردی.

- پس از مرحله چرخه زندگی نرم افزاری که در آن آسیب پذیری رخ می دهد - طراحی، عملیات و غیره

- به دلیل وقوع آسیب پذیری، به عنوان مثال، کمبودهای مکانیسم های احراز هویت پروتکل شبکه.

- با توجه به عواقب ناشی از اجرای حملات - تغییر در حقوق دسترسی، انتخاب رمز عبور، نتیجه گیری سیستم به عنوان یک کل و غیره

آسیب پذیری های اغلب مورد استفاده به پروتکل های تعامل شبکه و سیستم عامل ها، از جمله نرم افزار کاربردی، اشاره می کنند.

آسیب پذیری سیستم عامل و نرم افزار کاربردی را می توان ارسال کرد:

- توابع، رویه ها، تغییر پارامترهای آن به صورت خاصی به آنها اجازه می دهد تا از آنها برای دسترسی غیر مجاز استفاده کنند بدون شناسایی چنین تغییراتی در سیستم عامل؛

- قطعاتی از کد برنامه ("سوراخ"، "دریچه")، معرفی شده توسط توسعه دهنده، اجازه می دهد دور زدن روش های شناسایی، احراز هویت، چک های یکپارچه، و غیره.

- عدم استفاده از ابزارهای امنیتی لازم (احراز هویت، بررسی یکپارچگی، تأیید فرمت های پیام، مسدود کردن توابع اصلاح نشده غیر مجاز، و غیره)؛

- اشتباهات در برنامه ها (در اعلام متغیرها، توابع و رویه ها، در کدهای برنامه)، که تحت شرایط خاص (به عنوان مثال، هنگام انجام انتقال منطقی) منجر به شکست، از جمله شکست عملکرد بودجه و سیستم های حفاظت اطلاعات.